Общие сведения о сканировании вредоносных программ

Сканирование вредоносных программ в Microsoft Defender для хранилища повышает безопасность учетных записей служба хранилища Azure путем обнаружения и устранения угроз вредоносных программ. Он использует антивирусная программа в Microsoft Defender для сканирования содержимого хранилища, обеспечения безопасности и соответствия требованиям.

Defender для хранилища предлагает два типа сканирования вредоносных программ:

Сканирование вредоносных программ при отправке: выполняет автоматическое сканирование БОЛЬШИХ двоичных объектов при их отправке или изменении, обеспечивая обнаружение почти в режиме реального времени. Этот тип сканирования идеально подходит для приложений, которые включают частые отправки пользователей, например веб-приложения или платформы совместной работы. Сканирование содержимого по мере отправки помогает предотвратить ввод вредоносных файлов в среду хранения и распространение ниже.

Сканирование вредоносных программ по запросу: позволяет проверять существующие большие двоичные объекты при необходимости, что делает его идеальным для реагирования на инциденты, соответствия требованиям и упреждающей безопасности. Этот тип сканирования идеально подходит для создания базовых показателей безопасности путем сканирования всех существующих данных, реагирования на оповещения системы безопасности или подготовки к аудиту.

Эти параметры помогают защитить учетные записи хранения, соответствовать требованиям и поддерживать целостность данных.

Почему важно сканирование вредоносных программ

Содержимое, отправленное в облачное хранилище, может привести к вредоносным программам, что создает риски для вашей организации. Сканирование содержимого для вредоносных программ помогает предотвратить ввод или распространение вредоносных файлов в вашей среде.

Сканирование вредоносных программ в Defender для хранилища помогает:

Обнаружение вредоносного содержимого. Определяет и устраняет угрозы вредоносных программ.

Повышение уровня безопасности: добавляет уровень безопасности для предотвращения распространения вредоносных программ.

Поддержка соответствия: помогает соответствовать нормативным требованиям.

Упрощение управления безопасностью: предлагает облачное решение с низким уровнем обслуживания, настраиваемое в масштабе.

Ключевые функции

Встроенное решение SaaS: обеспечивает простое включение в масштабе с нулевым обслуживанием.

Комплексные возможности защиты от вредоносных программ: сканирование с помощью антивирусная программа в Microsoft Defender (MDAV), перехват полиморфных и метаморфных вредоносных программ.

Комплексное обнаружение: сканирует все типы файлов, включая архивы, такие как ZIP-файлы и RAR, до 50 ГБ на большой двоичный объект.

Гибкие варианты сканирования: предлагает проверку по запросу и по запросу на основе ваших потребностей.

Интеграция с оповещениями системы безопасности: создает подробные оповещения в Microsoft Defender для облака.

Поддержка автоматизации. Включает автоматические ответы с помощью таких служб Azure, как Logic Apps и function Apps.

Соответствие требованиям и аудит: результаты проверки журналов для соответствия требованиям и аудита.

Поддержка частной конечной точки: сканирование вредоносных программ поддерживает частные конечные точки, обеспечивая конфиденциальность данных, устраняя общедоступную уязвимость в Интернете.

Какой вид сканирования вредоносных программ работает для ваших потребностей?

Если вы хотите немедленно защитить частые отправки, то сканирование вредоносных программ при отправке является правильным выбором. Он лучше всего подходит для сканирования загруженного пользователем содержимого в веб-приложениях, защиты общих мультимедийных ресурсов и обеспечения соответствия в регулируемых секторах. Проверка при отправке также эффективна, если необходимо интегрировать сторонние данные, защитить платформы совместной работы или защитить конвейеры данных и наборы данных машинного обучения. Дополнительные сведения см. в разделе "Проверка вредоносных программ при отправке".

Если вы хотите установить базовые показатели безопасности, сканирование вредоносных программ по запросу является отличным выбором. Она также обеспечивает гибкость для выполнения проверок в зависимости от конкретных потребностей. Сканирование по запросу хорошо подходит для реагирования на инциденты, соответствия требованиям и упреждающих методов безопасности. Его можно использовать для автоматизации сканирования в ответ на триггеры безопасности, подготовки к аудиту с запланированными проверками или предварительной проверки сохраненных данных для вредоносных программ. Кроме того, сканирование по запросу помогает обеспечить гарантии клиентов и проверить данные перед архивацией или обменом. Дополнительные сведения см. в разделе "Сканирование вредоносных программ по запросу".

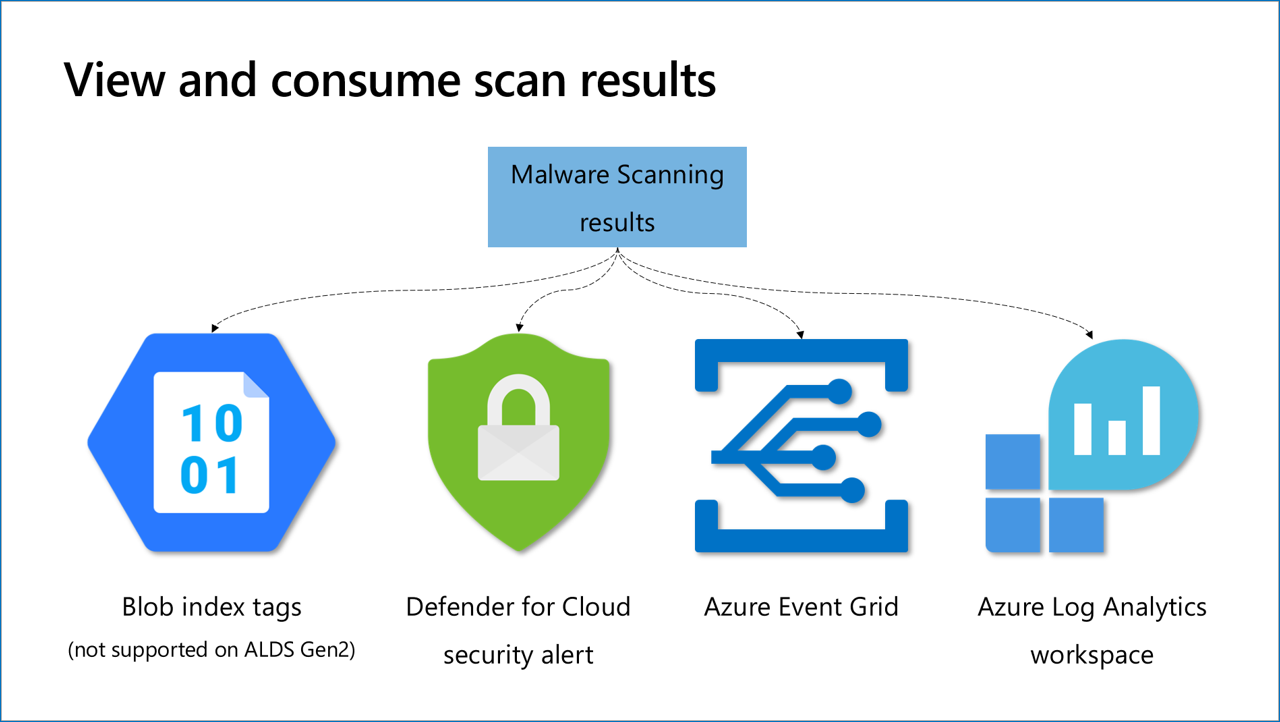

Укажите результаты сканирования

Результаты сканирования вредоносных программ доступны через четыре метода. После установки вы увидите результаты сканирования в виде тегов индекса BLOB-объектов для каждого сканированного файла в учетной записи хранения и как Microsoft Defender для облака оповещения системы безопасности, когда файл определяется как вредоносный.

Вы можете настроить дополнительные методы результатов сканирования, такие как Сетка событий и Log Analytics. Эти методы требуют дополнительной настройки. В следующем разделе вы узнаете о различных методах результатов сканирования.

Результаты сканирования

Теги индекса BLOB-объектов

Теги индекса BLOB-объектов — это поля метаданных в большом двоичном объекте. Они классифицируют данные в учетной записи хранения с помощью атрибутов тега "ключ-значение". Эти теги автоматически индексируются и представляются в виде многомерного индекса с поддержкой поиска для упрощения нахождения данных. Результаты сканирования являются краткими, отображая результат сканирования вредоносных программ и время сканирования вредоносных программ в формате UTC в метаданных БОЛЬШОго двоичного объекта. Другие типы результатов (оповещения, события, журналы) предоставляют дополнительные сведения.

Приложения могут использовать теги индекса BLOB-объектов для автоматизации рабочих процессов, но они не защищены от изменений. Узнайте больше о настройке ответа.

Примечание.

Для доступа к тегам индекса требуются разрешения. Дополнительные сведения см. в разделе Get, set и update BLOB-теги индекса.

оповещения системы безопасности Defender для облака

При обнаружении вредоносного файла Microsoft Defender для облака создает оповещение системы безопасности Microsoft Defender для облака. Чтобы просмотреть оповещение, перейдите к Microsoft Defender для облака оповещения системы безопасности. Оповещение системы безопасности содержит сведения и контекст файла, тип вредоносных программ и рекомендуемые действия по расследованию и исправлению. Чтобы использовать эти оповещения для исправления, можно:

- Просмотрите оповещения системы безопасности в портал Azure, перейдя к оповещениям Microsoft Defender для облака> Security.

- Настройте автоматизацию на основе этих оповещений.

- Экспорт оповещений системы безопасности в SIEM. Вы можете непрерывно экспортировать оповещения системы безопасности Microsoft Sentinel (SIEM Майкрософт) с помощью соединителя Microsoft Sentinel или другого SIEM.

Дополнительные сведения о реагировании на оповещения системы безопасности.

Событие Сетки событий

Сетка событий полезна для автоматизации на основе событий. Это самый быстрый метод получения результатов с минимальной задержкой в виде событий, которые можно использовать для автоматизации ответа.

События из настраиваемых разделов сетки событий могут использоваться несколькими типами конечных точек. Наиболее полезными для сценариев сканирования вредоносных программ являются:

- Приложение-функция (ранее называемая функцией Azure) — используйте бессерверную функцию для запуска кода для автоматического ответа, например перемещения, удаления или карантина.

- Веб-перехватчик — для подключения приложения.

- Центры событий и очередь служебная шина — для уведомления подчиненных потребителей. Узнайте, как настроить сканирование вредоносных программ, чтобы каждый результат сканирования был автоматически отправлен в раздел Сетки событий для автоматизации.

Аналитика журналов

Возможно, вы хотите записать результаты сканирования для подтверждения соответствия требованиям или исследовать результаты сканирования. Настроив назначение рабочей области Log Analytics, вы можете сохранить каждый результат сканирования в централизованном репозитории журналов, который легко запрашивать. Результаты можно просмотреть, перейдя в рабочую область назначения Log Analytics и найдите таблицу StorageMalwareScanningResults .

Дополнительные сведения о настройке ведения журнала для сканирования вредоносных программ.

Совет

Мы приглашаем вас изучить функцию сканирования вредоносных программ в Defender для хранилища с помощью нашей практической лаборатории. Следуйте инструкциям по обучению Ninja, чтобы получить подробные пошаговые инструкции по настройке и тестированию сквозного сканирования вредоносных программ, включая настройку ответов на сканирование результатов. Это часть проекта "лабораторий", который помогает клиентам приступить к работе с Microsoft Defender для облака и обеспечить практический опыт работы с ее возможностями.

Автоматизация ответов

Сканирование вредоносных программ поддерживает автоматические ответы, такие как удаление или карантин подозрительных файлов. Это можно управлять с помощью тегов индекса больших двоичных объектов или настройки событий Сетки событий для целей автоматизации. Вы можете автоматизировать ответы следующими способами:

- Блокировать доступ к незасканированным или вредоносным файлам с помощью ABAC (контроль доступа на основе атрибутов).

- Автоматическое удаление или перемещение вредоносных файлов в карантин с помощью Logic Apps (на основе оповещений системы безопасности) или сетки событий с приложениями-функциями (на основе результатов сканирования).

- Переадресация чистых файлов в другое расположение с помощью сетки событий с приложениями-функциями.

Узнайте больше о настройке ответа на результаты сканирования вредоносных программ.

Настройка сканирования вредоносных программ

При включении сканирования вредоносных программ в вашей среде выполняются следующие действия:

- Для каждой учетной записи хранения вы включите сканирование вредоносных программ, ресурс System Topic сетки событий создается в той же группе ресурсов учетной записи хранения, используемой службой сканирования вредоносных программ для прослушивания триггеров отправки BLOB-объектов. Удаление этого ресурса нарушает функциональные возможности сканирования вредоносных программ.

- Для сканирования данных служба сканирования вредоносных программ требует доступа к вашим данным. Во время включения службы вызывается новый ресурс сканера данных, который

StorageDataScannerсоздается в подписке Azure и назначается управляемому удостоверению, назначаемого системой. Этот ресурс предоставляется с назначением роли владельца данных BLOB-объектов хранилища, разрешая ему доступ к данным в целях сканирования вредоносных программ и обнаружения конфиденциальных данных. - Ресурс

StorageDataScannerтакже добавляется в правила доступа к ресурсам сети учетной записи хранения. Это позволяет Защитнику сканировать данные, если доступ к учетной записи хранения общедоступной сети ограничен. - Если вы включаете сканирование вредоносных программ на уровне подписки, в подписке Azure создается новый ресурс

StorageAccounts/securityOperators/DefenderForStorageSecurityOperator. Этот ресурс назначается управляемому системой удостоверению. Он используется для включения и восстановления конфигураций проверки вредоносных программ Defender для хранилища и вредоносных программ в существующих учетных записях хранения. Кроме того, он проверяет наличие новых учетных записей хранения, созданных в подписке, чтобы включить сканирование вредоносных программ. Этот ресурс имеет определенные назначения ролей с необходимыми разрешениями для включения сканирования вредоносных программ.

Примечание.

Сканирование вредоносных программ зависит от определенных ресурсов, удостоверений и параметров сети для правильной работы. При изменении или удалении любого из этих программ сканирование вредоносных программ перестанет работать. Чтобы восстановить нормальную работу, ее можно отключить и снова включить.

Поддерживаемая поддержка содержимого и ограничений

Поддерживаемое содержимое

Типы файлов: все типы файлов, включая архивы, такие как ZIP-файлы.

Размер файла: большие двоичные объекты размером до 50 ГБ.

Ограничения

Неподдерживаемые учетные записи хранения: устаревшие учетные записи хранения версии 1 не поддерживаются.

Неподдерживаемая служба: сканирование вредоносных программ не поддерживает Файлы Azure.

Неподдерживаемые типы BLOB-объектов:добавление больших двоичных объектов и страничных BLOB-объектов не поддерживается.

Неподдерживаемое шифрование: не удается проверить зашифрованные BLOB-объекты на стороне клиента, так как служба не может расшифровать их. Поддерживаются большие двоичные объекты, зашифрованные неактивных с помощью ключей, управляемых клиентом (CMK).

Неподдерживаемые протоколы: большие двоичные объекты, отправленные через протокол NFS 3.0, не сканируются.

Теги индекса BLOB-объектов: теги индекса не поддерживаются для учетных записей хранения с включенным иерархическим пространством имен (Azure Data Lake Storage 2-го поколения).

Неподдерживаемые регионы: некоторые регионы пока не поддерживаются для сканирования вредоносных программ. Служба постоянно расширяется в новых регионах. Последний список поддерживаемых регионов см. в разделе Defender для облака доступности.

Сетка событий. Разделы сетки событий, не имеющие доступа к общедоступной сети (т. е. подключения к частной конечной точке), не поддерживаются сканированием вредоносных программ в Defender для хранилища.

Большой двоичный объект может не быть сканирован после обновления метаданных: если метаданные большого двоичного объекта обновляются вскоре после отправки, сканирование при отправке может завершиться ошибкой сканирования большого двоичного объекта. Чтобы избежать этой проблемы, рекомендуется указать метаданные BLOB-объектов в BlobOpenWriteOptions или отложить обновление метаданных БОЛЬШОго двоичного объекта до тех пор, пока не будет проверен большой двоичный объект.

Другие затраты

Службы Azure: сканирование вредоносных программ использует другие службы Azure, что может привести к дополнительным затратам:

- операции чтения служба хранилища Azure

- индексирование BLOB-объектов служба хранилища Azure

- события Сетка событий Azure

Сканирование BLOB-объектов и влияние на операции ввода-вывода в секунду

Каждый раз, когда служба сканирования вредоносных программ сканирует файл, она запускает другую операцию чтения и обновляет тег индекса. Это относится как к проверке по запросу, которая возникает после отправки или изменения большого двоичного объекта, так и при проверке по запросу. Несмотря на эти операции, доступ к сканированным данным остается небезопасным. Влияние операций ввода-вывода в секунду хранилища минимальное, что гарантирует, что эти операции обычно не представляют значительной нагрузки.

Сценарии, в которых сканирование вредоносных программ неэффективно

Хотя сканирование вредоносных программ обеспечивает комплексные возможности обнаружения, существуют определенные сценарии, в которых она становится неэффективной из-за встроенных ограничений. Перед решением включить сканирование вредоносных программ в учетной записи хранения важно тщательно оценить следующие сценарии:

- Фрагментированные данные: сканирование вредоносных программ не эффективно обнаруживает вредоносные программы в больших двоичных объектах, содержащих блокированные данные, например файлы, разделенные на небольшие части. Эта проблема распространена в службах резервного копирования, которые отправляют данные резервного копирования в блоки в учетные записи хранения. Процесс сканирования может пропустить вредоносное содержимое или неправильно пометить чистое содержимое, что приводит к ложным отрицательным и ложным срабатываниям. Чтобы устранить этот риск, рассмотрите возможность реализации дополнительных мер безопасности, таких как сканирование данных, прежде чем она будет фрагментирована, или после полной сборки.

- Зашифрованные данные: сканирование вредоносных программ не поддерживает зашифрованные данные на стороне клиента. Эти данные не могут быть расшифрованы службой, что означает, что любые вредоносные программы в этих зашифрованных BLOB-объектах не обнаруживаются. Если требуется шифрование, убедитесь, что сканирование происходит до процесса шифрования или используйте поддерживаемые методы шифрования, такие как ключи, управляемые клиентом (CMK) для шифрования неактивных данных. При принятии решения о включении сканирования вредоносных программ следует учитывать, передаются ли другие поддерживаемые файлы в учетную запись хранения. Кроме того, оцените, могут ли злоумышленники использовать этот поток отправки для внедрения вредоносных программ.

Различия в обнаружении вредоносных программ между служба хранилища Azure и конечными точками

Defender для хранилища использует тот же механизм защиты от вредоносных программ и актуальные подписи, что и Defender для конечной точки для проверки вредоносных программ. Однако при отправке файлов в служба хранилища Azure отсутствуют определенные метаданные, от которых зависит подсистема защиты от вредоносных программ. Это отсутствие метаданных может привести к более высокой частоте пропущенных обнаружений, известных как "ложные отрицательные", в служба хранилища Azure по сравнению с этими обнаружениями, идентифицированными Defender для конечной точки.

Ниже приведены некоторые примеры отсутствующих метаданных:

Марк веб-сайта (MOTW): MOTW — это функция безопасности Windows, которая отслеживает скачанные файлы из Интернета. Однако при отправке файлов в служба хранилища Azure эти метаданные не сохраняются.

Контекст пути к файлу: в стандартных операционных системах путь к файлу может предоставить больше контекста для обнаружения угроз. Например, файл, пытающийся изменить системные расположения (например,

C:\Windows\System32), будет помечен как подозрительный и подлежит дальнейшему анализу. В служба хранилища Azure контекст определенных путей к файлам в большом двоичном объекте нельзя использовать так же.Поведенческие данные: Defender для хранилища анализирует содержимое файлов, не выполняя их. Он проверяет файлы и может эмулировать их выполнение, чтобы проверить наличие вредоносных программ. Однако этот подход может не обнаруживать определенные типы вредоносных программ, которые показывают их вредоносный характер только во время выполнения.

Доступ и конфиденциальность данных

Требования к доступу к данным

Служба сканирования вредоносных программ требует доступа к данным для проверки вредоносных программ. Во время включения службы в StorageDataScanner подписке Azure создается новый ресурс сканера данных. Этот ресурс назначается управляемое удостоверение, назначаемое системой, и с учетом назначения роли владельца данных BLOB-объектов хранилища для доступа и сканирования данных.

Если для конфигурации сети учетной записи хранения задано значение "Включить доступ к общедоступной сети" из выбранных виртуальных сетей и IP-адресов, StorageDataScanner ресурс добавляется в раздел "Экземпляры ресурсов" в конфигурации сети учетной записи хранения, чтобы разрешить сканирование доступа.

Конфиденциальность данных и региональная обработка

Региональная обработка: сканирование выполняется в том же регионе Azure, что и учетная запись хранения, чтобы соответствовать требованиям к месту расположения данных.

Обработка данных: сканированные файлы не хранятся. В некоторых случаях метаданные файлов (например, хэш SHA-256) могут предоставляться Microsoft Defender для конечной точки для дальнейшего анализа.

Обработка возможных ложных срабатываний и ложных отрицательных значений

Ложные срабатывания

Ложные срабатывания возникают, когда система неправильно определяет доброкачественный файл как вредоносный. Чтобы устранить эти проблемы, выполните следующие действия.

Отправка для анализа

Используйте портал отправки примеров, чтобы сообщить о ложных срабатываниях.

При отправке выберите "Microsoft Defender для хранилища" в качестве источника.

Отменить вывод оповещений

- Создайте правила подавления в Defender для облака, чтобы предотвратить определенные повторяющиеся ложные положительные оповещения.

Адрес незамеченной вредоносной программы (ложные отрицательные значения)

Ложные отрицательные значения возникают, когда система не сможет обнаружить вредоносный файл. Если вы подозреваете, что это произошло, вы можете сообщить о незамеченной вредоносной программе, отправив файл для анализа на портале отправки образца. Не забудьте включить как можно больше контекста, чтобы объяснить, почему вы считаете, что файл является вредоносным.

Примечание.

Регулярно сообщать о ложных срабатываниях и отрицательных результатах помогает повысить точность системы обнаружения вредоносных программ с течением времени.