Включение Defender для реляционных баз данных с открытым исходным кодом в AWS (предварительная версия)

Microsoft Defender для облака обнаруживает аномальные действия в среде AWS, указывающие на необычные и потенциально опасные попытки доступа к базам данных или эксплойты для следующих типов экземпляров RDS:

- Аврора PostgreSQL

- Аврора MySQL

- PostgreSQL

- MySQL

- MariaDB

Чтобы получить оповещения из плана Microsoft Defender, необходимо выполнить инструкции на этой странице, чтобы включить Defender для реляционных баз данных с открытым кодом в AWS.

Defender для реляционных баз данных с открытым исходным кодом в плане AWS также включает возможность обнаружения конфиденциальных данных в вашей учетной записи и обогащения Defender для облака взаимодействия с результатами. Эта функция также включена в CSPM Defender.

Узнайте больше о плане Microsoft Defender в статье Общие сведения о Microsoft Defender для реляционных баз данных с открытым кодом.

Необходимые компоненты

Вам потребуется подписка Microsoft Azure . Если у вас нет подписки Azure, вы можете зарегистрироваться для бесплатной подписки.

Необходимо включить Microsoft Defender для облака в подписке Azure.

По крайней мере одна подключенная учетная запись AWS с необходимым доступом и разрешениями.

Доступность региона: все общедоступные регионы AWS (за исключением Тель-Авива, Милана, Джакарты, Испании и Бахрейна).

Включение Defender для реляционных баз данных с открытым исходным кодом

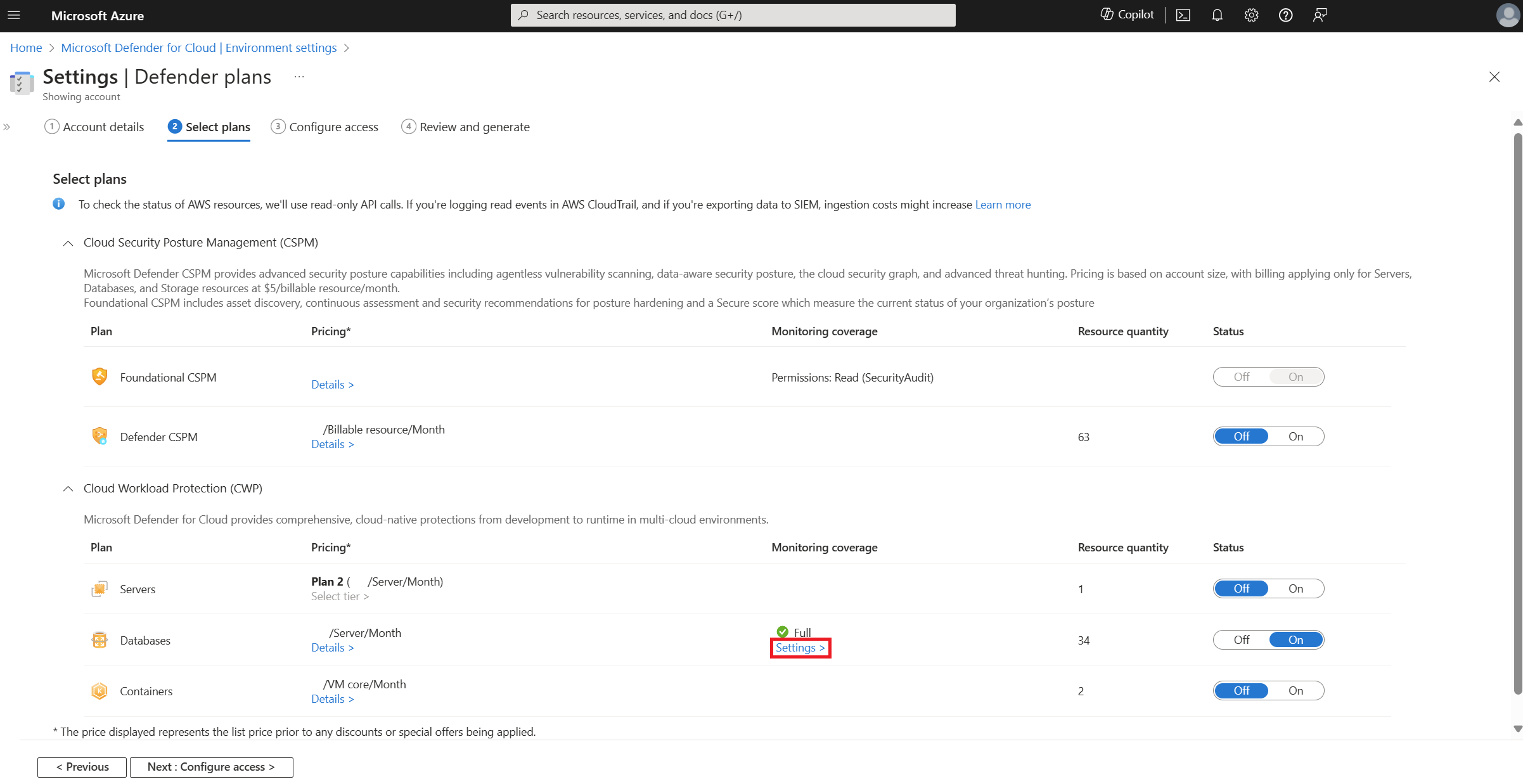

Войдите на портал Azure

Найдите и выберите Microsoft Defender для облака.

Выберите параметры среды.

Выберите соответствующую учетную запись AWS.

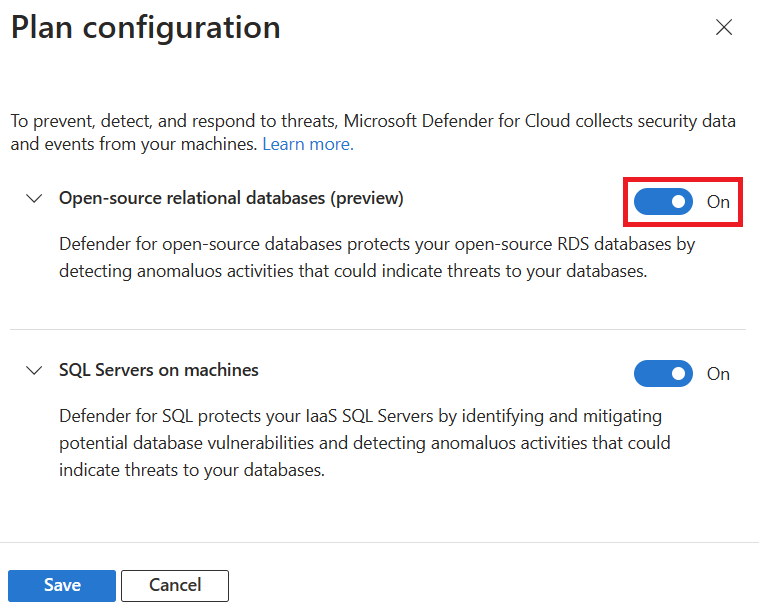

Найдите план "Базы данных" и выберите "Параметры".

Переключение баз данных с открытым исходным кодом на On.

Примечание.

Переключение реляционных баз данных с открытым исходным кодом также позволит включить обнаружение конфиденциальных данных, которое является общей функцией обнаружения конфиденциальных данных в Защитнике CSPM для службы реляционной базы данных (RDS).

Дополнительные сведения об обнаружении конфиденциальных данных в экземплярах AWS RDS.

Выберите "Настроить доступ".

В разделе метода развертывания выберите "Скачать".

Следуйте инструкциям AWS по стеку обновлений. Этот процесс создаст или обновит шаблон CloudFormation с необходимыми разрешениями.

Установите флажок, подтверждающий, что шаблон CloudFormation обновлен в среде AWS (Stack).

Выберите "Рецензирование" и "Создать".

Просмотрите представленные сведения и нажмите кнопку "Обновить".

Defender для облака автоматически вносит изменения в параметры параметра и группы параметров.

Необходимые разрешения для роли DefenderForCloud-DataThreatProtectionDB

В следующей таблице показан список необходимых разрешений, предоставленных роли, созданной или обновленной, при скачивании шаблона CloudFormation и обновлении стека AWS.

| Добавленное разрешение | Description |

|---|---|

| rds:AddTagsToResource | Добавление тега в группу параметров и группу параметров, созданную |

| rds:DescribeDBClusterParameters | описание параметров внутри группы кластера |

| rds:CreateDBParameterGroup | создание группы параметров базы данных |

| rds:ModifyOptionGroup | изменение параметра внутри группы параметров |

| rds:DescribeDBLogFiles | описание файла журнала |

| rds:DescribeDBParameterGroups | описание группы параметров базы данных |

| rds:CreateOptionGroup | Создание группы параметров |

| rds:ModifyDBParameterGroup | изменение параметра внутри группы параметров баз данных |

| rds:DownloadDBLogFilePortion | скачивание файла журнала |

| rds:DescribeDBInstances | описание базы данных |

| rds:ModifyDBClusterParameterGroup | изменение параметра кластера в группе параметров кластера |

| rds:ModifyDBInstance | при необходимости измените базы данных для назначения группы параметров или группы параметров |

| rds:ModifyDBCluster | При необходимости измените кластер, чтобы назначить группу параметров кластера |

| rds:DescribeDBParameters | описание параметров внутри группы баз данных |

| rds:CreateDBClusterParameterGroup | Создание группы параметров кластера |

| rds:DescribeDBClusters | описание кластера |

| rds:DescribeDBClusterParameterGroups | описание группы параметров кластера |

| rds:DescribeOptionGroups | описание группы параметров |

Затронутые параметры параметров и группы параметров

Если включить Defender для реляционных баз данных с открытым исходным кодом в экземплярах RDS, Defender для облака автоматически включает аудит с помощью журналов аудита, чтобы иметь возможность использовать и анализировать шаблоны доступа к базе данных.

Каждая реляционная система управления базами данных или тип службы имеет собственные конфигурации. В следующей таблице описываются конфигурации, затронутые Defender для облака (вам не требуется вручную задать эти конфигурации, это предоставляется в качестве ссылки).

| Тип | Параметр | Значение |

|---|---|---|

| PostgreSQL и Аврора PostgreSQL | log_connections | 1 |

| PostgreSQL и Аврора PostgreSQL | log_disconnections | 1 |

| Группа параметров кластера Aurora MySQL | server_audit_logging | 1 |

| Группа параметров кластера Aurora MySQL | server_audit_events | — Если он существует, разверните значение, чтобы включить CONNECT, QUERY, — Если он не существует, добавьте его со значением CONNECT, QUERY. |

| Группа параметров кластера Aurora MySQL | server_audit_excl_users | Если он существует, разверните его, чтобы включить rdsadmin. |

| Группа параметров кластера Aurora MySQL | server_audit_incl_users | — Если он существует со значением и rdsadmin в составе включения, он не будет присутствовать в SERVER_AUDIT_EXCL_USER, а значение включения пусто. |

Группа параметров требуется для MySQL и MariaDB со следующими параметрами для MARIADB_AUDIT_PLUGIN (если параметр не существует, добавьте этот параметр. Если параметр существует, разверните значения в параметре):

| Имя параметра | Значение |

|---|---|

| SERVER_AUDIT_EVENTS | Если он существует, разверните значение, чтобы включить CONNECT Если он не существует, добавьте его со значением CONNECT. |

| SERVER_AUDIT_EXCL_USER | Если он существует, разверните его, чтобы включить rdsadmin. |

| SERVER_AUDIT_INCL_USERS | Если он существует со значением и rdsadmin является частью включения, он не будет присутствовать в SERVER_AUDIT_EXCL_USER, а значение включения пусто. |

Внимание

Для применения изменений может потребоваться перезагрузить экземпляры.

Если вы используете группу параметров по умолчанию, будет создана новая группа параметров, которая включает необходимые изменения параметров с префиксом defenderfordatabases*.

Если была создана новая группа параметров или были обновлены статические параметры, они не вступают в силу до перезагрузки экземпляра.

Примечание.

Если группа параметров уже существует, она будет обновлена соответствующим образом.

MARIADB_AUDIT_PLUGIN поддерживается в MariaDB 10.2 и более поздних версиях, MySQL 8.0.25 и более поздних версиях версии 8.0 и Всех версиях MySQL 5.7.

Изменения в MARIADB_AUDIT_PLUGIN для экземпляров MySQL добавляются в следующий период обслуживания.

Связанный контент

- Что поддерживается в обнаружении конфиденциальных данных.

- Обнаружение конфиденциальных данных в экземплярах AWS RDS.