Упорядочение подписок в группы управления и назначение ролей пользователям

Управление состоянием безопасности организации в масштабе путем применения политик безопасности ко всем подпискам Azure, связанным с клиентом Microsoft Entra.

Для видимости состояния безопасности всех подписок, связанных с клиентом Microsoft Entra, вам потребуется роль Azure с достаточными разрешениями на чтение, назначенными корневой группе управления.

Упорядочение подписок Azure в группы управления

Общие сведения о группах управления

Используйте группы управления для эффективного управления доступом, политиками и отчетами о группах подписок и эффективного управления всем имуществом Azure, выполняя действия в корневой группе управления. Подписки упорядочиваются в группы управления. К ним применяются политики управления. Все подписки в группе управления автоматически наследуют применяемые к ней политики.

Каждому клиенту Microsoft Entra предоставляется одна группа управления верхнего уровня, называемая корневой группой управления. Эта группа встроена в иерархию, чтобы в нее входили все группы управления и подписки. Она позволяет на уровне каталогов применять глобальные политики и назначения ролей Azure.

Корневая группа управления создается автоматически при выполнении любого из следующих действий:

- В портал Azure выберите группы управления.

- Создайте группу управления с помощью вызова API.

- Создание группы управления через PowerShell. Инструкции по использованию PowerShell см. в кратком руководстве по созданию группы управления.

Группы управления не нужно подключать к Defender для облака, но мы рекомендуем создать по крайней мере одну группу, чтобы была создана корневая группа управления. После создания группы все подписки в клиенте Microsoft Entra будут связаны с ней.

Подробный обзор групп управления см. в статье Упорядочивание ресурсов с помощью групп управления Azure.

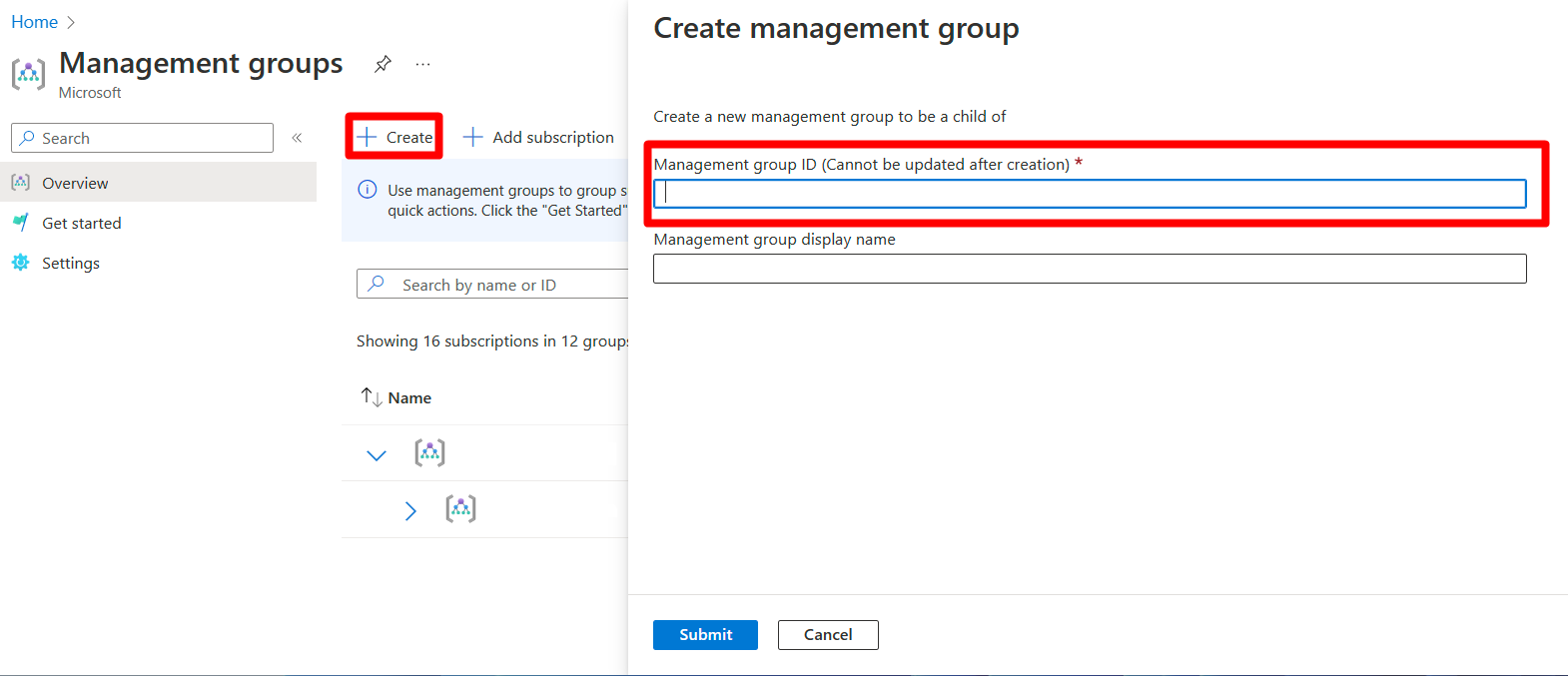

Просмотр и создание групп управления на портале Azure

Войдите на портал Azure.

Найдите и выберите группы управления.

Чтобы создать группу управления, выберите "Создать", введите соответствующие сведения и нажмите кнопку "Отправить".

Идентификатор группы управления — уникальный идентификатор каталога, используемый для отправки команд в этой группе управления. Идентификатор не редактируется после ее создания, так как с его помощью эта группа идентифицируется во всей системе Azure.

Поле отображаемого имени — это имя, которое отображается во всех разделах портала Azure. Отдельное отображаемое имя можно указать в необязательном поле при создании группы управления и изменить в любой момент.

Добавление подписок в группу управления

В созданную группу управления можно добавить подписки.

Войдите на портал Azure.

Найдите и выберите группы управления.

Выберите группу управления для подписки.

Когда откроется страница группы, выберите Подписки.

На странице подписок выберите Добавить, затем выберите ваши подписки и нажмите кнопку Сохранить. Повторяйте эти действия, пока не добавите все подписки в области.

Внимание

Группы управления могут содержать подписки и дочерние группы управления. При назначении пользователю роли Azure в родительской группе управления подписки в дочерней группе управления наследуют доступ. То же самое касается и политик.

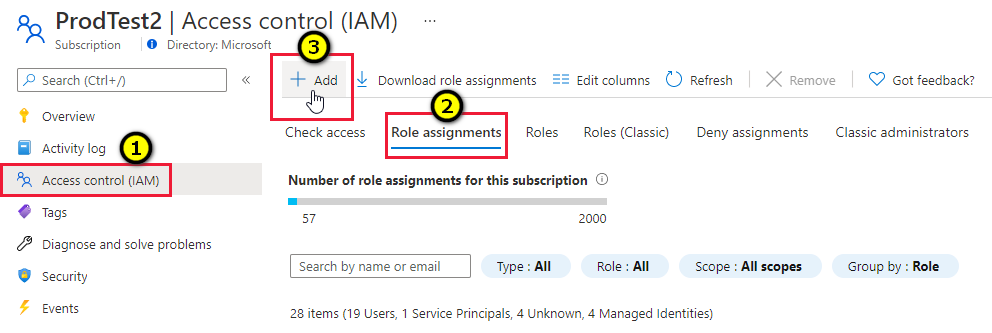

Назначение ролей Azure другим пользователям

Назначение ролей Azure пользователям через портал Azure

Войдите на портал Azure.

Найдите и выберите группы управления.

Выберите подходящую группу управления.

Выберите Управление доступом (IAM), откройте вкладку Назначения ролей и выберите Добавить>Добавить назначение ролей.

На странице Добавить назначение ролей выберите подходящую роль.

На вкладке Члены выберите + Выбор членов и назначьте роль соответствующим членам.

Чтобы назначить роль, на вкладке Проверка и назначение выберите Проверка и назначение.

Назначение ролей Azure пользователям с помощью PowerShell

Установите Azure PowerShell.

Выполните следующие команды:

# Login to Azure as a Global Administrator user Connect-AzAccountПри появлении запроса войдите, используя учетные данные глобального администратора.

Предоставьте разрешения роли читателя, выполнив следующую команду:

# Add Reader role to the required user on the Root Management Group # Replace "user@domian.com” with the user to grant access to New-AzRoleAssignment -SignInName "user@domain.com" -RoleDefinitionName "Reader" -Scope "/"Чтобы удалить роль, используйте следующую команду:

Remove-AzRoleAssignment -SignInName "user@domain.com" -RoleDefinitionName "Reader" -Scope "/"

Удаление повышенного права доступа

После назначения ролей Azure пользователям администратор клиента должен удалить себя из роли администратора доступа пользователей.

Войдите на портал Azure.

В списке навигации выберите идентификатор Microsoft Entra, а затем выберите "Свойства".

В разделе Управление доступом для ресурсов Azure установите значение параметра Нет.

Чтобы сохранить настройки, выберите Сохранить.

Следующие шаги

На этой странице вы узнали, как упорядочить подписки в группы управления и назначить роли пользователям. Связанные сведения: