Начало планирования многооблачной защиты

В этой статье приводятся рекомендации по проектированию решения для защиты и защиты многооблачной среды с помощью Microsoft Defender для облака. Это руководство можно использовать архитекторами облачных решений и инфраструктурой, архитекторами безопасности и аналитиками, а также другими пользователями, участвующими в разработке решения для многооблачной безопасности.

По мере отслеживания функциональных и технических требований статьи предоставляют общие сведения о возможностях мультиоблачной среды, рекомендациях по планированию и предварительных требованиях.

Следуйте указаниям по порядку. Они опираются друг на друга, чтобы помочь вам принимать решения по проектированию. Мы рекомендуем повторно прочитать статьи по мере необходимости, чтобы понять и включить все рекомендации.

Что я должен получить из этого руководства?

Используйте это руководство в качестве помощи при разработке решений Cloud Security Posture Management (CSPM) и Cloud Workload Protection Plan (CWPP) в многооблачных средах. После прочтения статей вам должны быть ответы на следующие вопросы:

- Какие вопросы следует задавать и отвечать при разработке решения с несколькими облаками?

- Какие шаги необходимо выполнить для разработки решения?

- Какие технологии и возможности доступны для меня?

- Какие компромиссы нужно учитывать?

Пространство проблем

По мере того как организации охватывают несколько поставщиков облачных служб, становится все более сложным для централизации безопасности и для групп безопасности для работы в нескольких средах и поставщиках.

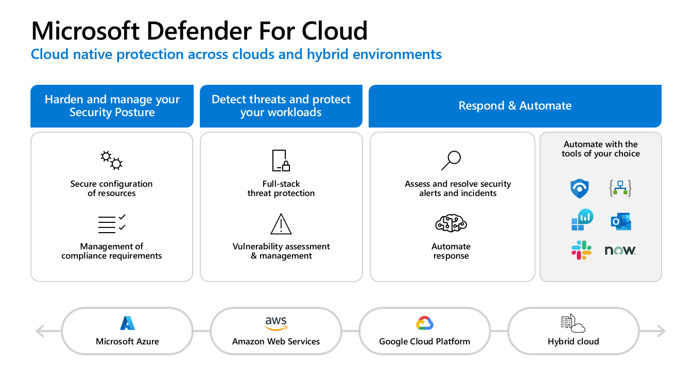

Defender для облака помогает защитить среду с несколькими облаками путем укрепления безопасности и защиты рабочих нагрузок. Defender для облака предоставляет одну панель мониторинга для управления защитой во всех средах.

Подготовка к работе

Прежде чем работать с этими статьями, вы должны иметь базовое представление о Azure, Defender для облака, Azure Arc и среде AWS/GCP с несколькими облаками.

Следующие шаги

В этой статье описано, как начать разработку решения для многооблачной безопасности. Перейдите к следующему шагу, чтобы определить бизнес-потребности.