Изучение рекомендаций по обеспечению безопасности

В Microsoft Defender для облака ресурсы и рабочие нагрузки оцениваются по встроенным и пользовательским стандартам безопасности, включенным в подписках Azure, учетных записях AWS и проектах GCP. На основе этих оценок рекомендации по безопасности предоставляют практические шаги по устранению проблем безопасности и улучшению состояния безопасности.

Defender для облака использует динамический механизм, который оценивает риски в вашей среде, учитывая потенциал эксплуатации и потенциальное влияние бизнеса на вашу организацию. Подсистема определяет рекомендации по безопасности на основе факторов риска каждого ресурса, которые определяются контекстом среды, включая конфигурацию ресурса, сетевые подключения и состояние безопасности.

Необходимые компоненты

- Необходимо включить CSPM Defender в вашей среде.

Примечание.

Рекомендации включены по умолчанию с Defender для облака, но вы не сможете видеть приоритет риска без включения CSPM Defender в вашей среде.

Просмотр сведений о рекомендации

Перед попыткой понять процесс, необходимый для разрешения этой рекомендации, важно просмотреть все сведения, связанные с рекомендацией. Перед разрешением рекомендации рекомендуется убедиться, что все сведения о рекомендации верны.

Чтобы просмотреть сведения о рекомендации, выполните следующие действия.

Войдите на портал Azure.

Перейдите к Defender для облака> Recommendations.

Выберите рекомендацию.

На странице рекомендаций просмотрите сведения:

- Уровень риска — эксплуатируемость и влияние бизнес-проблем, связанных с безопасностью, учитывая контекст экологических ресурсов, такие как воздействие Интернета, конфиденциальные данные, боковое перемещение и многое другое.

- Факторы риска — экологические факторы ресурса, затронутые рекомендацией, которые влияют на эксплуатируемость и влияние на бизнес-проблему безопасности. Примеры факторов риска включают воздействие в Интернете, конфиденциальные данные, потенциал бокового перемещения.

- Ресурс — имя затронутого ресурса.

- Состояние — состояние рекомендации. Например, не назначено время, просроченный.

- Описание – краткое описание проблемы безопасности.

- Пути атаки — количество путей атаки.

- Область — затронутая подписка или ресурс.

- Свежесть — интервал свежести для рекомендации.

- Дата последнего изменения — дата последнего изменения этой рекомендации

- Серьезность — серьезность рекомендации (высокий, средний или низкий). Дополнительные сведения приведены ниже.

- Владелец — человек, назначенный этой рекомендации.

- Дата выполнения — назначенная дата, с помощью которую должна быть разрешена рекомендация.

- Тактика и методы - тактика и методы , сопоставленные с MITRE ATT&CK.

Изучение рекомендации

Вы можете выполнять множество действий для взаимодействия с рекомендациями. Если параметр недоступен, он не относится к рекомендации.

Чтобы изучить рекомендацию, выполните приведенные ниже действия.

Войдите на портал Azure.

Перейдите к Defender для облака> Recommendations.

Выберите рекомендацию.

В рекомендации можно выполнить следующие действия:

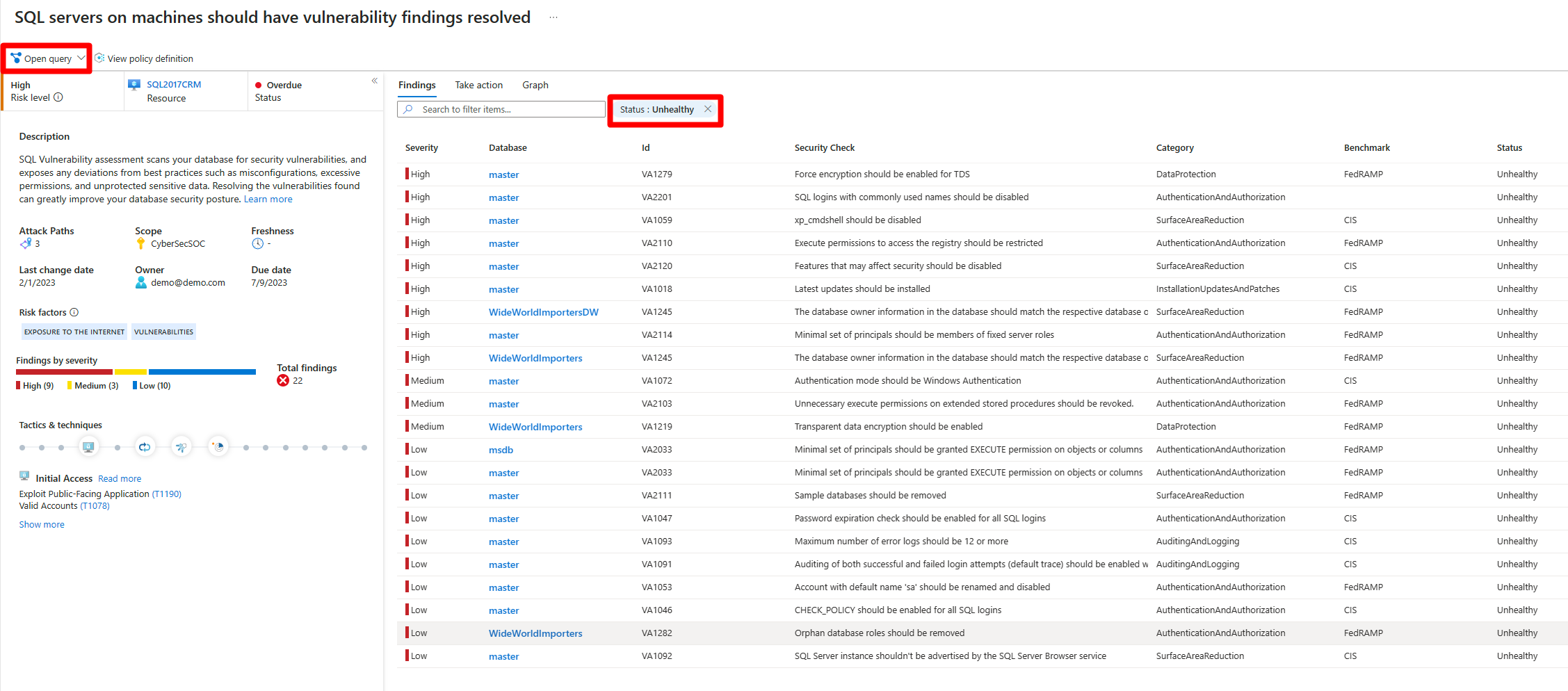

Выберите "Открыть запрос", чтобы просмотреть подробные сведения о затронутых ресурсах с помощью запроса Обозревателя ресурсов Azure.

Выберите "Просмотреть определение политики", чтобы просмотреть запись Политика Azure для базовой рекомендации (если это необходимо).

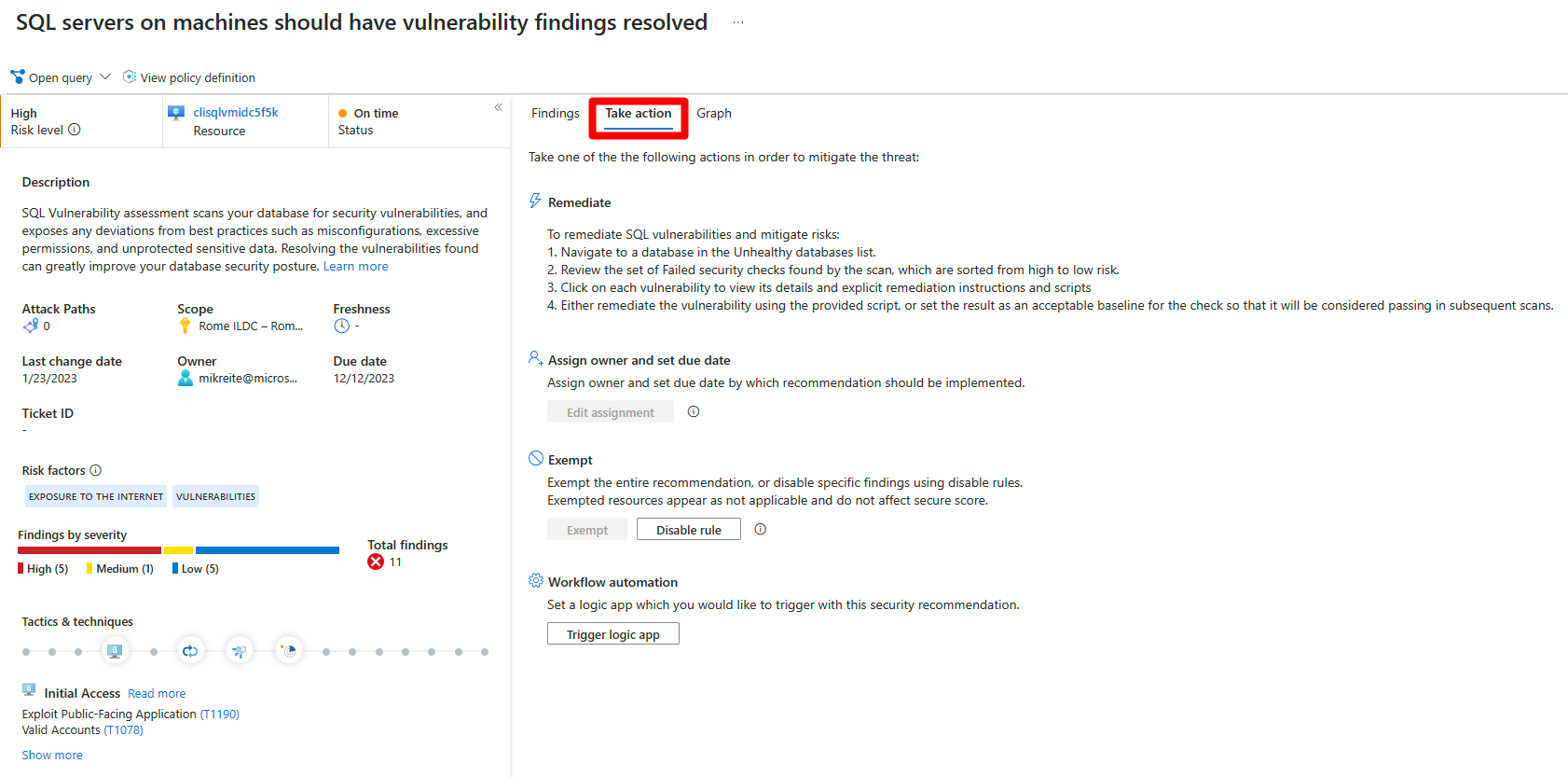

В действии:

Исправление. Описание действий вручную, необходимых для устранения проблемы безопасности в затронутых ресурсах. Для рекомендаций с параметром "Исправление " можно выбрать логику просмотра исправлений перед применением предлагаемого исправления к ресурсам.

Назначьте владельца и дату выполнения: если у вас есть правило управления, включенное для рекомендации, можно назначить владельца и дату выполнения.

Исключение. Вы можете исключить ресурсы из рекомендации или отключить определенные выводы с помощью правил отключения.

Автоматизация рабочих процессов: настройте приложение логики для активации с помощью этой рекомендации.

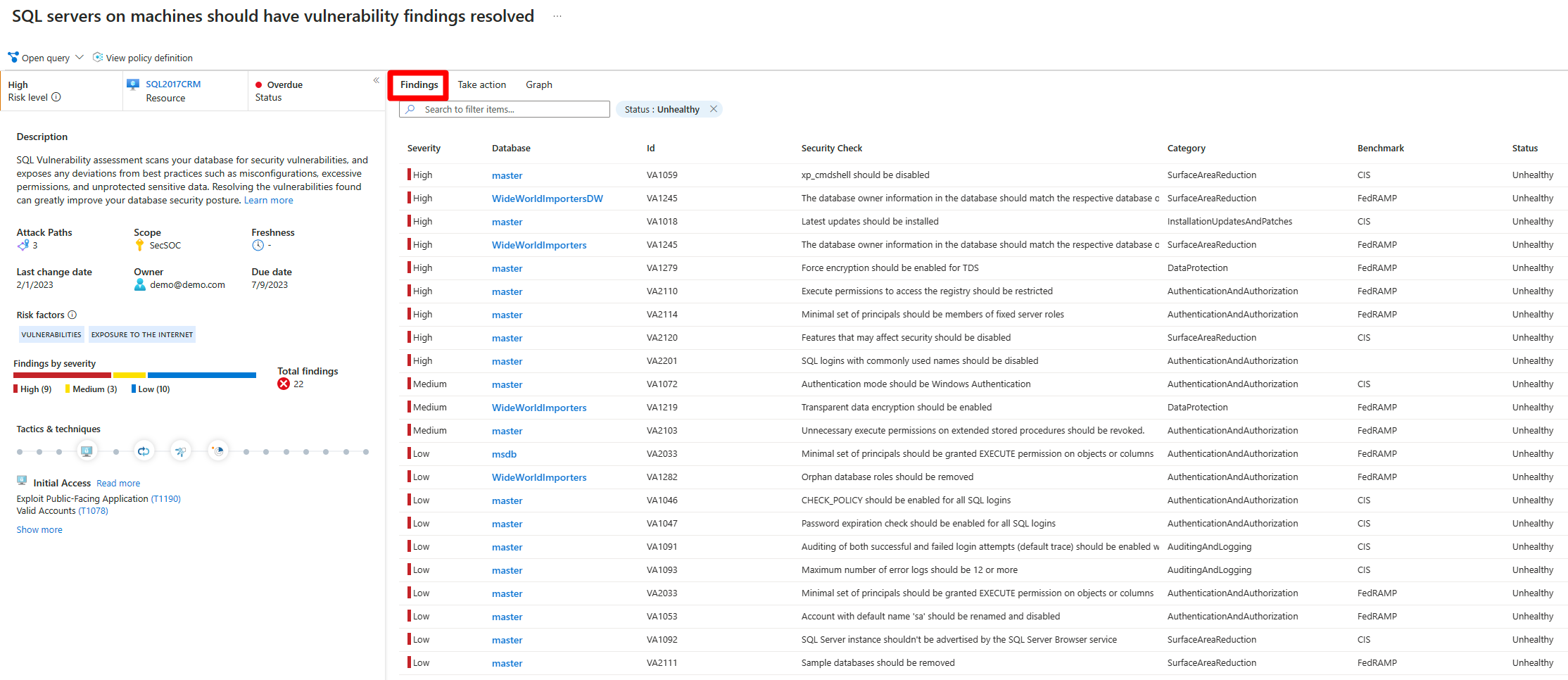

В результатах можно просмотреть связанные результаты по серьезности.

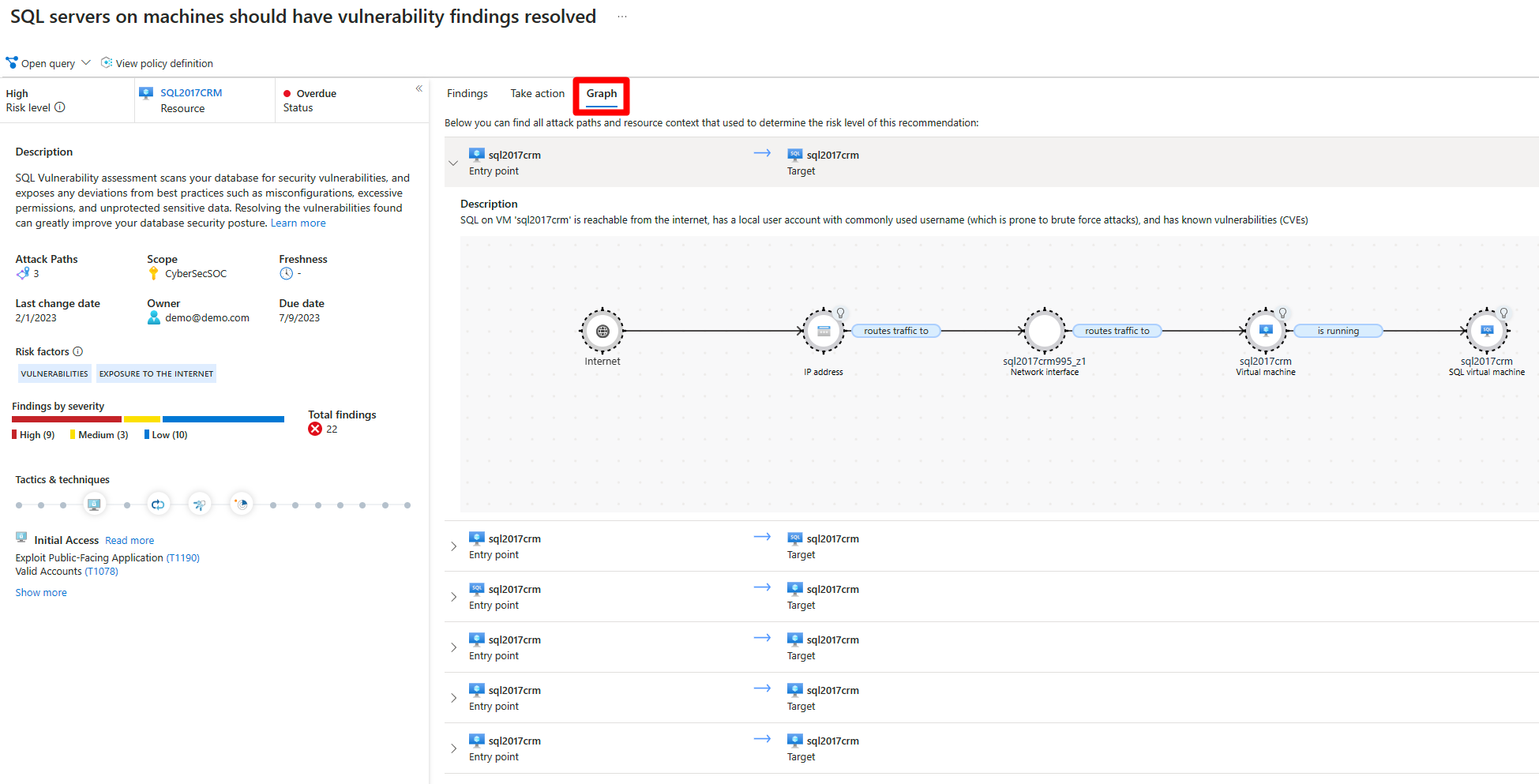

В Graph можно просматривать и исследовать весь контекст, используемый для приоритизации рисков, включая пути атаки. Узел можно выбрать в пути атаки, чтобы просмотреть сведения о выбранном узле.

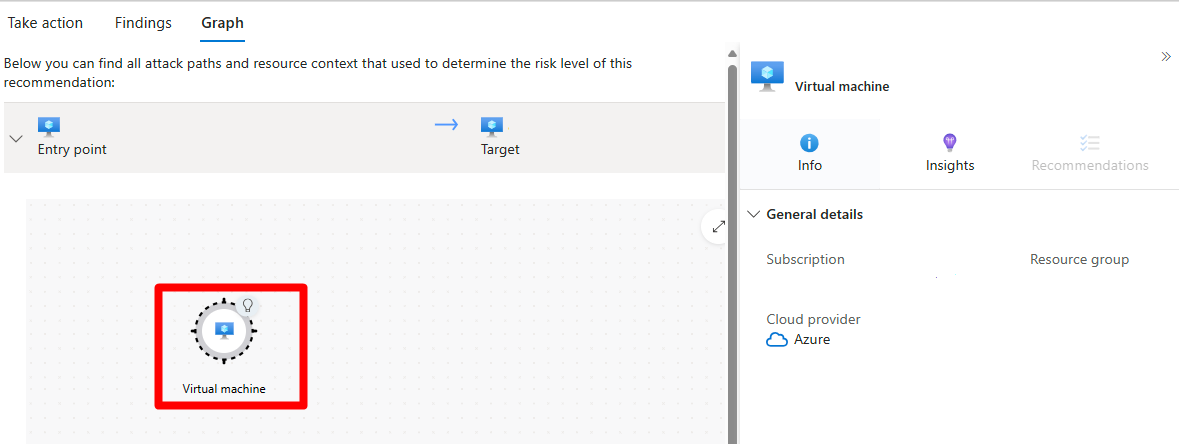

Выберите узел для просмотра дополнительных сведений.

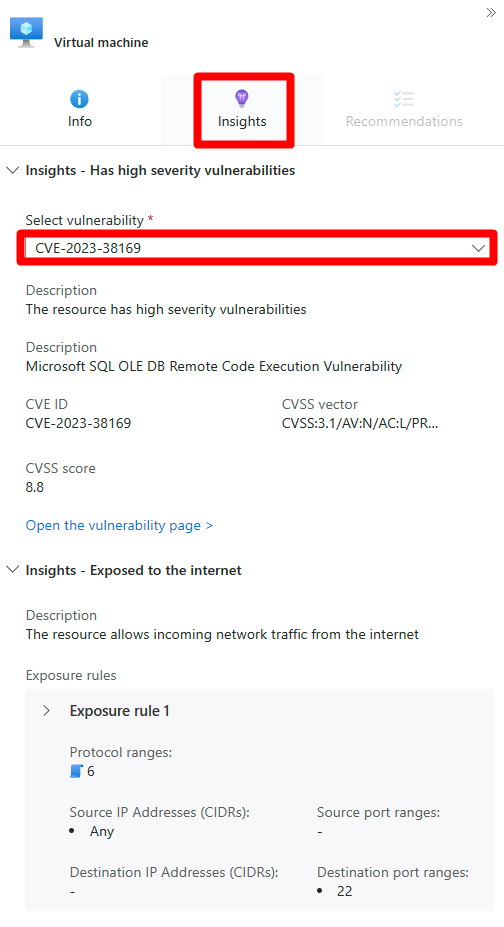

Выберите Insights (Аналитика).

В раскрывающемся меню уязвимостей выберите уязвимость для просмотра сведений.

(Необязательно) Нажмите кнопку "Открыть страницу уязвимостей", чтобы просмотреть связанную страницу рекомендаций.

Групповые рекомендации по названию

страница рекомендаций Defender для облака позволяет группировать рекомендации по названию. Эта функция полезна, если требуется устранить рекомендацию, которая влияет на несколько ресурсов, вызванных определенной проблемой безопасности.

Группирование рекомендаций по названию:

Войдите на портал Azure.

Перейдите к Defender для облака> Recommendations.

Выберите группу по названию.

Управление рекомендациями, назначенными вам

Defender для облака поддерживает правила управления для рекомендаций, чтобы указать владельца рекомендации или дату выполнения действия. Правила управления помогают обеспечить подотчетность и соглашение об уровне обслуживания для рекомендаций.

- Рекомендации отображаются как "Время ", пока не будет передана дата их выполнения, когда они будут изменены на Просроченные.

- Прежде чем рекомендация просрочена, рекомендация не влияет на оценку безопасности.

- Вы также можете применить льготный период, в течение которого просроченные рекомендации продолжают не влиять на оценку безопасности.

Дополнительные сведения о настройке правил управления.

Чтобы управлять рекомендациями, назначенными вам, выполните следующие действия.

Войдите на портал Azure.

Перейдите к Defender для облака> Recommendations.

Выберите "Добавить владельца фильтра>".

Выберите запись пользователя.

Выберите Применить.

В результатах рекомендаций просмотрите рекомендации, включая затронутые ресурсы, факторы риска, пути атаки, даты выполнения и состояние.

Выберите рекомендацию для дальнейшего просмотра.

В действии>"Изменить владельца" и дате выполнения выберите "Изменить назначение", чтобы изменить владельца рекомендации и дату выполнения при необходимости.

- По умолчанию владелец ресурса получает еженедельное описание рекомендаций, назначенных им.

- Если выбрать новую дату исправления, в обоснование укажите причины исправления по этой дате.

- В set Уведомления по электронной почте можно:

- Переопределите еженедельную электронную почту владельца по умолчанию.

- Уведомляйте владельцев еженедельно со списком открытых или просроченных задач.

- Уведомите прямого руководителя владельца с открытым списком задач.

Выберите Сохранить.

Примечание.

Изменение ожидаемой даты завершения не изменяет дату выполнения рекомендации, но партнеры по безопасности могут видеть, что планируется обновить ресурсы по указанной дате.

Просмотр рекомендаций в Azure Resource Graph

Azure Resource Graph можно использовать для записи язык запросов Kusto (KQL) для запроса Defender для облака данных о безопасности в нескольких подписках. Azure Resource Graph позволяет эффективно запрашивать данные в разных облачных средах, просматривая, фильтруя, группирование и сортировку данных.

Чтобы просмотреть рекомендации в Azure Resource Graph, выполните приведенные ниже действия.

Войдите на портал Azure.

Перейдите к Defender для облака> Recommendations.

Выберите рекомендацию.

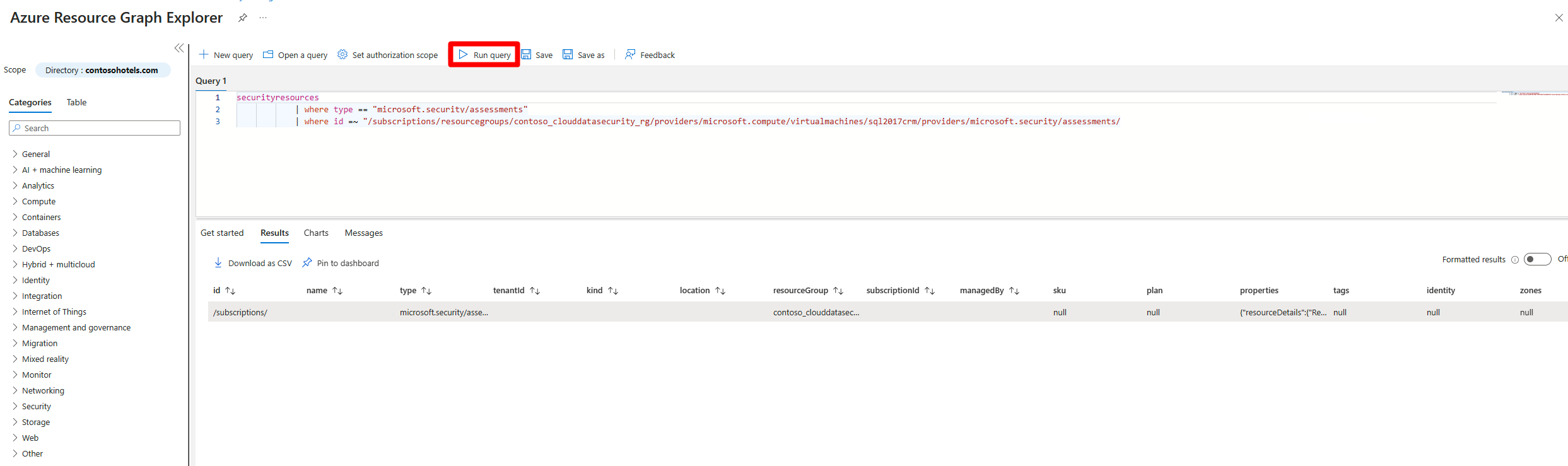

Выберите Открыть запрос.

Запрос можно открыть одним из двух способов:

- Запрос, возвращающий затронутый ресурс . Возвращает список всех ресурсов, затронутых этой рекомендацией.

- Запрос, возвращающий результаты безопасности. Возвращает список всех проблем безопасности, обнаруженных рекомендацией.

Выберите запрос запуска.

Проверка результатов.

Как классифицируются рекомендации?

Каждая рекомендация по безопасности из Defender для облака назначается один из трех оценок серьезности:

Высокий уровень серьезности. Эти рекомендации следует немедленно устранить, так как они указывают на критически важную уязвимость безопасности, которая может быть использована злоумышленником для получения несанкционированного доступа к системам или данным. Примерами рекомендаций по высокой серьезности являются обнаружение незащищенных секретов на компьютере, чрезмерно разрешительных правил NSG для входящего трафика, кластеров, позволяющих развертывать образы из ненадежных реестров, а также неограниченный общедоступный доступ к учетным записям хранения или базам данных.

Средняя серьезность: эти рекомендации указывают на потенциальный риск безопасности, который следует своевременно устранить, но не может потребовать немедленного внимания. Примеры рекомендаций по средней серьезности могут включать контейнеры, использующие пространства имен конфиденциальных узлов, веб-приложения, не использующие управляемые удостоверения, компьютеры Linux, не требующие ключей SSH во время проверки подлинности, и неиспользуемые учетные данные остаются в системе через 90 дней бездействия.

Низкая серьезность. Эти рекомендации указывают на относительно незначительные проблемы безопасности, которые можно устранить в удобном режиме. Примеры рекомендаций с низкой степенью серьезности могут включать необходимость отключения локальной проверки подлинности в пользу идентификатора Microsoft Entra, проблем со работоспособностью решения для защиты конечных точек, рекомендаций, не отслеживаемых группами безопасности сети, или неправильно настроенных параметров ведения журнала, которые могут усложнять обнаружение и реагирование на инциденты безопасности.

Конечно, внутренние представления организации могут отличаться от классификации майкрософт конкретной рекомендации. Поэтому всегда рекомендуется внимательно просматривать каждую рекомендацию и учитывать его потенциальное влияние на состояние безопасности перед решением о том, как решить, как это сделать.

Примечание.

Клиенты CSPM Defender имеют доступ к более богатой системе классификации, где рекомендации отображаются более динамическим уровнем риска, который использует контекст ресурса и все связанные ресурсы. Дополнительные сведения о приоритете рисков.

Пример

В этом примере на странице сведений об этой рекомендации показаны 15 затронутых ресурсов:

Когда вы открываете базовый запрос и запускаете его, обозреватель Azure Resource Graph возвращает те же затронутые ресурсы для этой рекомендации.