Видимость предоставления и запроса разрешения на уровне клиента

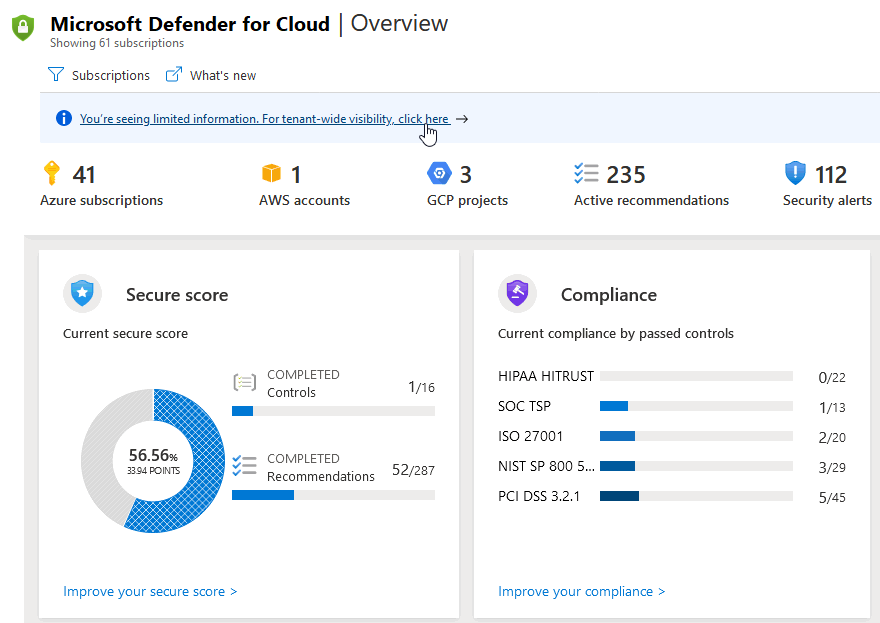

Пользователь с ролью Microsoft Entra глобального администратора может иметь обязанности на уровне клиента, но не имеет разрешений Azure для просмотра этой информации на уровне организации в Microsoft Defender для облака. Для повышения прав разрешений требуется, так как назначения ролей Microsoft Entra не предоставляют доступ к ресурсам Azure.

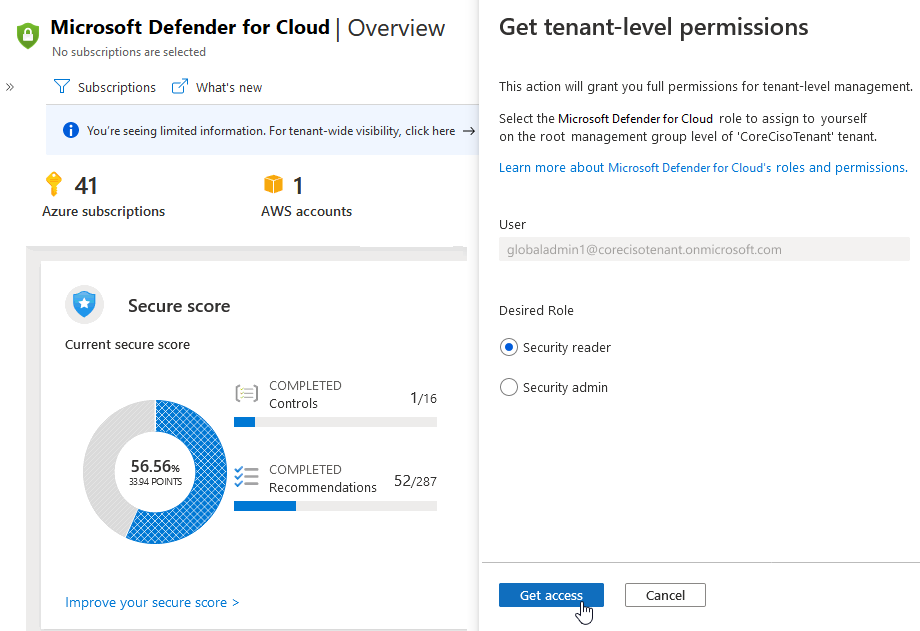

Предоставьте себе разрешения на уровне клиента

Чтобы назначить себе разрешения на уровне клиента, выполните следующие действия.

Если ваша организация управляет доступом к ресурсам с помощью Microsoft Entra управление привилегированными пользователями (PIM) или любого другого средства PIM, роль глобального администратора должна быть активной для пользователя.

Как пользователь с правами глобального администратора без назначения в корневой группе управления клиента, откройте страницу Обзор Defender для облака и выберите в баннере ссылку видимость на уровне клиента.

Выберите новую роль Azure, которую необходимо назначить.

Совет

Как правило, роль "Администратор безопасности" требуется для применения политик на корневом уровне, в то время как для обеспечения видимости на уровне клиента будет достаточно роли читателя сведений о безопасности. Дополнительные сведения о разрешениях, предоставляемых этими ролями, см. в разделе Встроенные роли в Azure. Администратор безопасности или Встроенные роли в Azure. Читатель сведений о безопасности.

Различия между этими ролями, характерными для Defender для облака, см. в таблице в разделе Роли и разрешенные действия.

Просмотр сведений в масштабе организации обеспечивается путем предоставления ролей на уровне корневой группы управления клиента.

Выйдите из портал Azure, а затем снова войдите в систему.

После повышения уровня доступа откройте или обновите Microsoft Defender для облака, чтобы убедиться, что у вас есть видимость всех подписок в клиенте Microsoft Entra.

Процесс назначения разрешений на уровне клиента выполняет множество операций автоматически.

Права доступа для пользователя временно повышены.

Используя новые разрешения, пользователь назначается требуемой роли Azure RBAC в корневой группе управления.

Повышенные права доступа удаляются.

Дополнительные сведения о процессе повышения прав Microsoft Entra см. в статье "Повышение прав доступа" для управления всеми подписками Azure и группами управления.

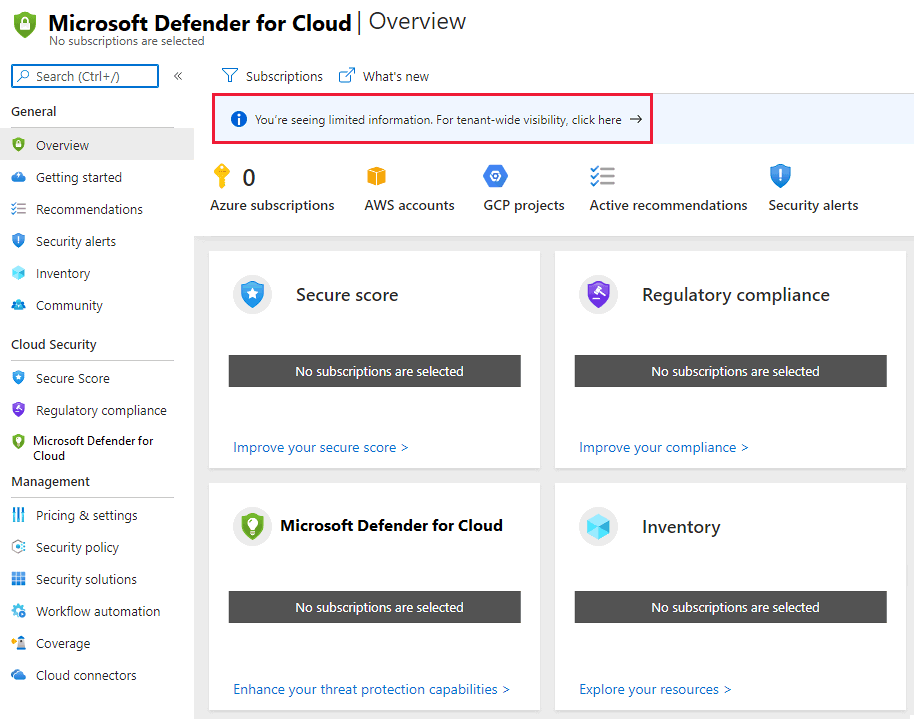

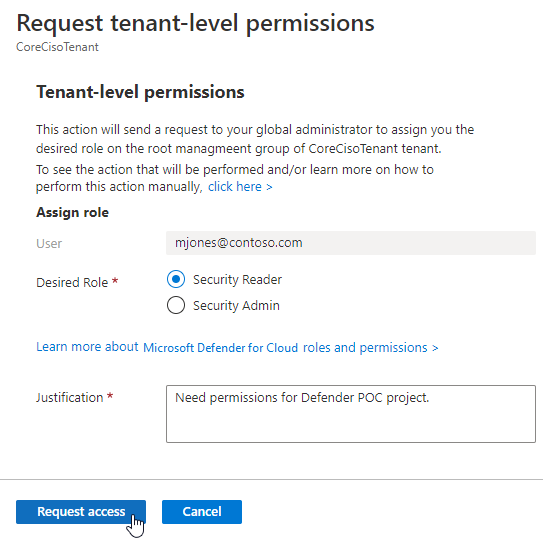

Запрос разрешений на уровне клиента в случае недостаточности своих разрешений

При переходе к Defender для облака может появиться баннер, который оповещает вас о том, что представление ограничено. Если вы видите этот баннер, выберите его, чтобы отправить запрос глобальному администратору для вашей организации. В запросе можно указать дополнительно, какую роль вам необходимо назначить. Глобальный администратор рассмотрит ваш запрос и примет решение о том, какую роль предоставлять.

Принять или отклонить эти запросы решает глобальный администратор.

Внимание

Можно отправлять только по одному запросу каждые семь дней.

Чтобы запросить повышенные права у глобального администратора, выполните следующие действия:

На портале Azure откройте Microsoft Defender для облака.

Если баннер "Вы видите ограниченную информацию", выберите его.

В форме подробного запроса выберите нужную роль и обоснование, для чего требуются эти разрешения.

Выберите Запросить доступ.

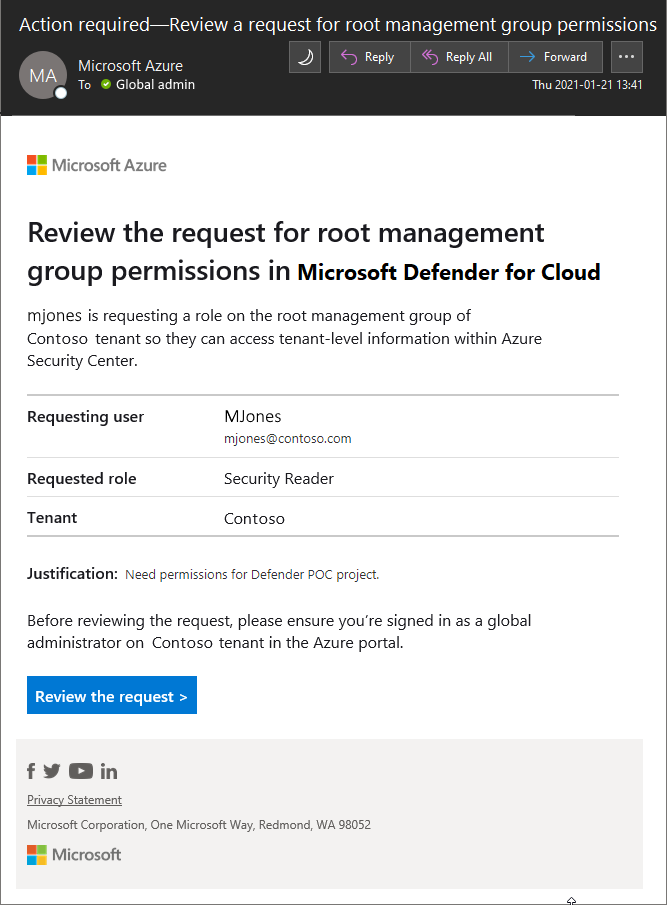

Глобальному администратору отправляется сообщение. В сообщении содержится ссылка на Defender для облака, где запрос можно утвердить или отклонить.

После того как глобальный администратор выберет Проверить запрос и завершит процесс, решение будет отправлено по почте пользователю, направившему запрос.

Удаление разрешений

Чтобы удалить разрешения из корневой группы клиентов, выполните следующие действия.

- Перейдите на портал Azure.

- В портал Azure найдите группы управления в строке поиска в верхней части.

- На панели "Группы управления" найдите и выберите корневую группу клиента из списка групп управления.

- После входа в корневую группу клиента выберите контроль доступа (IAM) в меню слева.

- На панели контроль доступа (IAM) выберите вкладку "Назначения ролей". В этом примере показан список всех назначений ролей для корневой группы клиента.

- Просмотрите список назначений ролей, чтобы определить, какой из них необходимо удалить.

- Выберите назначение роли, которое нужно удалить (администратор безопасности или средство чтения безопасности) и нажмите кнопку "Удалить". Убедитесь, что у вас есть необходимые разрешения для внесения изменений в назначения ролей в корневой группе клиента.

Следующие шаги

Дополнительные сведения о разрешениях Defender для облака см. на следующей странице по этой теме: