Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Это руководство предназначено для ИТ-специалистов, аналитиков информационной безопасности и администраторов облачных служб, организации которых должны устранять проблемы, связанные с Microsoft Defender для облака.

Совет

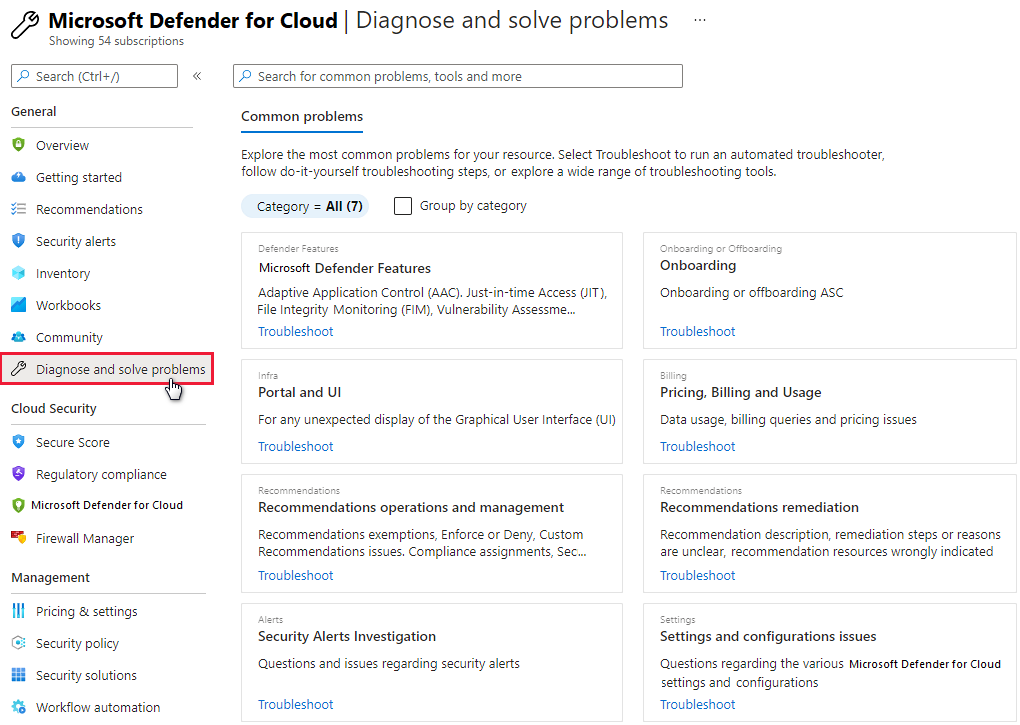

Если вы сталкиваетесь с проблемой или нуждаетесь в совете от нашей группы поддержки, то раздел диагностики и решения проблем портал Azure является хорошим местом для поиска решений.

Использование журнала аудита для исследования проблем

Первое место для поиска сведений об устранении неполадок — это журнал аудита для неудающегося компонента. В журнале аудита можно просмотреть следующие сведения:

- Какие операции были выполнены.

- Сторона, инициировавшая операцию.

- Когда была выполнена операция.

- Состояние операции.

Журнал аудита содержит все операции записи (PUT, , ), POSTвыполняемые в ресурсах, но не операции чтения (DELETEGET).

Устранение неполадок агента Log Analytics

Defender для облака использует агент Log Analytics для получения и хранения данных. В этой статье описывается, как будет работать Microsoft Defender для облака после перехода к использованию агента Log Analytics.

Типы оповещений:

- анализ поведения виртуальных машин;

- анализ сети;

- анализ База данных SQL Azure и Azure Synapse Analytics

- контекстные сведения.

В зависимости от типа генерации оповещений можно собрать необходимые сведения для изучения оповещения с помощью следующих ресурсов:

- Журналы безопасности в средстве просмотра событий виртуальной машины в Windows

- Управляющая программа аудита (

auditd) в Linux - Журналы действий Azure и включенные журналы диагностики в ресурсе атаки

Вы можете отправить отзыв с описанием оповещения и указанием степени релевантности. Перейдите к оповещению, нажмите кнопку "Это полезно ", выберите причину, а затем введите комментарий, чтобы объяснить отзыв. Мы постоянно отслеживаем этот канал обратной связи для улучшения наших оповещений.

Проверка процессов и версий агента Log Analytics

Как и в Azure Monitor, Defender для облака использует агент Log Analytics для сбора данных безопасности с виртуальных машин Azure. После включения сбора данных и правильной установки агента на целевом компьютере HealthService.exe процесс должен выполняться.

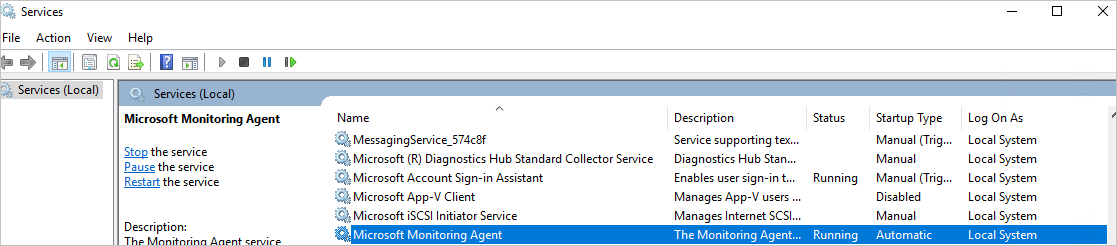

Откройте службы консоль управления (services.msc), чтобы убедиться, что служба агента Log Analytics запущена.

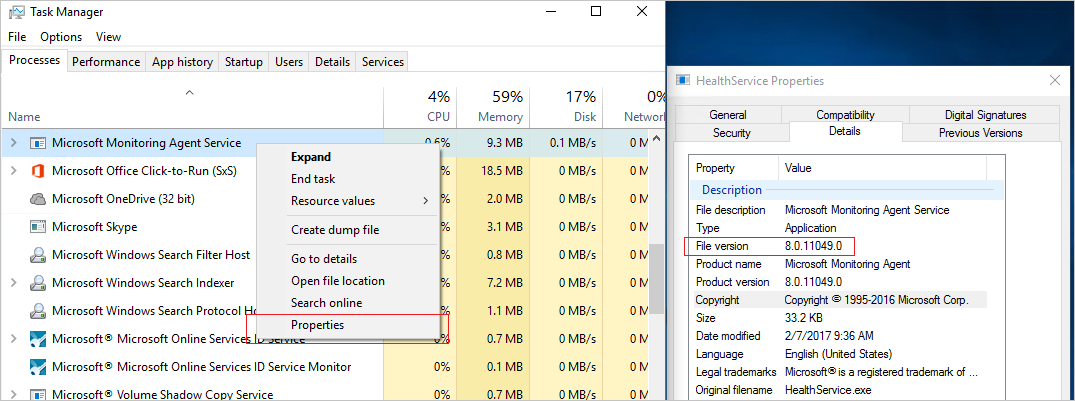

Чтобы узнать, какая версия агента у вас есть, откройте диспетчер задач. На вкладке "Процессы " найдите службу агента Log Analytics, щелкните ее правой кнопкой мыши и выберите "Свойства". На вкладке "Сведения" найдите версию файла.

Проверка сценариев установки агента Log Analytics

Существует два сценария установки, которые могут привести к разным результатам при установке агента Log Analytics на компьютере. Поддерживаются такие сценарии:

Агент устанавливается автоматически, Defender для облака. Вы можете просматривать оповещения в Defender для облака и поиске по журналам. Вы получаете Уведомления по электронной почте по адресу электронной почты, настроенной в политике безопасности для подписки, к которой принадлежит ресурс.

Агент вручную установлен на виртуальной машине, расположенной в Azure. В этом сценарии, если вы используете агенты, скачанные и установленные вручную до февраля 2017 года, вы можете просматривать оповещения на портале Defender для облака только в том случае, если вы фильтруете подписку, к которой принадлежит рабочая область. Если вы фильтруете подписку, к которой принадлежит ресурс , вы не увидите никаких оповещений. Вы получаете Уведомления по электронной почте по адресу электронной почты, настроенном в политике безопасности для подписки, к которой принадлежит рабочая область.

Чтобы избежать проблемы с фильтрацией, обязательно скачайте последнюю версию агента.

Мониторинг проблем с сетевым подключением для агента

Чтобы агенты подключались и регистрировались в Defender для облака, они должны иметь доступ к DNS-адресам и сетевым портам для сетевых ресурсов Azure. Чтобы включить этот доступ, выполните следующие действия:

- При использовании прокси-серверов убедитесь, что соответствующие ресурсы прокси-сервера настроены правильно в параметрах агента.

- Настройте сетевые брандмауэры, чтобы разрешить доступ к Log Analytics.

Сетевые ресурсы Azure:

| Ресурс агента | Порт | Обход проверки HTTPS |

|---|---|---|

*.ods.opinsights.azure.com |

443. | Да |

*.oms.opinsights.azure.com |

443. | Да |

*.blob.core.windows.net |

443. | Да |

*.azure-automation.net |

443. | Да |

Если у вас возникли проблемы с подключением агента Log Analytics, ознакомьтесь с проблемами при подключении Operations Management Suite.

Устранение неполадок, связанных с неправильной работой защиты от вредоносных программ

Гостевой агент является родительским процессом всего, что делает расширение Защиты от вредоносных программ Майкрософт. Если процесс гостевого агента завершается сбоем, защита от вредоносных программ Майкрософт, которая выполняется в качестве дочернего процесса гостевого агента, может также завершиться ошибкой.

Ниже приведены некоторые советы по устранению неполадок:

- Если целевая виртуальная машина была создана на основе пользовательского образа, убедитесь, что создатель виртуальной машины установил гостевой агент.

- Если целевой объект является виртуальной машиной Linux, установка версии Windows расширения защиты от вредоносных программ завершится ошибкой. Гостевой агент Linux имеет особую информационную систему и требования к пакетам.

- Если виртуальная машина была создана с старой версией гостевого агента, старый агент может не иметь возможности автоматически обновляться до более новой версии. Всегда используйте последнюю версию гостевого агента при создании собственных образов.

- Некоторые сторонние программы администрирования могут отключить гостевой агент или заблокировать доступ к определенным расположениям файлов. Если на виртуальной машине установлено стороннее программное обеспечение, убедитесь, что агент находится в списке исключений.

- Убедитесь, что параметры брандмауэра и группа безопасности сети не блокируют сетевой трафик в гостевой агент и из нее.

- Убедитесь, что списки управления доступом не препятствуют доступу к диску.

- Для правильной работы гостевого агента требуется достаточно места на диске.

По умолчанию пользовательский интерфейс Защиты от вредоносных программ Майкрософт отключен. Но вы можете включить пользовательский интерфейс Microsoft Antimalware на виртуальных машинах Azure Resource Manager.

Устранение неполадок при загрузке панели мониторинга

Если возникают проблемы с загрузкой панели мониторинга защиты рабочей нагрузки, убедитесь, что пользователь, который впервые включил Defender для облака в подписке, и пользователь, который хочет включить сбор данных, имеет роль владельца или участника в подписке. В этом случае пользователи с ролью читателя в подписке могут просматривать панель мониторинга, оповещения, рекомендации и политику.

Устранение неполадок соединителя для организации Azure DevOps

Если вы не можете подключить организацию Azure DevOps, воспользуйтесь следующими советами по устранению неполадок:

Убедитесь, что вы используете не предварительную версию портал Azure; шаг авторизации не работает на портале предварительной версии Azure.

Важно знать, какую учетную запись вы выполнили при авторизации доступа, так как это будет учетная запись, которая используется системой для подключения. Ваша учетная запись может быть связана с тем же адресом электронной почты, но также связана с разными клиентами. Убедитесь, что выбрана правильная комбинация учетной записи или клиента. Если необходимо изменить сочетание:

На странице профиля Azure DevOps используйте раскрывающееся меню, чтобы выбрать другую учетную запись.

Выбрав правильное сочетание учетной записи и клиента, перейдите к параметрам среды в Defender для облака и измените соединитель Azure DevOps. Повторно выполните проверку подлинности соединителя, чтобы обновить его с помощью правильной комбинации учетной записи или клиента. Затем вы увидите правильный список организаций в раскрывающемся меню.

Убедитесь, что у вас есть роль администратора коллекции проектов в организации Azure DevOps, которую вы хотите подключить.

Убедитесь, что сторонний доступ к приложению с помощью переключателя OAuth включен для организации Azure DevOps. Дополнительные сведения о включении доступа OAuth.

Обращение в службу поддержки Майкрософт

Вы также можете найти сведения об устранении неполадок для Defender для облака на странице Defender для облака вопросов и ответов.

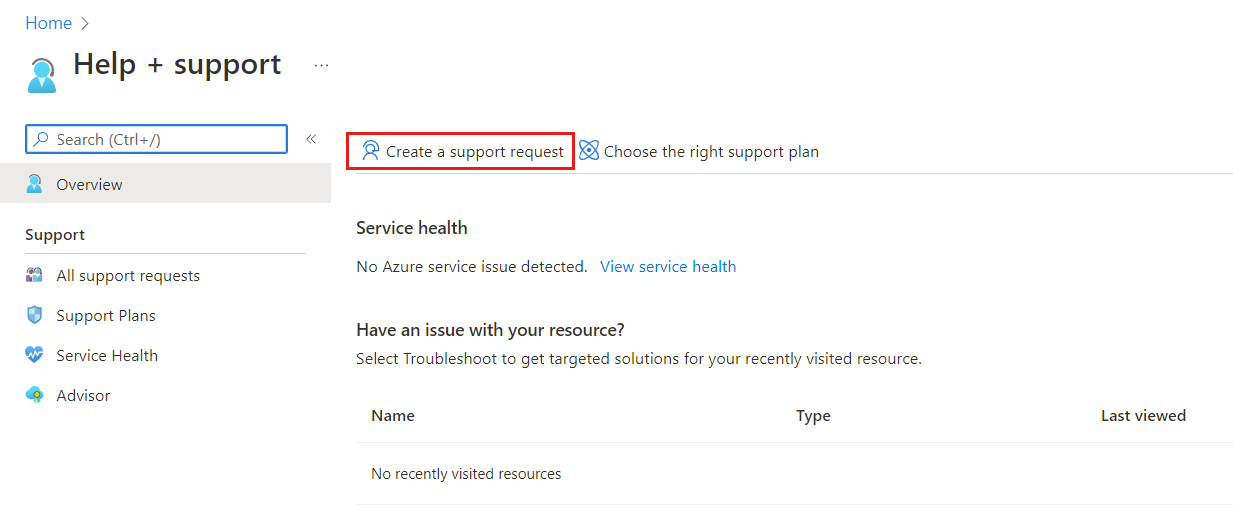

Если вам нужна дополнительная помощь, вы можете открыть новый запрос на поддержку по портал Azure. На странице справки и поддержки нажмите кнопку "Создать запрос на поддержку".

См. также

- Узнайте, как управлять оповещениями системы безопасности и реагировать на них в Defender для облака.

- Сведения о проверке оповещений в Defender для облака.

- Просмотрите распространенные вопросы об использовании Defender для облака.