Сбор данных из рабочих нагрузок с помощью агента Log Analytics

Настройка агента и рабочих областей Log Analytics

Когда агент Log Analytics включен, Defender для облака развертывает агент на всех поддерживаемых виртуальных машинах Azure и всех новых созданных. Список поддерживаемых платформ представлен в статье Поддерживаемые платформы в Microsoft Defender for Cloud.

Чтобы настроить интеграцию с агентом Log Analytics, выполните следующие действия.

В меню Defender for Cloud выберите Параметры среды.

Выберите соответствующую подписку.

В столбце "Мониторинг покрытия" планов Defender выберите "Параметры".

В области параметров конфигурации укажите рабочую область, которая будет использоваться.

Подключите виртуальные машины Azure к рабочим областям по умолчанию, созданным Defender для облака. Defender для облака создает новую группу ресурсов и рабочую область по умолчанию в том же географическом положении и подключает агент к этой рабочей области. Если подписка содержит виртуальные машины из нескольких геолокаций, Microsoft Defender for Cloud создает несколько рабочих областей для соответствия требованиям конфиденциальности данных.

Соглашение об именовании для рабочей области и группы ресурсов:

- Рабочая область: DefaultWorkspace--[subscription-ID]-[geo]

- Группа ресурсов: DefaultResourceGroup-[geo]

Решение "Defender для облака" автоматически включено в рабочей области согласно ценовой категории, установленной для подписки.

Совет

Информацию по вопросам, касающимся рабочих областей по умолчанию, см. в следующих статьях:

Connect Azure VMs to a different workspace (Подключение виртуальных машин Azure к другой рабочей области). В раскрывающемся списке выберите рабочую область для хранения собранных данных. Раскрывающийся список содержит все рабочие области всех подписок. С помощью этого параметра можно получить данные с виртуальных машин, работающих в разных подписках, и сохранить их в выбранной рабочей области.

Если у вас уже есть рабочая область Log Analytics, вы можете продолжать использовать ее (требуются разрешения на чтение и запись в рабочей области). Это полезно, если в организации используется централизованная рабочая область, которую требуется использовать для сбора данных о безопасности. Дополнительные сведения см. в статье Управление доступом к данным журнала и рабочим областям в Azure Monitor.

Если в выбранной рабочей области уже включено решение Security или SecurityCenterFree, ценовая категория будет задана автоматически. В противном случае установите решение Microsoft Defender for Cloud в рабочей области:

- В меню Defender for Cloud выберите Параметры среды.

- Выберите рабочую область, к которой будет подключен агент.

- Установите для параметра "Управление состоянием безопасности" значение Включено или выберите Включить все, чтобы включить все планы Microsoft Defender.

В разделе конфигурации События безопасности Windows выберите объем данных необработанных событий для хранения:

- Отсутствует. Отключение сбора событий безопасности. (по умолчанию)

- Минимальный. Меньший набор событий для сокращения количества событий.

- Общий. Этот набор событий удовлетворяет потребности большинства клиентов и позволяет просмотреть весь журнал аудита.

- Все события. Для клиентов, которые хотят убедиться, что все события сохранены.

Совет

Дополнительные сведения о настройке параметра событий безопасности на уровне рабочей области см. в этом разделе.

Дополнительные сведения о параметрах событий безопасности Windows для агента Log Analytics см. в этом разделе.

В области конфигурации выберите Применить.

Параметры событий безопасности Windows для Log Analytics Agent

При выборе уровня сбора данных в Microsoft Defender для облака события безопасности выбранного уровня сохраняются в рабочей области Log Analytics, чтобы вы могли исследовать, искать и проверять события в рабочей области. Агент Log Analytics также собирает и анализирует события безопасности, необходимые для защиты от угроз в Defender для облака.

Требования

Для хранения данных о событиях безопасности Windows необходимы функции усиленной безопасности Microsoft Defender for Cloud. Узнайте больше о планах усиленной защиты.

За хранение данных в Log Analytics может взиматься плата. Дополнительные сведения см. на странице цен.

Сведения для пользователей Microsoft Sentinel

Сбор событий безопасности в контексте одной рабочей области можно настроить с помощью Microsoft Defender для облака или Microsoft Sentinel, но не с помощью обоих решений одновременно. Если вы планируете добавить Microsoft Sentinel в рабочую область, которая уже получает оповещения из Microsoft Defender для облака и настроена для сбора событий безопасности, у вас есть два варианта действий:

- Не меняйте параметры сбор событий безопасности в Microsoft Defender for Cloud. Так вы сможете запрашивать и анализировать эти события как в Microsoft Sentinel, так и в Defender для облака. Если вы хотите отслеживать состояние подключения соединителя или изменять его конфигурацию в Microsoft Sentinel, выберите второй вариант.

- Отключите сбор событий безопасности в Microsoft Defender для облака, а затем добавьте соединитель событий безопасности в Microsoft Sentinel. Вы сможете запрашивать и анализировать события как в Microsoft Sentinel, так и в Microsoft Defender для облака. Однако теперь вы сможете отслеживать состояние подключения соединителя или изменять его конфигурацию только в Microsoft Sentinel. Чтобы отключить сбор событий безопасности в Defender для облака, установите для параметра События безопасности Windows в конфигурации агента Log Analytics значение Нет.

Какие типы событий сохраняются для наборов "Общий" и "Минимальный"?

Наборы событий Общий и Минимальный были разработаны для решения типичных задач на основе клиентских и отраслевых стандартов для неотфильтрованной частоты каждого события и его использования.

- Минимальный — этот набор охватывает события, которые могут указывать на успешное нарушение защиты, а также важные события с низким объемом данных. Большая часть объема данных этого набора — успешный вход пользователя (идентификатор события 4624), события входа пользователя сбоем (идентификатор события 4625) и события создания процесса (идентификатор события 4688). События выхода важны только для аудита и имеют относительно большой объем данных, поэтому они не включены в этот набор событий.

- Общий — этот набор предназначен для предоставления полного журнала аудита пользователей, включая события с низким объемом данных. Например, этот набор содержит события входа пользователя (идентификатор события 4624) и события выхода пользователя (идентификатор события 4634). Мы добавили действия аудита, такие как изменение группы безопасности, операции основного контроллера домена Kerberos и другие события, рекомендованные отраслевыми организациями.

Ниже приведен полный обзор идентификаторов событий безопасности и событий App Locker для каждого набора:

| Уровень данных | Собранные индикаторы событий |

|---|---|

| Минимальные | 1102,4624,4625,4657,4663,4688,4700,4702,4719,4720,4722,4723,4724,4727,4728,4732,4735,4737,4739,4740,4754,4755, |

| 4756,4767,4799,4825,4946,4948,4956,5024,5033,8001,8002,8003,8004,8005,8006,8007,8222 | |

| Распространенный почтовый сервис | 1,299,300,324,340,403,404,410,411,412,413,431,500,501,1100,1102,1107,1108,4608,4610,4611,4614,4622, |

| 4624,4625,4634,4647,4648,4649,4657,4661,4662,4663,4665,4666,4667,4688,4670,4672,4673,4674,4675,4689,4697, | |

| 4700,4702,4704,4705,4716,4717,4718,4719,4720,4722,4723,4724,4725,4726,4727,4728,4729,4733,4732,4735,4737, | |

| 4738,4739,4740,4742,4744,4745,4746,4750,4751,4752,4754,4755,4756,4757,4760,4761,4762,4764,4767,4768,4771, | |

| 4774,4778,4779,4781,4793,4797,4798,4799,4800,4801,4802,4803,4825,4826,4870,4886,4887,4888,4893,4898,4902, | |

| 4904,4905,4907,4931,4932,4933,4946,4948,4956,4985,5024,5033,5059,5136,5137,5140,5145,5632,6144,6145,6272, | |

| 6273,6278,6416,6423,6424,8001,8002,8003,8004,8005,8006,8007,8222,26401,30004 |

Примечание.

- При использовании объекта групповой политики (GPO) мы рекомендуем включить событие создания процессов 4688 политик аудита и поле CommandLine в этом событии. Дополнительные сведения о событии создания процесса 4688 см. в Defender для облака распространенных вопросов. Дополнительные сведения об этих политиках аудита см. в разделе Audit Policy Recommendations (Рекомендации по политике аудита).

- Чтобы собирать данные о событиях с кодом 5156 на платформе фильтрации Windows, необходимо включить Аудит подключения платформы фильтрации (Auditpol /set /subcategory:"Filtering Platform Connection" /Success:Enable)

Настройка параметра события безопасности на уровне рабочей области

Вы можете определить уровень данных событий безопасности, которые будут храниться на уровне рабочей области.

В меню Microsoft Defender for Cloud на портале Azure выберите Параметры среды.

Выберите соответствующую рабочую область. Единственными событиями сбора данных для рабочей области являются события безопасности Windows, описанные на этой странице.

Выберите объем необработанных данных события для хранения, а затем — Сохранить.

Подготовка агента вручную

Чтобы вручную установить агент Log Analytics, выполните указанные ниже действия.

В портал Azure перейдите на страницу параметров среды Defender для облака.

Выберите соответствующую подписку и выберите "Параметры" и "Мониторинг".

Отключите агент Log Analytics или агент Azure Monitor.

При необходимости создайте рабочую область.

Включите Microsoft Defender для облака в рабочей области, в которой вы устанавливаете агент Log Analytics:

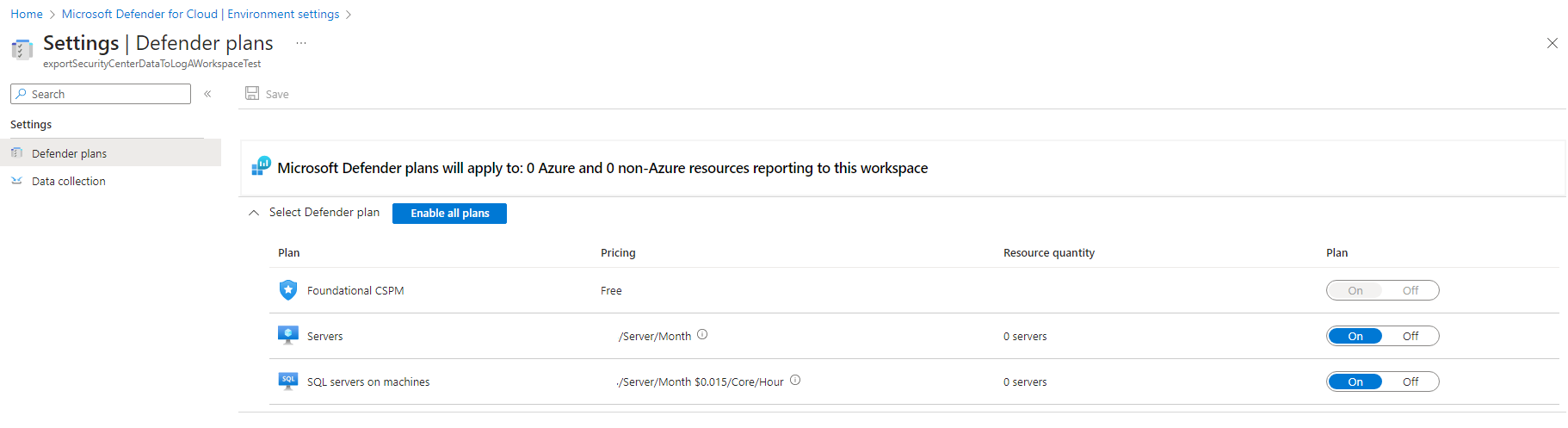

В меню Defender for Cloud выберите Параметры среды.

Укажите рабочую область, в которой устанавливаете агент. Убедитесь, что рабочая область находится в той же подписке, которая используется в Microsoft Defender for Cloud, а у вас есть разрешения на чтение и запись в этой рабочей области.

Выберите один или оба сервера или "СЕРВЕРы SQL на компьютерах"(Foundational CSPM является бесплатным по умолчанию), а затем нажмите кнопку "Сохранить".

Примечание.

Если в рабочей области уже включено решение Security или SecurityCenterFree, ценовая категория будет задана автоматически.

Чтобы развернуть агенты на новых виртуальных машинах с помощью шаблона Resource Manager, установите агент Log Analytics:

- см. сведения об установке агента Log Analytics для Windows;

- см. сведения об установке агента Log Analytics для Linux.

Чтобы развернуть агенты на существующих виртуальных машинах, следуйте инструкциям из статьи Сбор данных о виртуальных машинах Azure (раздел о сборе данных о событиях и производительности является необязательным).

Чтобы развернуть агенты с помощью PowerShell, следуйте инструкциям из документации по виртуальным машинам:

Совет

Дополнительные сведения о подключении см. в статье Автоматизация подключения Microsoft Defender для облака с помощью PowerShell.

Чтобы отключить компоненты мониторинга, выполните следующие действия.

- Перейдите к планам Defender и отключите план, использующий расширение, и нажмите кнопку "Сохранить".

- Для планов Defender с параметрами мониторинга перейдите к параметрам плана Defender, отключите расширение и нажмите кнопку "Сохранить".

Примечание.

- Отключение расширений не удаляет расширения из эффектных рабочих нагрузок.

- Сведения о том, как удалить расширение OMS, см. в разделе Как удалить расширения OMS, установленные Microsoft Defender for Cloud.