Управление пользователями Microsoft Defender для Интернета вещей

Microsoft Defender для Интернета вещей предоставляет средства как в портал Azure, так и в локальной среде для управления доступом пользователей к ресурсам Defender для Интернета вещей.

Пользователи Azure для Defender для Интернета вещей

В портал Azure пользователи управляются на уровне подписки с помощью идентификатора Microsoft Entra и управления доступом на основе ролей Azure (RBAC). Пользователи подписки Azure могут иметь одну или несколько ролей пользователей, которые определяют данные и действия, к которым они могут получить доступ из портал Azure, в том числе в Defender для Интернета вещей.

Используйте портал или PowerShell, чтобы назначить пользователей подписки Azure определенным ролям, которые они должны просматривать данные и принимать меры, такие как просмотр оповещений или данных устройства, а также управление тарифными планами и датчиками.

Дополнительные сведения см. в статье "Управление пользователями" в портал Azure и ролях пользователей Azure для мониторинга OT и Enterprise IoT

Локальные пользователи для Defender для Интернета вещей

При работе с сетями OT службы и данные Defender для Интернета вещей также доступны из локальных сетевых датчиков OT и локальных датчиков консоль управления, помимо портал Azure.

Вам потребуется определить локальных пользователей как на сетевых датчиках OT, так и в локальных консоль управления в дополнение к Azure. Датчики OT и локальные консоль управления устанавливаются с набором пользователей по умолчанию, привилегированных пользователей, которые можно использовать для определения других администраторов и пользователей.

Войдите в датчики OT для определения пользователей датчика и войдите в локальную консоль управления для определения локальных консоль управления пользователей.

Дополнительные сведения см. в разделе локальных пользователей и ролей для мониторинга OT с помощью Defender для Интернета вещей.

Поддержка идентификатора Microsoft Entra на датчиках и локальных консоль управления

Вам может потребоваться настроить интеграцию между датчиком и идентификатором Microsoft Entra, чтобы разрешить пользователям Идентификатора Microsoft Entra войти в датчик или использовать группы идентификаторов Microsoft Entra с коллективными разрешениями, назначенными всем пользователям в группе.

Например, используйте идентификатор Microsoft Entra, если у вас есть большое количество пользователей, которым требуется назначить доступ только для чтения, и вы хотите управлять этими разрешениями на уровне группы.

Интеграция Defender для Интернета вещей с идентификатором Microsoft Entra поддерживает протокол LDAP версии 3 и следующие типы проверки подлинности на основе LDAP:

Полная проверка подлинности: сведения о пользователе извлекаются с сервера LDAP. Примерами являются имя, фамилия, адрес электронной почты и разрешения пользователя.

Доверенный пользователь: извлекается только пароль пользователя. Прочие сведения о пользователях, которые извлекаются, основываются на пользователях, определенных в датчике.

Дополнительные сведения см. в разделе:

- Настройка подключения Active Directory

- Другие правила брандмауэра для внешних служб (необязательно).

Единый вход для входа в консоль датчика

Вы можете настроить единый вход для консоли датчика Defender для Интернета вещей с помощью идентификатора Microsoft Entra. С помощью единого входа пользователи вашей организации могут просто войти в консоль датчика и не нуждаться в нескольких учетных данных входа на разных датчиках и сайтах. Дополнительные сведения см. в разделе "Настройка единого входа" для консоли датчика.

Локальные глобальные группы доступа

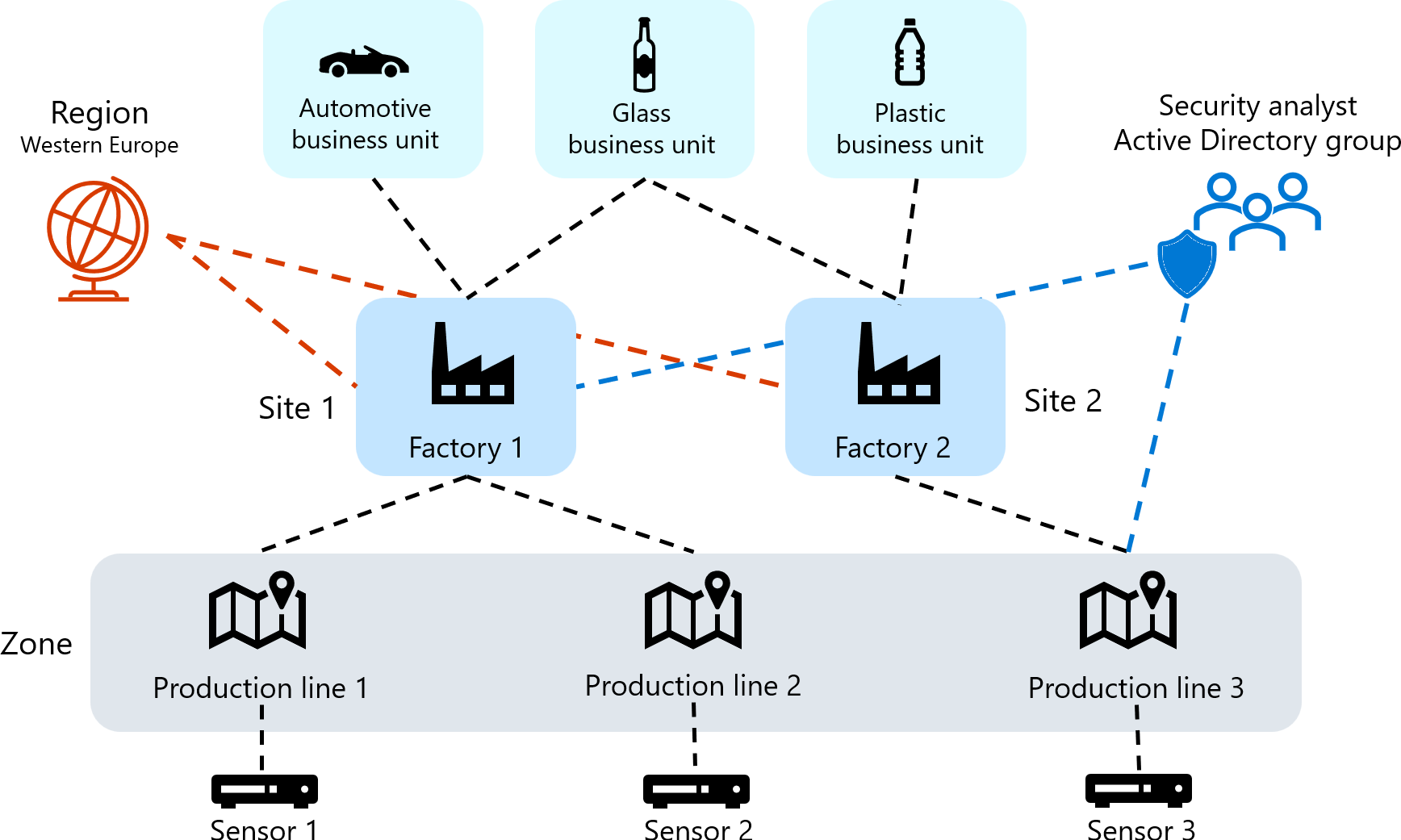

Крупные организации часто имеют сложную модель разрешений пользователей на основе глобальных организационных структур. Чтобы управлять локальными пользователями Defender для Интернета вещей, используйте глобальную топологию бизнеса, основанную на бизнес-подразделениях, регионах и сайтах, а затем определите разрешения доступа пользователей вокруг этих сущностей.

Создайте группы доступа пользователей, чтобы установить глобальный контроль доступа через локальные ресурсы Defender для Интернета вещей. Каждая группа доступа содержит правила о пользователях, которые могут получить доступ к определенным сущностям в топологии бизнеса, включая бизнес-единицы, регионы и сайты.

Например, на следующей схеме показано, как можно разрешить аналитикам безопасности из группы Active Directory доступ ко всем западным автомобильным и стеклянным производственным линиям, а также пластиковой линии в одном регионе:

Дополнительные сведения см. в разделе "Определение разрешения глобального доступа для локальных пользователей".

Совет

Группы и правила доступа помогают реализовать стратегии нулевого доверия путем управления устройствами и анализа устройств в Датчиках Defender для Интернета вещей и локальных консоль управления. Дополнительные сведения см. в разделе "Нулевое доверие" и сетей OT/IoT.

Следующие шаги

- Управление пользователями подписки Azure

- Создание пользователей и управление ими на сетевом датчике OT

- Создание пользователей в локальной консоль управления и управление ими

Дополнительные сведения см. в разделе: