Создание пользователей в локальной консоль управления (устаревшая версия) и управление ими

Внимание

Defender для Интернета вещей теперь рекомендует использовать облачные службы Майкрософт или существующую ИТ-инфраструктуру для централизованного мониторинга и управления датчиками, а также планирует выйти из локальной консоль управления1 января 2025 г.

Дополнительные сведения см. в статье "Развертывание гибридного или воздушного управления датчиком OT".

Microsoft Defender для Интернета вещей предоставляет средства для управления локальным доступом пользователей на сетевом датчике OT и локальной консоль управления. Пользователи Azure управляются на уровне подписки Azure с помощью Azure RBAC.

В этой статье описывается, как управлять локальными пользователями непосредственно в локальной консоль управления.

Привилегированные пользователи по умолчанию

По умолчанию каждый локальный консоль управления устанавливается с привилегированной поддержкой и пользователями кибербезопасности, имеющими доступ к расширенным средствам для устранения неполадок и настройки.

При первом настройке локального консоль управления войдите с помощью одного из этих привилегированных пользователей, создайте начального пользователя с Администратор ролью, а затем создайте дополнительных пользователей для аналитиков безопасности и пользователей только для чтения.

Дополнительные сведения см. в разделе "Установка программного обеспечения мониторинга OT" в локальной консоль управления и привилегированных пользователей по умолчанию.

Добавление новых локальных консоль управления пользователей

В этой процедуре описывается создание новых пользователей для локального консоль управления.

Предварительные требования. Эта процедура доступна для пользователей поддержки и киберксов, а также для всех пользователей с ролью Администратор.

Чтобы добавить пользователя, выполните действия.

Войдите в локальную консоль управления и выберите "Пользователи>+ Добавить пользователя".

Выберите " Создать пользователя", а затем определите следующие значения:

Имя Описание Username Введите имя пользователя. Эл. почта Введите адрес электронной почты пользователя. Имя Введите имя пользователя. Фамилия Введите фамилию пользователя. Роль Выберите роль пользователя. Дополнительные сведения см. в разделе "Локальные роли пользователей". Группа доступа к удаленным сайтам Доступно только для локального консоль управления.

Выберите " Все ", чтобы назначить пользователя всем группам глобального доступа или указать их только определенной группе, а затем выберите группу из раскрывающегося списка.

Дополнительные сведения см. в разделе "Определение разрешения глобального доступа для локальных пользователей".Пароль Выберите тип пользователя , локальный или пользователь Active Directory.

Для локальных пользователей введите пароль для пользователя. К требованиям к паролям относятся:

- По крайней мере восемь символов

— как строчные, так и прописные буквы

- По крайней мере одно число

- По крайней мере один символСовет

Интеграция с Active Directory позволяет связать группы пользователей с определенными уровнями разрешений. Если вы хотите создать пользователей с помощью Active Directory, сначала настройте Active Directory в локальной консоль управления, а затем вернитесь к этой процедуре.

Выберите Сохранить, когда вы закончите.

Новый пользователь добавляется и отображается на странице "Пользователи датчика".

Чтобы изменить пользователя, нажмите кнопку "Изменить![]() " для пользователя, которого вы хотите изменить, и измените все значения по мере необходимости.

" для пользователя, которого вы хотите изменить, и измените все значения по мере необходимости.

Чтобы удалить пользователя, нажмите кнопку "Удалить![]() " для пользователя, которого вы хотите удалить.

" для пользователя, которого вы хотите удалить.

Изменение пароля пользователя

В этой процедуре описывается, как Администратор пользователи могут изменять пароли локальных пользователей. Администратор пользователи могут самостоятельно изменять пароли или других пользователей аналитика безопасности или только для чтения. Привилегированные пользователи могут изменять свои пароли и пароли для Администратор пользователей.

Совет

Если вам нужно восстановить доступ к привилегированной учетной записи пользователя, см. статью "Восстановление привилегированного доступа к локальной консоль управления".

Предварительные требования. Эта процедура доступна только для пользователей поддержки или киберксов или для пользователей с ролью Администратор.

Чтобы сбросить пароль пользователя в локальной консоли управления, выполните следующие действия.

Войдите в локальную консоль управления и выберите "Пользователи".

На странице "Пользователи" найдите пользователя, пароль которого необходимо изменить.

Справа от этой строки пользователя нажмите кнопку "Изменить

".

".В появившейся области "Изменить пользователя" прокрутите вниз до раздела "Изменение пароля". Введите и подтвердите новый пароль.

Пароли должны содержать не менее 16 символов, содержать строчные и прописные буквы, цифры и один из следующих символов: #%*+,-./:=?@[]^_{}~

Нажмите кнопку "Обновить" после завершения.

Восстановление привилегированного доступа к локальному консоль управления

В этой процедуре описывается восстановление пароля пользователя поддержки или киберкса в локальной консоль управления. Дополнительные сведения см. в разделе "Привилегированные пользователи по умолчанию".

Предварительные требования. Эта процедура доступна только для пользователей поддержки и киберксов.

Чтобы восстановить привилегированный доступ к локальному консоль управления:

Начните вход в локальную консоль управления. На экране входа в поле "Имя пользователя и пароль" выберите "Восстановление паролей".

В диалоговом окне восстановления паролей выберите CyberX или Support в раскрывающемся меню и скопируйте код уникального идентификатора, отображаемый в буфер обмена.

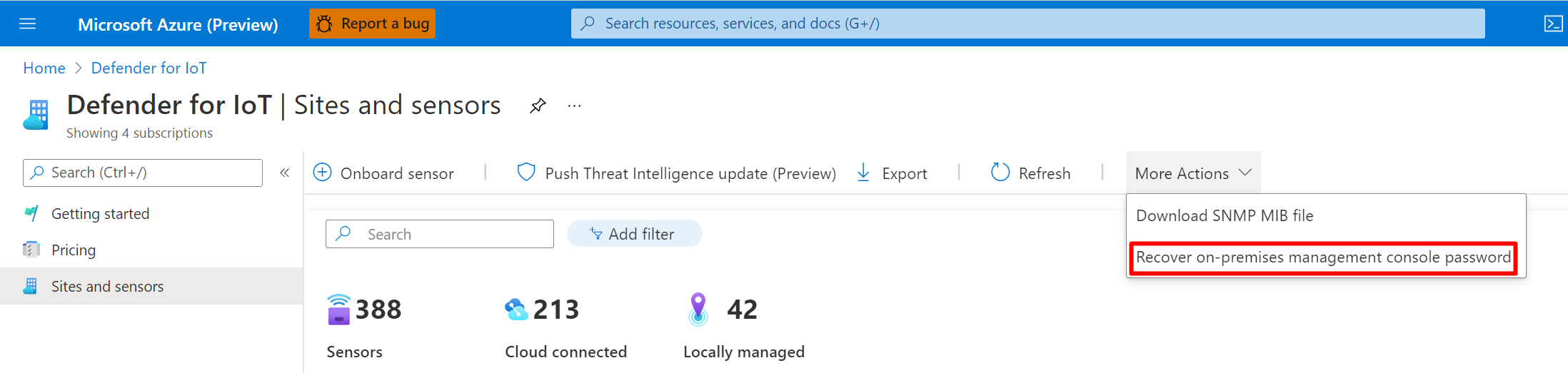

Перейдите на страницу "Сайты и датчики Defender для Интернета вещей" в портал Azure. Возможно, вы хотите открыть портал Azure на новой вкладке браузера или окне, сохраняя локальный консоль управления открытым.

В портал Azure каталогов >и подписок убедитесь, что вы выбрали подписку, в которой были подключены датчики к Defender для Интернета вещей.

На странице "Сайты и датчики" выберите раскрывающееся меню >"Дополнительные действия" "Восстановить локальные консоль управления пароль".

В открывшемся диалоговом окне восстановления введите уникальный идентификатор, скопированный в буфер обмена из локальной консоль управления, и нажмите кнопку "Восстановить". Автоматически загружается файл password_recovery.zip.

Все файлы, скачанные с портала Azure, заверяются с помощью корня доверия, чтобы компьютеры использовали только подписанные ресурсы.

Вернитесь на вкладку "Локальный консоль управления" в диалоговом окне восстановления паролей выберите "Отправить". Перейдите к отправке файла password_recovery.zip, скачаемого из портал Azure.

Примечание.

Если появится сообщение об ошибке, указывающее, что файл недопустим, возможно, в параметрах портал Azure выбрана неправильная подписка.

Вернитесь в Azure и выберите значок параметров на верхней панели инструментов. На странице каталогов и подписок убедитесь, что выбрана подписка, в которой ваши датчики были подключены к Defender для Интернета вещей. Затем повторите действия в Azure, чтобы скачать файл password_recovery.zip и отправить его в локальную консоль управления еще раз.

Выберите Далее. Для выбранного пользователя появится системный пароль для локального консоль управления. Не забудьте записать пароль, так как он не будет отображаться снова.

Нажмите кнопку "Далее", чтобы войти в локальную консоль управления.

Интеграция пользователей с Active Directory

Настройте интеграцию между локальными консоль управления и Active Directory следующими способами:

- Разрешить пользователям Active Directory войти в локальную консоль управления

- Использование групп Active Directory с коллективными разрешениями, назначенными всем пользователям в группе

Например, используйте Active Directory, если у вас есть большое количество пользователей, которым требуется назначить доступ только для чтения, и вы хотите управлять этими разрешениями на уровне группы.

Дополнительные сведения см. в статье о поддержке идентификатора Microsoft Entra на датчиках и локальных консоль управления.

Предварительные требования. Эта процедура доступна только для пользователей поддержки и киберксов или любого пользователя с Администратор ролью.

Интеграция с Active Directory:

Войдите в локальную консоль управления и выберите System Параметры.

Прокрутите вниз до области интеграции консоли управления справа и выберите Active Directory.

Выберите параметр "Включить интеграцию Active Directory" и введите следующие значения для сервера Active Directory:

Поле Description Полное доменное имя контроллера домена Полное доменное имя (FQDN) точно так же, как оно отображается на сервере LDAP. Например, введите host1.subdomain.contoso.com.

Если возникла проблема с интеграцией с помощью полного доменного имени, проверка конфигурации DNS. Вы также можете ввести явный IP-адрес сервера LDAP вместо полного доменного имени при настройке интеграции.Порт контроллера домена Порт, на котором настроен протокол LDAP. Основной домен Доменное имя, например subdomain.contoso.com, и выберите тип подключения для конфигурации LDAP.

Поддерживаемые типы подключений: LDAPS/NTLMv3 (рекомендуется), LDAP/NTLMv3 или LDAP/SASL-MD5Группы Active Directory Выберите + Добавить, чтобы добавить группу Active Directory на каждый уровень разрешений, указанный по мере необходимости.

При вводе имени группы убедитесь, что имя группы указано в конфигурации Active Directory на сервере LDAP. Затем при создании пользователей датчиков из Active Directory обязательно используйте эти группы.

Поддерживаемые уровни разрешений включают только для чтения, аналитик безопасности, Администратор и доверенные домены.

Добавьте группы в качестве доверенных конечных точек в отдельной строке других групп Active Directory. Чтобы добавить доверенный домен, добавьте доменное имя и тип подключения для доверенного домена. Доверенные конечные точки можно настроить только для пользователей, которые были определены в рамках пользователей.Нажмите кнопку +Добавить сервер , чтобы добавить другой сервер и введите его значения по мере необходимости, и сохраните его после завершения.

Внимание

При вводе параметров LDAP:

- Определите значения точно так же, как они отображаются в Active Directory, за исключением случая.

- Только в нижнем регистре пользователя, даже если конфигурация в Active Directory использует верхний регистр.

- Протокол LDAP и LDAPS не могут быть настроены для одного домена. Однако вы можете настроить каждый из разных доменов, а затем использовать их одновременно.

Например:

Создайте правила группы доступа для локальных консоль управления пользователей.

Если вы настраиваете группы Active Directory для локальных консоль управления пользователей, необходимо также создать правило группы доступа для каждой группы Active Directory. Учетные данные Active Directory не будут работать для локальных консоль управления пользователей без соответствующего правила группы доступа.

Дополнительные сведения см. в разделе "Определение разрешения глобального доступа для локальных пользователей".

Определение разрешения глобального доступа для локальных пользователей

Крупные организации часто имеют сложную модель разрешений пользователей на основе глобальных организационных структур. Чтобы управлять локальными пользователями Defender для Интернета вещей, рекомендуется использовать глобальную топологию бизнеса, основанную на бизнес-подразделениях, регионах и сайтах, а затем определять разрешения доступа пользователей вокруг этих сущностей.

Создайте группы доступа пользователей, чтобы установить глобальный контроль доступа через локальные ресурсы Defender для Интернета вещей. Каждая группа доступа содержит правила о пользователях, которые могут получить доступ к определенным сущностям в топологии бизнеса, включая бизнес-единицы, регионы и сайты.

Дополнительные сведения см . в локальных глобальных группах доступа.

Необходимые условия:

Эта процедура доступна для пользователей поддержки и киберксов, а также для всех пользователей с ролью Администратор.

Прежде чем создавать группы доступа, рекомендуется также:

Спланировать, какие пользователи будут связаны с создаваемыми вами группами доступа. Для назначения пользователей в группы доступа доступны два варианта:

Назначение групп Active Directory. Убедитесь, что экземпляр Active Directory настроен для интеграции с локальными консоль управления.

Назначение локальных пользователей. Убедитесь, что вы создали локальных пользователей.

Пользователи с ролями Администратор имеют доступ ко всем сущностям бизнес-топологии по умолчанию и не могут быть назначены группам доступа.

Тщательно настроить топологию вашего бизнеса. Для успешного применения правила необходимо назначить датчики зонам в окне Управление сайтом. Дополнительные сведения см. в статье "Создание сайтов и зон OT" в локальной консоль управления.

Чтобы создать группы доступа, выполните приведенные действия.

Войдите в локальную консоль управления как пользователь с ролью Администратор.

Выберите "Группы доступа" в меню навигации слева и нажмите кнопку "Добавить

".

".В диалоговом окне "Добавить группу доступа" введите понятное имя группы доступа, не более 64 символов.

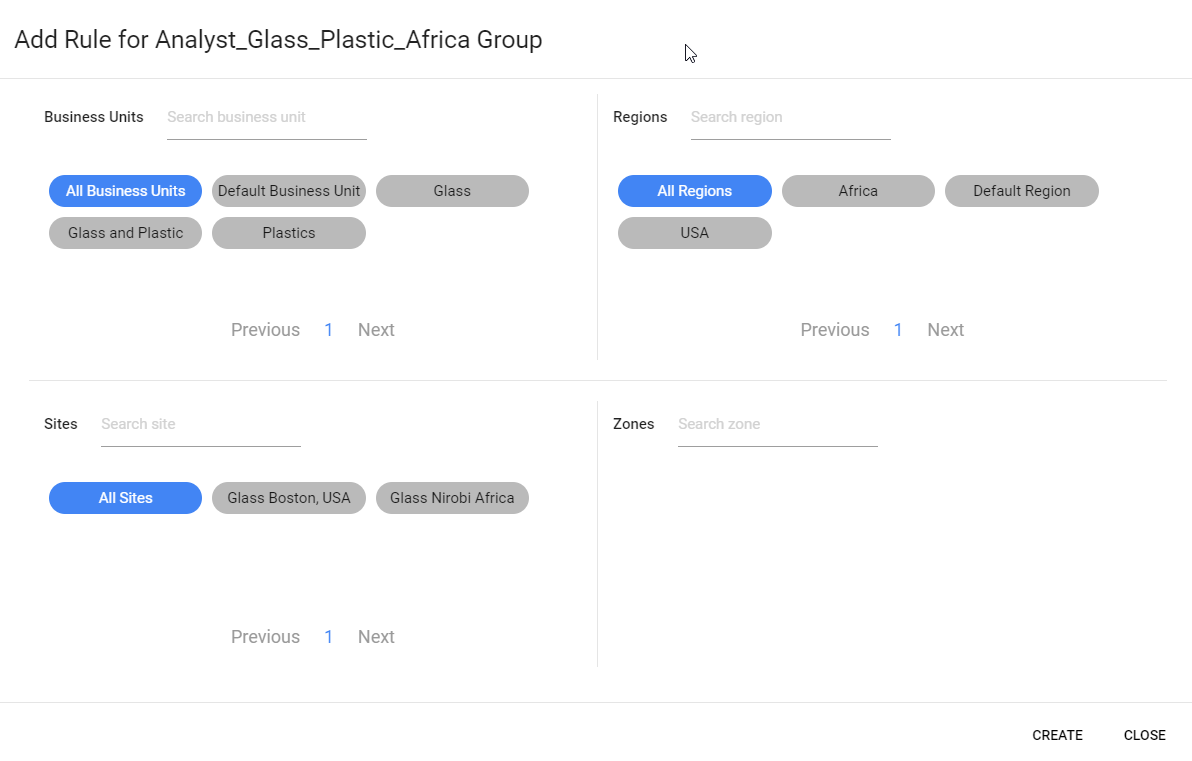

Выберите "ДОБАВИТЬ ПРАВИЛО", а затем выберите параметры бизнес-топологии, которые необходимо включить в группу доступа. Параметры, отображаемые в диалоговом окне "Добавление правила", являются сущностями, созданными на страницах "Представление предприятия" и "Управление сайтами". Например:

Если они еще не существуют, для первой создаваемой группы создаются глобальные бизнес-единицы и регионы по умолчанию. Если вы не выбираете какие-либо подразделения или регионы, пользователи в группе доступа получат доступ ко всем сущностям бизнес-топологии.

Каждое правило может включать только один элемент на тип. К примеру, вы можете назначить одно бизнес-подразделение, один регион и один сайт для каждого правила. Если вы хотите, чтобы одни и те же пользователи имели доступ к нескольким бизнес-подразделениям в разных регионах, создайте дополнительные правила для группы. Если группа доступа содержит несколько правил, логика правила объединяет все правила с помощью логики AND.

Все создаваемые правила перечислены в диалоговом окне "Добавить группу доступа", где их можно изменить дальше или удалить по мере необходимости. Например:

Добавьте пользователей с одним или обоими из следующих методов:

Если появится параметр "Назначить группу Active Directory", при необходимости назначьте группе пользователей Active Directory эту группу доступа. Например:

Если параметр не отображается, и вы хотите включить группы Active Directory в группы доступа, убедитесь, что вы включили группу Active Directory в интеграцию Active Directory. Дополнительные сведения см. в статье "Интеграция локальных пользователей с Active Directory".

Добавьте локальных пользователей в группы, изменив существующих пользователей на странице "Пользователи ". На странице "Пользователи" нажмите кнопку "Изменить" для пользователя, которого вы хотите назначить группе, а затем обновите значение группы доступа к удаленным сайтам для выбранного пользователя. Дополнительные сведения см. в разделе "Добавление новых локальных консоль управления пользователей".

Изменения сущностей топологии

Если позже изменить сущность топологии и изменение влияет на логику правила, правило автоматически удаляется.

Если изменения сущностей топологии влияют на логику правил, чтобы все правила были удалены, группа доступа остается, но пользователи не смогут войти в локальную консоль управления. Вместо этого пользователи получают уведомление об обращении к локальному администратору консоль управления для получения помощи при входе. Обновите параметры для этих пользователей, чтобы они больше не были частью устаревшей группы доступа.

Управление временем ожидания сеанса пользователя

По умолчанию локальные пользователи выходят из сеансов через 30 минут бездействия. Администратор пользователи могут использовать локальный интерфейс командной строки для включения или отключения этой функции или настройки пороговых значений бездействия. Дополнительные сведения см. в статье Работа с командами CLI в Defender для Интернета вещей.

Примечание.

Все изменения, внесенные в время ожидания сеанса пользователя, сбрасываются по умолчанию при обновлении программного обеспечения мониторинга OT.

Предварительные требования. Эта процедура доступна только для пользователей поддержки и киберксов.

Чтобы управлять временем ожидания сеанса пользователя датчика, выполните следующее:

Войдите в датчик через терминал и выполните следующую команду:

sudo nano /var/cyberx/properties/authentication.propertiesОтображаются следующие результаты:

infinity_session_expiration = true session_expiration_default_seconds = 0 # half an hour in seconds session_expiration_admin_seconds = 1800 session_expiration_security_analyst_seconds = 1800 session_expiration_read_only_users_seconds = 1800 certifcate_validation = true CRL_timeout_secounds = 3 CRL_retries = 1Выполните одно из следующих действий:

Чтобы полностью отключить время ожидания сеанса пользователя, измените значение

infinity_session_expiration = falseinfinity_session_expiration = trueна . Измените его обратно, чтобы снова включить его.Чтобы настроить период времени ожидания бездействия, настройте одно из следующих значений в нужное время в секундах:

session_expiration_default_secondsдля всех пользователейsession_expiration_admin_secondsтолько для Администратор пользователейsession_expiration_security_analyst_secondsТолько для пользователей аналитиков безопасностиsession_expiration_read_only_users_secondsтолько для пользователей только для чтения

Дальнейшие действия

Дополнительные сведения см. в разделе: