Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Эта статья содержит одну из статей, описывающих путь развертывания для мониторинга OT с помощью Microsoft Defender для Интернета вещей, и описывает создание сертификатов, подписанных ЦС для использования с локальными устройствами датчиков OT Defender для Интернета вещей.

Каждый подписанный центром сертификации сертификат должен иметь как файл, так .key и .crt файл, которые отправляются в устройства Defender для Интернета вещей после первого входа. Хотя для некоторых организаций также может потребоваться файл, .pem файл не требуется .pem для Defender для Интернета вещей.

Внимание

Необходимо создать уникальный сертификат для каждого устройства Defender для Интернета вещей, где каждый сертификат соответствует необходимым критериям.

Необходимые компоненты

Чтобы выполнить описанные в этой статье процедуры, убедитесь, что у вас есть специалист по безопасности, PKI или сертификату, доступный для надзора за созданием сертификата.

Убедитесь, что вы также ознакомились с требованиями сертификата SSL/TLS для Defender для Интернета вещей.

Создание сертификата SSL/TLS со знаком ЦС

Рекомендуется всегда использовать подписанные ЦС сертификаты в рабочих средах и использовать только самозаверяющие сертификаты в средах тестирования.

Используйте платформу управления сертификатами, например автоматическую платформу управления PKI, чтобы создать сертификат, соответствующий требованиям Defender для Интернета вещей.

Если у вас нет приложения, которое может автоматически создавать сертификаты, ознакомьтесь с безопасностью, PKI или другими квалифицированными потенциальными пользователями для получения справки. Вы также можете преобразовать существующие файлы сертификатов, если вы не хотите создавать новые.

Обязательно создайте уникальный сертификат для каждого устройства Defender для Интернета вещей, где каждый сертификат соответствует необходимым критериям параметра.

Пример.

Откройте скачанный файл сертификата и выберите вкладку >"Сведения" в файл, чтобы запустить мастер экспорта сертификатов.

В мастере экспорта сертификатов выберите в кодировке Next>DER двоичный файл X.509 (). CER)> и нажмите кнопку "Далее".

На экране "Файл для экспорта" нажмите кнопку "Обзор", выберите расположение для хранения сертификата и нажмите кнопку "Далее".

Нажмите кнопку "Готово ", чтобы экспортировать сертификат.

Примечание.

Существующие типы файлов может потребоваться преобразовать в поддерживаемые типы.

Убедитесь, что сертификат соответствует требованиям к файлу сертификата, а затем проверьте файл сертификата , созданный после завершения.

Если вы не используете проверку сертификата, удалите ссылку по URL-адресу CRL в сертификате. Дополнительные сведения см. в разделе "Требования к файлу сертификата".

Совет

(Необязательно) Создайте цепочку сертификатов, которая представляет собой .pem файл, содержащий сертификаты всех центров сертификации в цепочке доверия, что привело к сертификату.

Проверка доступа к серверу CRL

Если ваша организация проверяет сертификаты, устройства Defender для Интернета вещей должны иметь доступ к серверу CRL, определенному сертификатом. По умолчанию сертификаты получают доступ к URL-адресу сервера CRL через HTTP-порт 80. Однако некоторые политики безопасности организации блокируют доступ к этому порту.

Если устройства не могут получить доступ к серверу CRL через порт 80, можно использовать одно из следующих обходных решений:

Определите другой URL-адрес и порт в сертификате:

- Заданный URL-адрес должен быть настроен как

http: //и неhttps:// - Убедитесь, что целевой сервер CRL может прослушивать заданный порт.

- Заданный URL-адрес должен быть настроен как

Использование прокси-сервера, который может получить доступ к CRL через порт 80

Дополнительные сведения см. в разделе [Пересылка сведений об оповещении OT].

Если проверка завершается неудачно, связь между соответствующими компонентами останавливается и в консоли отображается ошибка проверки.

Импорт ssl/TLS-сертификата в доверенное хранилище

После создания сертификата импортируйте его в надежное расположение хранилища. Например:

Откройте файл сертификата безопасности и на вкладке "Общие " выберите " Установить сертификат ", чтобы запустить мастер импорта сертификатов.

В расположении магазина выберите локальный компьютер, а затем нажмите кнопку "Далее".

Если появится запрос "Разрешить пользователю", нажмите кнопку "Да", чтобы разрешить приложению вносить изменения на устройство.

На экране хранилища сертификатов выберите автоматически выбрать хранилище сертификатов на основе типа сертификата, а затем нажмите кнопку "Далее".

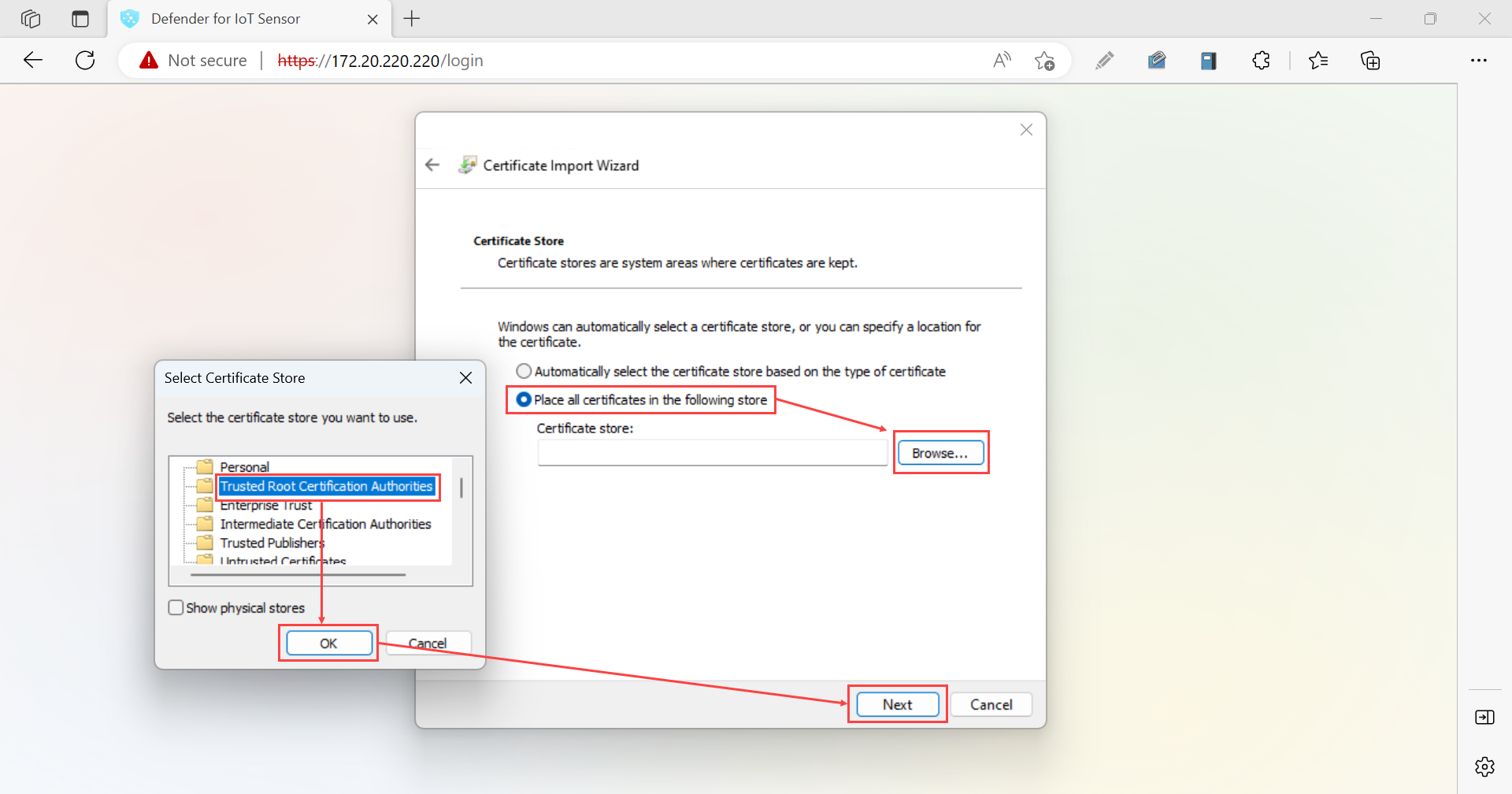

Выберите "Разместить все сертификаты" в следующем хранилище, а затем выберите хранилище доверенных корневых центров сертификации. По завершении выберите Далее. Например:

Выберите Готово для завершения импорта.

Проверка сертификатов SSL/TLS

Используйте следующие процедуры для тестирования сертификатов перед их развертыванием в устройствах Defender для Интернета вещей.

Проверка сертификата в образце

Используйте следующий пример сертификата для сравнения с созданным сертификатом, убедившись, что те же поля существуют в том же порядке.

Bag Attributes: <No Attributes>

subject=C = US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= sensor.contoso.com, E

= support@contoso.com

issuer C=US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= Cert-ssl-root-da2e22f7-24af-4398-be51-

e4e11f006383, E = support@contoso.com

-----BEGIN CERTIFICATE-----

MIIESDCCAZCgAwIBAgIIEZK00815Dp4wDQYJKoZIhvcNAQELBQAwgaQxCzAJBgNV

BAYTAIVTMREwDwYDVQQIDAhJbGxpbm9pczEUMBIGA1UEBwwLU3ByaW5nZmllbGQx

FDASBgNVBAoMCONvbnRvc28gTHRKMRUWEwYDVQQLDAXDb250b3NvIExhYnMxGzAZ

BgNVBAMMEnNlbnNvci5jb250b3NvLmNvbTEIMCAGCSqGSIb3DQEJARYTc3VwcG9y

dEBjb250b3NvLmNvbTAeFw0yMDEyMTcxODQwMzhaFw0yMjEyMTcxODQwMzhaMIGK

MQswCQYDVQQGEwJVUzERMA8GA1UECAwISWxsaW5vaXMxFDASBgNVBAcMC1Nwcmlu

Z2ZpZWxkMRQwEgYDVQQKDAtDb250b3NvIEX0ZDEVMBMGA1UECwwMQ29udG9zbyBM

YWJzMRswGQYDVQQDDBJzZW5zb3luY29udG9zby5jb20xljAgBgkqhkiG9w0BCQEW

E3N1cHBvcnRAY29udG9zby5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQDRGXBNJSGJTfP/K5ThK8vGOPzh/N8AjFtLvQiiSfkJ4cxU/6d1hNFEMRYG

GU+jY1Vknr0|A2nq7qPB1BVenW3 MwsuJZe Floo123rC5ekzZ7oe85Bww6+6eRbAT

WyqpvGVVpfcsloDznBzfp5UM9SVI5UEybllod31MRR/LQUEIKLWILHLW0eR5pcLW

pPLtOW7wsK60u+X3tqFo1AjzsNbXbEZ5pnVpCMqURKSNmxYpcrjnVCzyQA0C0eyq

GXePs9PL5DXfHy1x4WBFTd98X83 pmh/vyydFtA+F/imUKMJ8iuOEWUtuDsaVSX0X

kwv2+emz8CMDLsbWvUmo8Sg0OwfzAgMBAAGjfDB6MB0GA1UdDgQWBBQ27hu11E/w

21Nx3dwjp0keRPuTsTAfBgNVHSMEGDAWgBQ27hu1lE/w21Nx3dwjp0keRPUTSTAM

BgNVHRMEBTADAQH/MAsGA1UdDwQEAwIDqDAdBgNVHSUEFjAUBggrBgEFBQcDAgYI

KwYBBQUHAwEwDQYJKoZIhvcNAQELBQADggEBADLsn1ZXYsbGJLLzsGegYv7jmmLh

nfBFQqucORSQ8tqb2CHFME7LnAMfzFGpYYV0h1RAR+1ZL1DVtm+IKGHdU9GLnuyv

9x9hu7R4yBh3K99ILjX9H+KACvfDUehxR/ljvthoOZLalsqZIPnRD/ri/UtbpWtB

cfvmYleYA/zq3xdk4vfOI0YTOW11qjNuBIHh0d5S5sn+VhhjHL/s3MFaScWOQU3G

9ju6mQSo0R1F989aWd+44+8WhtOEjxBvr+17CLqHsmbCmqBI7qVnj5dHvkh0Bplw

zhJp150DfUzXY+2sV7Uqnel9aEU2Hlc/63EnaoSrxx6TEYYT/rPKSYL+++8=

-----END CERTIFICATE-----

Тестирование сертификатов без файла закрытого .csr ключа

Если вы хотите проверить сведения в файле сертификата .csr или файле закрытого ключа, используйте следующие команды CLI:

-

Проверка запроса подписи сертификата (CSR)

openssl req -text -noout -verify -in CSR.csr -

Проверка закрытого ключа: запуск

openssl rsa -in privateKey.key -check -

Проверка сертификата: запуск

openssl x509 -in certificate.crt -text -noout

Если эти тесты завершаются ошибкой, просмотрите требования к файлу сертификата, чтобы убедиться, что параметры файла точны или обратитесь к специалисту по сертификации.

Проверка общего имени сертификата

Чтобы просмотреть общее имя сертификата, откройте файл сертификата и перейдите на вкладку "Сведения" и выберите поле "Тема ".

Общее имя сертификата отображается рядом с CN.

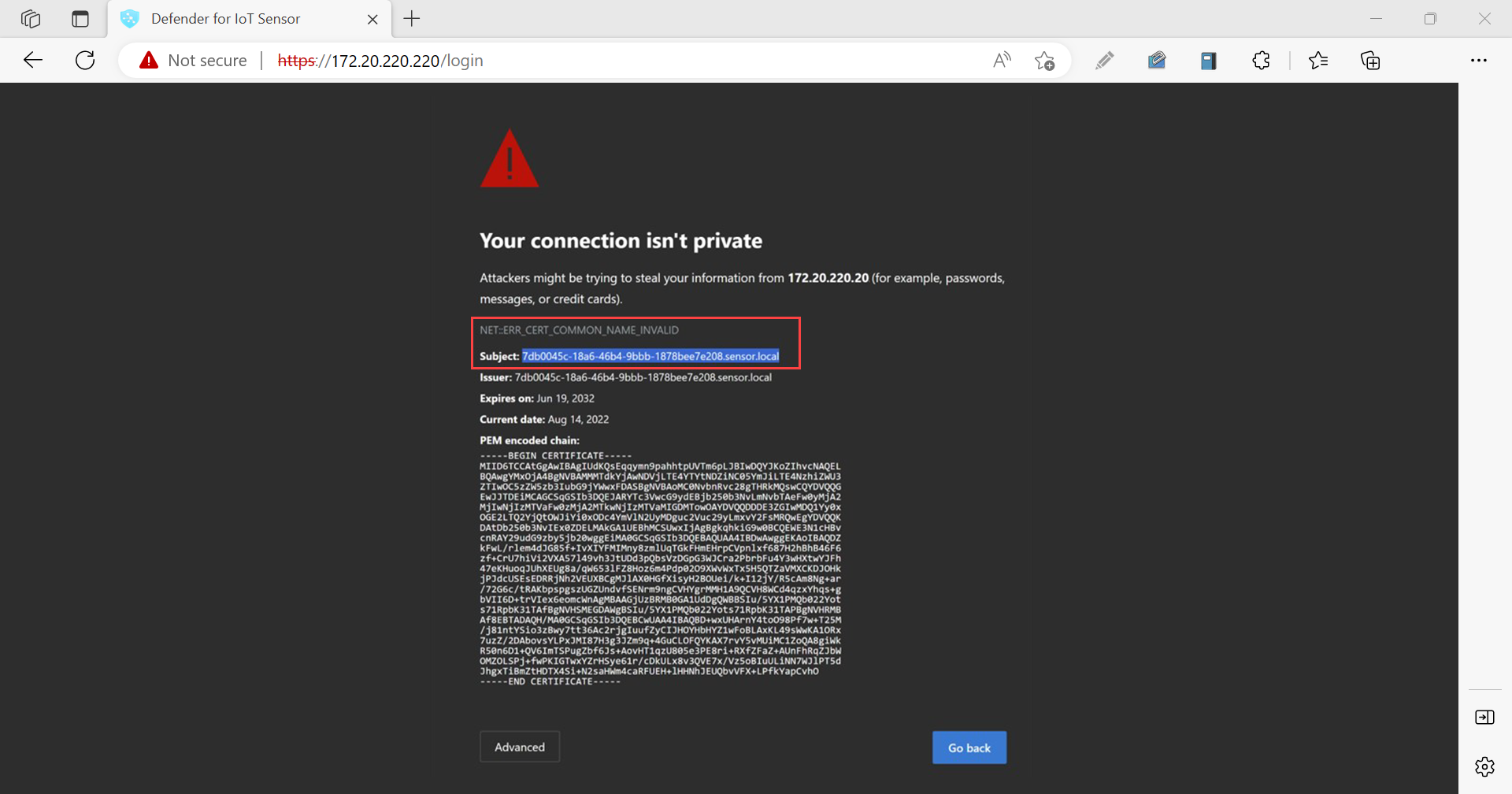

Войдите в консоль датчика без безопасного подключения. На экране "Ваше подключение" не отображается закрытое предупреждение, может появиться сообщение об ошибке NET::ERR_CERT_COMMON_NAME_INVALID.

Выберите сообщение об ошибке, чтобы развернуть его, а затем скопируйте строку рядом с темами. Например:

Строка субъекта должна соответствовать строке CN в сведениях сертификата безопасности.

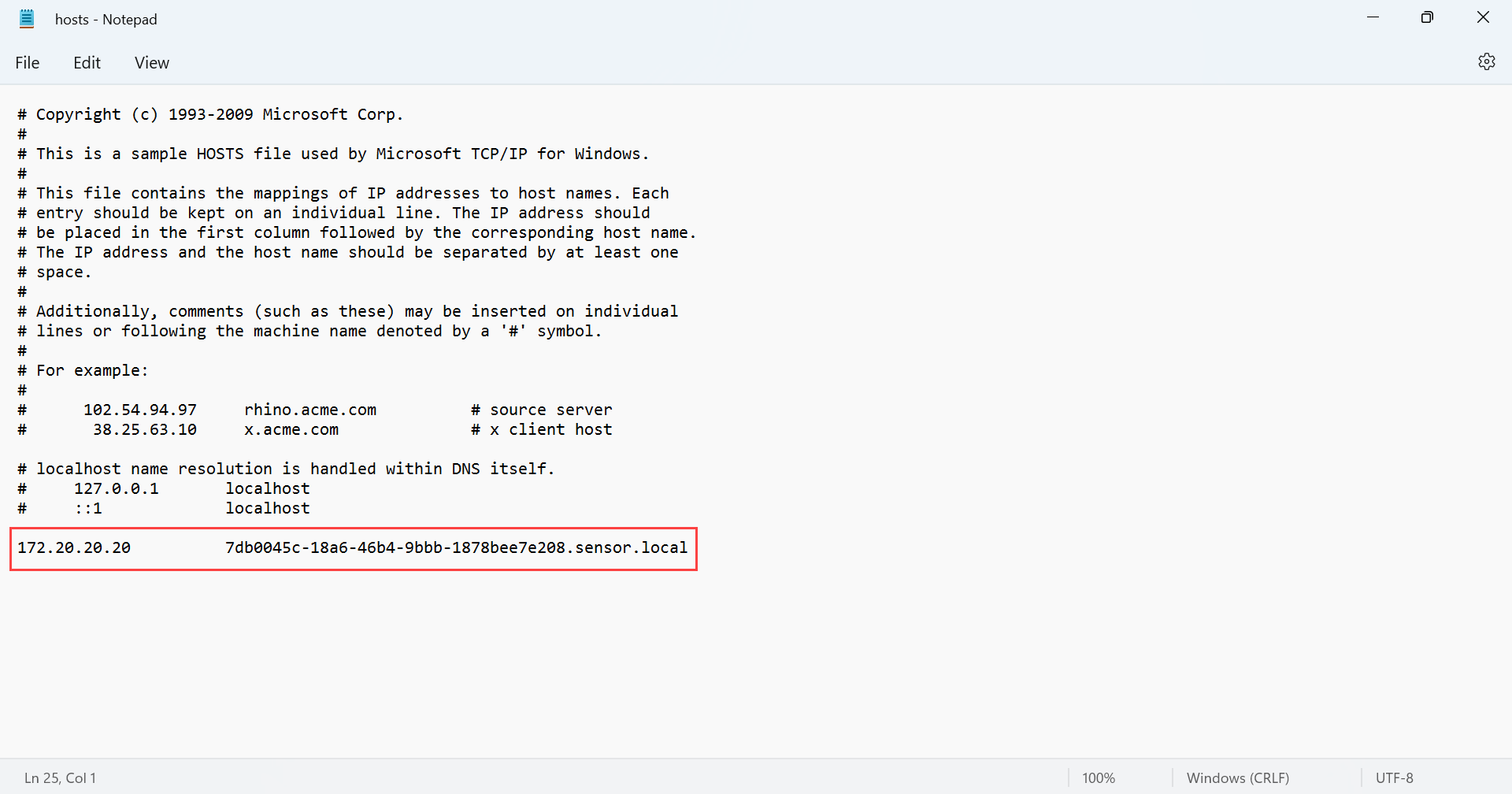

В локальном проводнике перейдите к файлу узлов, например на > локальном диске (C:) > Windows >> System32 > и т. д. и откройте файл узлов.

В файле узлов добавьте строку в конце документа с IP-адресом датчика и общим именем SSL-сертификата, скопированным на предыдущих шагах. По завершении сохраните изменения. Например:

Самозаверяющие сертификаты

Самозаверяющий сертификат доступен для использования в средах тестирования после установки программного обеспечения мониторинга Defender для Интернета вещей OT. Дополнительные сведения см. в разделе: