Интеграция CyberArk с Microsoft Defender для Интернета вещей

В этой статье вы узнаете, как интегрировать и использовать CyberArk с Microsoft Defender для Интернета вещей.

Defender для Интернета вещей предоставляет платформы кибербезопасности ICS и IIoT с поддержкой ICS и машинного обучения.

Злоумышленники используют скомпрометированные учетные данные удаленного доступа для доступа к критически важным сетям инфраструктуры через удаленные рабочие столы и VPN-подключения. С помощью доверительных соединений такой подход легко обходит безопасность периметра ОТ. Учетные данные обычно крадутся у привилегированных пользователей, например инженеров управления и персонала обслуживания партнеров, которым требуется удаленный доступ для выполнения ежедневных задач.

Интеграция Defender для Интернета вещей и CyberARK позволяет следующее.

Снизить риски несанкционированного удаленного доступа к среде ОТ.

Обеспечение непрерывного мониторинга и безопасности привилегированного доступа для OT

Улучшить реагирование на инциденты, охотиться на угрозы и моделировать их.

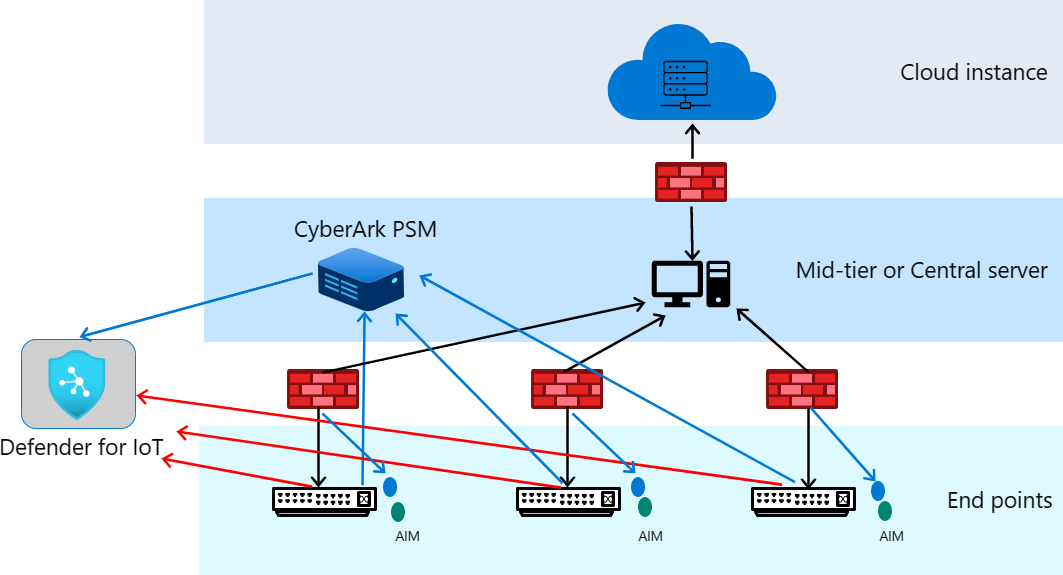

(модуль) Defender для Интернета вещей подключается к сети OT через порт SPAN (зеркало порт) на сетевых устройствах, таких как коммутаторы и маршрутизаторы, через односторонное (входящее) подключение к выделенным сетевым интерфейсам в Defender для Интернета вещей (модуль).

Также на устройстве Defender для Интернета вещей предоставляется выделенный сетевой интерфейс для централизованного управления и доступа через API. Этот интерфейс также используется для связи с решением CyberArk PSM, которое развертывается в центре обработки данных организации для управления привилегированными пользователями и защищенными подключениями удаленного доступа.

Вы узнаете, как выполнять следующие задачи:

- Настроить PSM в CyberArk.

- Включить интеграцию в Defender для Интернета вещей.

- Просматривать обнаруженные угрозы и управлять ими.

- Остановка интеграции

Необходимые компоненты

Прежде чем приступить к работе, убедитесь, что у вас есть следующие необходимые компоненты:

CyberARK версии 2.0.

Убедитесь, что у вас есть доступ к всем (модуль) Defender для Интернета вещей в вашей организации.

Учетная запись Azure. Если у вас еще нет учетной записи Azure, можно создать ее прямо сейчас.

Доступ к датчику OT Defender для Интернета вещей в качестве Администратора. Дополнительные сведения см. в разделе локальных пользователей и ролей для мониторинга OT с помощью Defender для Интернета вещей.

Настройка CyberArk PSM

Необходимо настроить CyberArk, чтобы разрешить взаимодействие с Defender для Интернета вещей. Это взаимодействие осуществляется путем настройки PSM.

Настройка PSM

Найдите и откройте файл

c:\Program Files\PrivateArk\Server\dbparam.xml.Добавьте следующие параметры:

[SYSLOG]UseLegacySyslogFormat=YesSyslogTranslatorFile=Syslog\CyberX.xslSyslogServerIP=<CyberX Server IP>SyslogServerProtocol=UDPSyslogMessageCodeFilter=319,320,295,378,380Сохраните файл, а затем закройте его.

Поместите файл конфигурации syslog Defender для Интернета вещей

CyberX.xslвc:\Program Files\PrivateArk\Server\Syslog\CyberX.xsl.Откройте Центр администрирования сервера.

Выберите стоп-трафик, чтобы остановить сервер.

Выберите стоп-трафик, чтобы остановить сервер.Чтобы запустить сервер, выберите Запустить Traffic Light.

Включить интеграцию в Defender для Интернета вещей.

Чтобы включить интеграцию, системный сервер должен быть включен в локальном консоль управления Defender для Интернета вещей. По умолчанию Syslog Server ожидает IP-адрес системы на порте 514 UDP.

Чтобы настроить Defender для Интернета вещей, выполните приведенные действия.

Войдите в локальную консоль управления Defender для Интернета вещей, а затем перейдите к системе Параметры.

Переведите переключатель для Syslog Server в положение Вкл..

(Необязательно) Измените порт, войдите в систему с помощью интерфейса командной строки, перейдите к

/var/cyberx/properties/syslog.propertiesней, а затем перейдите наlistener: 514/udp.

Просматривать обнаруженные угрозы и управлять ими.

Интеграция между Microsoft Defender для Интернета вещей и CyberArk PSM выполняется с помощью сообщений системного журнала. Эти сообщения отправляются решением PSM в Defender для Интернета вещей, уведомляя Defender о любых удаленных сеансах или сбоях проверки.

После того, как платформа Defender для Интернета вещей получит эти сообщения от PSM, она сопоставит их с данными, которые она видит в сети. Таким образом, проверка того, что любые подключения удаленного доступа к сети были созданы решением PSM, а не несанкционированным пользователем.

Просмотр оповещений

Когда платформа Defender для Интернета вещей определяет удаленные сеансы, которые не были авторизованы PSM, он выдает Unauthorized Remote Session. Чтобы упростить непосредственный анализ, в предупреждении также отображаются IP-адреса и имена исходного и целевого устройств.

Чтобы просмотреть оповещения

Войдите в локальную консоль управления, а затем выберите "Оповещения".

В списке оповещений выберите оповещение Неавторизованный удаленный сеанс.

Временная шкала событий

Каждый раз, когда PSM авторизует удаленное подключение, он отображается на странице временной шкалы событий Defender для Интернета вещей. На странице временной шкалы событий отображается временная шкала всех предупреждений и уведомлений.

Чтобы просмотреть временную шкалу событий

Войдите в сетевой датчик, а затем выберите событие временная шкала.

Найдите любое событие с заголовком "Удаленный сеанс PSM".

Аудит и форензика

Администратор istrator может выполнять аудит и изучение сеансов удаленного доступа, запрашивая платформу Defender для Интернета вещей через встроенный интерфейс интеллектуального анализа данных. Эти сведения можно использовать для идентификации всех подключений удаленного доступа, в том числе судебно-медицинских сведений, таких как с устройств, протоколов (RDP или SSH), пользователей источника и назначения, меток времени и того, были ли сеансы авторизованы с помощью PSM.

Чтобы провести аудит и расследование

Войдите в сетевой датчик, а затем выберите интеллектуальный анализ данных.

Выберите Удаленный доступ.

Отменять интеграцию.

Взаимодействие через интеграцию можно отключить в любой момент.

Чтобы остановить интеграцию

В локальной консоль управления Defender для Интернета вещей перейдите к системным Параметры.

Переведите переключатель для Syslog Server в положение Выкл..

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по