Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье описано, как интегрировать и использовать Fortinet с Microsoft Defender для Интернета вещей.

Microsoft Defender для Интернета вещей снижает риск IIoT, ICS и SCADA с помощью подсистем самообслуживания с поддержкой ICS, которые предоставляют немедленную информацию о устройствах ICS, уязвимостях и угрозах. Defender для Интернета вещей достигает этого, не полагаясь на агенты, правила, подписи, специализированные навыки или полученные ранее знания о среде.

Defender для Интернета вещей и Fortinet создали технологическое партнерство, которое обнаруживает и останавливает атаки на сети Интернета вещей и ICS.

Замечание

Defender для Интернета вещей планирует прекратить использование интеграции Fortinet 1 декабря 2025 г.

Fortinet и Microsoft Defender для Интернета вещей:

несанкционированные изменения в программируемых контроллерах логики (PLC);

Вредоносные программы, управляющие устройствами ICS и IoT через собственные протоколы.

Средства разведки для сбора данных.

Нарушения протоколов, вызванные ошибками настройки или в результате действий злоумышленников.

Defender для IoT обнаруживает аномальное поведение в сетях IoT и ICS и оповещает об этом FortiGate и FortiSIEM, следующим образом:

Видимость. Сведения, предоставляемые Defender для IoT, дают администраторам FortiSIEM доступ к ранее невидимым сетям IoT и ICS.

Блокировка вредоносных атак: администраторы FortiGate могут использовать информацию, обнаруженную Defender для Интернета вещей, чтобы создать правила для остановки аномального поведения независимо от того, вызвано ли это поведение хаотичными субъектами или неправильно настроенными устройствами, прежде чем это приведет к повреждению производства, прибыли или людей.

Решение fortiSIEM и Fortinet для управления инцидентами безопасности и событиями обеспечивает видимость, корреляцию, автоматическое реагирование и исправление в одном масштабируемом решении.

С помощью представления бизнес-служб сложность управления операциями сети и безопасности снижается, освобождает ресурсы и улучшает обнаружение нарушений. FortiSIEM обеспечивает перекрестную корреляцию, применяя машинное обучение и UEBA, чтобы улучшить ответ, чтобы остановить нарушения до их возникновения.

Вы узнаете, как выполнять следующие задачи:

- Создание ключа API в Fortinet

- Установка правила пересылки для блокировки оповещений, связанных с вредоносными программами

- Блокировка источника подозрительных оповещений

- Отправка оповещений Defender для Интернета вещей в FortiSIEM

- Блокировка вредоносного источника с помощью брандмауэра FortiGate

Необходимые компоненты

Прежде чем приступить к работе, убедитесь, что у вас есть следующие необходимые компоненты:

Доступ к датчику OT Defender для Интернета вещей в качестве Администратора. Дополнительные сведения см. в разделе локальных пользователей и ролей для мониторинга OT с помощью Defender для Интернета вещей.

Возможность создания ключей API в Fortinet.

Создание ключа API в Fortinet

Ключ программного интерфейса (API) — это уникальный код, который позволяет API идентифицировать приложение или пользователя, запрашивающего доступ к нему. Для правильного взаимодействия Microsoft Defender для Интернета вещей и Fortinet требуется ключ API.

Создание ключа API в Fortinet

В FortiGate выберите System>Admin Profiles (Система > Профили администратора).

Создайте профиль со следующими разрешениями:

Параметр Выбор Security Fabric (Структура безопасности) нет FortiView нет User & Device (Пользователь и устройство) нет Брандмауэр. Пользовательское Политика Чтение и запись Адрес Чтение и запись Служба нет Запланировать нет Журнал и отчет нет Сеть нет Системные нет Security Profile (Профиль безопасности) нет VPN нет WAN Opt & Cache (Выбор и кэширование глобальной сети) нет WiFi & Switch (Wi-Fi и коммутатор) нет Последовательно выберите System>Administrators (Система > Администраторы) и создайте нового администратора REST API со следующими полями:

Параметр Описание Имя пользователя Введите имя правила переадресации. Комментарии Введите минимальный уровень инцидента безопасности для переадресации. Например, если выбрано Низкая, то будут переадресовываться оповещения низкой степени серьезности и все оповещения выше этого уровня. Профиль администратора В раскрывающемся списке выберите имя профиля, которое вы определили на предыдущем шаге. Группа PKI Переведите переключатель в положение Disable (Отключить). Разрешить происхождение CORS Переведите переключатель в положение Enable (Включить). Ограничить вход до надежных узлов Добавьте IP-адреса датчиков, которые будут подключаться к FortiGate.

Сохраните ключ API при создании, так как он не будет предоставлен снова. Носитель созданного ключа API будет предоставлен всем привилегиям доступа, назначенным учетной записи.

Установка правила пересылки для блокировки оповещений, связанных с вредоносными программами

Брандмауэр FortiGate можно использовать для блокировки подозрительного трафика.

Правила переадресации оповещений выполняются только при активации оповещений после создания правила пересылки. Оповещения, уже созданные в системе до создания правила пересылки, не затрагиваются правилом.

При создании правила пересылки:

В области "Действия" выберите FortiGate.

Определите IP-адрес сервера, в котором нужно отправить данные.

Введите ключ API, созданный в FortiGate.

Введите входящие и исходящие порты интерфейса брандмауэра.

Выберите для пересылки определенных сведений об оповещении. Рекомендуется выбрать один из следующих вариантов:

- Block illegal function codes (Блокировать недопустимые коды функций). Нарушения протокола — недопустимое значение поля нарушает спецификацию протокола ICS (потенциальная уязвимость).

- Block unauthorized PLC programming / firmware updates (Блокировать несанкционированные обновления программ и встроенного ПО PLC). Несанкционированные изменения PLC.

- Блокировка несанкционированной остановки PLC stop PLC (простой)

- Блокировать оповещения, связанные с вредоносными программами: блокировка попыток промышленной вредоносной программы, таких как TRITON или NotPetya

- Block unauthorized scanning (Блокировать несанкционированное сканирование). Несанкционированное сканирование (потенциальная разведывательная атака).

Дополнительные сведения см. в разделе "Переадресация локальных оповещений OT".

Блокировка источника подозрительных оповещений

Источник подозрительных оповещений можно заблокировать, чтобы предотвратить дальнейшие их повторения.

Блокировка источника подозрительных оповещений

Войдите в датчик OT, а затем выберите "Оповещения".

Выберите оповещение, связанное с интеграцией Fortinet.

Чтобы автоматически блокировать подозрительный источник, выберите пункт Блокировать источник.

В диалоговом окне "Подтверждение" нажмите кнопку "ОК".

Отправка оповещений Defender для Интернета вещей в FortiSIEM

Оповещения Defender для Интернета вещей передают сведения о широком спектре событий безопасности, в том числе:

Отклонения от базовой сетевой активности, полученной в результате обучения

Обнаружение вредоносных программ

Обнаружение подозрительных изменений в работе

Сетевые аномалии

Отклонения протоколов от спецификаций

Вы можете настроить Defender для Интернета вещей для отправки оповещений на сервер FortiSIEM, где в окне АНАЛИТИКИ отображаются сведения об оповещении:

Затем каждый оповещение Defender для Интернета вещей анализируется без какой-либо другой конфигурации на стороне FortiSIEM, и они представлены в FortiSIEM как события безопасности. По умолчанию отображаются следующие сведения о событии.

- Протокол приложения

- Версия приложения

- Тип категории

- Идентификатор сборщика

- Численность

- Время на устройстве

- ИД события

- Имя события

- Состояние анализа события

В этом случае можно использовать правила переадресации Defender для Интернета вещей для отправки оповещений в FortiSIEM.

Правила переадресации оповещений выполняются только при активации оповещений после создания правила пересылки. Оповещения, уже созданные в системе до создания правила пересылки, не затрагиваются правилом.

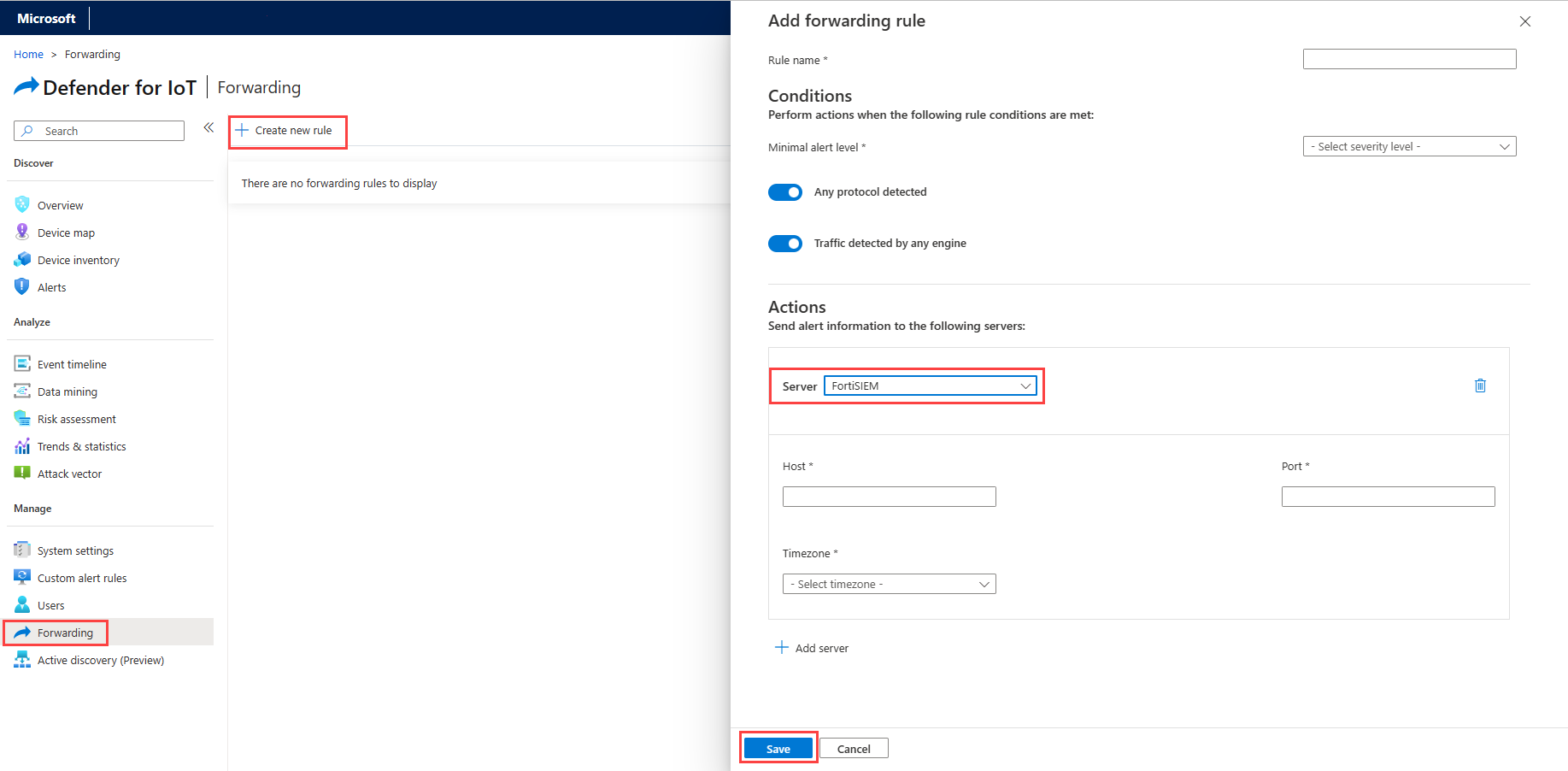

Использование правил переадресации Defender для Интернета вещей для отправки данных оповещений в FortiSIEM

В консоли датчика выберите "Переадресация".

Выберите и создайте новое правило.

В области "Добавление правила пересылки" определите параметры правила:

Параметр Описание Имя правила Имя правила переадресации. Минимальный уровень оповещений Минимальный уровень инцидента безопасности для переадресации. Например, если выбрано "Низкая", то будут переадресовываться оповещения низкой степени серьезности и все оповещения выше этого уровня. Обнаружен любой протокол Переключите переключатель, чтобы выбрать протоколы, которые необходимо включить в правило. Трафик, обнаруженный любым обработчиком Переключите переключатель, чтобы выбрать трафик, который требуется включить в правило. В области Действия задайте следующие значения:

Параметр Описание Сервер Выберите FortiSIEM. Узел Определите IP-адрес сервера ClearPass для отправки сведений об оповещении. порт. Определите порт ClearPass для отправки сведений об оповещении. Часовой пояс Метка времени для обнаружения оповещений. Выберите Сохранить.

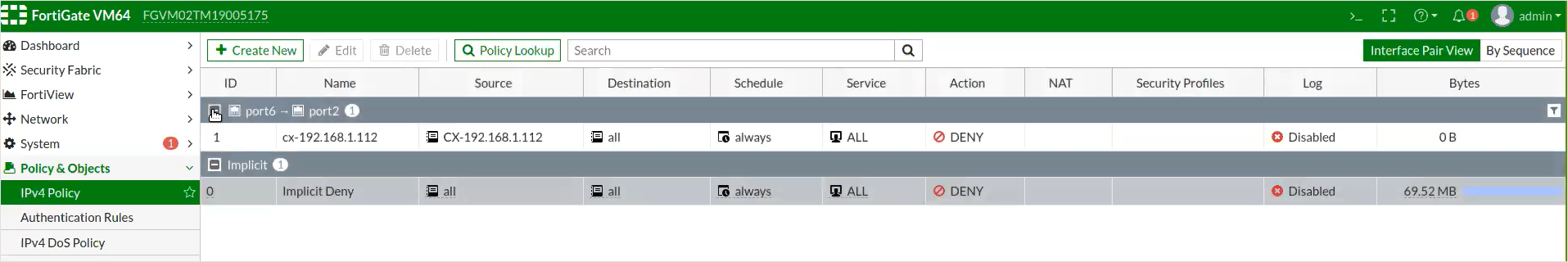

Блокировка вредоносного источника с помощью брандмауэра FortiGate

Политики можно настроить для автоматического блокировки вредоносных источников в брандмауэре FortiGate с помощью оповещений в Defender для Интернета вещей.

Установка правила брандмауэра FortiGate, блокирующего этот вредоносный источник

В FortiGate создайте ключ API.

Войдите в датчик Defender для Интернета вещей и выберите "Переадресация", задайте правило пересылки, которое блокирует оповещения, связанные с вредоносными программами.

В датчике Defender для Интернета вещей выберите "Оповещения" и заблокируйте вредоносный источник.

В FortiGage перейдите в окно Administrator (Администратор) и найдите заблокированный адрес вредоносного источника.

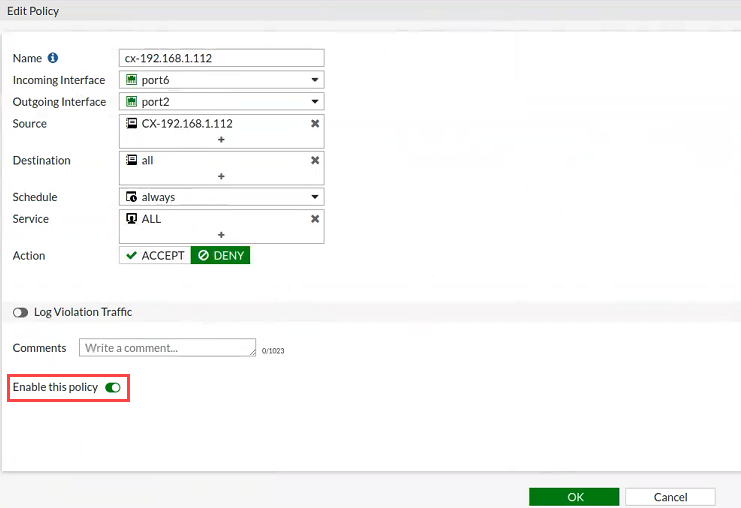

Политика блокировки создается автоматически и отображается в окне политики IPv4 FortiGate.

Выберите политику и убедитесь, что эта политика включена.

Параметр Описание Имя Имя политики. Входящие интерфейсы Входящий интерфейс брандмауэра для трафика. Исходящий интерфейс Исходящий интерфейс брандмауэра для трафика. Источник Адреса источника для трафика. Назначение Адреса назначения для трафика. Запланировать Повторение только что заданного правила. Например, always.Служба Протокол или определенные порты для трафика. Действие Действие, которое будет выполнено брандмауэром.