Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

| Новые возможности | Сообщество разработчиков | Блог DevOps | Документация |

Стратегия развития продуктов

Этот список функций является обзором нашей стратегии. Он определяет некоторые из значительных функций, над которыми мы сейчас работаем, и примерный срок, когда вы можете ожидать их появления. Она не является всеобъемлющей, но призвана обеспечить некоторую видимость ключевых инвестиций. В верхней части вы найдете список наших крупных многоквартовых инициатив и функций, на которые они разбиваются. Далее вы найдете полный список важных функций, которые мы планировали.

Каждая функция связана со статьей, в которой можно узнать больше о конкретном элементе. Эти функции и даты являются текущими планами и подлежат изменению. Столбцы временных интервалов отражают, когда ожидается, что функция будет доступна.

Инициативы

Расширенная безопасность GitHub для Azure DevOps

GitHub Advanced Security для Azure DevOps (GHAzDO) предоставляет дополнительные функции безопасности в Azure DevOps под дополнительной лицензией. Теперь любой администратор коллекции проектов может включить расширенную безопасность для своей организации, проектов и репозиториев из параметров проекта или параметров организации.

Основными возможностями GitHub Advanced Security для Azure DevOps являются:

- Сканирование секретов: Обнаружение и исправление секретов открытого текста в репозиториях Git. Если защита отправки данных включена, она также обнаруживает и блокирует секреты перед их отправкой в ваши репозитории.

- Сканирование кода: Выполните поиск потенциальных уязвимостей безопасности и ошибок кода в коде с помощью CodeQL или стороннего средства.

- Проверка зависимостей: Обнаружение и оповещение, когда код зависит от небезопасного пакета и получения простых рекомендаций по исправлению.

Дополнительные сведения о настройке GitHub Advanced Security для Azure DevOps см. в нашей документации.

Предстоящие возможности, которые мы ожидаем обеспечить, включают:

| Функция | Площадь | Квартал |

|---|---|---|

| Определение допустимости обнаруженных секретов партнеров | Расширенная безопасность GitHub для Azure DevOps | 2025 2-й квартал |

| Связывание элементов доски с расширенными оповещениями системы безопасности | Расширенная безопасность GitHub для Azure DevOps | 2025 3-й квартал |

| Автоматическое исправление обнаруженных уязвимостей проверки зависимостей с помощью обновлений безопасности Dependabot | Расширенная безопасность GitHub для Azure DevOps | Будущая |

| Стандартная настройка CodeQL (включение в один щелчок) | Расширенная безопасность GitHub для Azure DevOps | Будущая |

Минимизация рисков, связанных с кражей учетных данных

Azure DevOps поддерживает множество различных механизмов проверки подлинности, включая обычную проверку подлинности, личные маркеры доступа (PATS), SSH и идентификатор Microsoft Entra ID (ранее Azure Active Directory). Эти механизмы не создаются одинаково с точки зрения безопасности, особенно если речь идет о потенциале кражи учетных данных. Например, непреднамеренная утечка учетных данных, таких как личные токены доступа (PAT), может позволить злоумышленникам проникнуть в организации Azure DevOps, где они могут получить доступ к критически важным ресурсам, таким как исходный код, нацелиться на атаки цепочки поставок или даже попробовать скомпрометировать производственную инфраструктуру. Чтобы свести к минимуму риски кражи учетных данных, мы сосредоточим наши усилия в предстоящих кварталах в следующих областях:

Разрешить администраторам улучшить безопасность проверки подлинности с помощью политик уровня управления.

Уменьшение необходимости в использовании PAT и других уязвимых кражам данных за счет добавления поддержки более безопасных альтернатив.

Углубление интеграции Azure DevOps с Идентификатором Microsoft Entra для повышения поддержки различных функций безопасности.

Избегайте необходимости хранить секреты рабочей среды в подключениях к службе Azure Pipelines.

Улучшенные доски и интеграция с GitHub

Интеграция Azure Boards + GitHub действует уже несколько лет. Интеграция является отличной отправной точкой, но она не предлагает уровень отслеживаемости, к которому привыкли наши клиенты. На основе отзывов клиентов мы объединили набор инвестиций для улучшения этой интеграции. Наша цель заключается в том, чтобы улучшить его, чтобы клиенты Azure Boards, которые решили использовать репозитории GitHub, могут поддерживать эквивалентный уровень трассировки с наличием репозиториев в Azure DevOps.

К этим инвестициям относятся:

Миграция в управляемые пулы DevOps

Управляемые пулы DevOps — это эволюция пулов агентов масштабируемого набора виртуальных машин Azure DevOps. Он обеспечивает более высокую масштабируемость и надежность пула, упрощает управление пулом и позволяет использовать образы виртуальных машин от размещенных корпорацией Майкрософт агентов на пользовательских виртуальных машинах Azure. Дополнительные сведения об управляемых пулах DevOps см. здесь. Управляемые пулы DevOps общедоступны, поэтому вы можете перенести пулы масштабируемых наборов виртуальных машин в управляемые пулы DevOps и использовать их для рабочих рабочих процессов, где это возможно.

Ниже вы найдете несколько инвестиций, которые мы планируем реализовать в рамках этой инициативы:

| Функция | Площадь | Квартал |

|---|---|---|

| Создание пула на уровне проекта Azure DevOps с помощью разрешений на уровне проекта | Конвейеры | 2025 2-й квартал |

| Экземпляр точечных виртуальных машин | Конвейеры | 2025 2-й квартал |

| Добавление доверенных корневых сертификатов | Конвейеры | 2025 2-й квартал |

| Агенты на основе контейнеров | Конвейеры | 2025 4 кв. |

Эквивалентность возможностей YAML и конвейеров выпуска

За последние несколько лет все наши инвестиции в конвейеры были сделаны в YAML. Кроме того, все наши улучшения безопасности были для конвейеров YAML. Например, при использовании конвейеров YAML контроль над защищенными ресурсами (например, репозиториями, подключениями к службам и т. д.) находится в руках владельцев ресурсов, а не авторов конвейеров. Токены доступа к заданиям, используемые в конвейерах YAML, ограничены определенными репозиториями, указанными в файле YAML. Это всего два примера функций безопасности, доступных для конвейеров YAML. По этим причинам рекомендуется использовать конвейеры YAML по сравнению с классическими. Внедрение YAML вместо классической версии стало значительным шагом для сборок (CI). Однако многие клиенты продолжают использовать классические конвейеры управления релизами вместо YAML для выпуска (CD). Основной причиной этого является отсутствие равенства в различных функциях CD между двумя решениями. За последний год мы рассмотрели несколько пробелов в этой области, в частности, в проверках. Проверки — это основной механизм в конвейерах YAML для продвижения сборки с одного этапа на другой. Мы будем продолжать устранять пробелы в других областях в течение следующего года. Мы сосредоточимся на пользовательском интерфейсе, возможности трассировки и средах.

| Функция | Площадь | Квартал |

|---|---|---|

| Аудит для проверок | Конвейеры |

2022 Q4

2022 Q4 |

| Пользовательские переменные в проверках | Конвейеры |

2023 Q1

2023 Q1 |

| Проверка масштабируемости | Конвейеры |

2023 Q2

2023 Q2 |

| Обход утверждений и проверок | Конвейеры |

2023 Q4

2023 Q4 |

| Согласование последовательности утверждений и других проверок | Конвейеры |

2024 Q1

2024 Q1 |

| Отложенные утверждения | Конвейеры |

2024 Q1

2024 Q1 |

| Повторное выполнение одного этапа | Конвейеры |

2024 Q1

2024 Q1 |

| Ручная очередь этапов | Конвейеры |

2024 H2

2024 H2 |

| Конкурентность на уровне этапа | Конвейеры |

2024 Q3

2024 Q3 |

| Трассировка на уровне этапа | Конвейеры | 2025 2-й квартал |

| Неупорядоченное выполнение этапов по запросу | Конвейеры | 2025 2-й квартал |

| Подключения к службе в процессе проверок | Конвейеры | Будущая |

| Проверка расширяемости | Конвейеры | Будущая |

Улучшения планов тестирования Azure

Azure DevOps предоставляет различные средства тестирования и интеграции для поддержки различных потребностей тестирования. К ним относятся ручное тестирование, автоматизированное тестирование и исследование. Платформа позволяет создавать и управлять планами тестирования и наборами тестов, которые можно использовать для отслеживания ручного тестирования для спринтов или вех. Кроме того, Azure DevOps интегрируется с конвейерами CI/CD, обеспечивая автоматическое выполнение тестов и отчеты.

Мы наращиваем наши инвестиции в эту область в ответ на отзывы от нашей наиболее активной клиентской базы. Мы сосредоточимся на следующих аспектах управления тестами: улучшение сквозной трассировки тестирования; расширение поддержки различных языков программирования и платформ для автоматического тестирования в планах тестирования; изменение рабочих процессов и возможностей для использования тестовых запусков и результатов тестирования.

Ниже вы найдете несколько инвестиций, которые мы планируем реализовать в рамках этой инициативы:

Все функции

Azure DevOps Services

Сервер Azure DevOps

Отправка отзыва

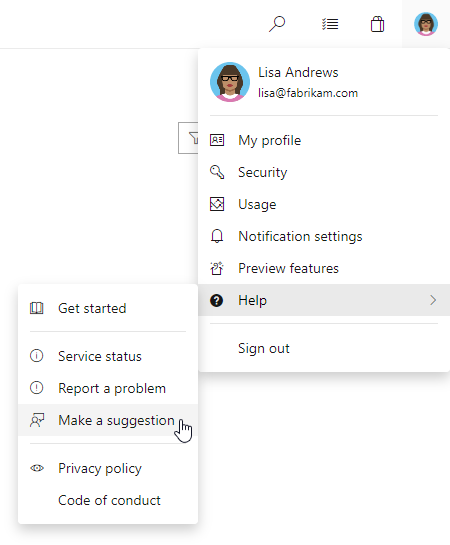

Мы хотели бы услышать то, что вы думаете об этих функциях. Сообщите о любых проблемах или предложите функцию через сообщество разработчиков.

Вы также можете получить советы и ответы сообщества на ваши вопросы на Stack Overflow.