Разрешение доступа к пространствам имен Центров событий Azure из конкретных виртуальных сетей

Интеграция Центров событий с конечными точками службы виртуальной сети обеспечивает безопасный доступ к возможностям обмена сообщениями из рабочих нагрузок, таких как виртуальные машины, привязанные к виртуальным сетям, где трафик защищен с обеих сторон.

Когда будет настроена привязка по меньшей мере к одной конечной точке службы подсети виртуальной сети, пространство имен соответствующих Центров событий Azure будет принимать трафик только из авторизованных подсетей в виртуальных сетях. С точки зрения виртуальной сети привязка пространства имен Центров событий к конечной точке службы настраивает изолированный сетевой туннель от подсети виртуальной сети к службе обмена сообщениями.

Результатом является частная и изолированная взаимосвязь между рабочими нагрузками, привязанными к подсети, и соответствующим пространством имен Центров событий, несмотря на то что наблюдаемый сетевой адрес конечной точки службы обмена сообщениями находится в общедоступном диапазоне IP-адресов. Но есть одно исключение. Активация конечной точки службы по умолчанию включает правило denyall в брандмауэре IP-адресов, связанном с виртуальной сетью. Можно добавить определенные IP-адреса в брандмауэр IP-адресов, чтобы открыть доступ к общедоступной конечной точке Центров событий.

Важные аспекты

- Эта функция не поддерживается на уровне "Базовый".

- Включение виртуальных сетей для пространства имен Центров событий по умолчанию блокирует входящие запросы, если только эти запросы не создает служба, работающая в разрешенных виртуальных сетях. Запросы от других служб Azure, в том числе портала Azure, служб метрики и ведения журналов, блокируются. В качестве исключения к ресурсам Центров событий можно разрешить доступ из определенных доверенных служб, даже если виртуальные сети включены. Список доверенных служб см. в разделе Доверенные службы.

- Укажите как минимум одно правило IP-адреса или правило виртуальной сети для пространства имен, разрешающее трафик только с указанных IP-адресов или подсети виртуальной сети. Если правил IP-адресов и виртуальных сетей нет, доступ к пространству имен можно получить через общедоступный Интернет (используя ключ доступа).

Расширенные сценарии обеспечения безопасности, доступные при интеграции с виртуальной сетью

Решения, требующие жесткой и раздельной защиты, где подсети виртуальной сети обеспечивают сегментирование между разделенными службами, все же нуждаются в путях взаимодействия между службами, находящимися в этих секциях.

Любой прямой IP-маршрут между секциями, включая передачу трафика HTTPS через TCP/IP, несет риск использования уязвимостей на сетевом уровне. Службы обмена сообщениями обеспечивают изолированные пути взаимодействия, где сообщения при передаче между сторонами даже записываются на диск. Рабочие нагрузки в двух разных виртуальных сетях, которые связаны с одним и тем же экземпляром Центров событий, могут эффективно и надежно связываться через сообщения, в то время как целостность границ изолированной сети сохраняется.

Это означает, что ваши конфиденциальные облачные решения, влияющие на безопасность, не только получают доступ к ведущим в отрасли надежным, масштабируемым и асинхронным службам обмена сообщениями Azure, но теперь могут использовать обмен сообщениями, чтобы создавать пути передачи данных между защищенными секциями решений. По своей сути такие пути обеспечивают больше безопасности, чем при любом режиме одноранговой связи, включая HTTPS и другие протоколы сокетов TLS.

Привязка концентраторов событий к виртуальным сетям

Правила виртуальной сети — это функция безопасности брандмауэра, которая контролирует, принимает ли пространство имен Центров событий Azure соединения из определенной подсети виртуальной сети.

Привязка пространства имен Центров событий к виртуальной сети состоит из двух этапов. Сначала необходимо создать конечную точку службы для виртуальной сети в подсети виртуальной сети и включить ее для Microsoft.EventHub, как описано в статье Общие сведения о конечных точках служб. После добавления конечной точки службы вы привязываете пространство имен Центров событий к ней с помощью правила виртуальной сети.

Правило виртуальной сети — это связь пространства имен Центров событий с подсетью виртуальной сети. Пока правило существует, всем рабочим нагрузкам, привязанным к подсети, предоставляется доступ к пространству имен Центров событий. Центры событий никогда не устанавливают исходящие подключения. Они не нуждаются в доступе и поэтому никогда не получают доступ к вашей подсети, если это правило включено.

Использование портала Azure

При создании пространства имен можно разрешить доступ только к пространству имен только общедоступного (из всех сетей) или только приватного (только через частные конечные точки). После создания пространства имен можно разрешить доступ из определенных IP-адресов или из определенных виртуальных сетей (с помощью конечных точек сетевой службы).

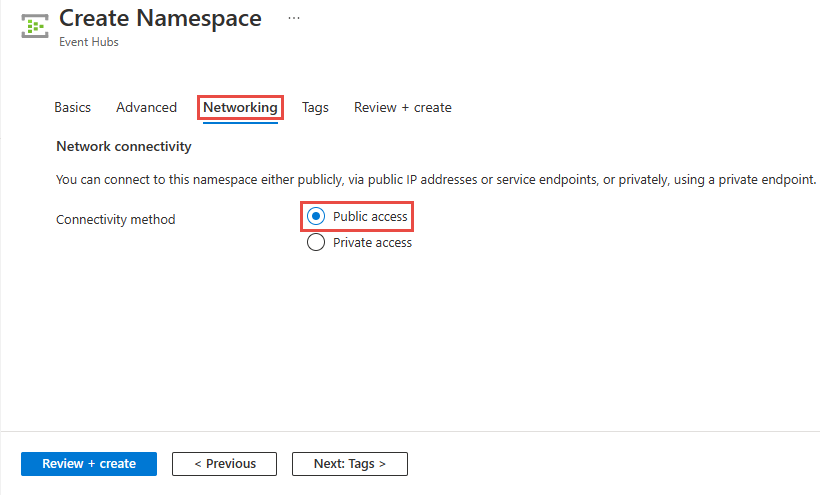

Настройка общедоступного доступа при создании пространства имен

Чтобы включить общедоступный доступ, выберите общедоступный доступ на странице "Сеть " мастера создания пространства имен.

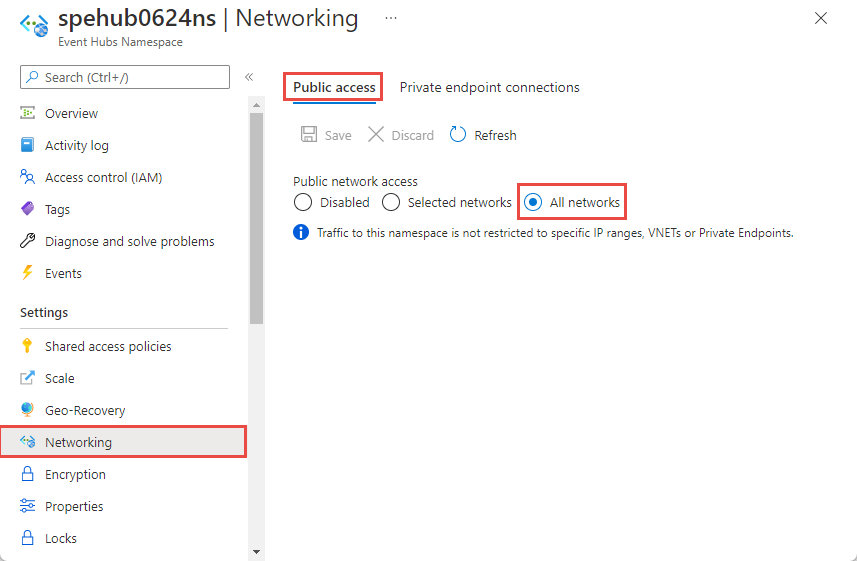

После создания пространства имен выберите "Сеть" в меню слева страницы пространства имен служебная шина. Вы увидите, что выбран параметр "Все сети ". Вы можете выбрать параметр " Выбранные сети" и разрешить доступ из определенных IP-адресов или определенных виртуальных сетей. В следующем разделе приведены сведения об указании сетей, из которых разрешен доступ.

Настройка выбранных сетей для существующего пространства имен

В этом разделе показано, как использовать портал Azure, чтобы добавить конечную точку службы для виртуальной сети. Чтобы ограничить доступ, необходимо интегрировать конечную точку службы виртуальной сети для этого пространства имен Центров событий.

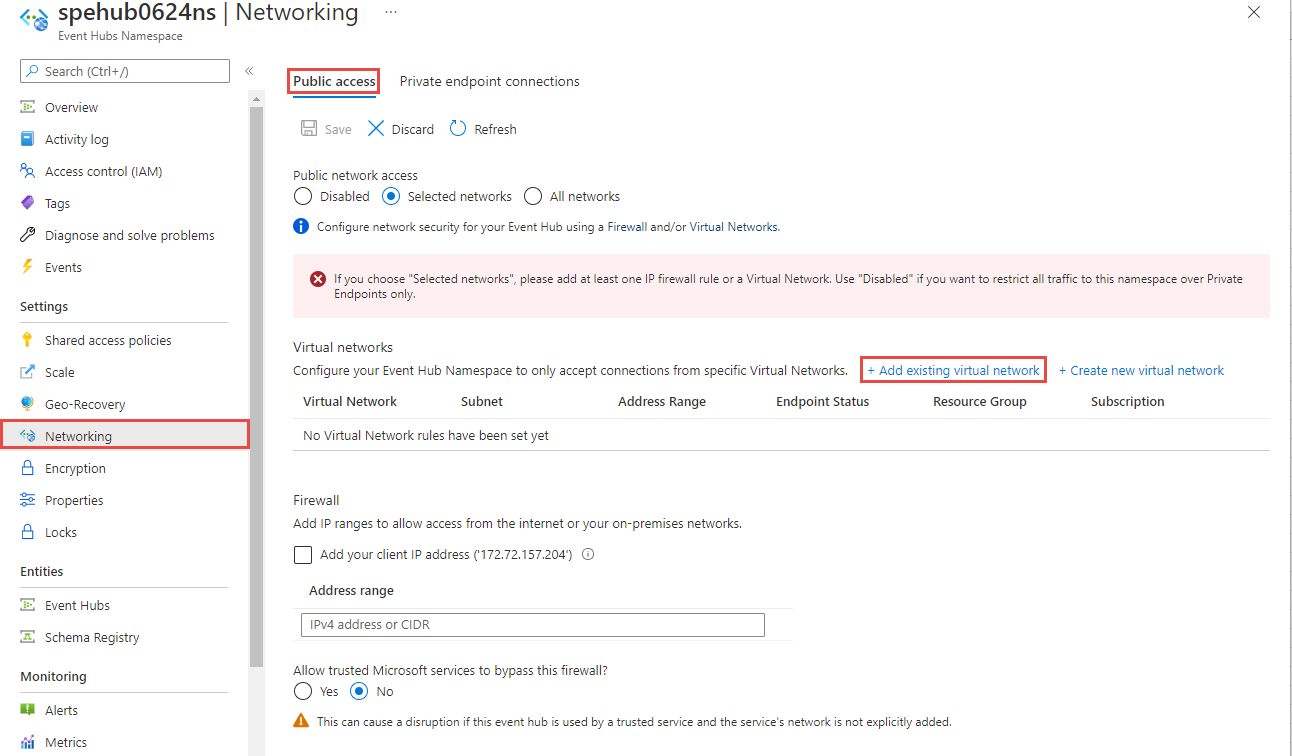

Перейдите к пространству имен Центров событий на портале Azure.

Выберите Сеть в разделе Параметры в меню слева.

На странице Сеть для параметра Открытый доступ к сетям можно настроить один из трех следующих вариантов. Выберите Выбранные сети, чтобы разрешить доступ только из определенных виртуальных сетей.

Дополнительные сведения о параметрах, доступных на странице доступа к общедоступной сети:

Отключены. Этот вариант отключает любой открытый доступ к пространству имен. Пространство имен доступно только через частные конечные точки.

Выбранные сети. Этот вариант разрешает открытый доступ к пространству имен с использованием ключа доступа из выбранных сетей.

Важно!

Если вы выбрали вариант Выбранные сети, добавьте хотя бы одно правило брандмауэра для IP-адресов или виртуальную сеть, которые будут иметь доступ к пространству имен. Выберите Отключено, если вы хотите весь трафик к этому пространству имен направлять только через частные конечные точки.

Все сети (вариант по умолчанию). Этот вариант разрешает открытый доступ с правильным ключом доступа из всех сетей. Если выбрать вариант Все сети, концентратор событий будет принимать подключения с любого IP-адреса (с использованием ключа доступа). Такое значение параметра равноценно правилу, которое принимает диапазон IP-адресов 0.0.0.0/0.

Чтобы ограничить доступ определенным набором сетей, выберите вариант Выбранные сети в верхней части страницы, если он еще не выбран.

В разделе Виртуальные сети на этой странице щелкните + Добавить существующую виртуальную сеть*. Выберите + Создать виртуальную сеть, если хотите создать виртуальную сеть.

Важно!

Если вы выбрали вариант Выбранные сети, добавьте хотя бы одно правило брандмауэра для IP-адресов или виртуальную сеть, которые будут иметь доступ к пространству имен. Выберите Отключено, если вы хотите весь трафик к этому пространству имен направлять только через частные конечные точки.

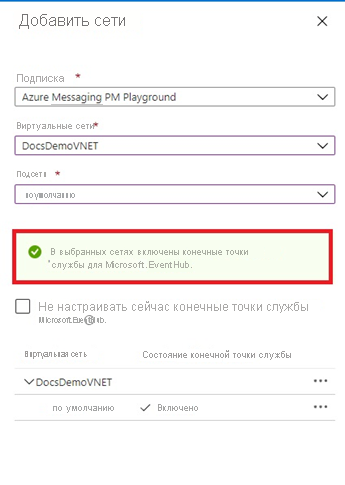

Выберите виртуальную сеть из списка виртуальных сетей, затем выберите подсеть. Прежде чем добавлять виртуальную сеть в список, необходимо включить конечную точку службы. Если конечная точка службы не включена, портал предложит включить ее.

После включения конечной точки службы для подсети для Microsoft.EventHub должно отобразиться показанное ниже сообщение об успешном выполнении. Нажмите Добавить внизу страницы, чтобы добавить сеть.

Примечание.

Если конечную точку службы невозможно включить, предупреждение об отсутствии конечной точки службы для виртуальной сети можно проигнорировать, используя шаблон Resource Manager. Эта функция недоступна на портале.

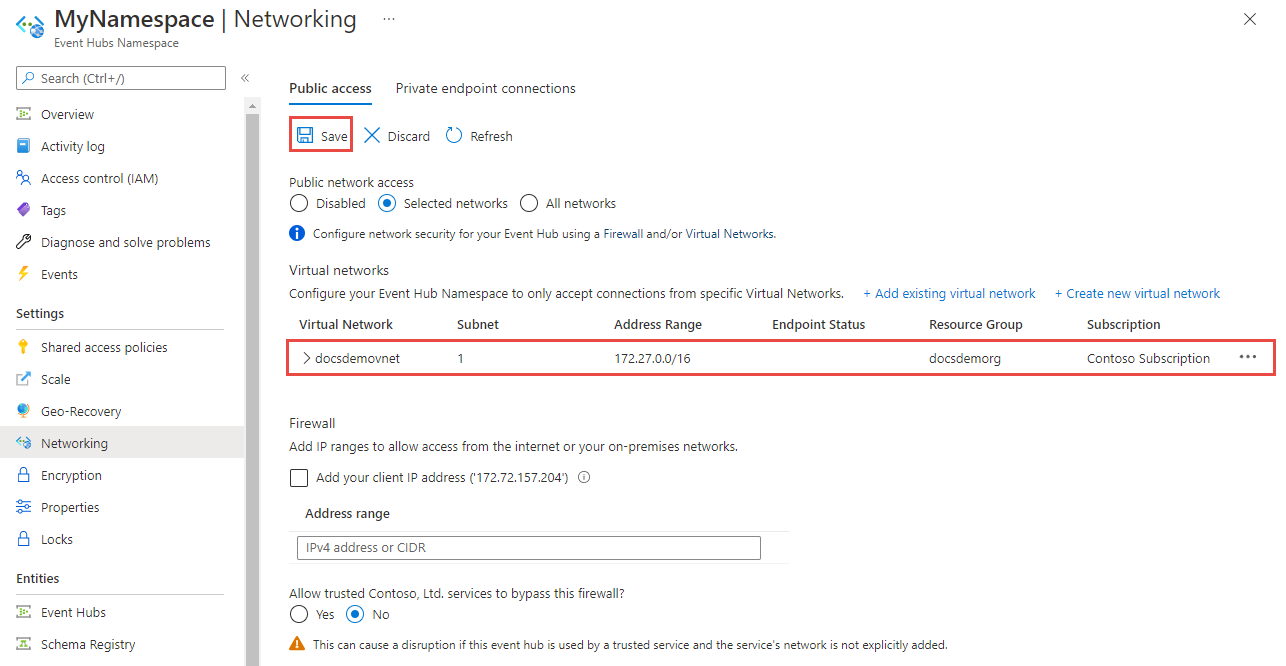

Укажите, следует ли разрешить доверенным службам Майкрософт обходить этот брандмауэр. Дополнительные сведения см. в разделе Доверенные службы Майкрософт.

На панели инструментов нажмите Сохранить, чтобы сохранить параметры. Подождите несколько минут, чтобы в уведомлениях портала появилось подтверждение.

Примечание.

Инструкции по ограничению доступа к конкретным IP-адресам или диапазонам см. в статье Разрешение доступа из конкретных IP-адресов или диапазонов.

Доверенные службы Майкрософт

При включении параметра Разрешить доверенным службам Майкрософт обходить этот параметр брандмауэра доступ к ресурсам Центров событий предоставляется следующим службам в пределах одного арендатора.

| Доверенная служба | Поддерживаемые сценарии использования |

|---|---|

| Сетка событий Azure | Разрешает службе "Сетка событий Azure" отправку событий в концентраторы событий в пространстве имен концентраторов событий. Кроме того, необходимо выполнить следующие действия.

Дополнительные сведения см. в разделе Доставка событий с помощью управляемого удостоверения. |

| Azure Stream Analytics | Позволяет заданию Azure Stream Analytic считывать данные из (входных данных) или записывать их в (выходные данные) концентраторов событий в пространстве имен концентраторов событий. Важно! Задание Stream Analytics должно быть настроено для использования управляемого удостоверения для доступа к концентратору событий. Дополнительные сведения см. в статье "Использование управляемых удостоверений для доступа к концентратору событий" из задания Azure Stream Analytics (предварительная версия). |

| Центр Интернета вещей Azure | Позволяет Центр Интернета вещей отправлять сообщения в центры событий в пространстве имен Центров событий. Кроме того, необходимо выполнить следующие действия.

|

| Управление API Azure | Служба API Management позволяет отсылать события в концентратор событий в пространстве имен концентраторов событий.

|

| Azure Monitor (параметры диагностики и группы действий) | Позволяет Azure Monitor отправлять диагностические сведения и оповещения концентраторам событий в пространстве имен Центров событий. Azure Monitor может выполнять чтение из концентратора событий, а также записывать данные в концентратор событий. |

| Azure Synapse | Позволяет Azure Synapse подключаться к концентратору событий с помощью управляемого удостоверения рабочей области Synapse. Добавьте роль отправителя данных, получателя или владельца Центры событий Azure в удостоверение в пространстве имен Центров событий. |

| Azure Data Explorer | Позволяет Azure Data Обозреватель получать события из концентратора событий с помощью управляемого удостоверения кластера. Выполните следующие действия.

|

| Azure IoT Central | Позволяет IoT Central экспортировать данные в центры событий в пространстве имен Центров событий. Вам также необходимо сделать следующие шаги:

|

| Службы Azure для работы с медицинскими данными | Позволяет соединителю IoT api здравоохранения приема данных медицинского устройства из пространства имен Центров событий и сохранять данные в настроенной службе ресурсов быстрого взаимодействия с здравоохранением (FHIR®). Соединитель Интернета вещей должен быть настроен для использования управляемого удостоверения для доступа к концентратору событий. Дополнительные сведения см. в статье "Начало работы с соединителем Интернета вещей" — API здравоохранения Azure. |

| Azure Digital Twins | Позволяет Azure Digital Twins отправлять данные в центры событий в пространстве имен Центров событий. Кроме того, необходимо выполнить следующие действия.

|

Ниже приведены другие доверенные службы для Центры событий Azure:

- Azure Arc

- Azure Kubernetes

- Машинное обучение Azure

- Microsoft Purview

Использование шаблона Resource Manager

Приведенный ниже пример шаблона Resource Manager добавляет правило виртуальной сети в существующее пространство имен Центров событий. Для правила сети он указывает идентификатор подсети в виртуальной сети.

Идентификатор — это полный путь Resource Manager для подсети виртуальной сети. Например, /subscriptions/{id}/resourceGroups/{rg}/providers/Microsoft.Network/virtualNetworks/{vnet}/subnets/default для подсети виртуальной сети, выбираемой по умолчанию.

При добавлении правил виртуальной сети или брандмауэра задайте для параметра defaultAction значение Deny.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"eventhubNamespaceName": {

"type": "string",

"metadata": {

"description": "Name of the Event Hubs namespace"

}

},

"virtualNetworkName": {

"type": "string",

"metadata": {

"description": "Name of the Virtual Network Rule"

}

},

"subnetName": {

"type": "string",

"metadata": {

"description": "Name of the Virtual Network Sub Net"

}

},

"location": {

"type": "string",

"metadata": {

"description": "Location for Namespace"

}

}

},

"variables": {

"namespaceNetworkRuleSetName": "[concat(parameters('eventhubNamespaceName'), concat('/', 'default'))]",

"subNetId": "[resourceId('Microsoft.Network/virtualNetworks/subnets/', parameters('virtualNetworkName'), parameters('subnetName'))]"

},

"resources": [

{

"apiVersion": "2018-01-01-preview",

"name": "[parameters('eventhubNamespaceName')]",

"type": "Microsoft.EventHub/namespaces",

"location": "[parameters('location')]",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": { }

},

{

"apiVersion": "2017-09-01",

"name": "[parameters('virtualNetworkName')]",

"location": "[parameters('location')]",

"type": "Microsoft.Network/virtualNetworks",

"properties": {

"addressSpace": {

"addressPrefixes": [

"10.0.0.0/23"

]

},

"subnets": [

{

"name": "[parameters('subnetName')]",

"properties": {

"addressPrefix": "10.0.0.0/23",

"serviceEndpoints": [

{

"service": "Microsoft.EventHub"

}

]

}

}

]

}

},

{

"apiVersion": "2018-01-01-preview",

"name": "[variables('namespaceNetworkRuleSetName')]",

"type": "Microsoft.EventHub/namespaces/networkruleset",

"dependsOn": [

"[concat('Microsoft.EventHub/namespaces/', parameters('eventhubNamespaceName'))]"

],

"properties": {

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"virtualNetworkRules":

[

{

"subnet": {

"id": "[variables('subNetId')]"

},

"ignoreMissingVnetServiceEndpoint": false

}

],

"ipRules":[],

"trustedServiceAccessEnabled": false

}

}

],

"outputs": { }

}

Инструкции по развертыванию шаблона см. в статье Развертывание ресурсов с помощью шаблонов ARM и Azure PowerShell.

Важно!

Если правила IP-адресов и виртуальных сетей отсутствуют, весь трафик передается в пространство имен, даже если для параметра defaultAction задано значение deny. Доступ к пространству имен можно получить через общедоступный Интернет (используя ключ доступа). Укажите как минимум одно правило IP-адреса или правило виртуальной сети для пространства имен, разрешающее трафик только с указанных IP-адресов или подсети виртуальной сети.

Использование Azure CLI

Используйте az eventhubs namespace network-rule-set команды добавления, перечисления, обновления и удаления для управления правилами виртуальной сети для пространства имен служебная шина.

Использование Azure PowerShell

Используйте следующие команды Azure PowerShell для добавления, перечисления, удаления, обновления и удаления сетевых правил для пространства имен служебная шина.

Add-AzEventHubVirtualNetworkRuleдля добавления правила виртуальной сети.New-AzEventHubVirtualNetworkRuleConfigиSet-AzEventHubNetworkRuleSetвместе для добавления правила виртуальной сети.Remove-AzEventHubVirtualNetworkRuleудаление правила виртуальной сети.

Действие по умолчанию и доступ к общедоступной сети

REST API

Значение свойства defaultAction по умолчанию было Deny для версий API до 2021-01-01-preview. Но правило запрета не применяется, если вы не настроили фильтры IP-адресов или правила виртуальной сети. По сути, если у вас нет IP-фильтров или правил виртуальной сети, оно рассматривается как правило Allow.

Начиная с версии API 2021-06-01-preview, значение по умолчанию свойства defaultAction — Allow, что позволяет точно отразить принудительное применение на стороне службы. Если для действия по умолчанию задано значение Deny, фильтры IP-адресов и правила виртуальной сети применяются принудительно. Если для действия по умолчанию задано значение Allow, фильтры IP-адресов и правила виртуальной сети не применяются принудительно. Служба запоминает правила, когда вы отключаете их и снова включаете.

В версиях API от 2021-06-01-preview также представлено новое свойство publicNetworkAccess. Если для него задано значение Disabled, допускаются только операции в приватных каналах. Если для него задано значение Enabled, разрешаются операции через общедоступный Интернет.

Дополнительные сведения об этих свойствах см. в статьях Создание и обновление набора сетевых правил и Создание и обновление подключений к частным конечным точкам.

Примечание.

Ни один из указанных выше параметров не обходить проверку утверждений с помощью SAS или проверки подлинности Microsoft Entra. Проверка подлинности всегда выполняется после того, как служба выполнит сетевые проверки, настроенные с использованием параметров defaultAction, publicNetworkAccess и privateEndpointConnections.

Портал Azure

Портал Azure всегда использует последнюю версию API для получения и задания свойств. Если вы ранее настроили пространство имен с использованием 2021-01-01-preview или более ранней версии, задав для параметра defaultAction значение Deny, а также нулевые фильтры IP и правила виртуальной сети, то на портале устанавливался вариант Выбранные сети на странице Сети для пространства имен. Теперь будет выбран вариант Все сети.

Следующие шаги

Дополнительные сведения о виртуальных сетях см. по следующим ссылкам: