Руководство. Защита виртуального концентратора с помощью диспетчера Брандмауэр Azure

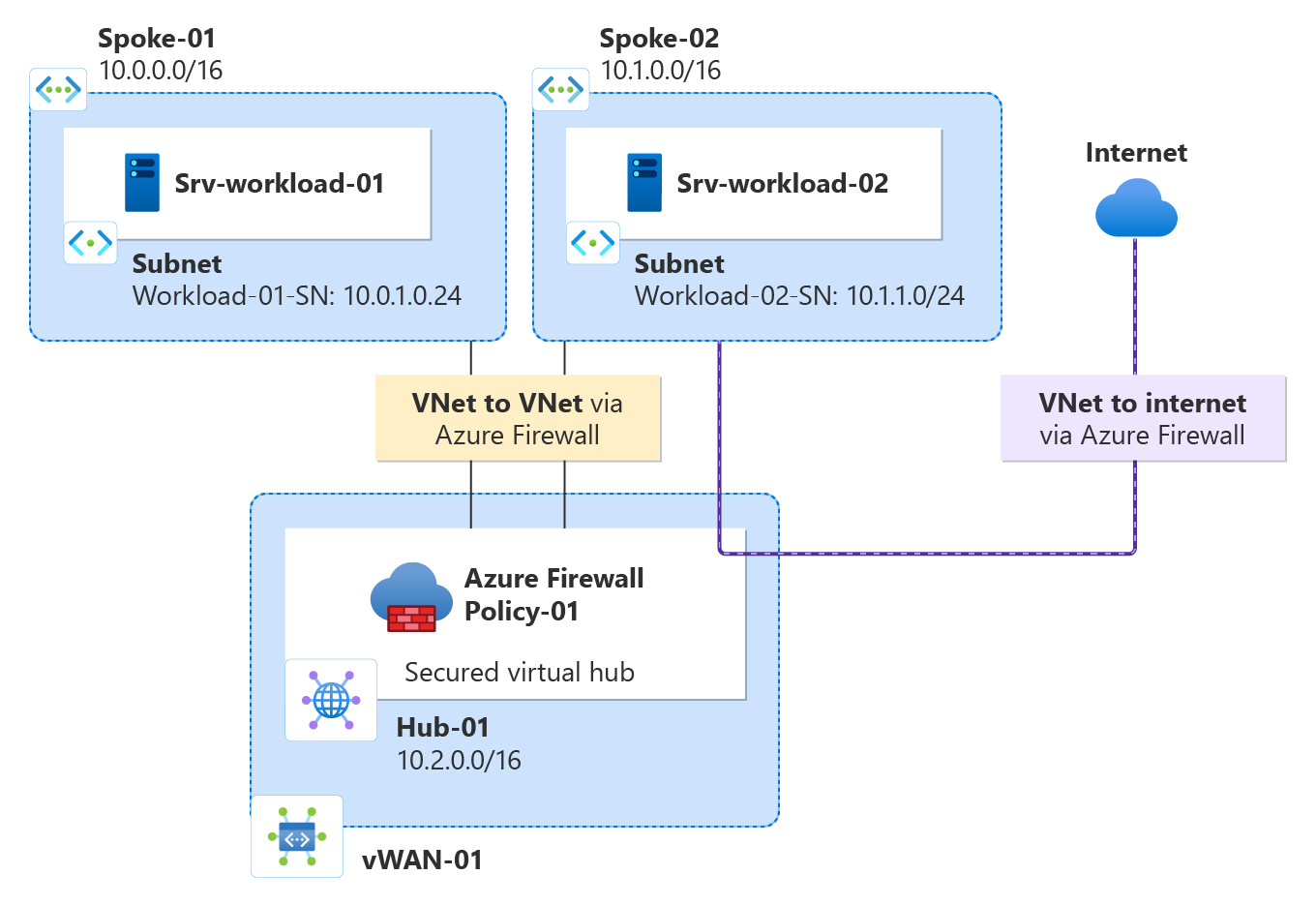

С помощью Диспетчера брандмауэра Azure можно создавать защищенные виртуальные концентраторы для защиты трафика облачной сети, направляемого на частные IP-адреса, в Azure PaaS и Интернет. Трафик маршрутизируется в брандмауэр автоматически, поэтому создавать пользовательские маршруты не требуется.

Диспетчер брандмауэра также поддерживает архитектуру защищенных виртуальных сетей. Сравнение таких типов архитектуры, как защищенный виртуальный концентратор и центр виртуальной сети, см. в этой статье.

В этом руководстве описано следующее:

- Создание периферийной виртуальной сети

- Создание защищенного виртуального концентратора

- Подключение пиринга между центральной и периферийной виртуальными сетями

- Маршрутизация трафика в концентратор

- Развертывание серверов

- Создание политики брандмауэра и защита концентратора

- тестирование брандмауэра.

Внимание

Процедура, описанная в этом руководстве, использует Диспетчер брандмауэр Azure для создания нового защищенного концентратора Azure Виртуальной глобальной сети. Диспетчер брандмауэра можно использовать для обновления существующего концентратора, но настроить Зоны доступности Azure для Брандмауэра Azure нельзя. Можно также преобразовать существующий концентратор в защищенный с помощью портала Azure, как описано в статье Настройка брандмауэра Azure в концентраторе виртуальной глобальной сети. Но как и в случае с Диспетчером брандмауэра Azure, вы не можете настроить Зоны доступности. Чтобы обновить существующий концентратор и указать Зоны доступности для Брандмауэра Azure (рекомендуется), необходимо выполнить процедуру обновления, описанную в учебнике Защита виртуального концентратора с помощью Azure PowerShell.

Необходимые компоненты

Если у вас нет подписки Azure, создайте бесплатную учетную запись, прежде чем приступить к работе.

Создание звездообразной архитектуры

Сначала создайте периферийные виртуальные сети, в которых можно разместить серверы.

Создание двух периферийных виртуальных сетей и подсетей

Две виртуальные сети имеют сервер рабочей нагрузки и защищаются брандмауэром.

- На домашней странице портала Azure выберите Создать ресурс.

- Найдите виртуальную сеть, выберите ее и нажмите кнопку "Создать".

- В качестве подписки выберите свою подписку.

- В поле Группа ресурсов щелкните Создать, введите имя fw-manager-rg и нажмите кнопку ОК.

- В поле "Имя виртуальной сети" введите Spoke-01.

- В поле Страна или регион выберите Восточная часть США.

- Выберите Далее.

- На странице "Безопасность" нажмите кнопку "Далее".

- В разделе "Добавление адресного пространства IPv4" примите значение по умолчанию 10.0.0.0/16.

- В подсетях выберите значение по умолчанию.

- Для имени введите Workload-01-SN.

- Для начального адреса введите 10.0.1.0/24.

- Выберите Сохранить.

- Выберите Review + create (Просмотреть и создать).

- Нажмите кнопку создания.

Повторите эту процедуру, чтобы создать другую аналогичную виртуальную сеть в группе ресурсов fw-manager-rg :

Имя: Периферийный-02

Диапазон адресов: 10.1.0.0/16

Имя подсети: рабочая нагрузка-02-SN

Начальный адрес: 10.1.1.0/24

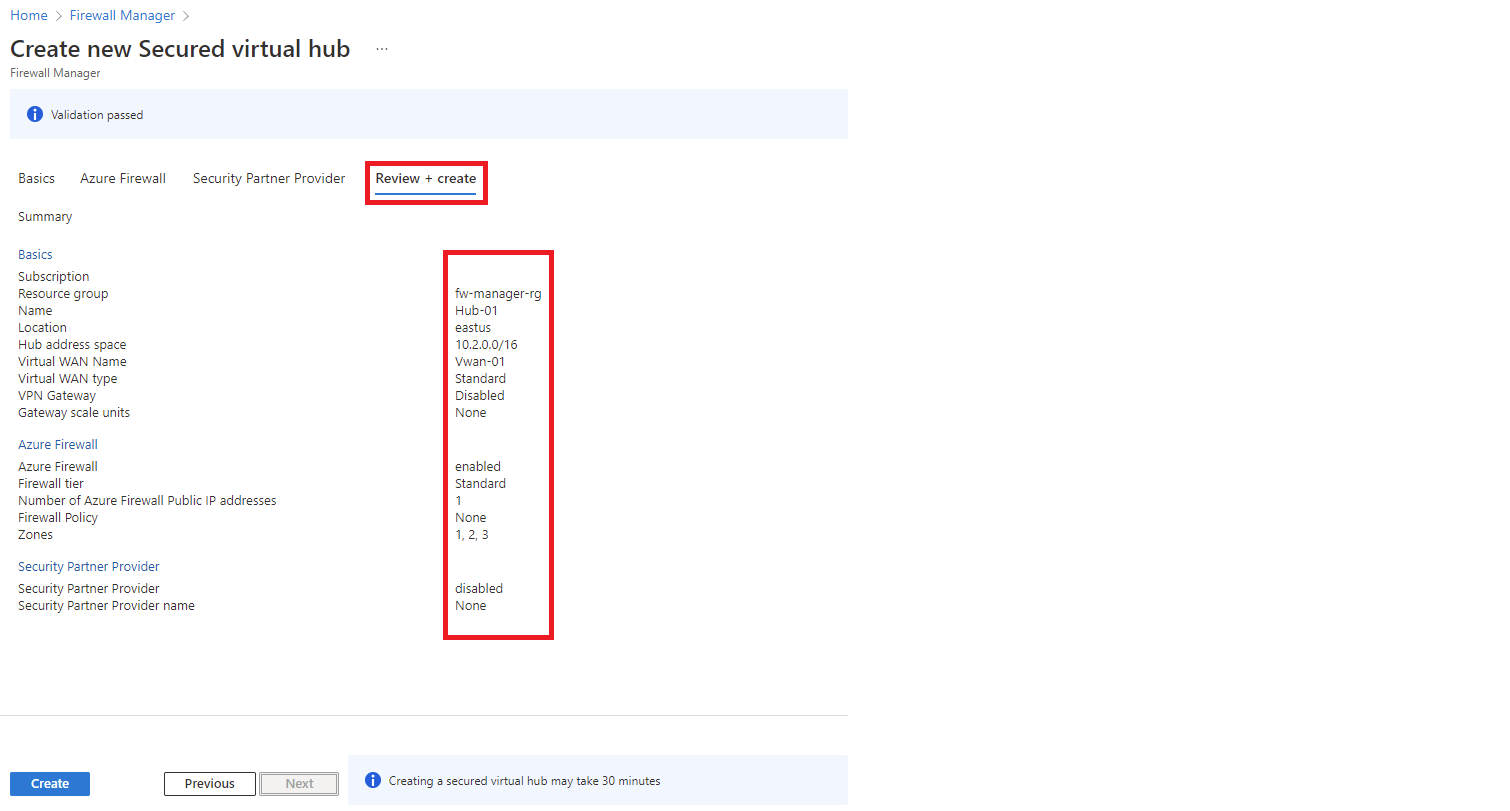

Создание защищенного виртуального концентратора

Создайте защищенный виртуальный концентратор с помощью Диспетчера брандмауэра.

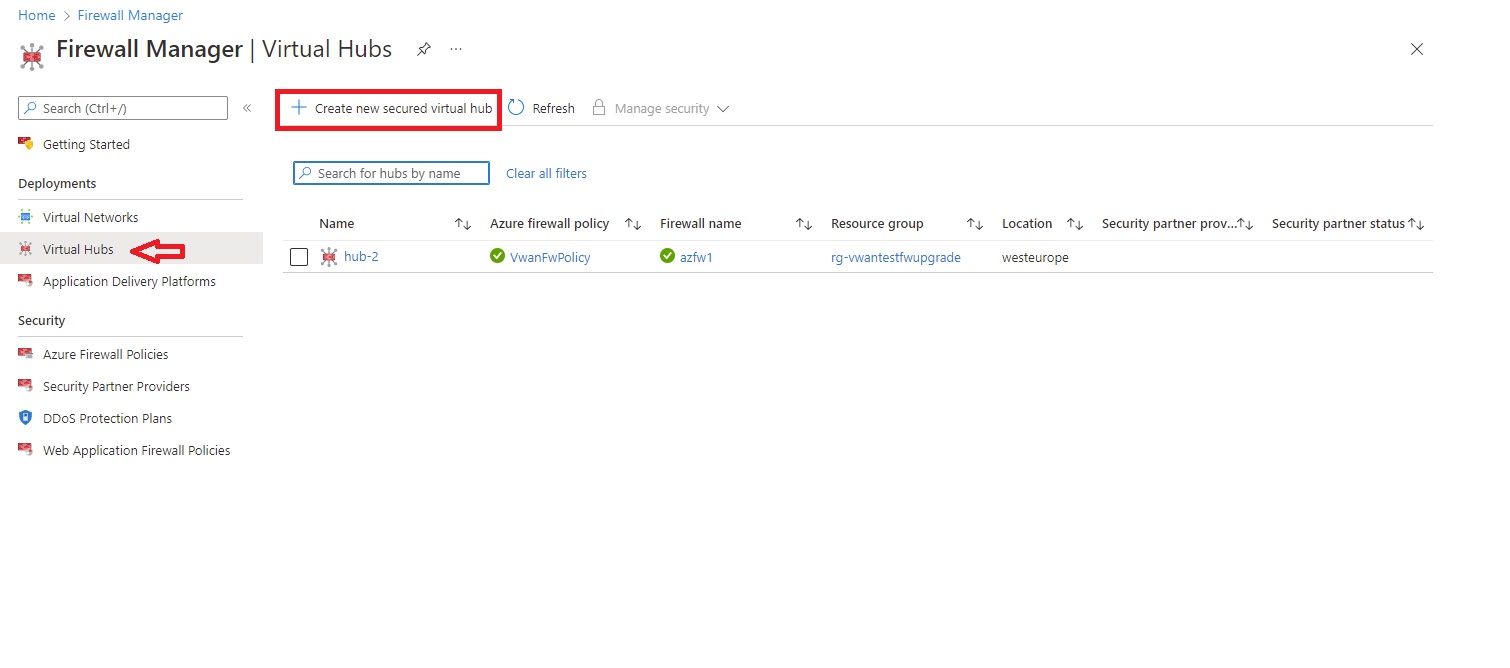

На домашней странице портала Azure выберите Все службы.

В поле поиска введите запрос Диспетчер брандмауэра и выберите элемент Диспетчер брандмауэра.

На странице Диспетчер брандмауэра в разделе Развертывания выберите Виртуальные центры.

На странице Диспетчер брандмауэра | Виртуальные концентраторы выберите Создать защищенный виртуальный концентратор.

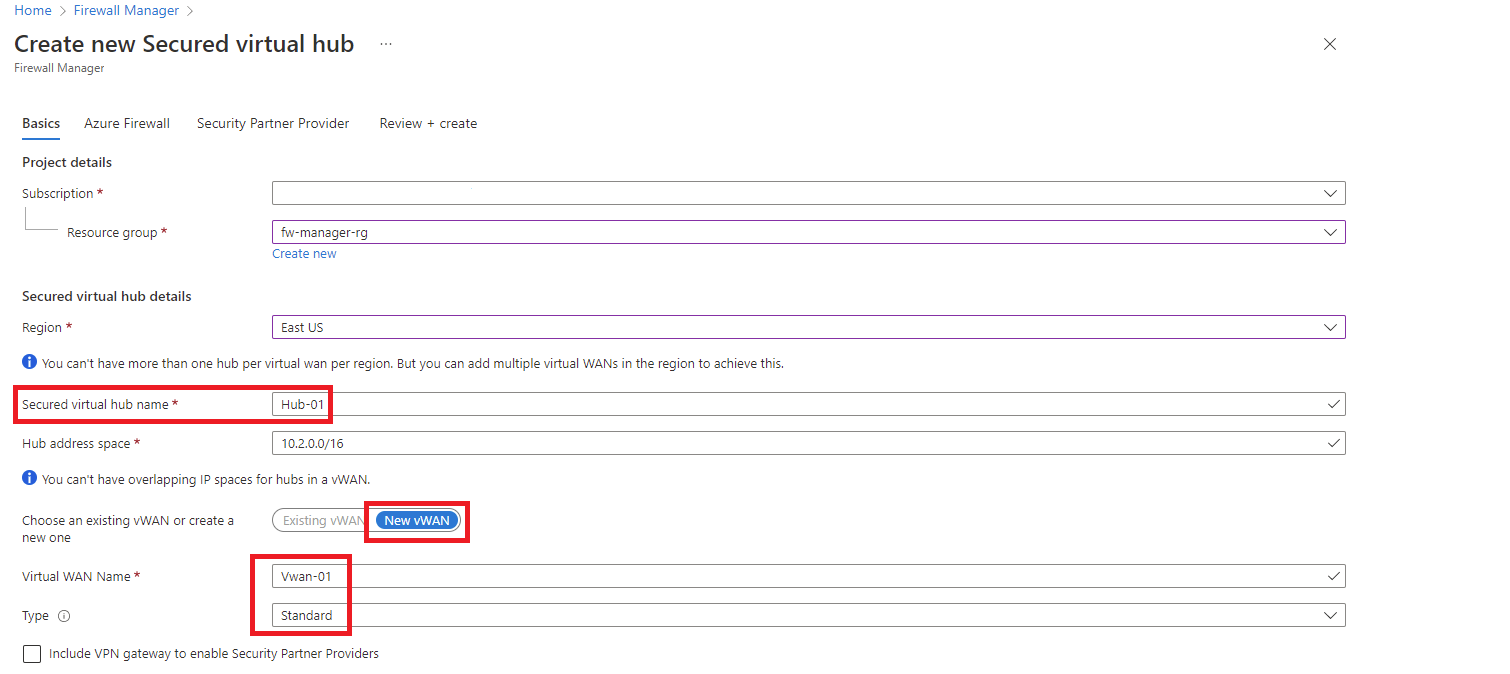

Выберите Подписка.

В поле Группа ресурсов выберите fw-manager-rg.

В поле Страна или регион выберите Восточная часть США.

В поле Имя защищенного виртуального концентратора введите Hub-01.

В поле Диапазон адресов концентратора введите 10.2.0.0/16.

Выберите "Создать виртуальную глобальную сеть".

В поле имени новой виртуальной глобальной сети введите Vwan-01.

Для типа select Standard.

Не устанавливайте флажок Включить VPN-шлюз для использования доверенных партнеров по безопасности.

Нажмите кнопку "Далее": Брандмауэр Azure.

Примите параметр Брандмауэр Azure включено по умолчанию.

В качестве уровня брандмауэра Azure выберите Стандартный.

Выберите нужное сочетание Зон доступности.

Внимание

Виртуальная глобальная сеть представляет собой набор концентраторов и служб, доступных внутри концентратора. Вы можете развернуть столько Виртуальных глобальных сетей, сколько вам нужно. В концентраторе Виртуальной глобальной сети доступно несколько служб, таких как VPN, ExpressRoute и т. д. Каждая из этих служб автоматически развертывается в Зонах доступности (кроме Брандмауэра Azure), если регион поддерживает их. Чтобы обеспечить устойчивость Виртуальной глобальной сети Azure, следует выбрать все доступные Зоны доступности.

Введите 1 в текстовом поле "Указать число общедоступных IP-адресов".

В разделе "Политика брандмауэра" убедитесь, что выбрана политика запрета по умолчанию. Вы можете уточнить параметры далее в этой статье.

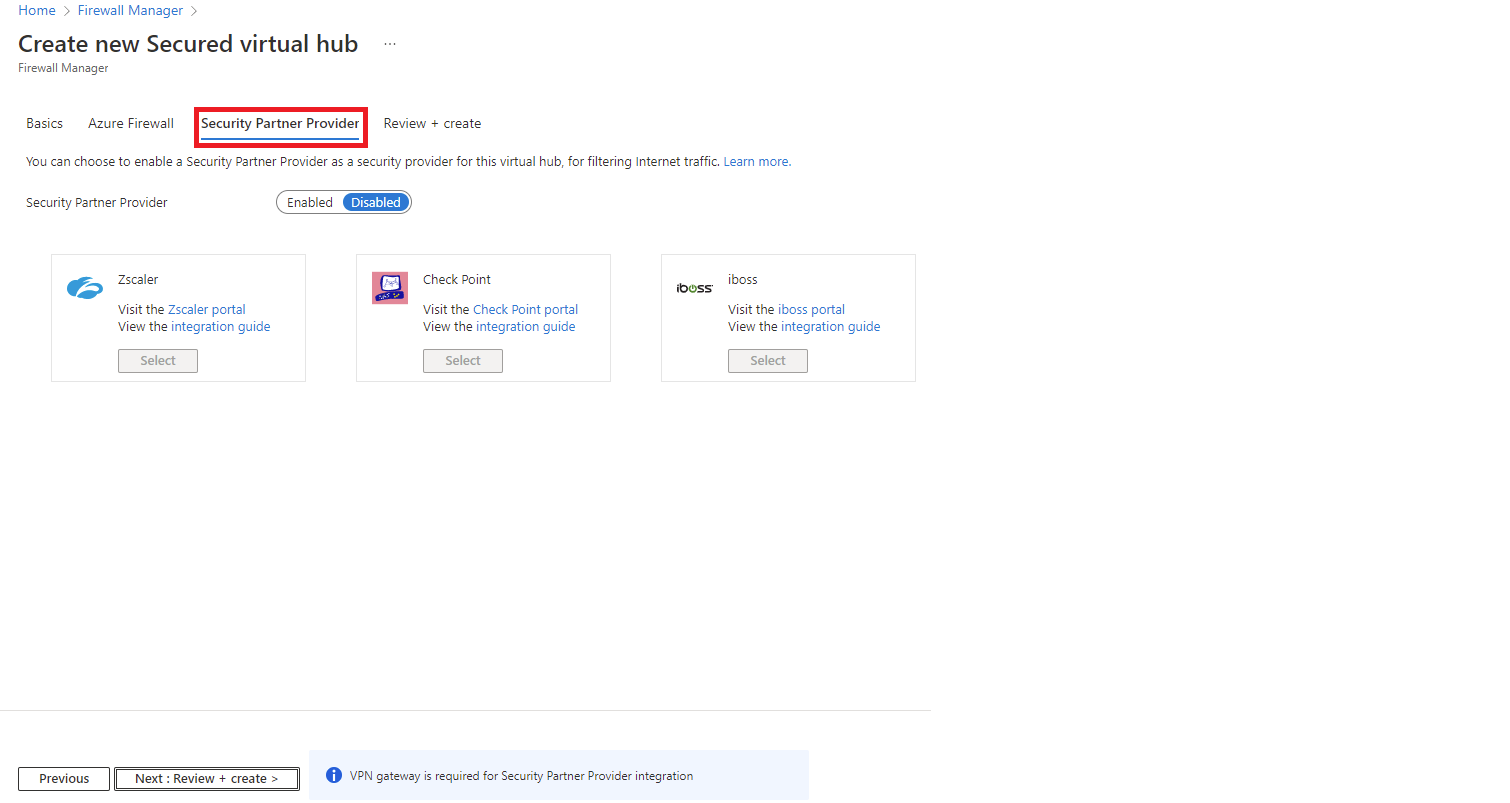

Выберите Далее. Поставщик партнера по безопасности.

Примите параметр "Доверенный партнер безопасности", отключенный по умолчанию, и нажмите кнопку "Далее: проверка и создание".

Нажмите кнопку создания.

Примечание.

На создание защищенного виртуального концентратора может потребоваться до 30 минут.

Общедоступный IP-адрес брандмауэра можно найти после завершения развертывания.

- Откройте Диспетчер брандмауэра.

- Выберите Виртуальные концентраторы.

- Выберите hub-01.

- Выберите AzureFirewall_Hub-01.

- Запишите общедоступный IP-адрес. Он понадобится позже.

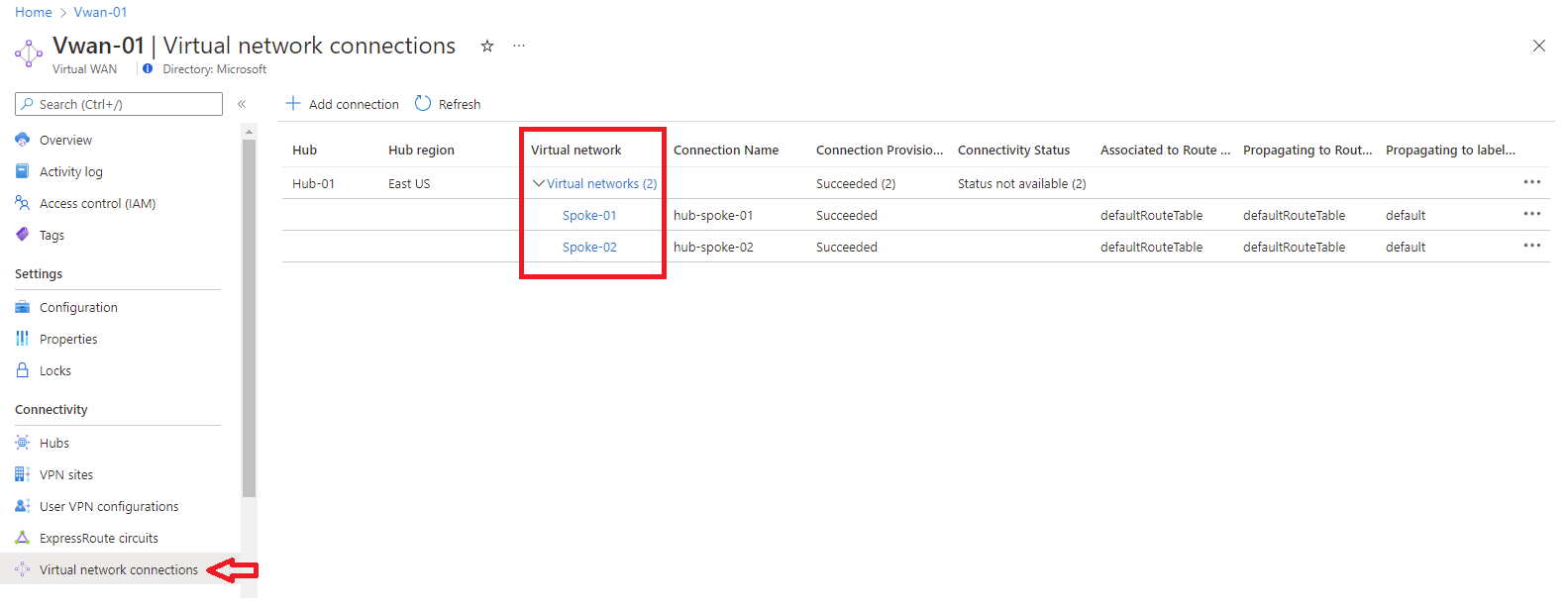

Подключение пиринга между центральной и периферийной виртуальными сетями

Теперь вы можете создать пиринговое подключение между центральной и периферийной виртуальными сетями.

Выберите группу ресурсов fw-manager-rg, а затем — виртуальную глобальную сеть Vwan-01.

В разделе Подключение выберите Подключения виртуальных сетей.

Выберите Добавить подключение.

В поле Имя подключения введите hub-spoke-01.

В поле Концентраторы выберите Hub-01.

В поле Группа ресурсов выберите fw-manager-rg.

В качестве виртуальной сети выберите Spoke-01.

Нажмите кнопку создания.

Повторите, чтобы подключить виртуальную сеть "Периферийный "02 : имя подключения — hub-spoke-02.

Развертывание серверов

На портале Azure выберите Создать ресурс.

Выберите Windows Server 2019 Datacenter в списке Популярные.

Введите следующие значения для виртуальной машины:

Параметр Значение Группа ресурсов fw-manager-rg Virtual machine name Srv-workload-01 Область/регион Восточная часть США (США) Имя пользователя для администратора введите имя пользователя Пароль введите пароль В разделе Правила входящего порта выберите для пункта Общедоступные входящие порты значение Нет.

Примите другие значения по умолчанию и нажмите кнопку Далее: Диски.

Примите значения по умолчанию для диска и нажмите кнопку "Далее: сеть".

Выберите Spoke-01 для виртуальной сети и Workload-01-SN — для подсети.

В поле Общедоступный IP-адрес выберите значение Нет.

Примите другие значения по умолчанию и нажмите кнопку "Далее: управление".

Нажмите кнопку "Далее:Мониторинг".

Выберите Отключить, чтобы отключить диагностику загрузки. Примите другие значения по умолчанию и выберите Просмотр и создание.

Просмотрите параметры на странице сводки и нажмите кнопку Создать.

Используйте сведения в таблице ниже, чтобы настроить другую виртуальную машину с именем Srv-Workload-02. Остальная конфигурация такая же, как и для виртуальной машины Srv-workload-01.

| Параметр | Значение |

|---|---|

| Виртуальная сеть | Spoke-02 |

| Подсеть | Workload-02-SN |

Развернув серверы, выберите ресурс сервера и в разделе Сеть запишите частный IP-адрес для каждого сервера.

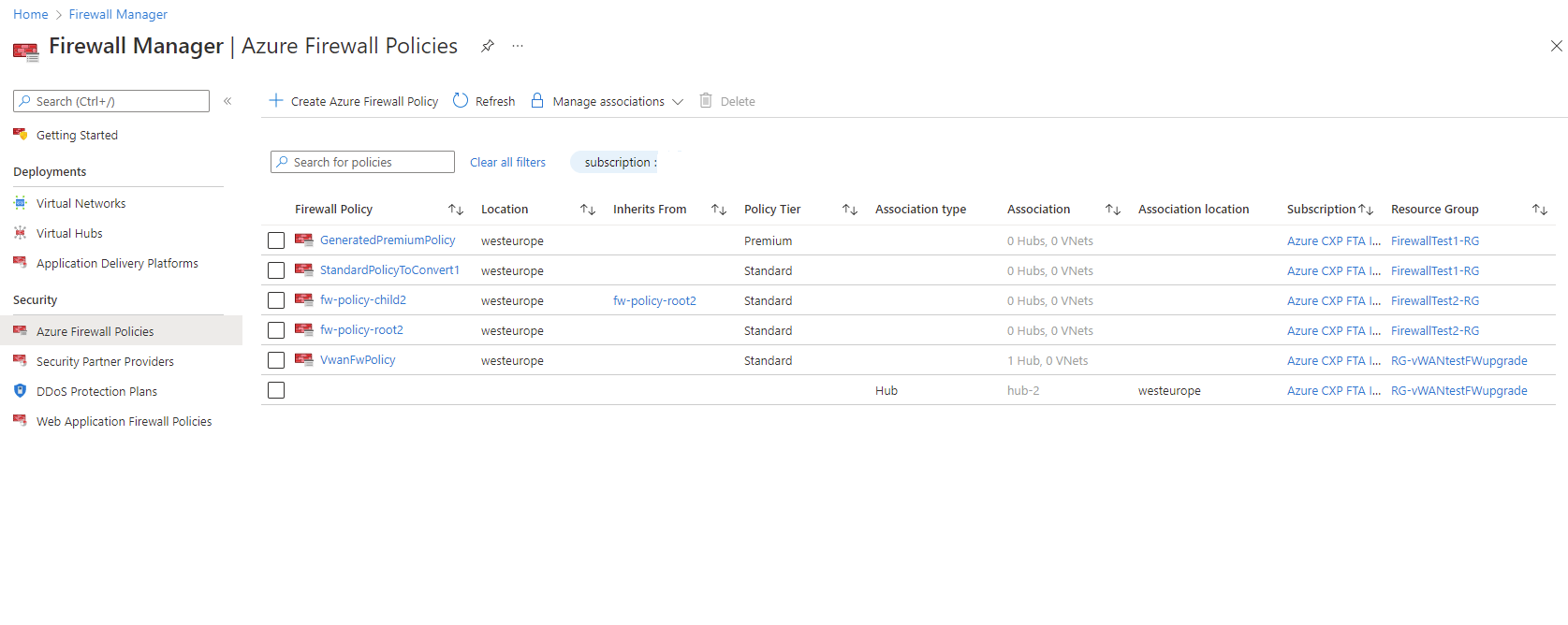

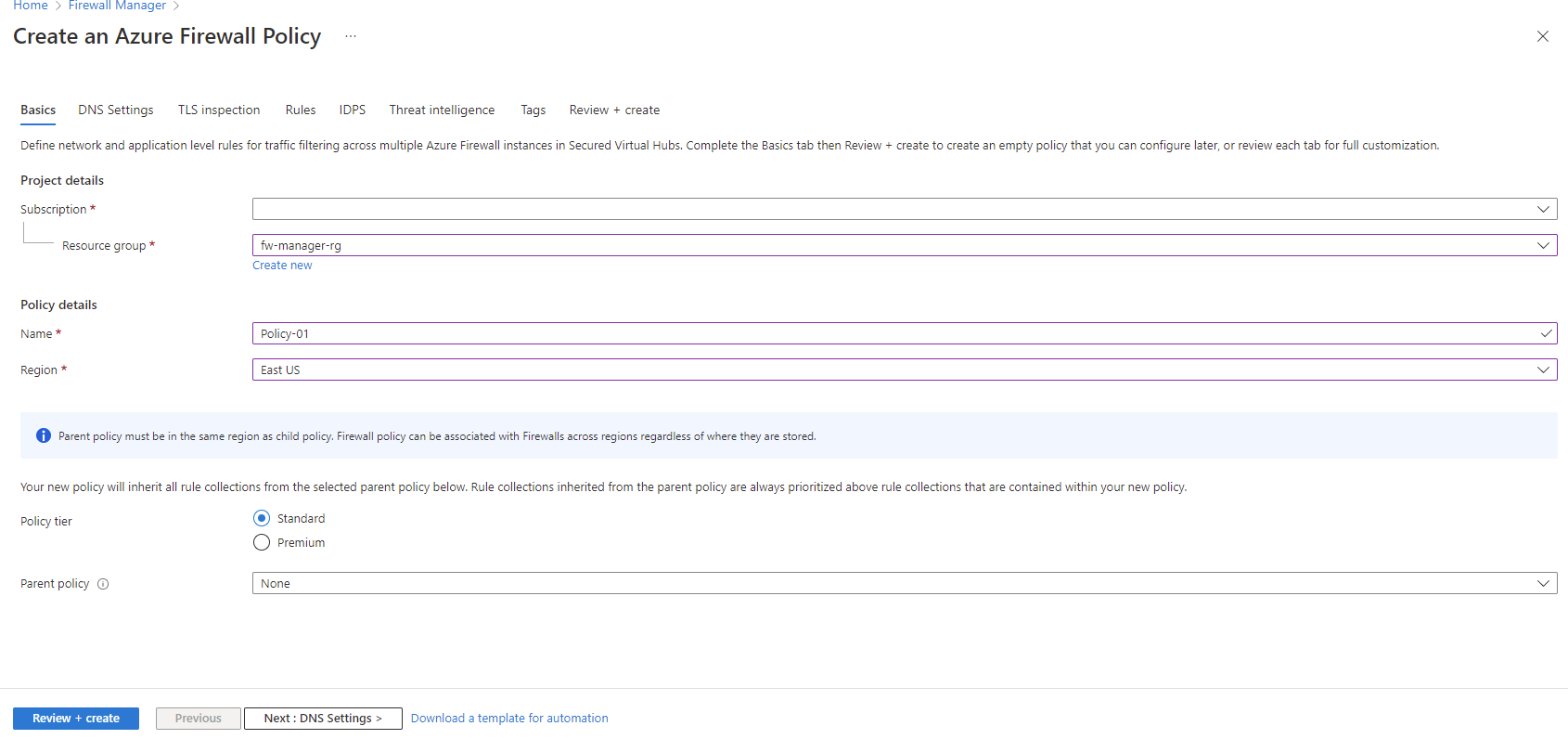

Создание политики брандмауэра и защита концентратора

Политика брандмауэра определяет коллекции правил для направления трафика в один или несколько защищенных виртуальных концентраторов. Вы создаете политику брандмауэра, а затем защищаете центр.

В Диспетчере брандмауэра выберите Политики Брандмауэра Azure.

Щелкните Создание политики Брандмауэра Azure.

В поле Группа ресурсов выберите fw-manager-rg.

В разделе Сведения о политике в поле Имя введите Policy-01, а в списке Регион выберите Восточная часть США.

В качестве уровня политики выберите Премиум.

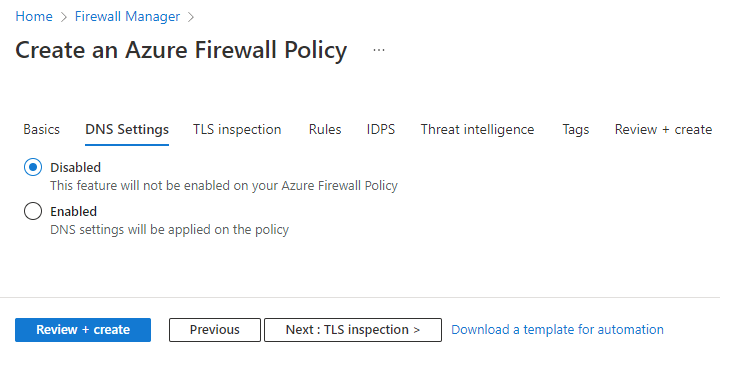

Выберите Далее: Параметры DNS.

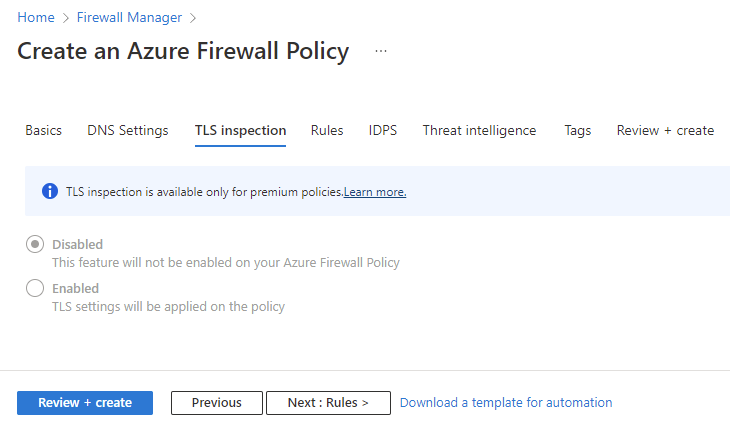

Выберите Далее: Проверка TLS.

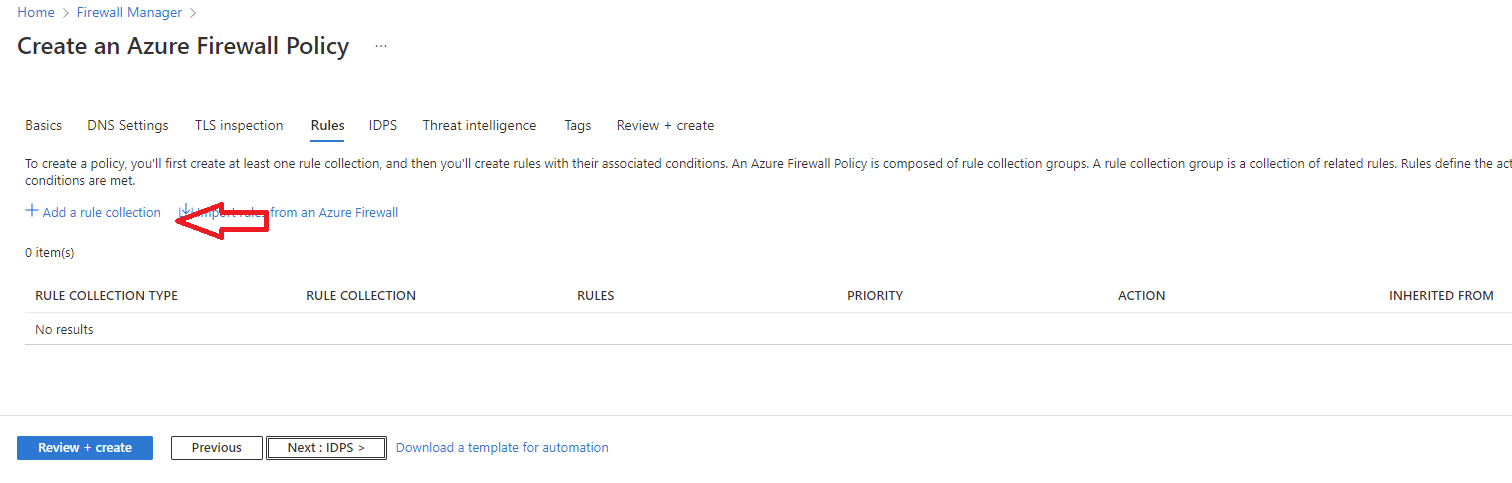

Выберите Далее: Правила.

На вкладке Правила выберите элемент Добавление коллекции правил.

На странице Добавление коллекции правил в поле Имя введите App-RC-01.

В списке Тип коллекции правил выберите Приложение.

В поле Приоритет введите 100.

В качестве действия коллекции правил должно быть выбрано Разрешить.

Для имени правила введите Allow-msft.

В поле Тип источника выберите IP-адрес.

В поле Источник введите *.

В поле Протокол введите http,https.

Убедитесь, что для параметра Тип назначения выбрано значение Полное доменное имя.

В поле Назначение введите *.microsoft.com.

Выберите Добавить.

Добавьте правило DNAT, чтобы подключить удаленный рабочий стол к виртуальной машине Srv-Workload-01.

- Щелкните Добавить коллекцию правил.

- В поле Имя введите dnat-rdp.

- В поле Тип коллекции правил выберите значение DNAT.

- В поле Приоритет введите 100.

- Для имени правила введите Allow-rdp.

- В поле Тип источника выберите IP-адрес.

- В поле Источник введите *.

- В поле Протокол выберите TCP.

- В поле Порты назначения введите 3389.

- В поле Назначение введите общедоступный IP-адрес брандмауэра, записанный ранее.

- Для переведенного типа выберите IP-адрес.

- В поле Преобразованный адрес введите частный IP-адрес для виртуальной машины Srv-Workload-01, который вы записали ранее.

- В поле Преобразованный порт введите 3389.

- Выберите Добавить.

Добавьте правило сети, чтобы подключиться к удаленному рабочему столу из Srv-Workload-01 к Srv-Workload-02.

- Щелкните Добавить коллекцию правил.

- В поле Имя введите vnet-rdp.

- В поле Тип коллекции правил выберите значение Сеть.

- В поле Приоритет введите 100.

- В разделе Действие коллекции правил выберите Разрешить.

- В поле Имя для правила введите Allow-vnet.

- В поле Тип источника выберите IP-адрес.

- В поле Источник введите *.

- В поле Протокол выберите TCP.

- В поле Порты назначения введите 3389.

- В поле Destination Type (Тип назначения) выберите пункт IP-адрес.

- В поле Назначение введите частный IP-адрес для Srv-Workload-02, записанный ранее.

- Выберите Добавить.

Нажмите кнопку "Далее" — поставщики удостоверений.

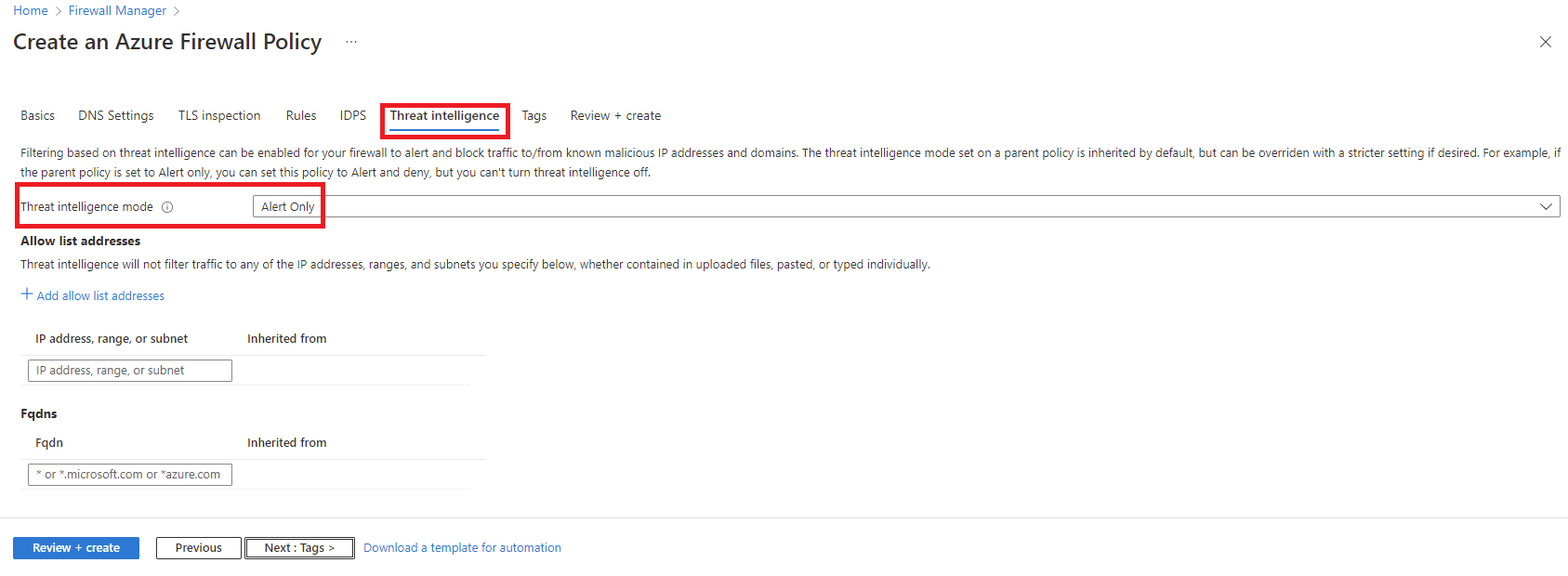

На странице IDPS нажмите кнопку "Далее: аналитика угроз"

На странице "Аналитика угроз" примите значения по умолчанию и выберите "Проверить и создать":

Проверьте, подтвердите выбор и нажмите кнопку "Создать".

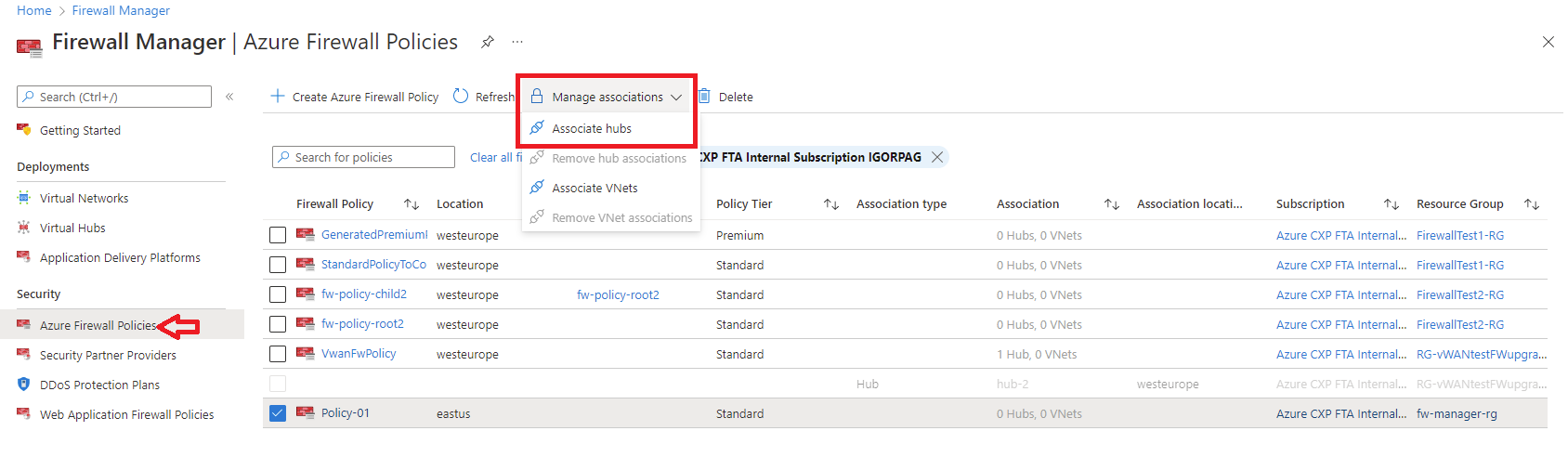

Связывание политики

Свяжите политику брандмауэра с концентратором.

В Диспетчере брандмауэра выберите Политики Брандмауэра Azure.

Установите флажок напротив Policy-01.

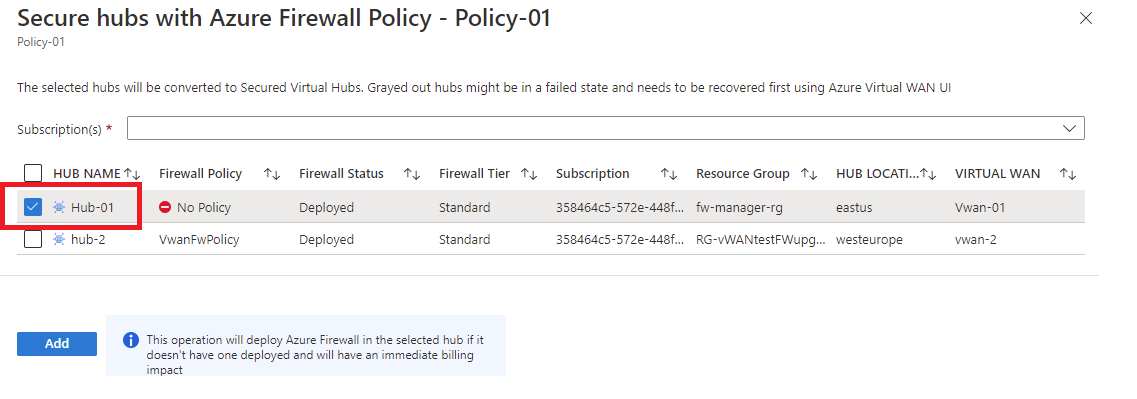

Выберите Управление привязками и Привязка концентраторов.

Выберите hub-01.

Выберите Добавить.

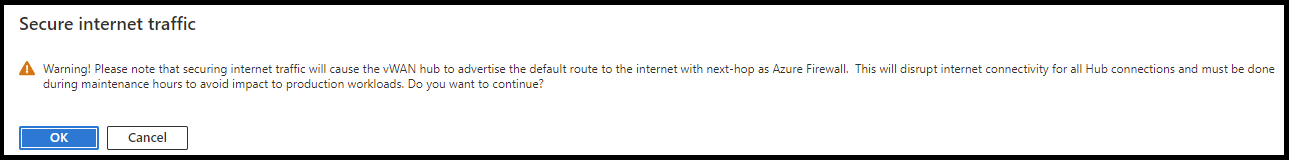

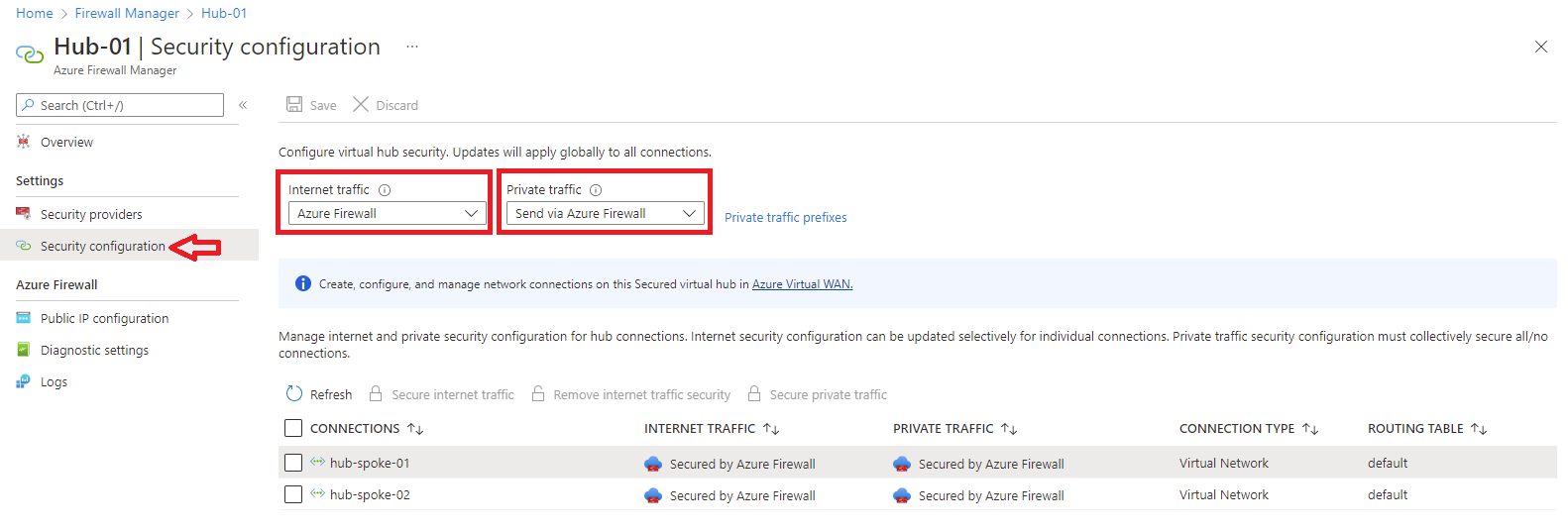

Маршрутизация трафика в концентратор

Теперь необходимо сделать так, чтобы сетевой трафик маршрутизировался через брандмауэр.

В Диспетчере брандмауэра выберите Виртуальные концентраторы.

Выберите Hub-01.

В разделе Параметры выберите пункт Конфигурация безопасности.

В разделе Интернет-трафик выберите Брандмауэр Azure.

В разделе Частный трафик выберите Брандмауэр Azure.

Примечание.

Если вы используете диапазоны общедоступных IP-адресов для частных сетей в виртуальной сети или локальной ветви, необходимо явно указать эти префиксы IP-адресов. Выберите раздел префиксов частного трафика и добавьте их вместе с префиксами адресов RFC1918.

В разделе "Меж концентратор" выберите "Включено", чтобы включить функцию намерения маршрутизации Виртуальная глобальная сеть. Намерение маршрутизации — это механизм, с помощью которого можно настроить Виртуальная глобальная сеть маршрутизации трафика в ветвь —ветвь (локальная сеть) через Брандмауэр Azure развернутый в центре Виртуальная глобальная сеть. Дополнительные сведения о предварительных требованиях и рекомендациях, связанных с функцией намерения маршрутизации, см . в документации по намерению маршрутизации.

Выберите Сохранить.

В диалоговом окне предупреждения нажмите кнопку ОК.

Нажмите кнопку "ОК " в диалоговом окне "Миграция" , чтобы использовать диалоговое окно "Меж концентратор ".

Примечание.

Обновление таблиц маршрутизации занимает несколько минут.

Убедитесь, что два подключения отображают сведения о том, что брандмауэр Azure защищает как Интернет, так и частный трафик.

тестирование брандмауэра.

Чтобы проверить правила брандмауэра, подключите удаленный рабочий стол с помощью общедоступного IP-адреса брандмауэра, который находится в Srv-Workload-01. Затем используйте браузер для тестирования правила приложения и подключения удаленного рабочего стола к Srv-Workload-02 для тестирования сетевого правила.

Тестирование правила приложения

Теперь проверьте правила брандмауэра, чтобы убедиться в том, что они работают должным образом.

Подключите удаленный рабочий стол к общедоступному IP-адресу брандмауэра и выполните вход.

Откройте браузер Internet Explorer и перейдите на сайт

https://www.microsoft.com.Если отобразятся системы оповещения безопасности Internet Explorer, выберите ОК>Закрыть.

Откроется домашняя страница Майкрософт.

Перейдите в

https://www.google.com.Брандмауэр должен заблокировать это.

Теперь вы проверили, работает ли правило приложения брандмауэра:

- Вы можете перейти только к одному разрешенному имени FQDN.

Проверка правила сети

Теперь проверьте правило сети.

В Srv-Workload-01 создайте сеанс удаленного рабочего стола по частному IP-адресу Srv-Workload-02.

Удаленный рабочий стол должен подключиться к Srv-Workload-02.

Теперь вы проверили, работает ли правило сети брандмауэра:

- Удаленный рабочий стол можно подключить к серверу, расположенному в другой виртуальной сети.

Очистка ресурсов

Когда вы протестируете ресурсы брандмауэра, удалите группу ресурсов fw-manager-rg со всеми ресурсами, связанными с брандмауэром.