Конфигурация аналитики угроз в брандмауэре Azure

Настройка фильтрации на основе аналитики угроз для политики брандмауэра Azure позволяет получать оповещения и блокировать трафик от известных вредоносных IP-адресов и доменов. IP-адреса и домены также передаются из канала Microsoft Threat Intelligence. Intelligent Security Graph служит основой для аналитики угроз Майкрософт и используется несколькими службами, включая Microsoft Defender для облака.

Если настроена фильтрация на основе аналитики угроз, то связанные правила обрабатываются прежде любых правил NAT, правил сети или правил приложения.

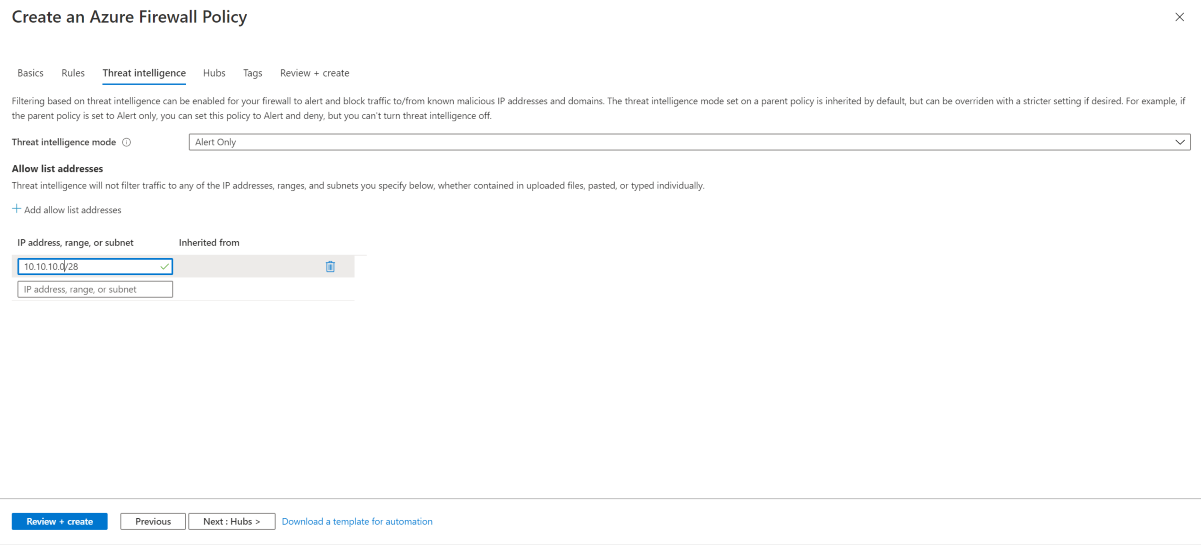

Режим аналитики угроз

Для аналитики угроз можно настроить один из трех режимов, описанных в следующей таблице. По умолчанию фильтрация на основе аналитики угроз работает в режиме оповещения.

| Режим | Описание |

|---|---|

Off |

В вашем брандмауэре функция анализа угроз не включена. |

Alert only |

Вы будете получать предупреждения с высокой степенью достоверности о передаче трафика через брандмауэр на известные вредоносные IP-адреса и домены, а также из них. |

Alert and deny |

Трафик блокируется, и вы получаете предупреждения с высокой степенью достоверности о попытках его передачи через брандмауэр на известные вредоносные IP-адреса и домены, а также из них. |

Примечание

Режим аналитики угроз также наследуется дочерними политиками от родительских политик. В дочерней политике должен быть настроен такой же или более строгий режим, чем в родительской политике.

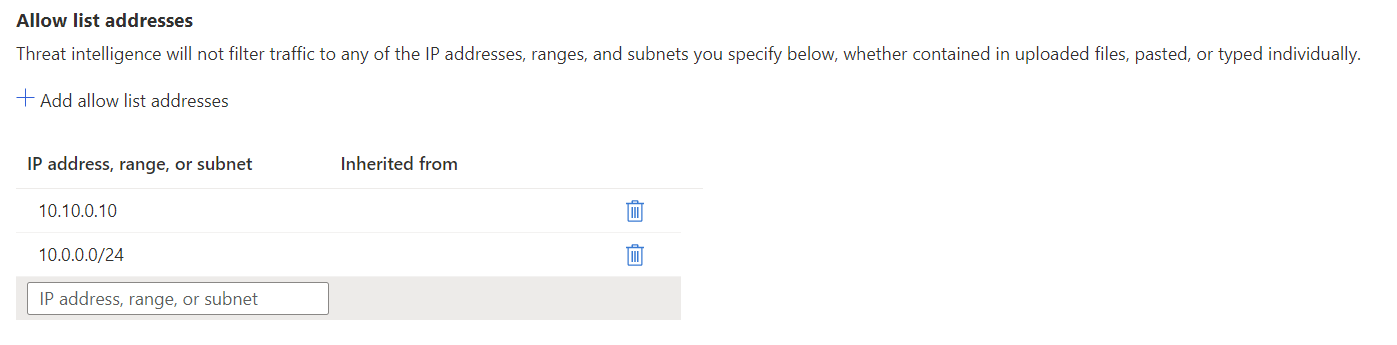

Список разрешенных адресов

Аналитика угроз может активировать ложные срабатывания и блокировать трафик, который на самом деле является допустимым. Можно настроить список разрешенных IP-адресов таким образом, чтобы аналитика угроз не отфильтровывала указанные адреса, диапазоны или подсети.

Вы можете добавить в список разрешений несколько записей за один раз, открыв CSV-файл. Файл CSV может содержать только IP-адреса и диапазоны. Файл не может содержать заголовки.

Примечание

Список разрешений аналитики угроз наследуется дочерними политиками от родительских политик. Любой IP-адрес или диапазон, добавленные в родительскую политику, будут также действовать во всех дочерних политиках.

Журналы

В следующем фрагменте журнала показано активированное правило для исходящего трафика на вредоносный сайт:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Тестирование

Тестирование исходящего трафика. Оповещения об исходящем трафике должны появляться редко, так как они означают, что ваша среда была скомпрометирована. Чтобы проверить работоспособность оповещений об исходящем трафике, было создано тестовое полное доменное имя, которое активирует оповещение. Используйте

testmaliciousdomain.eastus.cloudapp.azure.comдля тестирования исходящего трафика.Тестирование входящего трафика. Вы можете видеть оповещения о входящем трафике, если в брандмауэре настроены правила DNAT. Это происходит, даже если в правиле DNAT разрешены только определенные источники, а трафик из других источников отклоняется. Брандмауэр Azure не оповещает о всех известных сканерах портов. Он оповещает только об известных сканерах, которые замечены во вредоносных действиях.