Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Вы можете настроить для Брандмауэра Azure пользовательский DNS-сервер и включить DNS-прокси. Эти параметры настраиваются при развертывании брандмауэра или позднее на странице Параметры DNS. По умолчанию Брандмауэр Azure использует Azure DNS, поэтому прокси-сервер DNS отключен.

Серверы DNS

DNS-сервер хранит доменные имена и разрешает их в IP-адреса. По умолчанию Брандмауэр Azure использует для разрешения имен Azure DNS. Параметр DNS-сервер позволяет настроить собственные DNS-серверы для разрешения имен в Брандмауэре Azure. Можно указать один или несколько серверов. При настройке нескольких DNS-серверов используемый сервер выбирается случайным образом. В Пользовательском DNSможно настроить не более 15 DNS-серверов.

Примечание.

Если экземпляр Брандмауэра Azure управляется через Диспетчер брандмауэра Azure, параметры DNS для него настраиваются в соответствующей политике Брандмауэра Azure.

Настройка пользовательских DNS-серверов

- В разделе Параметры для Брандмауэра Azure выберите Параметры DNS.

- В разделе DNS-серверов можно ввести или добавить существующие DNS-серверы, которые ранее были указаны в виртуальной сети.

- Выберите Применить.

Теперь брандмауэр направляет весь трафик DNS на указанные DNS-серверы для разрешения имен.

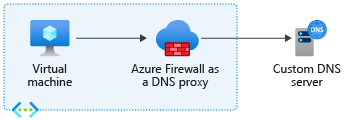

DNS-прокси

Вы можете настроить Брандмауэр Azure так, чтобы он действовал в качестве DNS-прокси. DNS-прокси — это посредник для обработки запросов DNS, направляемых от клиентских виртуальных машин к DNS-серверу.

Если вы хотите включить в правилах сети фильтрацию по полным доменным именам (FQDN), включите DNS-прокси и обновите конфигурацию виртуальной машины, чтобы использовать брандмауэр в качестве DNS-прокси.

Если вы включите фильтрацию полного доменного имени в правилах сети, но не настраиваете виртуальные машины клиента для использования брандмауэра Azure в качестве dns-прокси, dns-запросы от этих клиентов могут быть разрешены в разное время или возвращать разные результаты, отличные от тех, которые были замечены брандмауэром Azure. Чтобы обеспечить согласованное разрешение DNS и фильтрацию полного доменного имени, настройте клиентские виртуальные машины для использования брандмауэра Azure в качестве прокси-сервера DNS. Эта настройка гарантирует, что все DNS-запросы передаются через брандмауэр, предотвращая несоответствия.

Если Брандмауэр Azure выполняет роль DNS-прокси, поддерживаются два типа функций кэширования:

Положительный кэш: успешное разрешение DNS. Брандмауэр кэширует эти ответы в соответствии с TTL (срок жизни) в ответе максимум до 1 часа.

Отрицательный кэш: разрешение DNS не дает ответа или возвращает ответ об отсутствии разрешения. Брандмауэр кэширует эти ответы в соответствии с TTL в ответе максимум до 30 минут.

DNS-прокси сохраняет все IP-адреса, разрешенные по полным доменным именам в правилах сети. Рекомендуется использовать полные доменные имена, которые разрешаются в один IP-адрес.

Наследование политик

Параметры DNS политики, применяемые к автономному брандмауэру, переопределяют параметры DNS автономного брандмауэра. Дочерняя политика наследует все параметры DNS родительской политики, но может переопределить родительскую политику.

Например, чтобы использовать имена FQDN в правиле сети, необходимо включить прокси-сервер DNS. Но если в родительской политике не включён DNS-прокси, то дочерняя политика не поддерживает FQDN в сетевых правилах, если вы не переопределите этот параметр локально.

Настройка DNS-прокси

Для настройки DNS-прокси нужно выполнить следующие три шага.

- Включите DNS-прокси в параметрах DNS для Брандмауэра Azure.

- При желании настройте пользовательский DNS-сервер или используйте значение по умолчанию.

- Настройте частный IP-адрес Брандмауэр Azure в качестве пользовательского DNS-адреса в параметрах DNS-сервера виртуальной сети, чтобы направлять трафик DNS в Брандмауэр Azure.

Примечание.

Если вы используете пользовательский DNS-сервер, выберите IP-адрес из виртуальной сети, которая не входит в подсеть брандмауэра Azure.

Чтобы настроить DNS-прокси, необходимо указать для DNS-сервера виртуальной сети частный IP-адрес брандмауэра. После этого включите DNS-прокси в параметрах DNS для Брандмауэра Azure.

Настройка DNS-серверов для виртуальной сети

- Выберите виртуальную сеть, в которой трафик DNS направляется через экземпляр Брандмауэр Azure.

- В разделе Параметры выберите DNS-серверы.

- Для параметра DNS-серверы выберите значение Пользовательский.

- Введите частный IP-адрес брандмауэра.

- Выберите Сохранить.

- Перезагрузите виртуальные машины, подключенные к виртуальной сети, чтобы назначить им новые параметры DNS-сервера. До перезагрузки виртуальные машины будут использовать прежние параметры DNS.

Включение DNS-прокси

- Выберите экземпляр Брандмауэра Azure.

- В разделе Параметры выберите Параметры DNS.

- По умолчанию DNS-прокси отключен. Если этот параметр включен, брандмауэр прослушивает порт 53 и переадресовывает запросы DNS на настроенные DNS-серверы.

- Проверьте конфигурацию DNS-серверов и убедитесь, что параметры соответствуют вашей среде.

- Выберите Сохранить.

Отработка отказа для высокодоступных систем

В прокси-сервере DNS используется механизм отработки отказа, который прерывает работу с обнаруженным неработоспособным сервером и использует другой доступный DNS-сервер.

Если все DNS-серверы недоступны, откат к другому DNS-серверу отсутствует.

Проверки работоспособности

Прокси-сервер DNS выполняет пятисекундный цикл проверки работоспособности в течение всего времени, когда вышестоящее серверы сообщают о неработоспособности. Проверки работоспособности — это рекурсивный DNS-запрос к корневому серверу доменных имен. После того как вышестоящий сервер признается работоспособным, брандмауэр останавливает проверку работоспособности до следующей ошибки. Если работоспособный прокси-сервер возвращает ошибку, брандмауэр выбирает другой DNS-сервер в списке.

Брандмауэр Azure с зонами Частная зона DNS Azure

Брандмауэр Azure поддерживает интеграцию с частными зонами DNS Azure, что позволяет разрешать частные доменные имена. При связывании частной зоны DNS с виртуальной сетью, в которой развернут брандмауэр Azure, брандмауэр может разрешать имена, определенные в этой зоне.

Внимание

Избегайте создания записей DNS в частных зонах DNS, которые переопределяют домены по умолчанию, принадлежащие Майкрософт. Переопределение этих доменов может помешать брандмауэру Azure получить доступ к критически важным конечным точкам, что может нарушить управление трафиком и привести к сбою таких функций, как логирование, мониторинг и обновления.

Ниже приведен неисчерпаемый список доменов, принадлежащих Майкрософт, которые не должны быть переопределены, так как трафик управления брандмауэром Azure может потребовать доступа к ним:

azclient.msazure.comcloudapp.netcore.windows.netlogin.microsoftonline.commicrosoft.commsidentity.comtrafficmanager.netvault.azure.netwindows.netmanagement.azure.comtable.core.windows.netstore.core.windows.netazure-api.netmicrosoftmetrics.comtime.windows.comservicebus.windows.netblob.storage.azure.netblob.core.windows.netarm-msedge.netcloudapp.azure.commonitoring.core.windows.net

Например, трафик управления брандмауэром Azure требует доступа к учетным записям хранения с помощью домена blob.core.windows.net. Если вы создаете частную зону *.blob.core.windows.net DNS и связываете ее с виртуальной сетью брандмауэра, переопределите разрешение DNS по умолчанию и нарушаете основные операции брандмауэра. Чтобы избежать этой проблемы, не переопределите домен по умолчанию. Вместо этого создайте частную зону DNS для уникального поддомена, например *.<unique-domain-name>.blob.core.windows.net.

Кроме того, чтобы предотвратить влияние частных зон DNS на брандмауэр Azure, разверните службы, требующие частных зон DNS в отдельной виртуальной сети. Таким образом частные зоны DNS связаны только с виртуальной сетью службы и не влияют на разрешение DNS для брандмауэра Azure.