Защита развертывания Виртуальных рабочих столов Azure с помощью Брандмауэра Azure

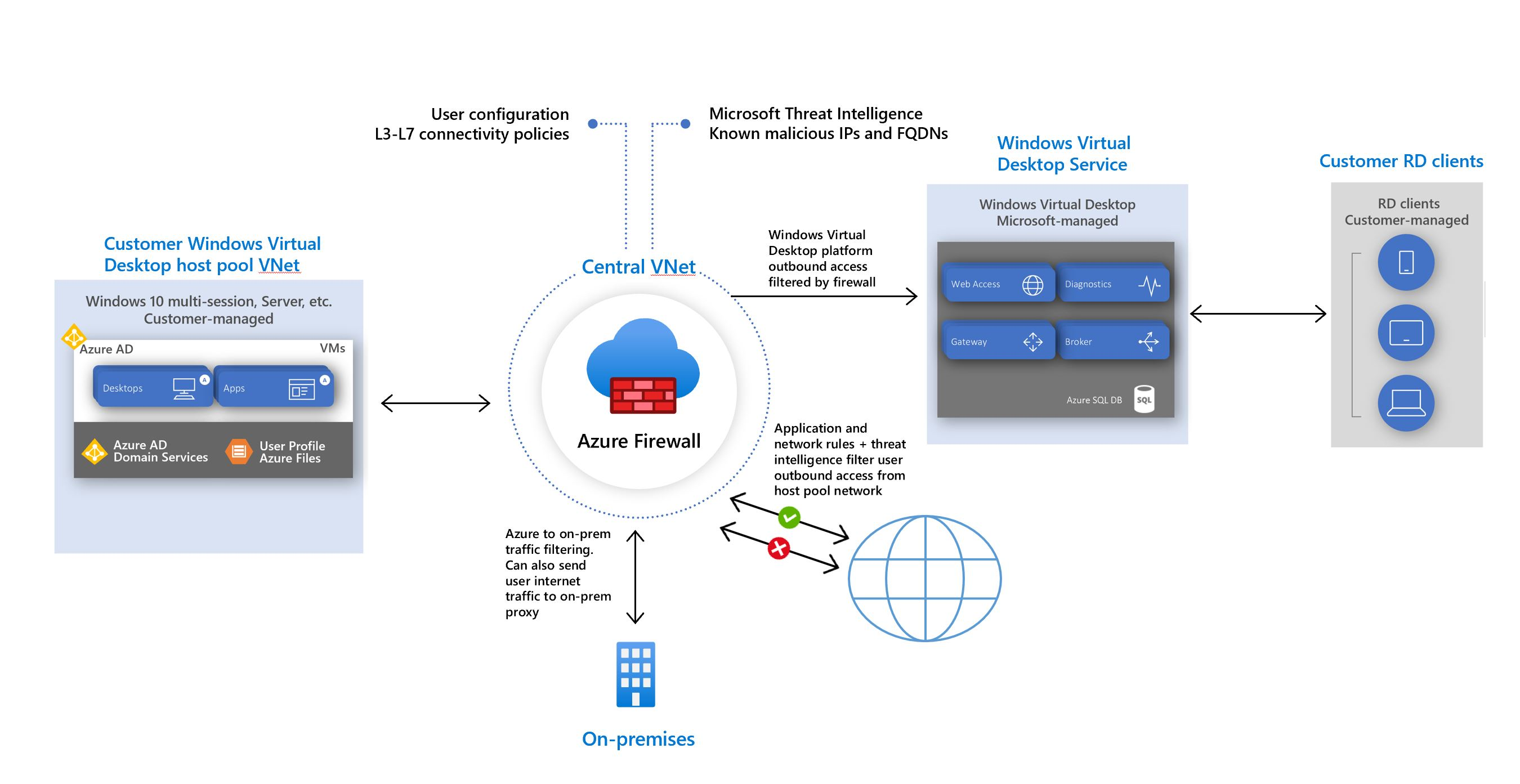

Виртуальный рабочий стол Azure — это облачная служба инфраструктуры виртуальных рабочих столов (VDI), которая выполняется в Azure. Когда конечный пользователь подключается к виртуальному рабочему столу Azure, его сеанс поступает из узла сеансов в пуле узлов. Пул узлов — это коллекция виртуальных машин Azure, которые регистрируются в виртуальном рабочем столе Azure в качестве узлов сеансов. Эти виртуальные машины работают в вашей виртуальной сети и подчиняются элементам управления безопасностью виртуальной сети. Для правильной работы службы виртуального рабочего стола Azure им нужен исходящий доступ к Интернету, а также для конечных пользователей может потребоваться исходящий доступ к Интернету. Брандмауэр Azure поможет заблокировать окружение и фильтровать исходящий трафик.

Следуйте указаниям в этой статье, чтобы обеспечить дополнительную защиту пула узлов виртуального рабочего стола Azure с помощью брандмауэра Azure.

Необходимые компоненты

- Развернутая среда виртуального рабочего стола Azure и пул узлов. Дополнительные сведения см. в статье "Развертывание виртуального рабочего стола Azure".

- Брандмауэр Azure, развернутый по крайней мере с одной политикой диспетчера брандмауэра.

- DNS и DNS-прокси включены в политике брандмауэра для использования полного доменного имени в правилах сети.

Дополнительные сведения о терминологии виртуального рабочего стола Azure см . в терминологии Виртуального рабочего стола Azure.

Исходящий доступ пула узлов к виртуальному рабочему столу Azure

Для правильного функционирования виртуальным машинам Azure, созданным для виртуального рабочего стола Azure, необходим доступ к нескольким полным доменным именам (FQDN). Брандмауэр Azure использует тег WindowsVirtualDesktop полного доменного имени виртуального рабочего стола Azure для упрощения этой конфигурации. Вам нужно создать политику брандмауэра Azure и коллекции правил сети и приложений. Предоставьте коллекции правил приоритет и действие "Разрешить " или "Запретить ".

Необходимо создать правила для каждой из необходимых полных доменных имен и конечных точек. Список доступен в списке обязательных полных доменных имен и конечных точек для виртуального рабочего стола Azure. Чтобы определить определенный пул узлов в качестве источника, можно создать группу IP с каждым узлом сеанса, чтобы представить его.

Внимание

Мы рекомендуем не использовать проверку TLS с помощью виртуального рабочего стола Azure. Дополнительные сведения см. в рекомендациях по использованию прокси-серверов.

Пример политики брандмауэра Azure

Все обязательные и необязательные правила, упоминание выше, можно легко развернуть в одной политике Брандмауэр Azure с помощью шаблона, опубликованного на сайтеhttps://github.com/Azure/RDS-Templates/tree/master/AzureFirewallPolicyForAVD. Прежде чем развертывать в рабочей среде, мы рекомендуем ознакомиться со всеми определенными правилами сети и приложениями, обеспечить соответствие официальной документации и требованиям безопасности виртуального рабочего стола Azure.

Исходящий доступ пула узлов к Интернету

В зависимости от потребностей организации может потребоваться включить безопасный исходящий доступ к Интернету для конечных пользователей. Если список разрешенных назначений четко определен (например, доступ к Microsoft 365), для настройки необходимого доступа можно использовать приложение брандмауэра Azure и сетевые правила. Это позволит направить трафик конечных пользователей непосредственно в Интернет, и таким образом улучшить производительность. Если необходимо разрешить сетевое подключение для Windows 365 или Intune, см. раздел Сетевые требования для Windows 365 и Конечные точки в сети для Intune.

Чтобы отфильтровать исходящий интернет-трафик пользователей с помощью существующего локального безопасного веб-шлюза, вы можете настроить браузер или другие приложения, работающие в пуле узлов виртуального рабочего стола Azure, используя явную конфигурацию прокси-сервера. Примеры см. в статье Использование параметров командной строки в Microsoft Edge для настройки параметров прокси-сервера. Эти параметры прокси-сервера влияют только на доступ пользователей к Интернету, разрешая исходящий трафик платформы виртуального рабочего стола Azure напрямую через брандмауэр Azure.

Управление доступом пользователей к веб-службам

Администраторы могут разрешать или запрещать доступ пользователей к различным категориям веб-сайтов. Добавьте правило в коллекцию приложений из конкретного IP-адреса категорий веб-сайтов, которые нужно разрешить или запретить. Просмотрите все категории веб-сайтов.

Следующий шаг

- Дополнительные сведения о виртуальном рабочем столе Azure см. в статье Что такое виртуальный рабочий стол Azure?

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по