Руководство по развертыванию и настройке Брандмауэра Azure и политики с помощью портала Azure

Управление доступом исходящих сетевых подключений является важной частью общего плана безопасности сети. Например, вы можете ограничить доступ к веб-сайтам или исходящим IP-адресам и портам, которые могут быть доступными.

Управлять доступом исходящих сетевых подключений из подсети Azure можно с помощью Брандмауэра Azure и политики брандмауэра. С помощью Брандмауэра Azure и политики брандмауэра можно настроить указанные ниже элементы.

- Правила приложений, определяющие полные доменные имена (FQDN), к которым можно получить доступ из подсети.

- Правила сети, определяющие адрес источника, протокол, порт назначения и адрес назначения.

При маршрутизации трафика на брандмауэр, используемый в качестве шлюза по умолчанию, для подсети к трафику применяются настроенные правила брандмауэра.

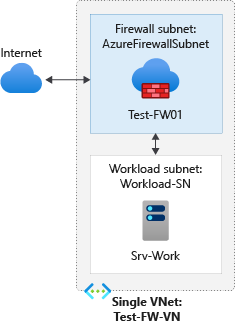

В этом руководстве вы создадите упрощенную виртуальную сеть с двумя подсетями для легкого развертывания.

- AzureFirewallSubnet — в этой подсети находится брандмауэр.

- Workload-SN — в этой подсети находится сервер рабочей нагрузки. Трафик этой подсети проходит через брандмауэр.

Для развертываний в рабочей среде рекомендуется использовать звездообразную модель, в которой брандмауэр находится в собственной виртуальной сети. Серверы рабочей нагрузки размещены в одноранговых виртуальных сетях в одном регионе с одной или несколькими подсетями.

В этом руководстве описано следующее:

- настройка тестовой сетевой среды;

- развертывание брандмауэра и политики брандмауэра;

- Создание маршрута по умолчанию

- настройка правила приложения для предоставления доступа к www.google.com

- настройка сетевых правил для предоставления доступа к внешним DNS-серверам;

- настройка правила NAT для подключения к тестовому серверу по протоколу удаленного рабочего стола;

- тестирование брандмауэра.

При необходимости эти инструкции можно выполнить с помощью Azure PowerShell.

Необходимые компоненты

Если у вас нет подписки Azure, создайте бесплатную учетную запись, прежде чем приступить к работе.

Настройка сети

Сначала создайте группу ресурсов, необходимых для развертывания брандмауэра. Затем создайте виртуальную сеть, подсети и тестовый сервер.

Создание или изменение группы ресурсов

Группа ресурсов содержит все ресурсы, необходимые для работы с этим руководством.

Войдите на портал Azure.

В меню портал Azure выберите группы ресурсов или найдите и выберите группы ресурсов на любой странице, а затем нажмите кнопку "Создать". Введите или выберите следующие значения:

Параметр Значение Отток подписок Выберите свою подписку Azure. Группа ресурсов Введите Test-FW-RG. Область/регион выберите регион. Все остальные ресурсы, которые вы будете создавать, должны находиться в том же регионе. Выберите Review + create (Просмотреть и создать).

Нажмите кнопку создания.

Создание виртуальной сети

В этой виртуальной сети будет содержаться две подсети.

Примечание.

Размер подсети AzureFirewallSubnet равен /26. Дополнительные сведения о размере подсети см. в статье с часто задаваемыми вопросами о Брандмауэре Azure.

В меню портала Azure или на странице Домашняя выберите Создать ресурс.

Выберите Сети.

Найдите виртуальную сеть и нажмите кнопку "Создать".

Введите или выберите следующие значения:

Параметр Значение Отток подписок Выберите свою подписку Azure. Группа ресурсов Выберите Test-FW-RG. Имя. Введите test-FW-VN. Область/регион Выберите использованное ранее расположение. Выберите Далее.

На вкладке "Безопасность " нажмите кнопку "Далее".

В поле Диапазон IPv4-адресов оставьте значение по умолчанию, 10.0.0.0/16.

В подсетях выберите значение по умолчанию.

На странице "Изменить подсеть" для назначения подсети выберите Брандмауэр Azure.

Брандмауэр будет размещен в этой подсети. Для подсети необходимо указать имя AzureFirewallSubnet.

Для начального адреса введите 10.0.1.0.

Выберите Сохранить.

Теперь создайте подсеть для сервера рабочей нагрузки.

- Нажмите Добавить подсеть.

- В поле Имя подсети введите Workload-SN.

- Для начального адреса введите 10.0.2.0/24.

- Выберите Добавить.

- Выберите Review + create (Просмотреть и создать).

- Нажмите кнопку создания.

Создание виртуальной машины

Теперь создайте виртуальную машину рабочей нагрузки и поместите ее в подсеть Workload-SN.

В меню портала Azure или на странице Домашняя выберите Создать ресурс.

Выберите Центр обработки данных Windows Server 2019.

Введите или выберите следующие значения для виртуальной машины:

Параметр Значение Отток подписок Выберите свою подписку Azure. Группа ресурсов Выберите Test-FW-RG. Virtual machine name Введите Srv-Work. Область/регион Выберите использованное ранее расположение. Username Введите имя пользователя. Пароль Введите пароль. В разделе Правила для входящих портов, Общедоступные входящие порты выберите Нет.

Примите другие значения по умолчанию и нажмите кнопку Далее: Диски.

Примите значения по умолчанию для диска и нажмите кнопку "Далее: сеть".

Убедитесь, что выбрана виртуальная сеть Test-FW-VN и подсеть Workload-SN.

В поле Общедоступный IP-адрес выберите значение Нет.

Примите другие значения по умолчанию и нажмите кнопку "Далее: управление".

Нажмите кнопку "Далее:Мониторинг".

Выберите Отключить, чтобы отключить диагностику загрузки. Примите другие значения по умолчанию и выберите Просмотр и создание.

Просмотрите параметры на странице сводки и нажмите кнопку Создать.

Когда развертывание будет завершено, выберите ресурс Srv-Work и запишите частный IP-адрес для последующего использования.

Развертывание брандмауэра и политики

Разверните брандмауэр в виртуальной сети.

В меню портала Azure или на странице Домашняя выберите Создать ресурс.

Введите брандмауэр в поле поиска и нажмите клавишу ВВОД.

Выберите Брандмауэр, а затем щелкните Создать.

Используйте сведения в следующей таблице, чтобы настроить брандмауэр на странице Создание брандмауэра:

Параметр Значение Отток подписок Выберите свою подписку Azure. Группа ресурсов Выберите Test-FW-RG. Имя. Введите Test-FW01. Область/регион Выберите использованное ранее расположение. Управление брандмауэром Выберите " Использовать политику брандмауэра" для управления этим брандмауэром. Политика брандмауэра Выберите " Добавить новую" и введите fw-test-pol.

Выберите тот же регион, который вы использовали ранее.Выберите виртуальную сеть Выберите "Использовать существующий", а затем выберите Test-FW-VN. Общедоступный IP-адрес Выберите " Добавить новое" и введите fw-pip для имени. Примите другие значения по умолчанию, а затем нажмите кнопку "Далее: теги".

Выберите Далее: проверка и создание.

Просмотрите информацию на странице сводки и нажмите кнопку Создать, чтобы создать брандмауэр.

Развертывание может занять несколько минут.

По завершении развертывания перейдите в группу ресурсов Test-FW-RG и выберите брандмауэр Test-FW01.

Запишите частный и общедоступный IP-адреса брандмауэра. Эти адреса вам пригодятся позже.

Создание маршрута по умолчанию

Для подсети Workload-SN настройте исходящий маршрут по умолчанию, чтобы пройти через брандмауэр.

В меню портала Azure выберите Все службы или выполните поиск и выберите Все службы на любой странице.

В разделе Сети выберите Таблицы маршрутов.

Нажмите кнопку "Создать", а затем введите или выберите следующие значения:

Параметр Значение Отток подписок Выберите свою подписку Azure. Группа ресурсов Выберите Test-FW-RG. Область/регион Выберите использованное ранее расположение. Имя. Введите маршрут брандмауэра. Выберите Review + create (Просмотреть и создать).

Нажмите кнопку создания.

После завершения развертывания выберите Перейти к ресурсу.

На странице Брандмауэр — маршрут в разделе Параметры щелкните Подсети, а затем выберите Связать.

Для виртуальной сети выберите Test-FW-VN.

В качестве подсети выберите Workload-SN.

Нажмите ОК.

Выберите Маршруты, а затем нажмите кнопку Добавить.

В поле "Имя маршрута" введите fw-dg.

Для типа назначения выберите IP-адреса.

Для ip-адресов назначения или префикса диапазонов CIDR введите 0.0.0.0/0/0.

В поле Тип следующего прыжка выберите Виртуальный модуль.

На самом деле, Брандмауэр Azure является управляемой службой, но в этой ситуации подходит виртуальный модуль.

Для адреса следующего прыжка введите частный IP-адрес брандмауэра, который вы указали ранее.

Выберите Добавить.

Настройка правила приложения

Это правило приложения, разрешающее исходящий доступ к www.google.com.

- Откройте группу ресурсов Test-FW-RG и выберите политику брандмауэра fw-test-pol.

- В разделе "Параметры" выберите правила приложения.

- Щелкните Добавить коллекцию правил.

- В поле "Имя" введите App-Coll01.

- В качестве приоритета введите 200.

- В разделе Действие коллекции правил выберите Разрешить.

- В разделе "Правила" введите Allow-Google.

- В поле Тип источника выберите IP-адрес.

- В качестве источника введите 10.0.2.0/24.

- В параметре Protocol:port введите http, https.

- В поле Тип назначения выберите пункт FQDN.

- Для назначения введите

www.google.com - Выберите Добавить.

Брандмауэр Azure содержит встроенную коллекцию правил для целевых полных доменных имен инфраструктуры, которые разрешены по умолчанию. Эти доменные имена предназначены для платформы и не могут использоваться для других целей. См. дополнительные сведения об FQDN инфраструктуры.

Настройка правила сети

Это сетевое правило, предоставляющее двум IP-адресам исходящий доступ на порт 53 (DNS).

- Выберите Сетевые правила.

- Щелкните Добавить коллекцию правил.

- В поле "Имя" введите Net-Coll01.

- В качестве приоритета введите 200.

- В разделе Действие коллекции правил выберите Разрешить.

- В разделе Группы коллекции правил выберите DefaultNetworkRuleCollectionGroup.

- В разделе "Правила" введите allow-DNS.

- В поле Тип источника выберите IP-адрес.

- В качестве источника введите 10.0.2.0/24.

- В поле Протокол выберите UDP.

- Для конечных портов введите 53.

- В поле Тип назначения выберите пункт IP-адрес.

- Для назначения введите 209.244.0.3,209.244.0.4.

Это общедоступные DNS-серверы, которыми управляет CenturyLink. - Выберите Добавить.

Настройка правила DNAT

Это правило позволяет подключить удаленный рабочий стол к виртуальной машине Srv-Work через брандмауэр.

- Выберите Правила DNAT.

- Щелкните Добавить коллекцию правил.

- В поле "Имя" введите RDP.

- В качестве приоритета введите 200.

- В разделе Группы коллекции правил выберите DefaultDnatRuleCollectionGroup.

- В разделе "Правила" введите rdp-nat.

- В поле Тип источника выберите IP-адрес.

- Введите для параметра Источник значение *.

- В поле Протокол выберите TCP.

- В поле Целевые порты введите значение3389.

- В поле "Назначение" введите общедоступный IP-адрес брандмауэра.

- Для переведенного типа выберите IP-адрес.

- В поле "Переведенный адрес" введите частный IP-адрес Srv-work .

- Для параметра Преобразованный порт введите значение 3389.

- Выберите Добавить.

Изменение первичного и вторичного адресов DNS для сетевого интерфейса Srv-Work

В целях тестирования в рамках этого руководства настройте первичный и вторичный адреса DNS сервера. Это не является общим требованием службы "Брандмауэр Azure".

- В меню портала Azure выберите Группы ресурсов или выполните поиск по запросу Группы ресурсов на любой странице и выберите этот пункт. Выберите группу ресурсов Test-FW-RG.

- Выберите сетевой интерфейс для виртуальной машины Srv-Work.

- В разделе Параметры выберите DNS-серверы.

- Для параметра DNS-серверы выберите значение Пользовательский.

- Введите 209.244.0.3 в текстовое поле Добавить DNS-сервер и 209.244.0.4 — в следующее текстовое поле.

- Выберите Сохранить.

- Перезапустите виртуальную машину Srv-Work.

тестирование брандмауэра.

Теперь проверьте брандмауэр, чтобы убедиться, что он работает должным образом.

Подключите удаленный рабочий стол к общедоступному IP-адресу брандмауэра и войдите на виртуальную машину Srv-Work

Откройте Microsoft Edge и перейдите к ней

https://www.google.com.Если отобразятся системы оповещения безопасности Internet Explorer, выберите ОК>Закрыть.

Откроется домашняя страница Google.

Перейдите в

https://www.microsoft.com.Брандмауэр должен вас заблокировать.

Итак, теперь вы убедились в том, что правила брандмауэра работают:

- Вы можете перейти только к одному разрешенному имени FQDN.

- Вы можете разрешать имена DNS с помощью настроенного внешнего DNS-сервера.

Очистка ресурсов

Вы можете сохранить ресурсы брандмауэра для следующего руководства или, если он больше не нужен, удалить группу ресурсов Test-FW-RG, чтобы удалить ресурсы, связанные с брандмауэром.

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по