Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

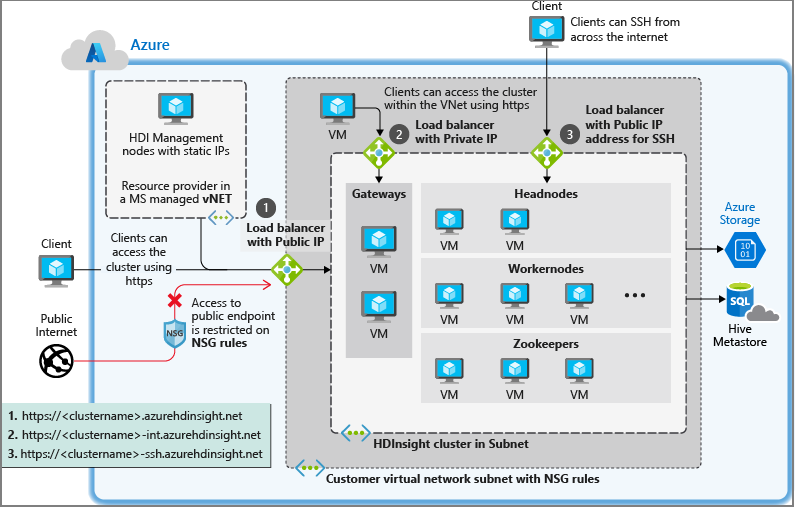

Для управления сетевым трафиком в виртуальных сетях Azure можно использовать следующие методы:

Группы безопасности сети (NSG) позволяют фильтровать входящий и исходящий трафик в сети. Дополнительные сведения см. в документе Фильтрация сетевого трафика с помощью групп безопасности сети.

Виртуальные сетевые модули можно использовать только с исходящим трафиком. Виртуальные сетевые модули выполняют функции таких устройств, как межсетевые экраны и маршрутизаторы. Дополнительные сведения см. в документе Сетевые устройства.

Поскольку HDInsight является управляемой службой, ей требуется неограниченный доступ к службам работоспособности и управления HDinsight как для входящего, так и исходящего трафика виртуальной сети. При использовании групп безопасности сети необходимо убедиться, что эти службы могут взаимодействовать с кластером HDInsight.

Azure HDInsight с группами безопасности сети

Если для управления сетевым трафиком вы планируете использовать группы безопасности сети, выполните следующие действия перед установкой HDInsight.

Определите регион Azure, который планируется использовать для HDInsight.

Найдите теги службы, необходимые для HDInsight в вашем регионе. Существует несколько способов получить эти теги службы:

- Просмотрите список опубликованных тегов службы в разделе Теги службы "Группа безопасности сети" (NSG) для Azure HDInsight.

- Если регион отсутствует в списке, используйте API обнаружения тегов службы, чтобы найти тег службы для вашего региона.

- Если вы не можете использовать API, скачайте JSON-файл тега службы и найдите нужный регион.

Создайте или измените группы безопасности сети для подсети, в которой планируется установить HDInsight.

- Группы безопасности сети: разрешите входящий трафик через порт 443 с диапазона IP-адресов. Это позволит гарантировать, что службы управления HDInsight смогут обращаться к кластеру из-за пределов виртуальной сети. Для кластеров Kafka с поддержкой прокси-сервера REST дополнительно разрешите входящий трафик через порт 9400. Это обеспечит доступность прокси-сервера REST для Kafka.

Дополнительные сведения см. в статье Группы безопасности сети.

Управление исходящим трафиком из кластеров HDInsight

Дополнительные сведения об управлении исходящим трафиком из кластеров HDInsight см. в статье Настройка исходящего сетевого трафика для кластеров Azure HDInsight с помощью брандмауэра.

Принудительное туннелирование в локальную сеть

Принудительное туннелирование — это определяемая пользователем конфигурация маршрутизации, в которой весь трафик из подсети принудительно направляется в определенную сеть или расположение, например в локальную сеть или на брандмауэр. Принудительное туннелирование всех передаваемых данных в локальную среду не рекомендуется из-за больших объемов передачи данных и потенциального ухудшения производительности.

Клиенты, которые заинтересованы в настройке принудительного туннелирования, должны использовать пользовательские хранилища метаданных и настроить соответствующее подключение из подсети кластера или локальной сети к этим пользовательским хранилищам метаданных.

Пример настройки UDR с помощью Брандмауэр Azure см. в статье Настройка ограничения исходящего сетевого трафика для кластеров Azure HDInsight.

Требуемые порты

Если вы планируете использовать брандмауэр и получить доступ к кластеру за пределами определенных портов, вам следует разрешить трафик на этих портах, необходимых для вашего сценария. По умолчанию специальная фильтрация портов не требуется, если трафик управления Azure, описанный в предыдущем разделе, пропускается на порт 443 кластера.

См. список портов, используемых службами Hadoop в HDInsight.

Дополнительные сведения о правилах межсетевого экрана для виртуальных модулей см. в документе Сценарий использования виртуальных устройств.

Следующие шаги

- Примеры кода и создания виртуальных сетей Azure см. в статье Создание виртуальных сетей для кластеров Azure HDInsight.

- Полный пример настройки HDInsight для подключения к локальной сети см. в статье Подключение HDInsight к локальной сети.

- Дополнительные сведения о виртуальных сетях Azure см. в статье Виртуальная сеть Azure.

- Дополнительные сведения о группах безопасности сети см. в статье Фильтрация сетевого трафика с помощью групп безопасности сети.

- Дополнительные сведения о пользовательских маршрутах см. в статье User-defined routes and IP forwarding (Определяемые пользователем маршруты и IP-пересылка).

- Дополнительные сведения о виртуальных сетях см. в статье Планирование виртуальной сети для Azure HDInsight.