Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье вы узнаете, как зарегистрировать клиентское приложение в идентификаторе Microsoft Entra, чтобы получить доступ к службам данных Работоспособности Azure. Дополнительные сведения о регистрации приложения можно найти в платформа удостоверений Майкрософт.

Регистрация нового приложения

- В портал Azure выберите идентификатор Microsoft Entra.

- Щелкните Регистрация приложений.

- Выберите Создать регистрацию.

- Для поддерживаемых типов учетных записей выберите только учетные записи в этом каталоге организации. Оставьте другие параметры как есть.

- Выберите Зарегистрировать.

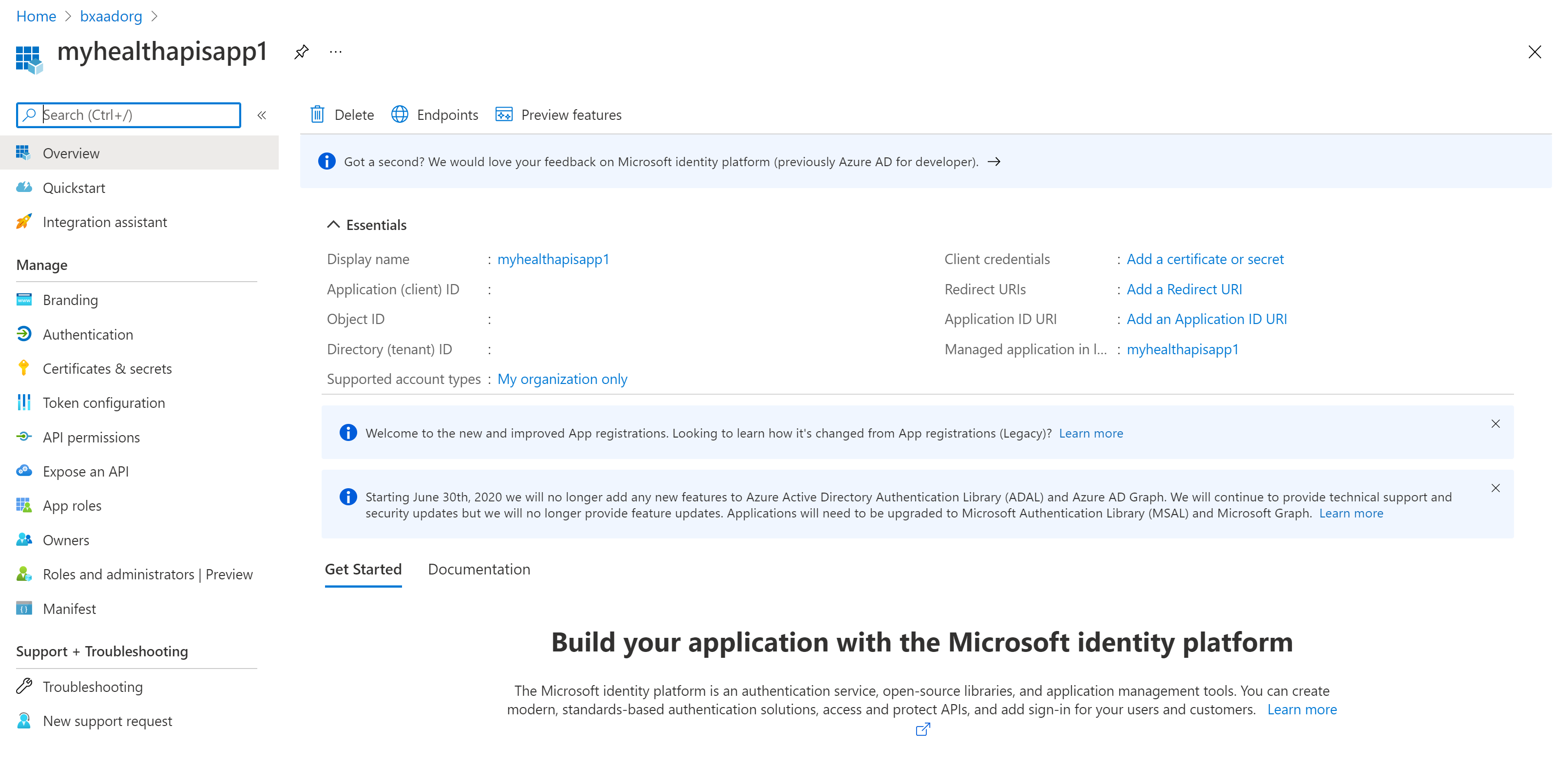

ИД приложения (ИД клиента)

После регистрации нового приложения можно найти идентификатор приложения (клиента) и идентификатор каталога (клиента) в меню обзора. Запишите значения для последующего использования.

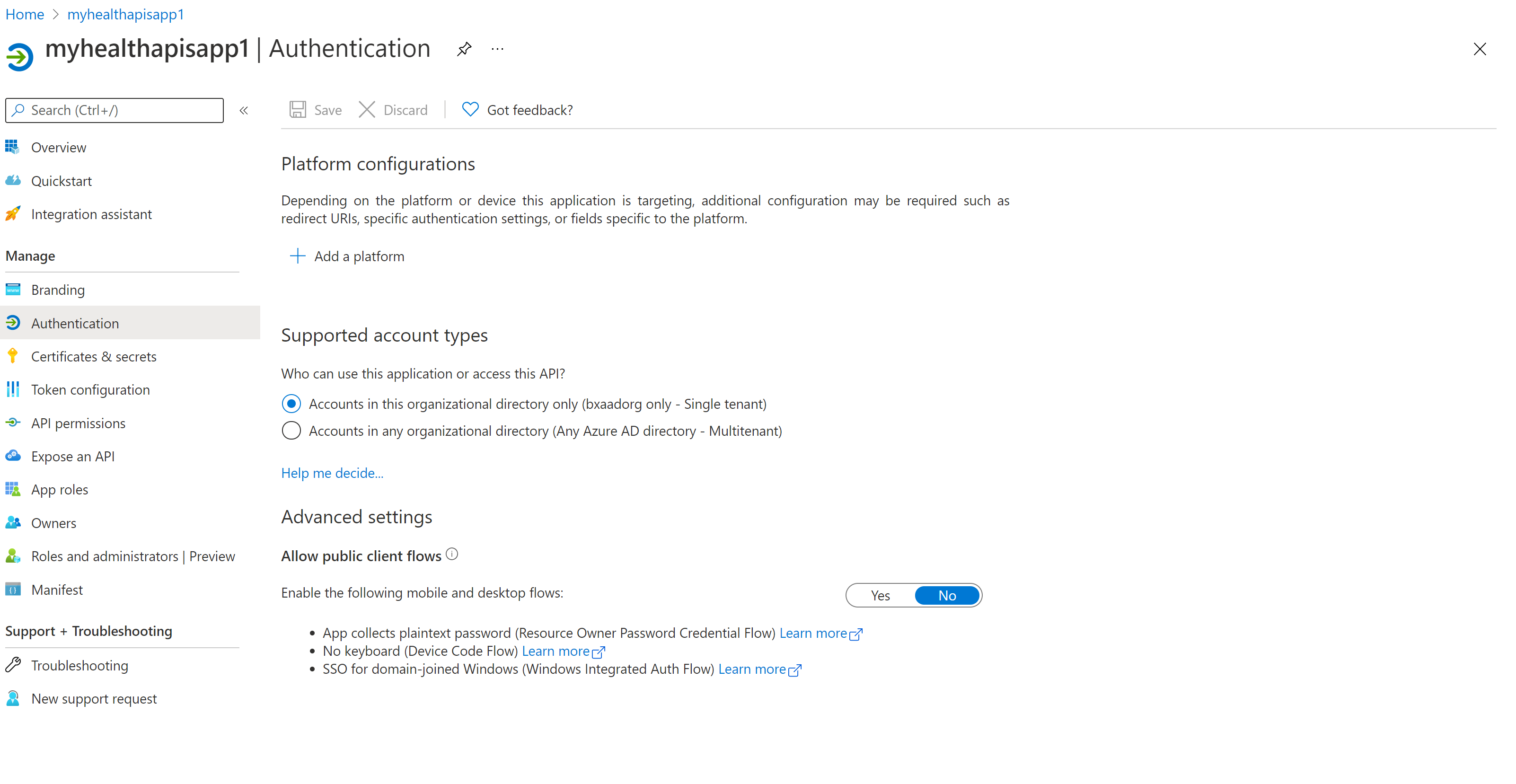

Параметр проверки подлинности: конфиденциальный и общедоступный

Выберите проверку подлинности , чтобы просмотреть параметры. Значением по умолчанию для разрешенных общедоступных потоков клиента является "Нет".

При сохранении этого значения по умолчанию регистрация приложения является конфиденциальным клиентским приложением, а сертификат или секрет требуется.

Если вы измените значение по умолчанию на "Да" для параметра "Разрешить общедоступные потоки клиентов" в расширенном параметре, регистрация приложения является общедоступным клиентским приложением, а сертификат или секрет не требуется. Значение "Да" полезно, если вы хотите создать общедоступное клиентское приложение с помощью протокола авторизации OAuth или функций, как описано в общедоступном клиенте и конфиденциальных клиентских приложениях.

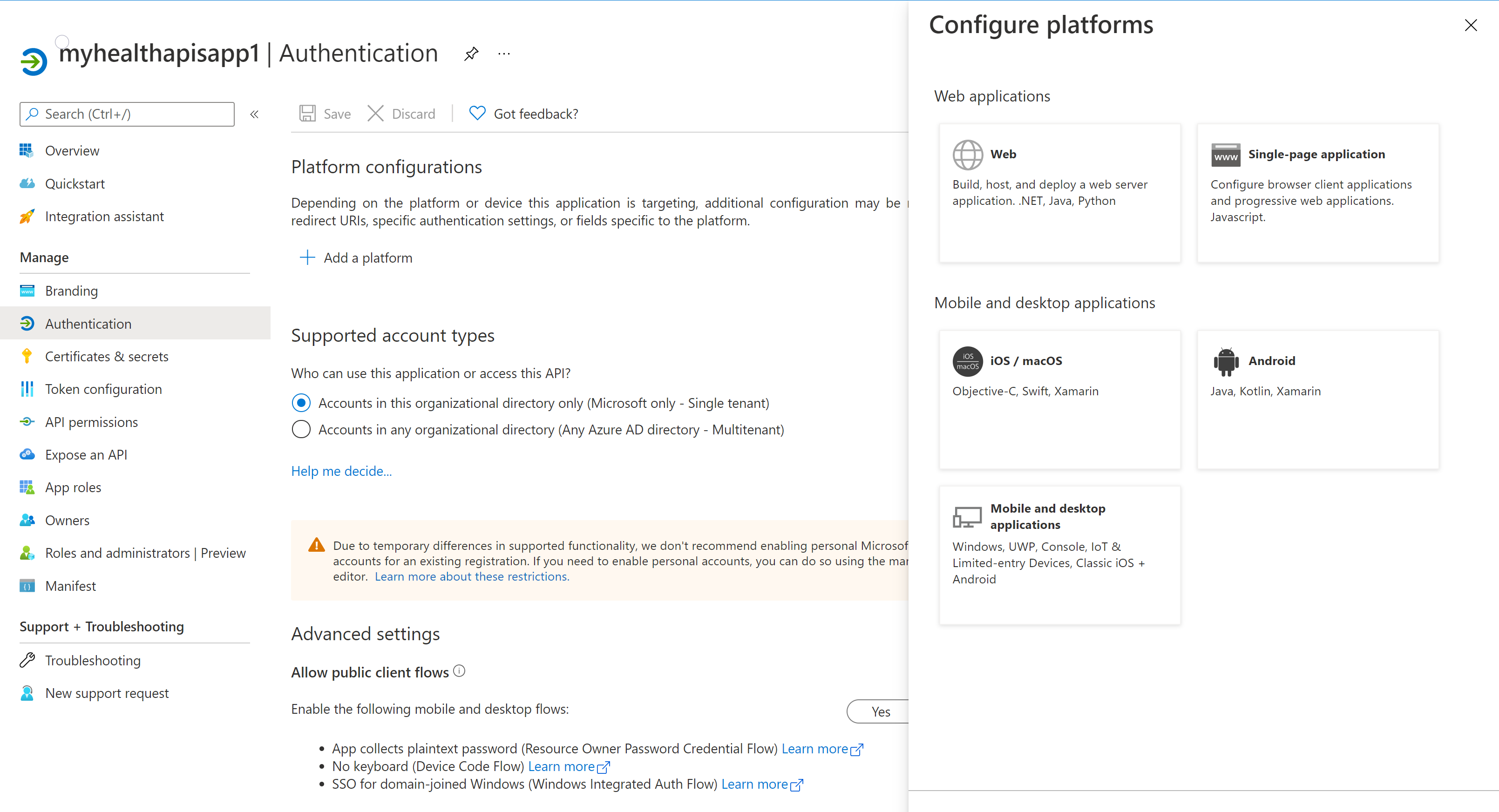

Для инструментов, требующих URL-адреса перенаправления, выберите " Добавить платформу ", чтобы настроить платформу.

Сертификаты и секреты

Выберите сертификаты и секреты и выберите "Новый секрет клиента". Выберите "Рекомендуемые 6 месяцев " в поле "Срок действия ". Этот новый секрет будет действителен в течение шести месяцев. Вы также можете выбрать различные значения, например:

- 03 месяца

- 12 месяцев

- 24 месяца

- Настраиваемая дата начала и дата окончания.

Примечание.

Важно сохранить значение секрета, а не идентификатор секрета.

При необходимости можно отправить сертификат (открытый ключ) и использовать идентификатор сертификата, значение GUID, связанное с сертификатом. Для тестирования можно создать самозаверяющий сертификат с помощью таких средств, как командная строка PowerShell, New-SelfSignedCertificateа затем экспортировать сертификат из хранилища сертификатов.

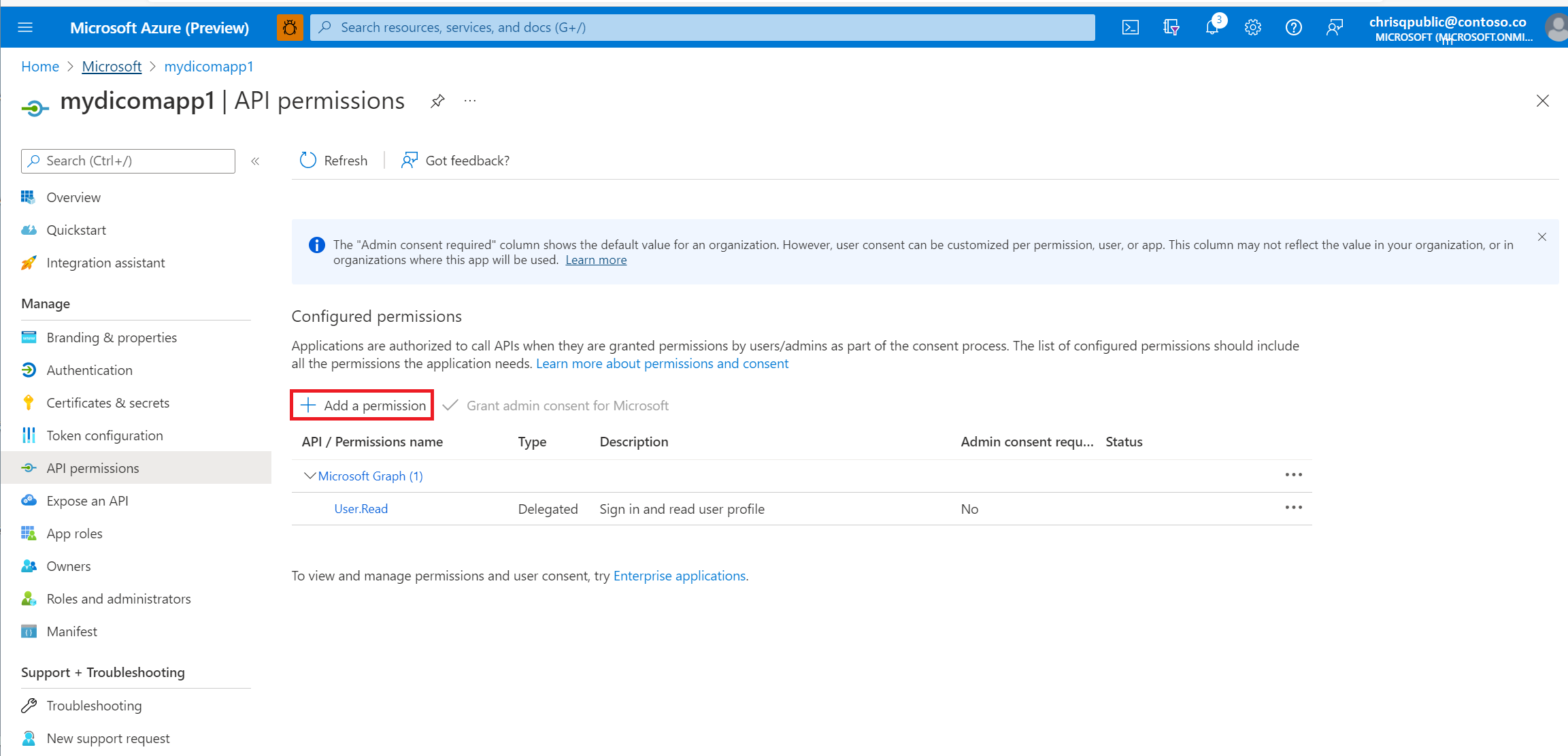

Разрешения API

Для службы DICOM требуются следующие шаги, но необязательные для службы FHIR. Кроме того, разрешения доступа пользователей или назначения ролей для служб данных Работоспособности Azure управляются с помощью RBAC. Дополнительные сведения см. в статье "Настройка Azure RBAC для служб данных Работоспособности Azure".

Выберите колонку Разрешения API.

Выберите Добавить разрешение.

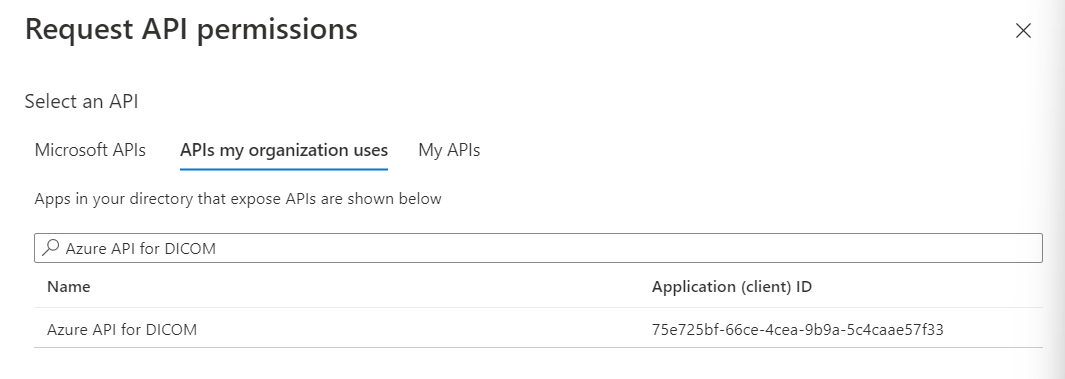

Если вы используете службы azure Health Data Services, вы добавите разрешение на службу DICOM, выполнив поиск API Azure для DICOM в API, которые используются в моей организации .

Результат поиска для API Azure для DICOM возвращается только в том случае, если вы уже развернули службу DICOM в рабочей области.

Если вы ссылаетесь на другое приложение ресурсов, выберите регистрацию приложения ресурсов API DICOM, созданную ранее в рамках API моей организации.

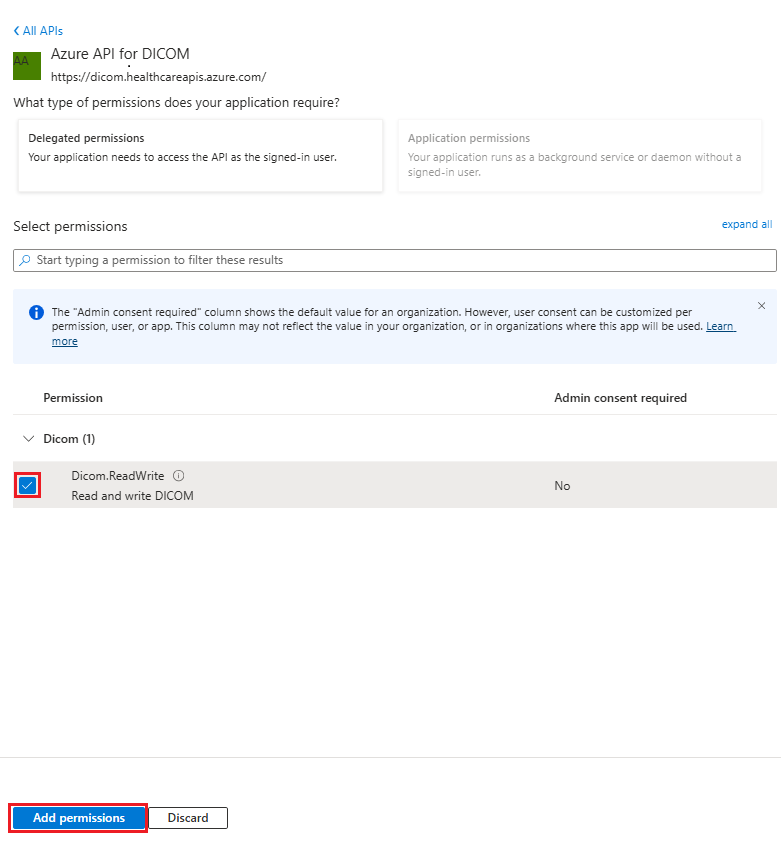

Выберите области (разрешения), которые запрашивает конфиденциальное клиентское приложение от имени пользователя. Выберите Dicom.ReadWrite и нажмите кнопку "Добавить разрешения".

Примечание.

Используйте grant_type client_credentials при попытке получить маркер доступа для службы FHIR с помощью таких средств, как REST Client. Дополнительные сведения см. в статье "Доступ к службам данных Работоспособности Azure" с помощью расширения клиента REST в Visual Studio Code.

Используйте grant_type client_credentials или authentication_code при попытке получить маркер доступа для службы DICOM. Дополнительные сведения см. в разделе "Использование DICOM с cURL".

Регистрация приложения завершена.

Следующие шаги

Из этой статьи вы узнали, как зарегистрировать клиентское приложение в идентификаторе Microsoft Entra. Кроме того, вы узнали, как добавить разрешения секрета и API в службы данных Работоспособности Azure. Дополнительные сведения о службах azure Health Data Services см. в статье