Заметка

Доступ к этой странице требует авторизации. Вы можете попробовать войти в систему или изменить каталог.

Доступ к этой странице требует авторизации. Вы можете попробовать сменить директорию.

При развертывании операций Интернета вещей Azure устанавливается набор служб в кластере Kubernetes с поддержкой Azure Arc. В этой статье представлен обзор различных вариантов развертывания для вашего сценария.

Поддерживаемые среды

Поддерживаемые среды Windows

Корпорация Майкрософт поддерживает следующие дистрибутивы Kubernetes для развертываний Операций Интернета вещей Azure в Windows. В таблице ниже приведены сведения о уровнях поддержки и версиях, которые корпорация Майкрософт использует для проверки развертываний:

| Распределение Kubernetes | Architecture | Уровень поддержки | Минимальная проверенная версия |

|---|---|---|---|

| AKS Edge Essentials | x86_64 | Общедоступная предварительная версия | AksEdge-K3s-1.29.6-1.8.202.0 |

| AKS в локальной среде Azure | x86_64 | Общедоступная предварительная версия | ОС Azure Stack HCI версии 23H2, сборка 2411 |

- Минимальная проверенная версия — это самая низкая версия дистрибутива Kubernetes, которую корпорация Майкрософт использует для проверки развертываний Операций Интернета вещей Azure.

Поддерживаемые среды Linux

Корпорация Майкрософт поддерживает следующие дистрибутивы Kubernetes для развертываний Операций Интернета вещей Azure в средах Linux. В таблице ниже перечислены уровни поддержки и версии, которые корпорация Майкрософт использует для проверки развертываний:

| Распределение Kubernetes | Architecture | Уровень поддержки | Минимальная проверенная версия | Минимальная проверенная ОС |

|---|---|---|---|---|

| K3s | x86_64 | Общая доступность | 1.31.1 | Ubuntu 24.04 |

| Релиз Tanzu Kubernetes (TKr) | x86_64 | Общая доступность | 1.28.11 | Tanzu Kubernetes Grid 2.5.2 |

- Минимальная проверенная версия — это самая низкая версия дистрибутива Kubernetes, которую корпорация Майкрософт использует для проверки развертываний Операций Интернета вещей Azure.

- Минимальная проверенная ОС — это самая низкая версия операционной системы, которую корпорация Майкрософт использует для проверки развертываний.

Это важно

Поддержка развертываний Операций Интернета вещей Azure доступна только в версии 1.28.11 TKr.

Примечание.

Записи об использовании для выставления счетов собираются в любой среде, где устанавливается Azure IoT Operations, независимо от уровня поддержки или доступности.

Чтобы установить операции Интернета вещей Azure, необходимо иметь следующие требования к оборудованию. Если вы используете кластер с несколькими узлами, который обеспечивает отказоустойчивость, масштабируйте до рекомендуемой емкости для повышения производительности.

| Спецификация | Минимальная конфигурация | Рекомендуемая конфигурация |

|---|---|---|

| Емкость памяти оборудования (ОЗУ) | 16 ГБ | 32 ГБ |

| Доступная память для операций Интернета вещей Azure (ОЗУ) | 10 ГБ | Зависит от использования |

| ЦП | 4 виртуальных ЦП | 8 виртуальных ЦП |

Примечание.

Минимальная конфигурация подходит только при выполнении операций Интернета вещей Azure.

Выбор функций

Операции Интернета вещей Azure предлагают два режима развертывания. Вы можете развернуть с помощью параметров тестирования базовый подмножество функций, которые проще приступить к работе с сценариями оценки. Кроме того, можно развернуть с безопасными параметрами, полным набором функций.

Развертывание параметров тестирования

Развертывание только с параметрами тестирования имеет следующие характеристики:

- Он не настраивает секреты или функции управляемой удостоверенности, назначенной пользователем.

- Он разработан для обеспечения полного пути использования быстрого ознакомительного примера для оценки, поэтому поддерживает симулятор OPC PLC и подключается к облачным ресурсам с помощью управляемого удостоверения, назначенного системой.

- Его можно обновить, чтобы использовать безопасные параметры.

Для быстрого запуска используйте сценарий Краткое руководство: запуск операций Azure IoT в GitHub Codespaces с K3s. В этом сценарии используется упрощенное распределение Kubernetes (K3s) и выполняется в GitHub Codespaces, поэтому вам не нужно настраивать кластер или устанавливать средства локально.

Чтобы развернуть операции Интернета вещей Azure с параметрами тестирования, следуйте следующим статьям:

- Начните с подготовки кластера Kubernetes с поддержкой Azure Arc для настройки и включения Arc кластера.

- Затем выполните действия, описанные в статье "Развертывание операций Интернета вещей Azure в тестовом кластере".

Подсказка

В любой момент можно обновить экземпляр операций Интернета вещей Azure для использования безопасных параметров, выполнив действия, описанные в разделе "Включить безопасные параметры".

Развертывание безопасных параметров

Развертывание с безопасными параметрами имеет следующие характеристики:

- Он предназначен для сценариев, готовых к производственному использованию.

- Он включает секретные данные и управляемое удостоверение, назначаемое пользователем, которые являются важными возможностями для разработки сценария, готового к эксплуатации. Секреты используются всякий раз, когда компоненты Операций Интернета вещей Azure подключаются к ресурсу за пределами кластера, например серверу OPC UA или конечной точке потока данных.

Чтобы развернуть операции Интернета вещей Azure с безопасными параметрами, выполните следующие статьи:

- Начните с подготовки кластера Kubernetes с поддержкой Azure Arc для настройки и включения Arc кластера.

- Затем выполните действия, описанные в разделе "Развертывание операций Интернета вещей Azure" в рабочем кластере.

Необходимые разрешения

В следующей таблице описаны задачи развертывания и управления операциями Интернета вещей Azure, требующие повышенных разрешений. Сведения о назначении ролей пользователям см. в статье "Действия по назначению роли Azure".

| Задача | Требуемое разрешение | Комментарии |

|---|---|---|

| Развертывание операций Интернета вещей Azure | Роль подключения операций Интернета вещей Azure | Эта роль имеет все необходимые разрешения для чтения и записи операций Интернета вещей Azure и ресурсов реестра устройств Azure. Эта роль имеет Microsoft.Authorization/roleAssignments/write разрешения. |

| Регистрация поставщиков ресурсов | Роль участника на уровне подписки | Требуется только один раз для каждой подписки. Необходимо зарегистрировать следующие поставщики ресурсов: Microsoft.ExtendedLocation, Microsoft.SecretSyncController, , Microsoft.Kubernetes, Microsoft.KubernetesConfigurationMicrosoft.IoTOperationsи Microsoft.DeviceRegistry. |

| Создание секретов в Key Vault | Роль администратора секретов Key Vault на уровне ресурса | Необходимо только для развертывания безопасных настроек, чтобы синхронизировать секреты из Azure Key Vault. |

| Создание учетных записей хранения и управление ими | Роль участника учетной записи хранения | Требуется для развертывания операций Интернета вещей Azure. |

| Создайте группу ресурсов | Роль участника группы ресурсов | Необходимо создать группу ресурсов для хранения ресурсов операций Интернета вещей Azure. |

| Подключение кластера к Azure Arc | Кластер Kubernetes — роль Azure Arc по подключению | Кластеры с поддержкой Arc необходимы для развертывания операций Интернета вещей Azure. |

| Управление развертыванием моста ресурсов Azure | Роль развертывания Моста ресурсов Azure | Требуется для развертывания операций Интернета вещей Azure. |

| Предоставление разрешений для развертывания | Роль пользователя кластера Kubernetes с поддержкой Azure Arc | Требуется предоставить разрешение на развертывание в кластер Kubernetes с поддержкой Azure Arc. |

Подсказка

Чтобы использовать возможности автоматического обнаружения активов служб Akri, необходимо включить синхронизацию ресурсов в экземпляре операций Интернета вещей Azure. Дополнительные сведения см. в статье "Что такое обнаружение активов OPC UA?".

Если вы используете Azure CLI для назначения ролей, используйте команду az role assignment create для предоставления разрешений. Например: az role assignment create --assignee sp_name --role "Role Based Access Control Administrator" --scope subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/MyResourceGroup

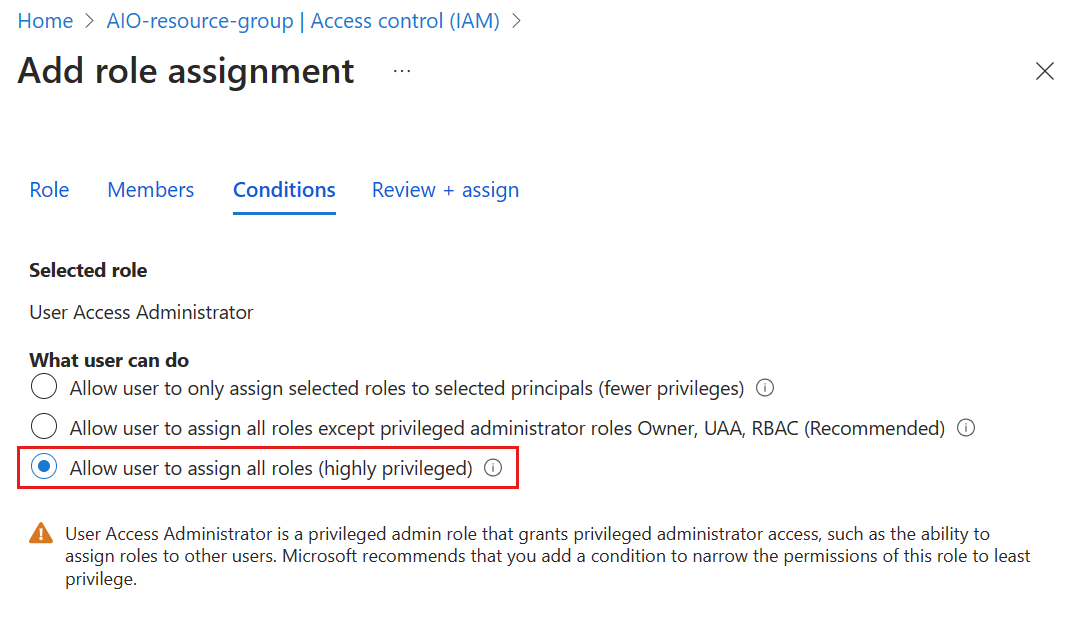

Если вы используете портал Azure для назначения привилегированных ролей администратора пользователю или субъекту, вам будет предложено ограничить доступ с помощью условий. В этом сценарии выберите условие "Разрешить пользователю назначать все роли" на странице "Добавление назначения ролей".

Упорядочение экземпляров с помощью сайтов

Операции Интернета вещей Azure поддерживают сайты Azure Arc для организации экземпляров. Сайт — это ресурс кластера в Azure, например группа ресурсов, но сайты обычно группировать экземпляры по физическому расположению и упрощают поиск ресурсов и управление ими. ИТ-администратор создает сайты и области их в подписке или группе ресурсов. Затем все операции Azure IoT, развернутые в кластере с поддержкой Arc, автоматически собираются в месте, связанном с соответствующей подпиской или группой ресурсов.

Дополнительные сведения см. в статье "Что такое диспетчер сайтов Azure Arc (предварительная версия)"?

Конечные точки операций Интернета вещей Azure

Если для управления исходящим трафиком используются корпоративные брандмауэры или прокси-серверы, настройте следующие конечные точки перед развертыванием операций Интернета вещей Azure.

Конечные точки в конечных точках Kubernetes с поддержкой Azure Arc.

Примечание.

Если вы используете шлюз Azure Arc для подключения кластера к Arc, можно настроить меньший набор конечных точек на основе руководства по шлюзу Arc.

Конечные точки в конечных точках Azure CLI.

Вам потребуется

graph.windows.net,*.azurecr.io*.blob.core.windows.netи*.vault.azure.netиз этого списка конечных точек.Чтобы отправить данные в облако, включите следующие конечные точки на основе выбранной платформы данных.

- Microsoft Fabric OneLake: добавление URL-адресов Fabric в список разрешений.

- Центры событий: устранение неполадок с подключением — Центры событий Azure.

- Сетка событий. Устранение неполадок с подключением — Сетка событий Azure.

- Azure Data Lake Storage 2-го поколения: стандартные конечные точки учетной записи хранения.

Служба "Операции Интернета вещей Azure" использует облачный реестр схем, требующий доступа к контейнеру хранилища BLOB-объектов Azure, предоставленному клиентом. Чтобы реестр схем получил доступ к контейнеру, контейнер должен предоставить общедоступную конечную точку или назначить реестр схем (

Microsoft.DeviceRegistry/schemaRegistries) в качестве доверенной службы Azure. Это не влияет на конфигурации брандмауэра клиента или прокси-сервера на границе. Дополнительные сведения см. в реестре схем и хранилище.Конечные точки (DNS) Описание <customer-specific>.blob.core.windows.netХранилище для реестра схем. Ознакомьтесь с конечными точками учетной записи хранения для идентификации определенного поддомена клиента конечной точки.

Место расположения данных

Azure Resource Manager позволяет управлять и контролировать ваш экземпляр Azure IoT Operations в кластере Kubernetes из облака с помощью портала Azure или Azure CLI. Хотя необходимо развернуть ресурсы Azure Resource Manager для операций Интернета вещей Azure в текущем поддерживаемом регионе, вы выбираете расположение рабочих нагрузок и данных. Среда выполнения операций Интернета вещей Azure и вычислительные ресурсы остаются в локальной среде и под контролем.

Эта архитектура обеспечивает следующие характеристики развертывания:

- Все операционные процессы и рабочие нагрузки выполняются в собственной локальной инфраструктуре.

- Чтобы соответствовать требованиям к месту размещения данных, выберите регион Azure для любого хранилища данных или ресурсов обработки данных, которые использует ваше решение.

- Передача данных непосредственно между локальной инфраструктурой и хранилищем Azure и ресурсами обработки. Данные не передаются через ресурсы Операций Интернета вещей Azure в облаке.

- Расположение Azure Resource Manager для вашего экземпляра Azure IoT Operations является логической ссылкой для управления и оркестрации.

- Производственные данные клиента не перемещаются. Некоторые системные данные телеметрии, такие как метрики и журналы, используемые для улучшения службы и упреждающего выявления проблем с инфраструктурой, могут поступать в регион Azure, где находятся ресурсы Операций Интернета вещей Azure.

На следующей схеме показан пример развертывания, иллюстрирующий сохранение суверенитета данных в локальной инфраструктуре, при необходимости используя другой регион Azure для хранения и обработки данных. В этом примере:

- Ресурсы управления операциями Интернета вещей Azure развертываются в регионе "Западная часть США ". Этот регион является одним из поддерживаемых регионов для операций Интернета вещей Azure.

- Операционные рабочие нагрузки и данные остаются на вашей территории на периферии сети под вашим полным контролем, чтобы обеспечить размещение данных и суверенитет данных.

- Ресурсы хранилища данных и обработки развертываются в центральном регионе Канады для удовлетворения конкретных требований к месту расположения данных региона.

Следующие шаги

Подготовьте кластер Kubernetes с поддержкой Azure Arc для настройки и включения Arc кластера для операций Интернета вещей Azure.