Сведения о сертификатах Azure Key Vault

Поддержка сертификатов Azure Key Vault обеспечивает управление сертификатами X.509 и следующими поведением:

Позволяет владельцу сертификата создавать сертификат с помощью процесса создания хранилища ключей или путем импорта существующего сертификата. Импортированные сертификаты включают как самозаверяющие сертификаты, так и сертификаты, созданные из центра сертификации (ЦС).

Позволяет владельцу сертификата Key Vault реализовать безопасное хранилище и управление сертификатами X.509 без взаимодействия с материалом закрытого ключа.

Позволяет владельцу сертификата создать политику, которая направляет Key Vault для управления жизненным циклом сертификата.

Позволяет владельцу сертификата предоставлять контактные данные для уведомлений о событиях жизненного цикла истечения срока действия и продления.

Поддерживает автоматическое продление с выбранными издателями: поставщики сертификатов X.509 и поставщики сертификатов Key Vault.

Примечание.

Поставщики и власти, не являющиеся партнерами, также разрешены, но не поддерживают автоматическое продление.

Дополнительные сведения о создании сертификата см. в разделе "Методы создания сертификата".

Создание сертификатов

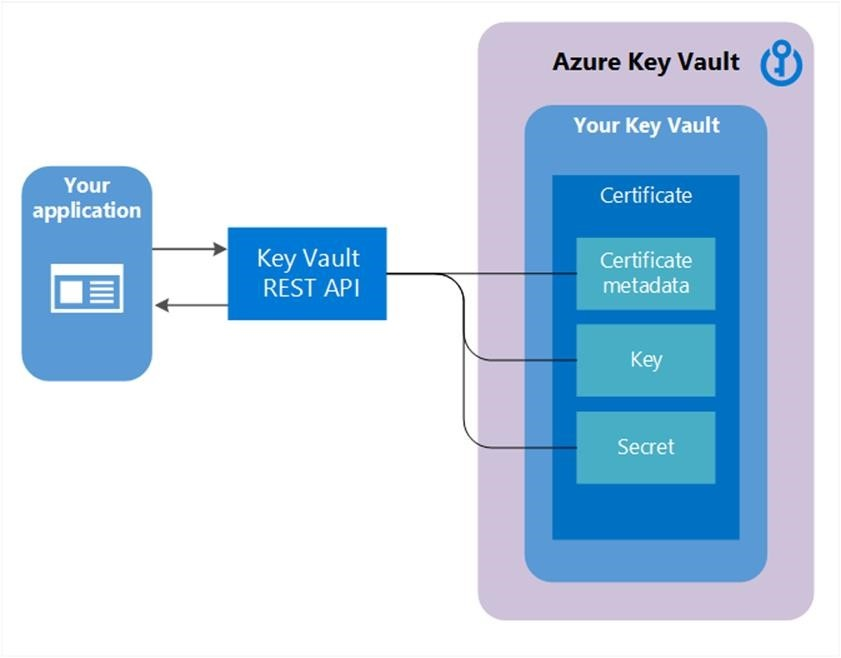

Когда создается сертификат Key Vault, адресуемые ключ и секрет также создаются с тем же именем. Ключ Key Vault позволяет выполнять операции с ключами, а секрет Key Vault позволяет получить значение сертификата в виде секрета. Сертификат Key Vault также содержит общедоступные метаданные сертификата X.509.

Идентификатор и версия сертификатов похожи на ключи и секреты. Определенная версия адресуемого ключа и секрета, созданная с помощью версии сертификата Key Vault, доступна в ответе сертификата Key Vault.

Экспортируемый или не экспортируемый ключ

Созданный сертификат Key Vault можно извлечь из адресуемого секрета с помощью закрытого ключа в формате PFX или PEM. Политика, используемая для создания сертификата, должна указывать на то, что ключ можно экспортировать. Если политика указывает, что ключ не экспортируется, закрытый ключ не является частью значения при извлечении в виде секрета.

Ключ с адресацией лучше подходит для сертификатов Key Vault без возможности экспорта. Операции, доступные для доступа к ключу Key Vault, сопоставляются с keyusage полем политики сертификата Key Vault, используемой для создания сертификата Key Vault.

Полный список поддерживаемых типов ключей см. в разделе "Сведения о ключах: типы ключей и методы защиты". Экспортируемые ключи разрешены только с RSA и EC. Ключи HSM не экспортируются.

Атрибуты и теги сертификата

В дополнение к метаданным сертификата, адресуемому ключу и адресуемому секрету, сертификат Key Vault содержит атрибуты и теги.

Атрибуты

Атрибуты сертификата зеркало атрибуты адресного ключа и секрета, созданные при создании сертификата Key Vault.

Сертификат Key Vault имеет следующий атрибут:

enabled: этот логический атрибут является необязательным. По умолчанию —true. Можно указать, можно ли получить данные сертификата как секрет или операблировать как ключ.Этот атрибут также используется и

nbfexpпри выполнении операции междуnbfиexp, но только еслиenabledзаданоtrueзначение . Операции за пределамиnbfиexpокна автоматически запрещаются.

Ответ включает следующие дополнительные атрибуты только для чтения:

created:IntDateуказывает, когда была создана эта версия сертификата.updated:IntDateуказывает, когда была обновлена эта версия сертификата.exp:IntDateсодержит значение даты окончания срока действия сертификата X.509.nbf:IntDateсодержит значение даты "не раньше" сертификата X.509.

Примечание.

Если срок действия сертификата Key Vault истекает, он по-прежнему может быть извлечен, но сертификат может стать неработоспособным в таких сценариях, как защита TLS, когда срок действия сертификата проверяется.

Теги

Теги для сертификатов — это клиентский словарь пар "ключ-значение", так же как теги в ключах и секретах.

Примечание.

Вызывающий объект может считывать теги, если у них есть список или получить разрешение на этот тип объекта (ключи, секреты или сертификаты).

Политика сертификата

Политика сертификата содержит сведения о создании и управлении жизненным циклом сертификата Key Vault. При импорте сертификата с закрытым ключом в хранилище ключей служба Key Vault создает политику по умолчанию, считывая сертификат X.509.

При создании сертификата Key Vault с нуля необходимо предоставить политику для Key Vault. Политика указывает, как создать эту версию сертификата Key Vault или следующую версию сертификата Key Vault. После установки политики не требуется последовательные операции создания для будущих версий. Есть только один экземпляр политики для всех версий сертификата Key Vault.

На высоком уровне политика сертификата содержит следующие элементы:

Свойства сертификата X.509, включающие имя субъекта, альтернативные имена субъектов и другие свойства, используемые для создания запроса сертификата X.509.

Ключевые свойства, которые включают тип ключа, длину ключа, экспортируемые и

ReuseKeyOnRenewalполя. Эти поля указывают Key Vault о том, как создать ключ.Поддерживаемые типы ключей: RSA, RSA-HSM, EC, EC-HSM и oct.

Свойства секрета, такие как тип контента адресного секрета для создания значения секрета, для получения сертификата в качестве секрета.

Действия времени существования для сертификата Key Vault. Каждое такое действие содержит:

- Триггер: указан в виде дней перед истечением срока действия или процентом времени существования.

- Действие:

emailContactsилиautoRenew.

Тип проверки сертификатов: проверено организацией (OV-SSL) и расширенной проверкой (EV-SSL) для издателей DigiCert и GlobalSign.

Параметры о издателе сертификата, используемом для выдачи сертификатов X.509.

Атрибуты, связанные с политикой.

Дополнительные сведения см. в разделе Set-AzKeyVaultCertificatePolicy.

Сопоставление использования X.509 с ключевыми операциями

В следующей таблице представлено сопоставление политик использования ключей X.509 с эффективными операциями ключа ключа, созданного в рамках создания сертификата Key Vault.

| Флаги использования ключей X.509 | Операции ключей Key Vault | Поведение по умолчанию |

|---|---|---|

DataEncipherment |

encrypt, decrypt |

Неприменимо |

DecipherOnly |

decrypt |

Неприменимо |

DigitalSignature |

sign, verify |

Key Vault по умолчанию не имеет определения использования при создании сертификата |

EncipherOnly |

encrypt |

Нет данных |

KeyCertSign |

sign, verify |

Нет данных |

KeyEncipherment |

wrapKey, unwrapKey |

Key Vault по умолчанию не имеет определения использования при создании сертификата |

NonRepudiation |

sign, verify |

Нет данных |

crlsign |

sign, verify |

Нет данных |

Издатель сертификатов

Объект сертификата Key Vault содержит конфигурацию, которая используется для взаимодействия с выбранным поставщиком издателя сертификатов для заказа сертификатов X.509.

Партнеры Key Vault со следующими поставщиками издателей сертификатов для TLS/SSL-сертификатов.

| Имя поставщика | Ячейки |

|---|---|

| DigiCert | Поддерживается во всех расположениях служб Key Vault в общедоступном облаке и Azure для государственных организаций |

| GlobalSign | Поддерживается во всех расположениях служб Key Vault в общедоступном облаке и Azure для государственных организаций |

Прежде чем издатель сертификата может быть создан в хранилище ключей, администратор должен выполнить следующие необходимые действия.

Подключение организации по крайней мере к одному поставщику ЦС.

Создайте учетные данные запрашивающего сервера для Key Vault для регистрации (и продления) TLS/SSL-сертификатов. Этот шаг предоставляет конфигурацию для создания объекта издателя поставщика в хранилище ключей.

Дополнительные сведения о создании объектов издателя на портале сертификатов см. в блоге группы key Vault.

Key Vault позволяет создавать несколько объектов издателя с разными конфигурациями поставщика издателя. После создания объекта издателя его имя можно указать в одной или нескольких политиках сертификатов. Ссылка на объект издателя указывает Key Vault использовать конфигурацию, указанную в объекте издателя при запросе сертификата X.509 от поставщика ЦС во время создания и продления сертификата.

Объекты издателя создаются в хранилище. Их можно использовать только с сертификатами Key Vault в одном хранилище.

Примечание.

Общедоступные доверенные сертификаты отправляются в журналы сертификации и прозрачности сертификатов (CT) за пределами границы Azure во время регистрации. Они охватываются политиками GDPR этих сущностей.

Контакты сертификатов

Контакты сертификатов содержат контактные данные для отправки уведомлений, инициируемых событиями времени существования сертификата. Все сертификаты в хранилище ключей используют контактные данные.

Уведомление отправляется всем контактам, указанным для события, связанного с любым сертификатом в хранилище ключей. Сведения о настройке контакта с сертификатом см. в статье "Продление сертификатов Azure Key Vault".

Управление доступом к сертификату

Key Vault управляет доступом для сертификатов. Хранилище ключей, содержащее эти сертификаты, обеспечивает управление доступом. Политика управления доступом для сертификатов отличается от политик управления доступом для ключей и секретов в одном хранилище ключей.

Пользователи могут создать одно или несколько хранилищ для хранения сертификатов для поддержания соответствующего сценария сегментации и управления сертификатами. Дополнительные сведения см. в разделе "Управление доступом к сертификату".

Варианты использования сертификатов

Безопасный обмен данными и проверка подлинности

Сертификаты TLS могут помочь зашифровать обмен данными через Интернет и установить удостоверение веб-сайтов. Это шифрование делает точку входа и режим взаимодействия более безопасным. Кроме того, сертификат, подписанный общедоступным ЦС, может помочь убедиться, что сущности, в которых хранятся сертификаты, являются законными.

Например, ниже приведены некоторые варианты использования сертификатов для защиты обмена данными и включения проверки подлинности:

- Веб-сайты интрасети и Интернета. Защита доступа к сайту интрасети и обеспечение зашифрованной передачи данных через Интернет с помощью сертификатов TLS.

- IoT и сетевые устройства: защита и защита устройств с помощью сертификатов для проверки подлинности и обмена данными.

- Cloud/multicloud: безопасные облачные приложения в локальной среде, между облаками или в клиенте поставщика облачных служб.

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по