Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Политика Azure — это инструмент управления, позволяющий пользователям в большом масштабе проводить аудит и управлять средой Azure, устанавливая контрольные меры на ресурсах Azure для обеспечения их соответствия назначенным правилам политики. Эта функция позволяет пользователям осуществлять аудит, обеспечение соблюдения в реальном времени и устранение проблем в их среде Azure. Результаты аудитов, проводимых в рамках политики, доступны пользователям на панели мониторинга соответствия, где они могут видеть подробности о том, какие ресурсы и компоненты соответствуют требованиям, а какие — нет. Дополнительные сведения см. в статье Обзор службы "Политика Azure"

Примеры сценариев использования:

- Вы хотите улучшить безопасность вашей компании, реализуя требования к минимальным размерам ключей и максимальным срокам действия сертификатов в хранилищах ключей вашей компании, но вы не знаете, какие команды будут соответствовать требованиям и которые не являются.

- В настоящее время у вас нет решения для выполнения аудита в вашей организации, или вы проводите ручной аудит вашей среды, запрашивая отдельные команды в вашей организации, чтобы сообщить о соответствии требованиям. Вы ищете способ автоматизировать эту задачу, выполнять аудиты в режиме реального времени и гарантировать точность аудита.

- Вы хотите применить политики безопасности компании и запретить пользователям создавать самозаверяющиеся сертификаты, но у вас нет автоматизированного способа заблокировать их создание.

- Вы хотите смягчить некоторые требования к командам, проводящим тестирования, но при этом хотите сохранить жесткий контроль над своей производственной средой. Вам необходим простой автоматизированный способ разделения ограничений на ресурсы.

- Вы хотите убедиться, что сможете откатить применение новых политик в случае возникновения проблемы с живым сайтом. Вам нужно решение для отключения принудительного применения политики одним щелчком.

- Вы используете стороннее решение для аудита среды и хотите использовать внутреннее предложение Майкрософт.

Типы последствий политики и указания

При принудительном применении политики можно определить его влияние на итоговую оценку. Каждое определение политики позволяет выбрать один из нескольких эффектов. Поэтому применение политик может вести себя по-разному в зависимости от типа операции, которую вы оцениваете. Как правило, эффекты политик, которые интегрируются с Key Vault, включают:

Аудит: когда эффект политики установлен на , политика не приведет к критическим изменениям в вашей среде. Он оповещает вас только о компонентах, таких как сертификаты, которые не соответствуют определениям политик в указанной области, помечая эти компоненты как несоответствующие на панели мониторинга соответствия политике. Если влияния политики не выбрано, аудит выполняется по умолчанию.

Deny: если задано

Denyзначение действия политики, политика блокирует создание новых компонентов (например, сертификатов) и блокирует новые версии существующих компонентов, которые не соответствуют политике. Существующие несоответствующие ресурсы в хранилище ключей не затрагиваются. Возможности аудита продолжают работать.Отключено: когда для действия политики установлено значение , политика по-прежнему будет оцениваться, но принудительное применение не вступит в силу. Таким образом, она будет соответствовать условиям с эффектом . Это полезно для отключения политики для определенного условия, а не для всех условий.

Изменение. Если задано

Modifyзначение политики, можно добавить теги ресурсов, например добавить тег вDenyсеть. Это полезно, чтобы отключить доступ к общедоступной сети для управляемого HSM Azure Key Vault. Чтобы использоватьModifyэффект, необходимо настроить управляемую идентичность для определения политики с помощьюroleDefinitionIdsпараметра.DeployIfNotExists: когда действие политики установлено как , шаблон развертывания выполняется, когда условие выполняется. Это можно использовать для настройки параметров диагностики для Key Vault в рабочей области Log Analytics. Чтобы использовать

DeployIfNotExistsэффект, необходимо настроить управляемое удостоверение для определения политики с помощью параметраroleDefinitionIds.AuditIfNotExists: если задано

AuditIfNotExistsзначение действия политики, можно определить ресурсы, которые не имеют свойств, указанных в деталях условия политики. Это полезно для идентификации хранилищ ключей, не имеющих включенных журналов ресурсов. Для использования эффекта через параметр необходимо настроить управляемую идентичность для определения политики.

Доступные встроенные определения политик

Предопределенные политики, называемые встроенными, упрощают управление хранилищами ключей, поэтому вам не нужно писать пользовательские политики в формате JSON, чтобы применять часто используемые правила, связанные с рекомендациями по безопасности. Несмотря на то что встроенные компоненты предопределены, определенные политики требуют определения параметров. Например, определив эффект политики, можно проверить хранилище ключей и его объекты перед применением операции запрета, чтобы предотвратить сбои. Текущие встроенные функции для Azure Key Vault классифицируются в четырех основных группах: Key Vault, сертификаты, ключи и секреты. В каждой категории политики группируются в направлении конкретных целей безопасности.

Хранилища ключей

Управление доступом

Используя службу Azure Policy, вы можете управлять миграцией к модели разрешений RBAC в ваших хранилищах. Дополнительные сведения см. в разделе "Миграция из политики доступа к хранилищу" в модель разрешений на основе ролей Azure

| Политика | Произведенный эффект |

|---|---|

| Azure Key Vault должен использовать модель разрешений RBAC | Аудит (по умолчанию), запрет, отключение |

Сетевой доступ

Уменьшите риск утечки данных путем ограничения доступа к общедоступной сети, включения Приватный канал Azure подключений, создания частных зон DNS для переопределения разрешения DNS для частной конечной точки и включения защиты брандмауэра, чтобы хранилище ключей по умолчанию не было доступно для любого общедоступного IP-адреса.

Защита от удаления

Предотвратите постоянную потерю данных вашего хранилища ключей и его объектов, включив мягкое удаление и защиту от удаления. Хотя обратимое удаление позволяет восстановить случайно удаленное хранилище ключей для настраиваемого периода хранения, защита очистки защищает вас от инсайдерских атак, применяя обязательный период хранения для обратимо удаленных хранилищ ключей. Защиту от удаления можно включить только после включения обратимого удаления. Никто из вашей организации или Майкрософт не может удалить хранилища ключей в течение периода хранения мягкого удаления.

| Политика | Произведенный эффект |

|---|---|

| Хранилища ключей должны иметь включенное мягкое удаление | Аудит (по умолчанию), запрет, отключено |

| Хранилища ключей должны иметь включенную защиту очистки | Аудит (по умолчанию), запрет, отключение |

| Для Управляемого модуля HSM для Azure Key Vault необходимо включить защиту от очистки | Аудит (по умолчанию), запрет, отключение |

Диагностика

Включение журналов ресурсов для повторного создания следов действий, используемых в целях расследования, когда происходит инцидент безопасности или когда сеть скомпрометирована.

| Политика | Произведенный эффект |

|---|---|

| Развертывание параметров диагностики для Key Vault в Центрах событий | DeployIfNotExists (по умолчанию) |

| Развертывание — Настройка параметров диагностики для управляемых модулей HSM Key Vault в Event Hubs | DeployIfNotExists (По умолчанию), Отключено |

| Развертывание. Настройка параметров диагностики для Key Vault в рабочей области Log Analytics | DeployIfNotExists (по умолчанию), отключено |

| В Хранилище ключей необходимо включить журналы ресурсов | AuditIfNotExists (по умолчанию), отключено |

| Журналы ресурсов в управляемом HSM Key Vault должны быть включены | AuditIfNotExists (по умолчанию), отключен |

Сертификаты

Жизненный цикл сертификатов

Повышение уровня использования краткосрочных сертификатов для устранения незамеченных атак путем минимизации времени постоянного ущерба и уменьшения стоимости сертификата злоумышленникам. При внедрении краткосрочных сертификатов рекомендуется регулярно отслеживать срок их действия, чтобы избежать сбоев и своевременно обновлять их до истечения срока действия. Вы также можете контролировать действие времени существования, указанное для сертификатов, которые находятся в течение определенного количества дней их истечения или достигли определенного процента их допустимой жизни.

| Политика | Эффекты |

|---|---|

| [Предварительная версия]: Сертификаты должны иметь указанный максимальный срок действия. | Эффекты: аудит (по умолчанию), запрет, отключено |

| [предварительная версия]: срок действия сертификатов не должен истекать в течение указанного количества дней. | Эффекты: аудит (по умолчанию), запрет, отключение |

| Сертификаты должны иметь указанные триггеры действия для срока действия | Эффекты: Аудит (по умолчанию), Запрет, Отключение |

Примечание.

Рекомендуется применять политику истечения срока действия сертификата несколько раз с различными порогами истечения, например, при 180, 90, 60 и 30-дневных порогах.

Центр сертификации

Контроль или обеспечение выбора конкретного центра сертификации для выдачи сертификатов, полагаясь либо на один из интегрированных центров сертификации Azure Key Vault (Digicert или GlobalSign), либо на любой другой центр сертификации по вашему выбору. Вы также можете выполнить аудит или запретить создание самозаверяемых сертификатов.

| Политика | Эффекты |

|---|---|

| Сертификаты должны быть выданы указанным интегрированным центром сертификации | Аудит (По умолчанию), Отклонить, Отключено |

| Сертификаты должны выдаваться указанным неинтегрированным центром сертификации. | Проверка (По умолчанию), Запрет, Отключение |

Атрибуты сертификата

Ограничьте тип сертификатов вашего хранилища ключей до RSA, ECC или поддерживаемых аппаратным модулем безопасности (HSM). Если вы используете криптографию на эллиптических кривых или сертификаты ECC, вы можете настроить и выбрать имена кривых, такие как P-256, P-256K, P-384 и P-521. При использовании сертификатов RSA можно выбрать минимальный размер ключа для сертификатов, равных 2048 битам, 3072 битам или 4096 битам.

| Политика | Эффекты |

|---|---|

| Сертификаты должны использовать разрешенные типы ключей | Аудит (По умолчанию), отказ, отключено |

| Сертификаты, использующие криптографию на основе эллиптических кривых, должны иметь разрешенные названия кривых | Аудит (По умолчанию), Отказ, Отключено |

| Для сертификатов, использующих шифрование RSA, должен быть указан минимальный размер ключа | Аудит (по умолчанию), запрет, отключение |

Ключи

Ключи с поддержкой HSM

Аппаратный модуль безопасности (HSM) используется для хранения ключей. HSM обеспечивает физический уровень защиты для криптографических ключей. Криптографический ключ не может покинуть аппаратный модуль безопасности (HSM), который обеспечивает более высокий уровень безопасности, чем программный ключ. В некоторых организациях существуют требования по обязательному использованию ключей HSM. Эту политику можно использовать для аудита всех ключей, которые хранятся в вашем хранилище ключей и не поддерживаются HSM. Эту политику можно также использовать для блокировки создания новых ключей, которые не поддерживается HSM. Эта политика будет применяться ко всем типам ключей, включая RSA и ECC.

| Политика | Эффекты |

|---|---|

| Ключи должны поддерживаться аппаратным модулем безопасности (HSM) | Аудит (по умолчанию), запрет, отключение |

Жизненный цикл ключей

С помощью встроенных средств управления жизненным циклом можно пометить или заблокировать ключи, которые не имеют даты окончания срока действия, получать оповещения всякий раз, когда задержки смены ключей могут привести к сбою, запретить создание новых ключей, близких к дате окончания срока действия, ограничить время существования и активное состояние ключей для смены ключей и запретить активность ключей в течение более чем указанного числа дней.

| Политика | Произведенный эффект |

|---|---|

| Ключи должны иметь политику поворота, гарантирующую, что их смена запланирована в течение указанного количества дней после создания | Аудит (по умолчанию), отключен |

| Ключи Key Vault должны иметь дату окончания срока действия | Аудит (по умолчанию), отказать, отключен |

| [предварительная версия]: у управляемых ключей HSM должна быть дата окончания срока действия | Аудит (по умолчанию), отказ, отключено |

| Количество оставшихся дней до истечения срока действия ключей должно превышать указанное | Аудит (По умолчанию), Отклонить, Отключено |

| [Предварительная версия]: управляемые ключи HSM в Azure Key Vault должны иметь больше указанного числа дней до истечения срока действия. | Аудит (по умолчанию), Запрет, Отключено |

| Ключи должны иметь указанный максимальный срок действия | Аудит (По умолчанию), Запрет, Отключено |

| Ключи не должны использоваться дольше указанного количества дней | Аудит (По умолчанию), запрет, Отключено |

Внимание

Если для вашего ключа задана дата активации, вышеупомянутая политика вычислит количество дней, прошедших с даты активации ключа до текущей даты. Если это число дней превышает установленное пороговое значение, ключ будет помечен как несоответствующий этой политике. Если у ключа нет даты активации, политика вычислит количество дней, прошедших с даты создания ключа до текущей даты. Если это число дней превышает установленное пороговое значение, ключ будет помечен как несоответствующий этой политике.

Ключевые атрибуты

Ограничьте тип ключей в Хранилище ключей до RSA, ECC или с поддержкой HSM. При использовании криптографии с многоточием или ключей ECC можно настроить и выбрать имена кривых, такие как P-256, P-256K, P-384 и P-521. Если вы используете ключи RSA, можно заставить использовать минимальный размер ключа для текущих и новых ключей в 2048 битах, 3072 битах или 4096 битах. Помните, что использование ключей RSA с меньшими размерами ключей не является безопасной практикой проектирования, поэтому рекомендуется заблокировать создание новых ключей, которые не соответствуют минимальным требованиям к размеру.

| Политика | Эффекты |

|---|---|

| Ключи должны иметь указанный криптографический тип RSA или EC | Аудит (по умолчанию), отклонить, выключен |

| У ключей, использующих шифрование на основе эллиптических кривых, должны быть указаны имена кривых | Аудит (По умолчанию), отказ, отключено |

| [Предварительная версия]: Управляемые ключи HSM в Azure Key Vault с использованием криптографии на основе эллиптической кривой должны иметь указанные имена кривых. | Аудит (Default), Отказ, Отключено |

| Для ключей, использующих шифрование RSA, должен быть указан минимальный размер ключа | Аудит (По умолчанию), Запрет, Отключено |

| [Предварительная версия]: Управляемые ключи HSM в Azure Key Vault, использующие криптографию RSA, должны иметь заданный минимальный размер ключа. | Аудит (по умолчанию), запрет, отключение |

Секреты

Жизненный цикл секретов

С помощью встроенных средств управления жизненным циклом можно помечать или блокировать секреты, не имеющие даты окончания срока действия, получать оповещения всякий раз, когда задержки в смене секретов могут привести к сбою, запретить создание новых ключей, близких к дате окончания срока действия, ограничить время существования и активное состояние ключей для смены ключей и запретить активность ключей в течение более чем указанного числа дней.

| Политика | Эффекты |

|---|---|

| Секреты должны иметь дату окончания срока действия | Аудит (Умолчание), Запрет, Отключение |

| Секреты должны иметь больше указанного числа дней до истечения срока действия | Аудит (По умолчанию), Запрет, Отключён |

| Для секретов должен быть указан максимальный срок действия | Аудит (по умолчанию), отклонение, отключено |

| Секреты не должны оставаться активными дольше "указанного числа дней" | Аудит (по умолчанию), отказ, отключено |

Внимание

Если у секрета задана дата активации, указанная выше политика вычислит количество дней, прошедших с даты активации секрета до текущей даты. Если это число дней превышает установленное пороговое значение, секрет будет помечен как несоответствующий этой политике. Если для секрета не задана дата активации, эта политика вычисляет количество дней, прошедших с даты создания секрета до текущей даты. Если это число дней превышает установленное пороговое значение, секрет будет помечен как несоответствующий этой политике.

Секретные атрибуты

Любой обычный текст или закодированный файл можно хранить в виде секрета хранилища ключей Azure. Однако в организации могут существовать политики смены и ограничения для паролей, строк подключения или сертификатов, хранимых в качестве ключей. Тег типа содержимого поможет пользователю понять, что хранится в объекте секрета, не считывая значение этого секрета. Вы можете проверить секреты, у которых нет набора тегов типа контента или запретить создавать новые секреты, если у них нет набора тегов типа контента.

| Политика | Произведенный эффект |

|---|---|

| Для секретов должен быть задан тип содержимого | Аудит (по умолчанию), запрет, отключено |

Пример сценария

Вы управляете хранилищем ключей, используемым несколькими командами, которое содержит 100 сертификатов, и хотите убедиться, что ни один из сертификатов в хранилище ключей не будет действителен более 2 лет.

- Вы назначаете политику Сертификаты должны иметь указанный максимальный срок действия, указываете, что максимальный срок действия сертификата составляет 24 месяца, и указываете действие политики "Аудит".

- При просмотре отчета о соответствии на портале Azure вы обнаруживаете, что 20 сертификатов не соответствуют требованиям и срок их действия составляет 2 года, а оставшиеся сертификаты соответствуют требованиям.

- Вы обратитесь к владельцам этих сертификатов и сообщите о новом требовании безопасности, что сертификаты не могут быть действительными в течение более 2 лет. Некоторые команды ответили и 15 сертификатов были обновлены с максимальным сроком действия 2 года или меньше. Другие команды не отвечают, и у вас по-прежнему есть 5 несоответствующих сертификатов в хранилище ключей.

- Вы изменяете эффект политики, установив значение «запретить». 5 несоответствующие сертификаты не отозваны, и они продолжают функционировать. Однако они не могут быть продлены с сроком действия, превышающим 2 года.

Включение политики хранилища ключей и управление политикой через портал Azure

Выбор определения политики

Войдите на портал Azure.

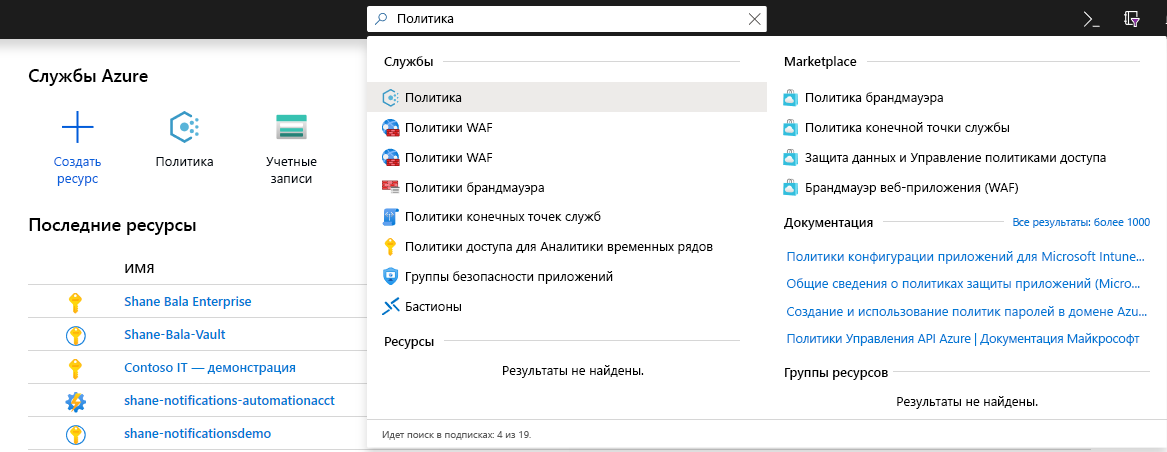

В строке поиска "Политика" найдите и выберите Политика.

Снимок экрана, показывающий строку поиска.

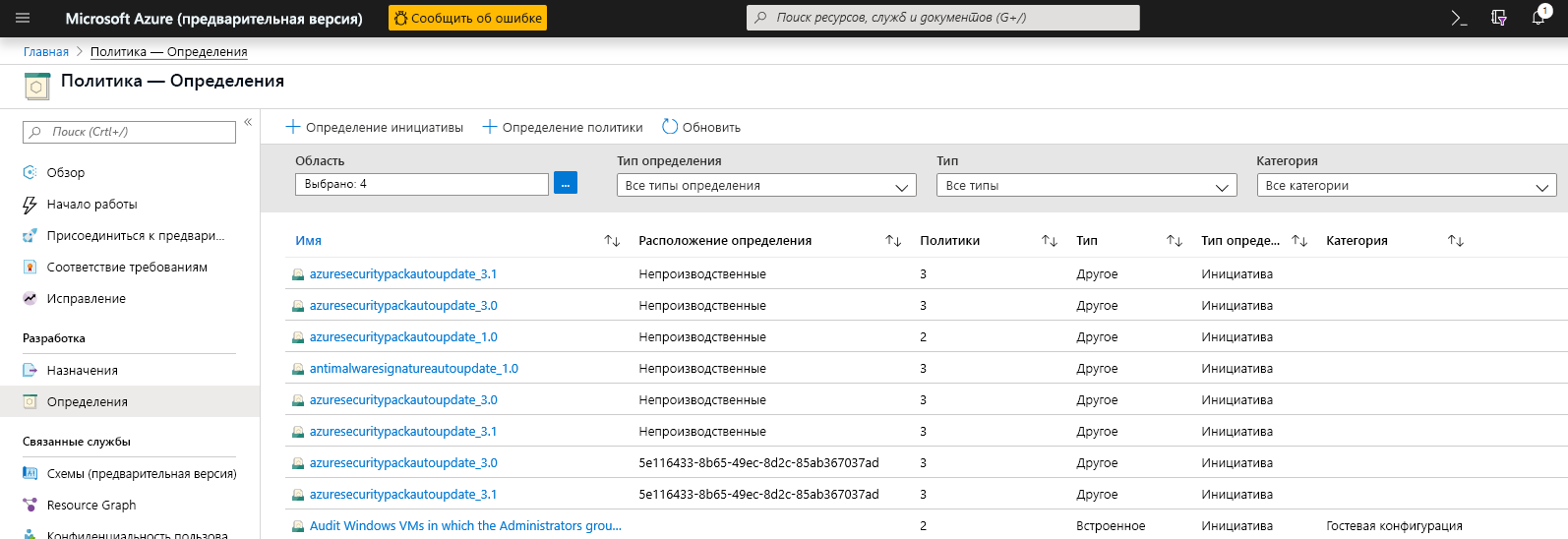

Снимок экрана, показывающий строку поиска.В окне "Политика" выберите Определения.

Снимок экрана, выделяющий опцию "Определения"

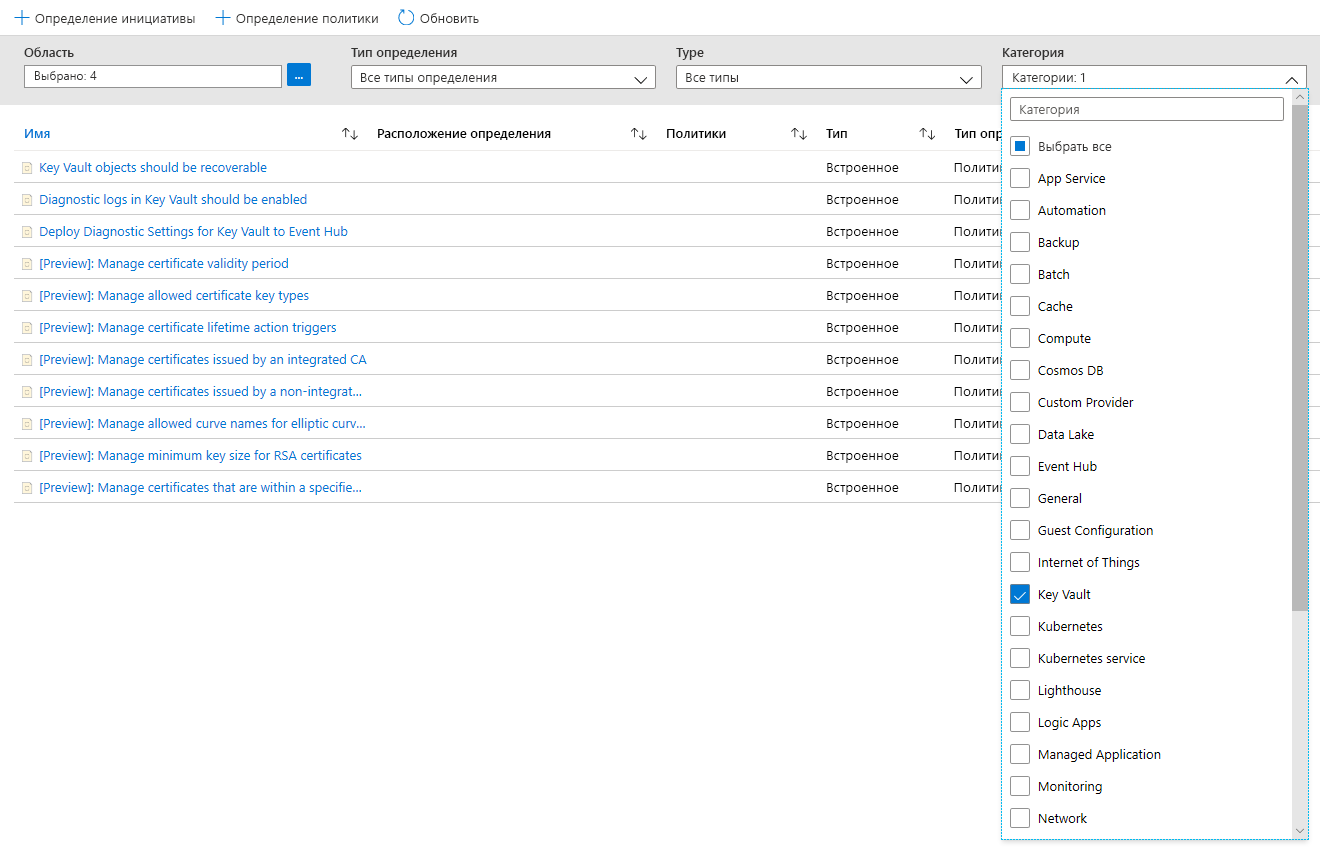

Снимок экрана, выделяющий опцию "Определения"В фильтре категорий снимите выбор Выбрать все и выберите Key Vault.

Снимок экрана, который показывает фильтр категорий и выбранную категорию Key Vault.

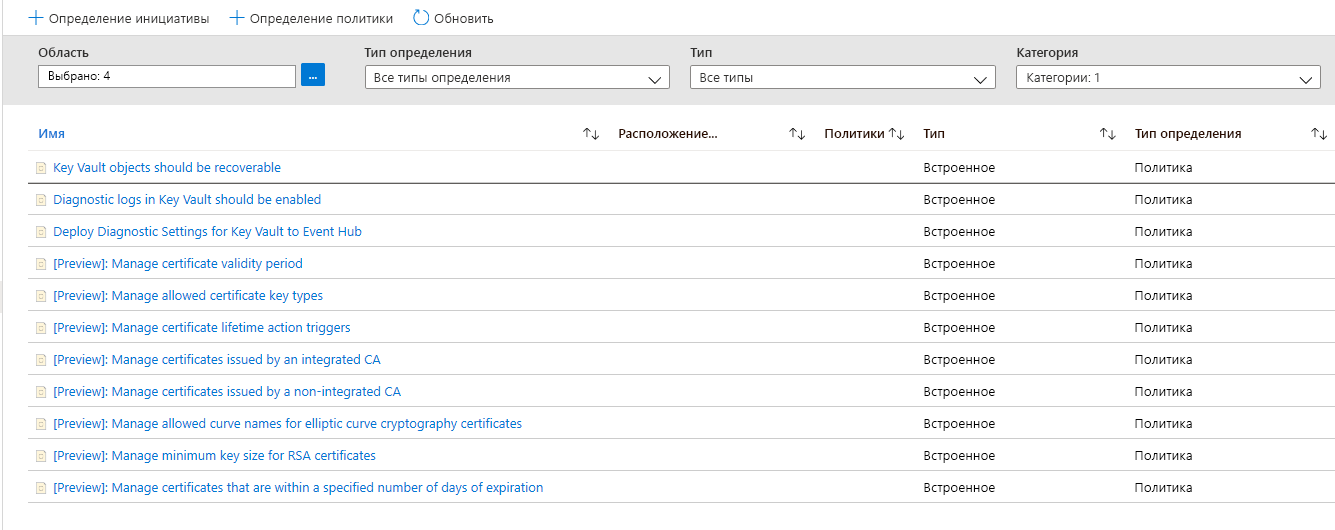

Снимок экрана, который показывает фильтр категорий и выбранную категорию Key Vault.Теперь вы сможете просмотреть все политики, доступные для общедоступной предварительной версии Azure Key Vault. Обязательно прочитайте и изучите приведенный выше раздел руководства по политике и выберите политику, которую вы хотите назначить области.

Снимок экрана: политики, предоставляемые в общедоступной предварительной версии.

Снимок экрана: политики, предоставляемые в общедоступной предварительной версии.

Назначение политики для области

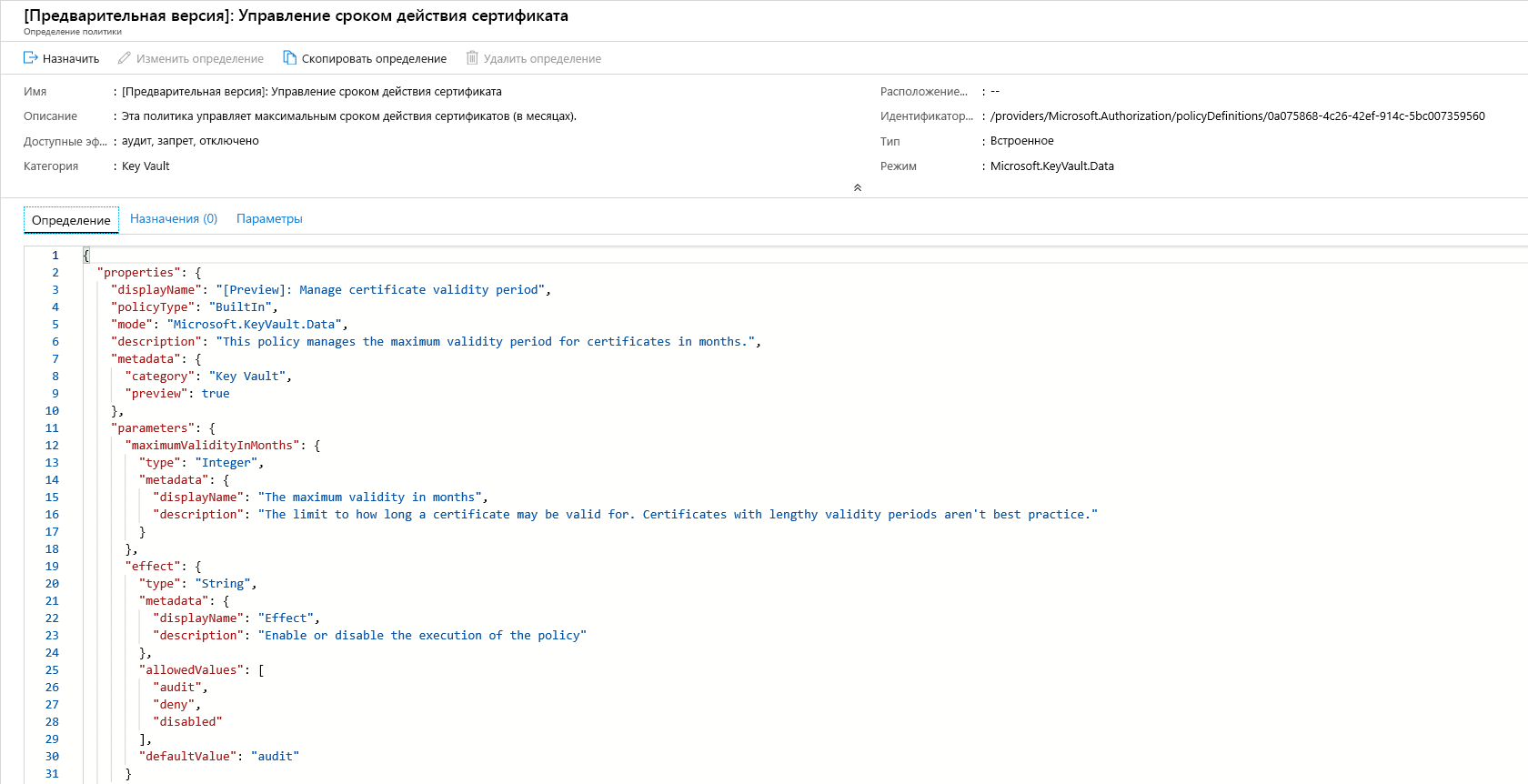

Выберите политику, которую хотите применить. В этом примере показана политика Управление сроком действия сертификата. Нажмите кнопку "Назначить" в левом верхнем углу.

Снимок экрана, показывающий политику управления периодом действия сертификата.

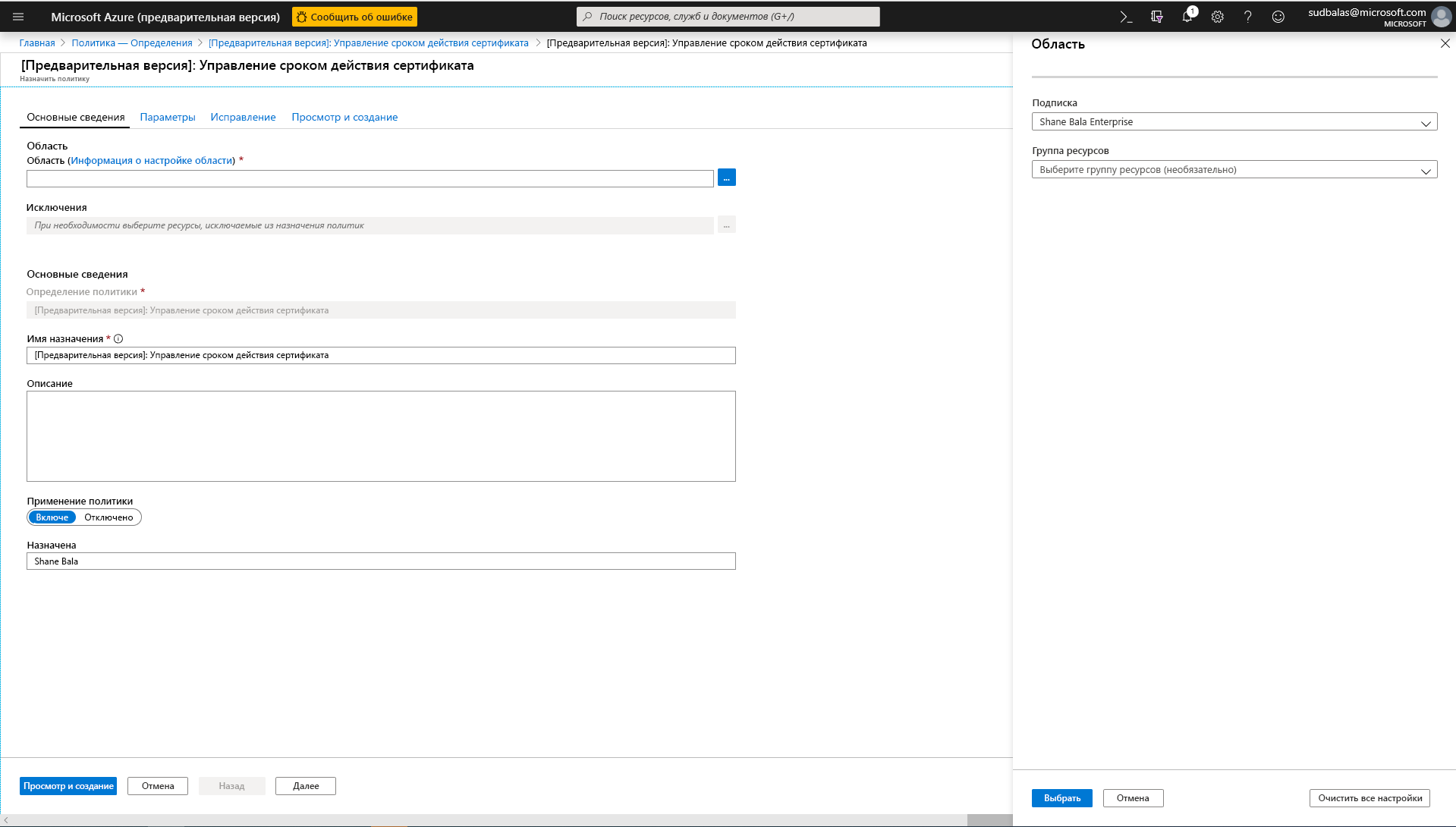

Снимок экрана, показывающий политику управления периодом действия сертификата.Выберите подписку, в которой необходимо применить политику. Вы можете выбрать ограничение области только для одной группы ресурсов в рамках подписки. Если вы хотите применить политику ко всей подписке и исключить некоторые группы ресурсов, можно также настроить список исключений. Установите селектор принудительного применения политики в положение Enabled (Включено), если хотите, чтобы политика (аудит или запрет) была применена, или в положение Disabled (Отключено), чтобы выключить её действие (аудит или запрет).

Снимок экрана: здесь вы можете выбрать ограничение области только для одной группы ресурсов в рамках подписки.

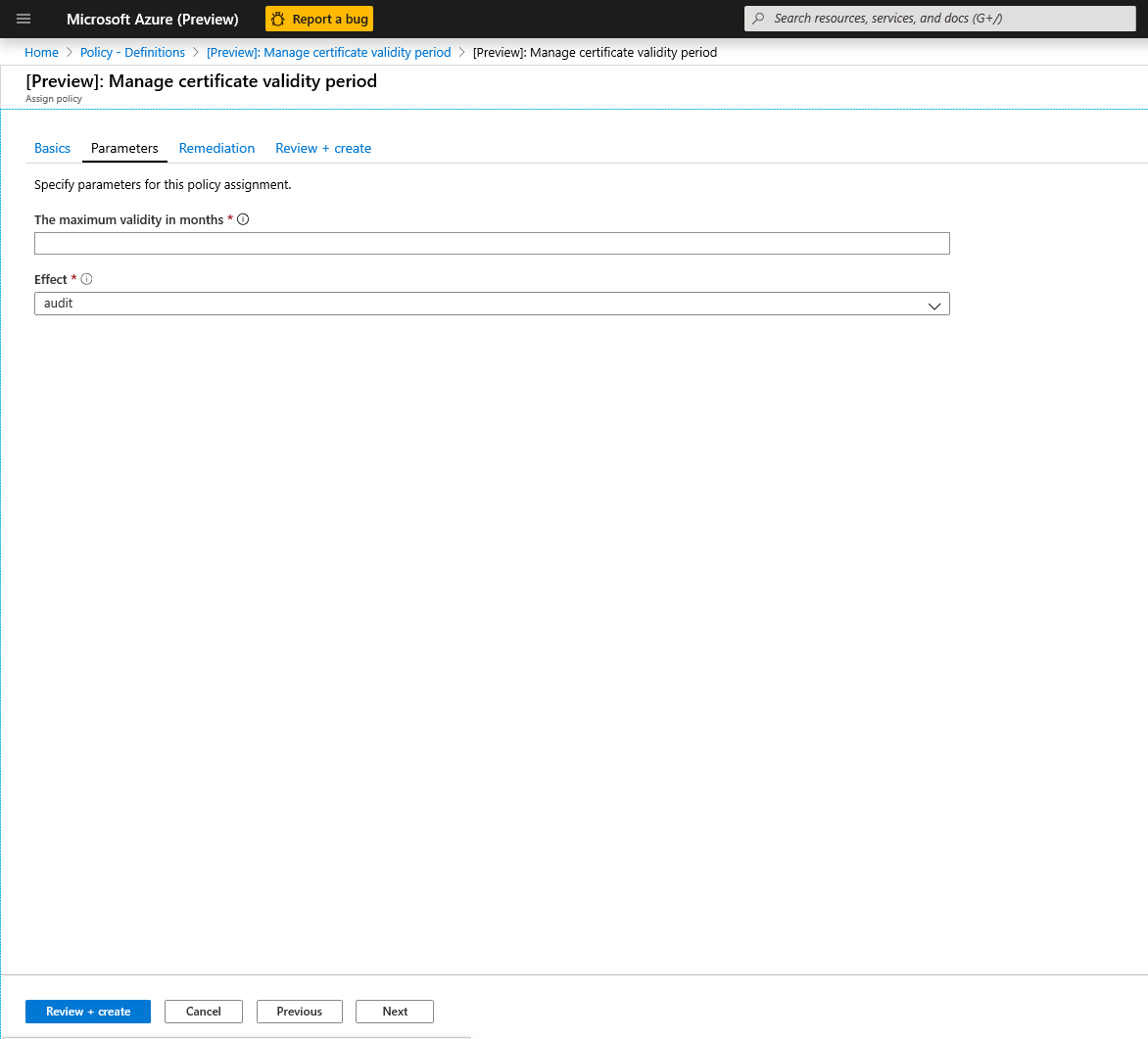

Снимок экрана: здесь вы можете выбрать ограничение области только для одной группы ресурсов в рамках подписки.Выберите вкладку параметров в верхней части экрана, чтобы указать максимальный срок действия в месяцы. Если вам нужно ввести параметры, можно снять флажок «Показывать только параметры, которые требуют ввода или проверки». Выберите аудит или отклонить для эффекта политики, следуя указаниям в разделах выше. Потом выберите кнопку "Просмотреть и создать".

Снимок экрана, который показывает вкладку "Параметры", где вы можете указать максимальный срок действия в месяцах по вашему желанию.

Снимок экрана, который показывает вкладку "Параметры", где вы можете указать максимальный срок действия в месяцах по вашему желанию.

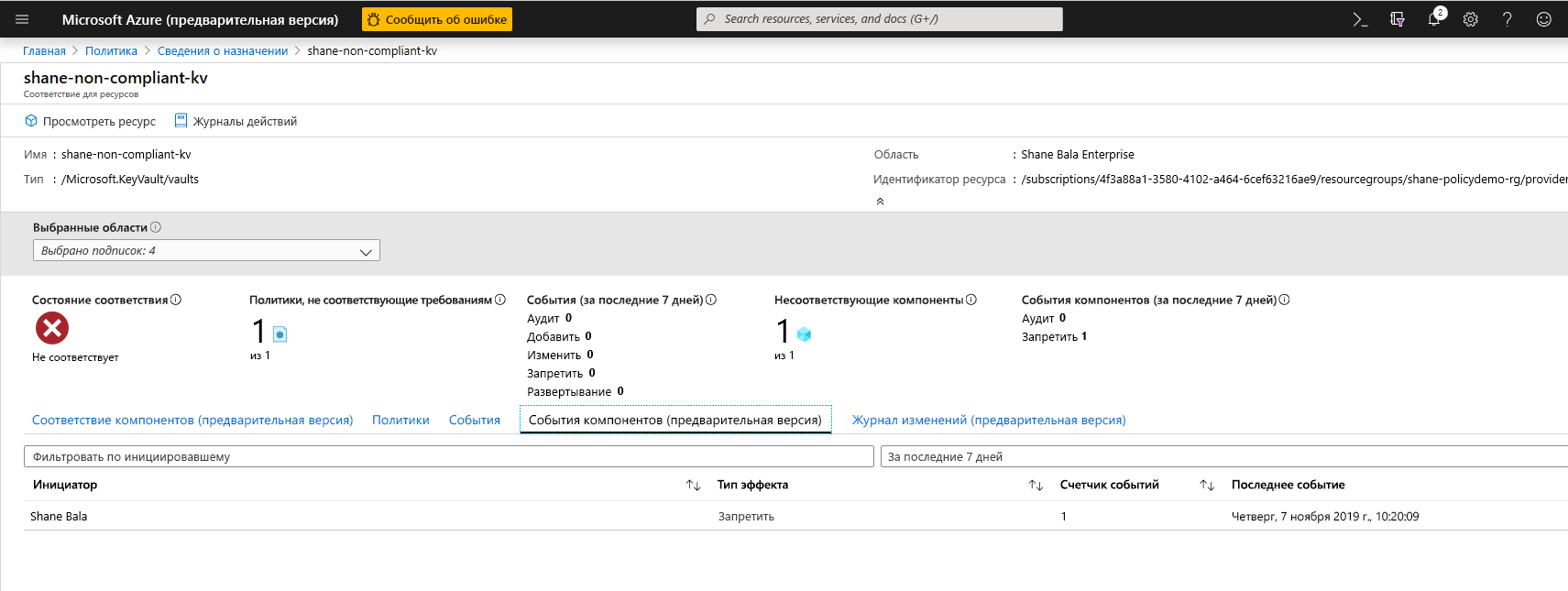

Просмотр результатов соответствия

Вернитесь на страницу "Политика" и перейдите на вкладку "Соответствие требованиям". Щелкните по назначению политики, чтобы увидеть результаты соответствия.

Снимок экрана: вкладка "Соответствие", где можно выбрать назначение политики, соответствие которому вы хотите просмотреть.

На этой странице вы можете фильтровать результаты по соответствующим или несоответствующим хранилищам. Здесь в рамках назначения политики можно увидеть список несоответствующих хранилищ ключей. Хранилище считается несоответствующим, если какой-либо из компонентов (сертификатов) в хранилище не соответствует требованиям. Вы можете выбрать отдельное хранилище, чтобы просмотреть отдельные несоответствующие компоненты (сертификаты).

Просмотр названия несоответствующих компонентов в хранилище

Снимок экрана, показывающий, где вы можете просмотреть названия компонентов в хранилище, которые не соответствуют требованиям.

Если вам нужно проверить, запрещено ли пользователям создавать ресурсы в хранилище ключей, можно щелкнуть вкладку "События компонентов" (предварительная версия), чтобы просмотреть сводку операций с запрещенными сертификатами с запросом и метками времени запросов.

Общие сведения о работе хранилища Azure Key Vault

Общие сведения о работе хранилища Azure Key Vault

Ограничения функции

При назначении "запрещенной" политики запуск запрета на создание несоответствующих ресурсов может занять до 30 минут (в среднем) и 1 час (в худшем случае). Задержка указывает на следующие сценарии:

- Назначается новая политика.

- Существующее назначение политики изменяется.

- В области с существующими политиками создается новый keyVault (ресурс).

Оценка политики существующих компонентов хранилища может занять до 1 часа (в среднем) и 2 часов (в худшем случае), прежде чем результаты проверки будут доступны для просмотра в пользовательском интерфейсе портала.

Если результаты проверки соответствия отображаются как "Не запущено", это может указывать на то, что:

- Оценка политики еще не завершена. В худшем случае задержка оценки может занять до 2 часов.

- В области назначения политики нет хранилищ ключей.

- В области назначения политики нет хранилищ ключей с сертификатами.

Примечание.

Режимы поставщика ресурсов политики Azure, такие как для Azure Key Vault, предоставляют сведения о соответствии на странице соответствия компонентов.

Следующие шаги

- Ведение журнала и часто задаваемые вопросы о политике Azure для Key Vault

- Дополнительные сведения о службе «Политика Azure»

- См. примеры Key Vault: Определения встроенных политик для Key Vault

- Сведения о стандарте безопасности облачных решений Microsoft для Key Vault.