Управление данными в облаке с помощью управляемого HSM

Корпорация Майкрософт ценит, защищает и защищает конфиденциальность. Мы считаем прозрачностью, чтобы люди и организации могли контролировать свои данные и иметь значимый выбор в том, как он используется. Мы предоставляем и защищаем права выбора вариантов конфиденциальности каждого человека, который пользуется нашими продуктами и услугами.

В этой статье мы подробно рассмотрим управляемые средства безопасности HSM в Azure Key Vault для шифрования, а также о том, как он обеспечивает дополнительные средства защиты и технические меры, которые помогут нашим клиентам удовлетворить свои требования к соответствию требованиям.

Шифрование является одним из ключевых технических мер, которые можно предпринять, чтобы получить единственный контроль над данными. Azure поддерживает данные с помощью технологий шифрования, неактивных и для передаваемых данных. Наши продукты шифрования возводят барьеры от несанкционированного доступа к данным, включая два или более независимых слоев шифрования для защиты от компрометации любого одного слоя. Кроме того, в Azure доступны четко определенные и хорошо зарекомендовавшие себя меры реагирования, политики и процессы, строгие договорные обязательства, а также строгие средства контроля физической, операционной и инфраструктурной безопасности, чтобы предоставить нашим клиентам полный контроль над своими данными в облаке. Основная основа стратегии управления Azure заключается в том, чтобы предоставить нашим клиентам больше контроля над своими данными. Мы используем нулю доверия с расширенными технологиями анклава, аппаратными модулями безопасности (HSM) и изоляцией удостоверений, что снижает доступ Майкрософт к ключам клиентов и данным.

Шифрование неактивных данных обеспечивает защиту данных для неактивных данных и в соответствии с требованиями организации к управлению данными и соответствию требованиям. Портфель соответствия требованиям Майкрософт является самым широким во всех общедоступных облаках во всем мире, с отраслевыми стандартами и государственными нормативными положениями, такими как HIPAA, Общее регулирование по защите данных и федеральные стандарты обработки информации (FIPS) 140-2 и 3. В этих стандартах и правилах приведены конкретные меры защиты данных и требования к шифрованию. В большинстве случаев для соответствия требованиям требуется обязательная мера.

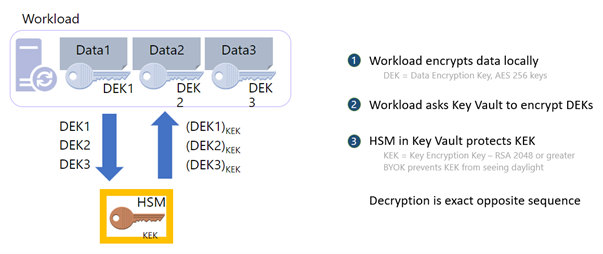

Как работает шифрование неактивных данных?

Службы Azure Key Vault предоставляют решения для шифрования и управления ключами, которые защищают криптографические ключи, сертификаты и другие секреты, используемые облачными приложениями и службами для защиты и управления неактивных данных.

Безопасное управление ключами необходимо для защиты и контроля данных в облаке. Azure предлагает различные решения, которые можно использовать для управления доступом к ключам шифрования и управления ими, чтобы иметь возможность выбора и гибкости в соответствии с строгими требованиями к защите данных и соответствию требованиям.

- Шифрование платформы Azure — это решение для шифрования, управляемое платформой, которое шифруется с помощью шифрования на уровне узла. Управляемые платформой ключи — это ключи шифрования, которые создаются, хранятся и управляются полностью Azure.

- Управляемые клиентом ключи — это ключи , которые создаются, считываются, удаляются, обновляются и администрируются полностью клиентом. Управляемые клиентом ключи можно хранить в облачной службе управления ключами, например Azure Key Vault.

- Azure Key Vault Standard шифрует с помощью программного ключа и соответствует стандарту FIPS 140-2 уровня 1.

- Azure Key Vault Premium шифрует ключи, защищенные FIPS 140 проверенными HSM.

- Управляемый HSM в Azure Key Vault шифруется с помощью ключей, защищенных на уровне 3 HSM с одним клиентом FIPS 140-2, и полностью управляется корпорацией Майкрософт.

Для добавления гарантии в Azure Key Vault Premium и Управляемом HSM Azure Key Vault можно принести собственный ключ (BYOK) и импортировать ключи, защищенные HSM, из локального устройства HSM.

Портфель продуктов управления ключами Azure

| Azure Key Vault уровня "Стандартный" | Azure Key Vault уровня "Премиум" | Управляемый модуль HSM в Azure Key Vault | |

|---|---|---|---|

| Tenancy (Аренда) | Мультитенантные | Мультитенантные | Один клиент |

| Соблюдение закона | FIPS 140-2 уровня 1 | FIPS 140-2 уровня 3 | FIPS 140-2 уровня 3 |

| Высокая доступность | Автоматически | Автоматически | Автоматически |

| Варианты использования | Шифрование при хранении | Шифрование при хранении | Шифрование при хранении |

| Элементы управления ключами | Клиент | Клиент | Клиент |

| Корневой элемент управления доверием | Microsoft | Microsoft | Клиент |

Azure Key Vault — это облачная служба, которую можно использовать для безопасного хранения и доступа к секретам. Секрет — это все, что вы хотите безопасно контролировать доступ к и включать ключи API, пароли, сертификаты и криптографические ключи.

Key Vault поддерживает два типа контейнеров:

Хранилища

- Стандартный уровень: хранилища поддерживают хранение секретов, сертификатов и ключей с поддержкой программного обеспечения.

- Уровень "Премиум": хранилища поддерживают хранение секретов, сертификатов, ключей с поддержкой программного обеспечения и ключей с поддержкой HSM.

Управляемый аппаратный модуль безопасности (HSM)

- Управляемый HSM поддерживает только ключи с поддержкой HSM.

Дополнительные сведения см. в статье "Основные понятия Azure Key Vault" и REST API Azure Key Vault.

Что собой представляет управляемое устройство HSM в Azure Key Vault?

Управляемый HSM в Azure Key Vault — это полностью управляемая, высокодоступная, однотенантная облачная служба, совместимая со стандартами, которая имеет управляемый клиентом домен безопасности, который позволяет хранить криптографические ключи для облачных приложений с помощью FIPS 140-2 уровня 3, проверенных HSM.

Как Управляемый модуль HSM Azure Key Vault защищает ключи?

Управляемый HSM в Azure Key Vault использует защиту в глубине и нулевом уровне безопасности доверия , которая использует несколько уровней, включая физические, технические и административные средства безопасности для защиты и защиты данных.

Azure Key Vault и Управляемый HSM Azure Key Vault предназначены, развертываются и работают таким образом, чтобы корпорация Майкрософт и ее агенты не смогли получить доступ, использовать или извлекать все данные, хранящиеся в службе, включая криптографические ключи.

Управляемые клиентом ключи, которые безопасно создаются в устройствах HSM или безопасно импортируются на устройства HSM, если иное не задано клиентом, не извлекаются и никогда не отображаются в виде открытого текста в системах Майкрософт, сотрудниках или агентах.

Команда Key Vault явно не имеет операционных процедур для предоставления такого рода доступа к Корпорации Майкрософт и его агентам, даже если он авторизован клиентом.

Мы не будем пытаться победить управляемые клиентом функции шифрования, такие как Azure Key Vault или Управляемый HSM Azure Key Vault. Если вы столкнулись с юридическим требованием сделать это, мы будем оспаривать такой спрос на любой законной основе, согласуясь с нашими обязательствами клиента.

Далее мы подробно рассмотрим, как реализуются эти средства управления безопасностью.

Элементы управления безопасностью в управляемом HSM в Azure Key Vault

Управляемый HSM в Azure Key Vault использует следующие типы элементов управления безопасностью:

- Физически

- Технический

- Административный

Элементы управления физической безопасностью

Ядро управляемого устройства HSM — это аппаратный модуль безопасности (HSM). HSM — это специализированный, защищенный, защищенный, защищенный от изменения, высокоэнтропийный, выделенный криптографический процессор, который проверяется в стандарте FIPS 140-2 уровня 3. Все компоненты HSM дополнительно покрыты закаленной эпоксидной смолой и металлическим корпусом, чтобы защитить ваши ключи от злоумышленников. Виртуальные машины HSM размещаются в стойких серверов в нескольких центрах обработки данных, регионах и географических регионах. Эти географически распределенные центры обработки данных соответствуют ключевым отраслевым стандартам, таким как ISO/IEC 27001:2013 и NIST SP 800-53 для обеспечения безопасности и надежности.

Корпорация Майкрософт проектирует, строит и администрирует центры обработки данных таким образом, чтобы обеспечить строгий контроль физического доступа к областям, где хранятся ваши ключи и данные. Дополнительные уровни физической безопасности, такие как высокие заборы из бетона и стали, мертвые стальные двери, системы тепловой сигнализации, мониторинг динамической камеры закрытого канала, 24x7 персонал безопасности, необходимость доступа к базе с утверждением на пол, строгие учебные материалы персонала, биометрические данные, фоновые проверки и запрос на доступ и утверждение должны быть назначены. Устройства HSM и связанные серверы блокируются в клетке, а камеры снимают передний и задний части серверов.

Технические средства управления безопасностью

Несколько уровней технических элементов управления в управляемом HSM дополнительно защищают материал ключа. Но самое главное, они не позволяют корпорации Майкрософт получать доступ к ключевым материалам.

Конфиденциальность: управляемая служба HSM выполняется в доверенной среде выполнения, созданной на основе расширений Intel Software Guard (Intel SGX). Intel SGX обеспечивает расширенную защиту от внутренних и внешних злоумышленников с помощью аппаратной изоляции в анклавах, которые защищают используемые данные.

Анклавы — это защищенные части процессора и памяти аппаратного обеспечения. Вы не можете просматривать данные или код внутри анклава, даже с отладчиком. Если ненадежный код пытается изменить содержимое в памяти анклава, Intel SGX отключает среду и запрещает операцию.

Эти уникальные возможности помогают защитить материал криптографического ключа от доступности или отображения как ясного текста. Кроме того, конфиденциальные вычисления Azure предлагают решения для обеспечения изоляции конфиденциальных данных во время обработки в облаке.

Домен безопасности: домен безопасности — это зашифрованный большой двоичный объект, содержащий очень конфиденциальную криптографическую информацию. Домен безопасности содержит артефакты, такие как резервное копирование HSM, учетные данные пользователя, ключ подписи и ключ шифрования данных, уникальный для управляемого HSM.

Домен безопасности создается как в управляемом оборудовании HSM, так и в анклавах программного обеспечения службы во время инициализации. После подготовки управляемого модуля HSM необходимо создать по крайней мере три пары ключей RSA. При запросе скачивания домена безопасности вы отправляете открытые ключи в службу. После скачивания домена безопасности управляемый модуль HSM переходит в активированное состояние и готов к использованию. Персонал Майкрософт не может восстановить домен безопасности, и они не могут получить доступ к ключам без домена безопасности.

Управление доступом и авторизация. Доступ к управляемому HSM управляется двумя интерфейсами, плоскости управления и плоскости данных.

Плоскость управления используется для управления самим модулем HSM. К операциям в этой плоскости относятся создание и удаление управляемых модулей HSM, а также получение их свойств.

Плоскость данных — это место, где вы работаете с данными, хранящимися в управляемом HSM, который является ключами шифрования с поддержкой HSM. В интерфейсе плоскости данных можно добавлять, удалять, изменять и использовать ключи для выполнения криптографических операций, управления назначениями ролей для управления доступом к ключам, создания полной резервной копии HSM, восстановления полной резервной копии и управления доменом безопасности.

Для доступа к управляемому модулю HSM в этих плоскостях у всех вызывающих объектов должна быть надлежащая проверка подлинности и авторизация. Проверка подлинности устанавливает удостоверение вызывающего объекта. Авторизация определяет, какие операции может выполнять вызывающий объект. Вызывающий объект может быть одним из субъектов безопасности, определенных в идентификаторе Microsoft Entra: user, group, service principal или managed identity.

Оба самолета используют идентификатор Microsoft Entra для проверки подлинности. Для авторизации они используют разные системы:

- В плоскости управления используется управление доступом на основе ролей Azure (Azure RBAC), система авторизации, созданная на основе Azure Resource Manager.

- В плоскости данных используется управляемый RBAC уровня HSM (управляемый локальный RBAC HSM), система авторизации, реализованная и применяемая на управляемом уровне HSM. Локальная модель управления RBAC позволяет назначенным администраторам HSM иметь полный контроль над пулом HSM, что даже администраторы группы управления, подписки или группы ресурсов не могут переопределить.

- Шифрование при передаче: весь трафик в управляемый HSM всегда шифруется с помощью TLS (поддерживается протокол TLS версии 1.3 и 1.2) для защиты от изменения данных и перехвата, когда завершение TLS происходит внутри анклава SGX, а не в недоверенном узле.

- Брандмауэры: управляемый модуль HSM можно настроить, чтобы ограничить доступ к службе в первую очередь, что еще больше сокращает область атаки. Мы разрешаем настраивать Управляемый модуль HSM, чтобы запретить доступ из общедоступного Интернета и разрешить трафик только из доверенных служб Azure (например, службы хранилища Azure).

- Частные конечные точки. Включив частную конечную точку, вы введете службу управляемого устройства HSM в виртуальную сеть, что позволяет изолировать эту службу только для доверенных конечных точек, таких как виртуальная сеть и службы Azure. Весь трафик в управляемый HSM будет перемещаться по безопасной магистральной сети Майкрософт без необходимости проходить через общедоступный Интернет.

- Мониторинг и ведение журнала. Самый внешний уровень защиты — это возможности мониторинга и ведения журнала управляемого устройства HSM. Используя службу Azure Monitor, вы можете проверить журналы аналитики и оповещений, чтобы гарантировать соответствие шаблонов доступа вашим ожиданиям. Это позволяет членам вашей команды по обеспечению безопасности видеть, что происходит в службе Управляемого модуля HSM. Если что-то не выглядит правильно, вы всегда можете свернуть ключи или отозвать разрешения.

- Предоставление собственного ключа (BYOK): BYOK позволяет клиентам Azure использовать все поддерживаемые локальные виртуальные машины HSM для создания ключей, а затем импортировать их в управляемый HSM. Некоторые клиенты предпочитают использовать локальные модули HSM для создания ключей, чтобы удовлетворить нормативные требования и обеспечить соответствие. Затем они используют BYOK для безопасного переноса ключа, защищенного HSM, в управляемый HSM. Ключ, передаваемый, никогда не существует за пределами HSM в виде открытого текста. В процессе импорта материал ключа защищен ключом, который хранится в управляемом HSM.

- Внешний HSM. Некоторые клиенты попросили нас, могут ли они изучить вариант использования HSM за пределами облака Azure, чтобы сохранить данные и ключи, разделенные внешним HSM, либо в стороннем облаке или локальной среде. Хотя использование стороннего модуля HSM за пределами Azure, кажется, дает клиентам больше контроля над ключами, он представляет несколько проблем, таких как задержка, которая вызывает проблемы с производительностью, соглашение об уровне обслуживания, которое вызвано проблемами с сторонним HSM, а также затратами на обслуживание и обучение. Кроме того, сторонний модуль HSM не может использовать ключевые функции Azure, такие как обратимое удаление и защита от очистки. Мы продолжаем оценивать этот технический вариант с нашими клиентами, чтобы помочь им перейти к сложной среде безопасности и соответствия требованиям.

Элементы управления административной безопасностью

Эти элементы управления административной безопасностью выполняются в управляемом HSM в Azure Key Vault:

- Защита данных. У вас есть сильное обязательство Корпорации Майкрософт оспорить запросы государственных организаций и защитить ваши данные.

- Договорные обязательства. Он предлагает обязательства по управлению безопасностью и защитой данных клиентов, как описано в Центре управления безопасностью Майкрософт.

- Репликация между регионами. Репликацию нескольких регионов можно использовать в управляемом HSM для развертывания HSM в дополнительном регионе.

- Аварийное восстановление. Azure предлагает комплексное решение для резервного копирования и аварийного восстановления, которое является простым, безопасным, масштабируемым и экономичным:

- Центр реагирования майкрософт (MSRC). Администрирование управляемой службы HSM тесно интегрировано с MSRC.

- Мониторинг безопасности для неожиданных административных операций с полным реагированием службы безопасности 24/7.

- Облачная отказоустойчивая и безопасная цепочка поставок. Управляемый модуль HSM повышает надежность благодаря устойчивой облачной цепочке поставок.

- Встроенная инициатива соответствия нормативным требованиям. Соответствие требованиям в Политика Azure предоставляет встроенные определения инициатив для просмотра списка элементов управления и доменов соответствия на основе ответственности (Клиент, Майкрософт, Общий доступ). Для элементов управления, за которые отвечает корпорация Майкрософт, мы предоставляем дополнительные сведения о результатах аудита на основе аттестации сторонних производителей и сведения о нашей реализации в целях достижения этого соответствия.

- Отчеты об аудите. Ресурсы, помогающие специалистам по информационной безопасности и соответствию требованиям понимать облачные функции, а также проверять требования к техническому соответствию и контролю

- Предположим, философия нарушения. Мы предполагаем, что любой компонент может быть скомпрометирован в любое время, и мы проектируем и тестируем соответствующим образом. Мы делаем регулярные упражнения Red Team/Blue Team (моделирование атак).

Управляемый модуль HSM предлагает надежные физические, технические и административные элементы управления безопасностью. Управляемый модуль HSM обеспечивает единственный контроль над ключевым материалом для масштабируемого, централизованного решения управления облачными ключами, которое помогает удовлетворить растущие требования к соответствию, безопасности и конфиденциальности. Наиболее важно обеспечить защиту шифрования, необходимые для соответствия требованиям. Наши клиенты могут быть уверены в том, что мы стремимся обеспечить защиту своих данных с прозрачностью наших методик по мере прогресса в реализации границы данных Microsoft EU.

Дополнительные сведения см. в команде учетной записи Azure, чтобы упростить обсуждение с командой по управлению ключами Azure.