Настройка ключей, управляемых клиентом для нагрузочного тестирования Azure, с помощью Azure Key Vault

Нагрузочное тестирование Azure автоматически шифрует все данные, хранящиеся в ресурсе нагрузочного тестирования, с помощью ключей, которые корпорация Майкрософт предоставляет (ключи, управляемые службой). При необходимости можно добавить второй уровень безопасности, также предоставив собственные ключи (управляемые клиентом). Управляемые клиентом ключи обеспечивают большую гибкость для управления доступом и использования политик смены ключей.

Предоставленные ключи хранятся безопасно с помощью Azure Key Vault. Вы можете создать отдельный ключ для каждого ресурса нагрузочного тестирования Azure, который можно включить с помощью ключей, управляемых клиентом.

При использовании ключей шифрования, управляемых клиентом, необходимо указать управляемое удостоверение, назначаемое пользователем, для получения ключей из Azure Key Vault.

Azure Load Testing использует управляемый клиентом ключ для шифрования следующих данных в ресурсе нагрузочного тестирования:

- Тестовые файлы скрипта и конфигурации

- Секреты

- Переменные среды

Примечание.

Нагрузочное тестирование Azure не шифрует данные метрик для тестового выполнения с помощью ключа, управляемого клиентом, включая имена примеров метрик JMeter, указанные в скрипте JMeter. Корпорация Майкрософт имеет доступ к этим данным метрик.

Необходимые компоненты

Учетная запись Azure с активной подпиской. Если у вас нет подписки Azure, создайте бесплатную учетную запись, прежде чем приступить к работе.

Существующее управляемое удостоверение, назначаемое пользователем. Дополнительные сведения о создании управляемого удостоверения, назначаемого пользователем, см. в статье "Управление управляемыми удостоверениями, назначаемыми пользователем".

Ограничения

Ключи, управляемые клиентом, доступны только для новых ресурсов нагрузочного тестирования Azure. Необходимо настроить ключ во время создания ресурса.

После включения шифрования ключей, управляемых клиентом, в ресурсе его нельзя отключить.

Нагрузочное тестирование Azure не может автоматически повернуть управляемый клиентом ключ, чтобы использовать последнюю версию ключа шифрования. Вы должны обновить универсальный код ресурса (URI) ключа в ресурсе после смены ключа в Azure Key Vault.

Настройка хранилища ключей Azure

Чтобы использовать ключи шифрования, управляемые клиентом, с помощью Нагрузочного тестирования Azure, необходимо сохранить ключ в Azure Key Vault. Вы можете использовать существующее хранилище ключей или создать его. Ресурс нагрузочного тестирования и хранилище ключей могут находиться в разных регионах или подписках в одном клиенте.

При использовании ключей, управляемых клиентом, обязательно настройте следующие параметры хранилища ключей.

Настройка параметров сети для хранилища ключей

Если доступ к хранилищу ключей Azure ограничен брандмауэром или виртуальной сетью, необходимо предоставить доступ к Azure Load Testing для получения ключей, управляемых клиентом. Выполните следующие действия, чтобы предоставить доступ к доверенным службам Azure.

Внимание

Получение ключей, управляемых клиентом, из закрытого хранилища ключей Azure с ограничениями доступа в настоящее время не поддерживается в регионе US Gov Вирджиния .

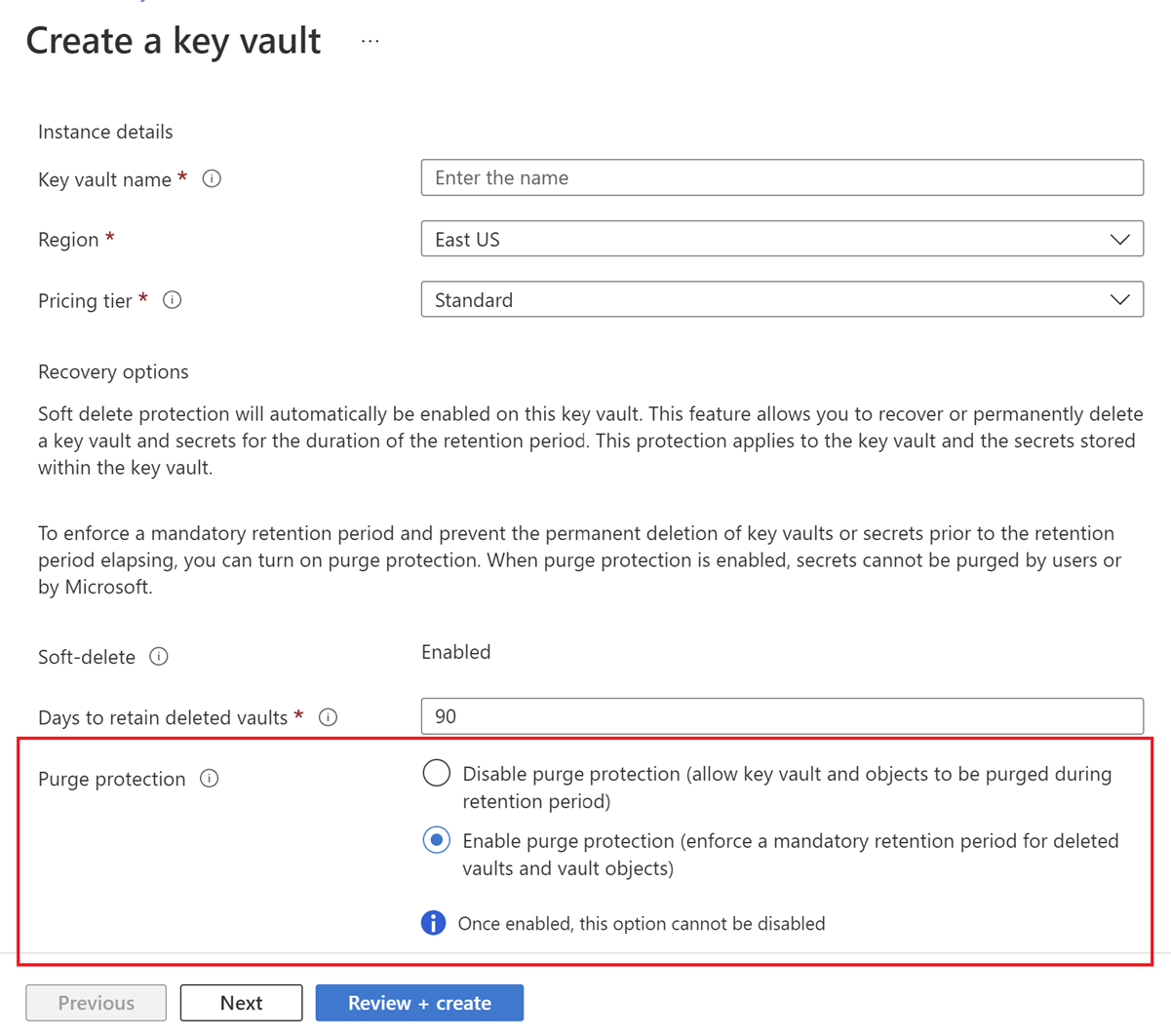

Настройка защиты обратимого удаления и очистки

Необходимо задать свойства обратимого удаления и очистки защиты в хранилище ключей для использования ключей, управляемых клиентом, с помощью нагрузочного тестирования Azure. Обратимое удаление включено по умолчанию при создании нового хранилища ключей и не может быть отключено. Вы можете включить защиту очистки в любое время. Дополнительные сведения о обратимом удалении и очистке в Azure Key Vault.

Выполните следующие действия, чтобы убедиться, что обратимое удаление включено и включите его в хранилище ключей. Обратимое удаление может быть в состоянии по умолчанию при создании нового хранилища ключей.

Вы можете включить защиту очистки при создании нового хранилища ключей, выбрав параметры защиты от очистки.

Чтобы включить защиту от очистки в существующем хранилище ключей, выполните следующие действия.

- Откройте хранилище ключей на портале Azure.

- В разделе Параметры выберите Свойства.

- В разделе Защита от очистки выберите Включить защиту от очистки.

Добавление управляемого клиентом ключа в Azure Key Vault

Далее добавьте ключ в хранилище ключей. Шифрование Нагрузочного тестирования Azure поддерживает ключи RSA. Дополнительные сведения о поддерживаемых типах ключей в Azure Key Vault см. в разделе "Сведения о ключах".

Сведения о добавлении ключа с помощью портал Azure см. в статье "Настройка и извлечение ключа из Azure Key Vault" с помощью портал Azure.

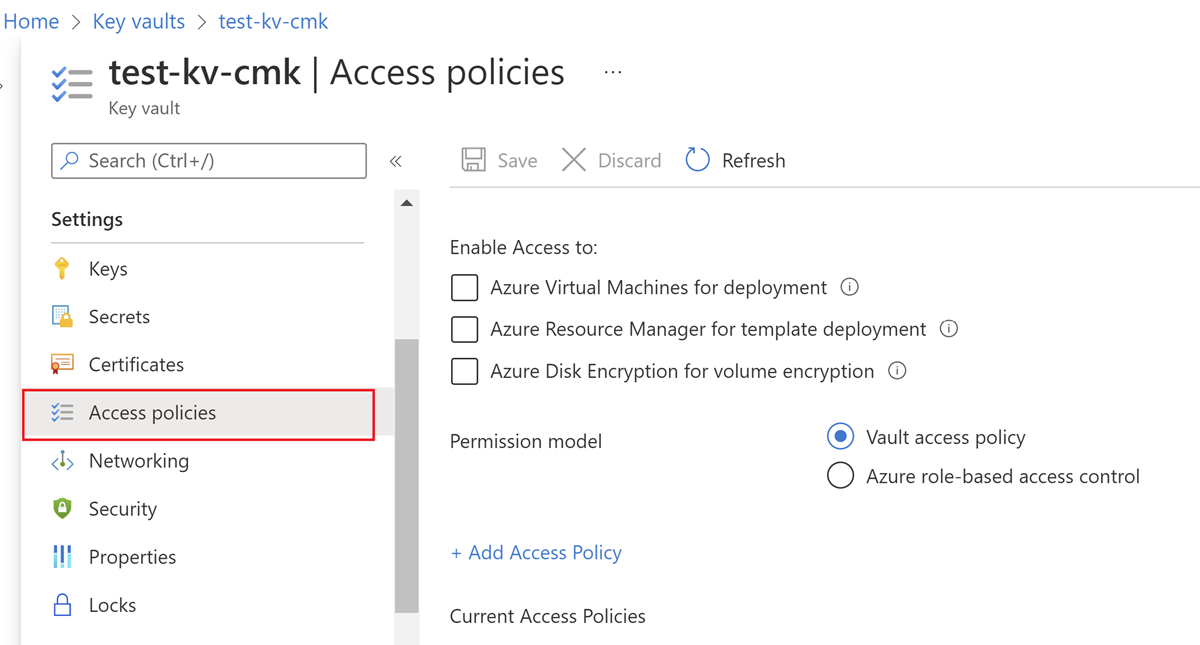

Добавление политики доступа в хранилище ключей

При использовании ключей шифрования, управляемых клиентом, необходимо указать управляемое удостоверение, назначаемое пользователем. Управляемое удостоверение, назначаемое пользователем, для доступа к ключам, управляемым клиентом, в Azure Key Vault должно иметь соответствующие разрешения для доступа к хранилищу ключей.

В портал Azure перейдите к экземпляру хранилища ключей Azure, который планируется использовать для размещения ключей шифрования.

Выберите политики доступа в меню слева.

Щелкните элемент + Добавить политику доступа.

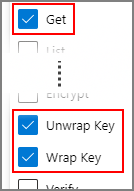

В раскрывающемся меню "Разрешения ключа" выберите "Получить", "Распаковывать ключ" и "Обертывать ключ".

В разделе "Выбор субъекта" выберите "Нет".

Найдите назначаемое пользователем управляемое удостоверение, созданное ранее, и выберите его в списке.

В нижней части нажмите кнопку Выбрать.

Выберите Добавить, чтобы добавить новую политику доступа.

Нажмите кнопку "Сохранить " в экземпляре хранилища ключей, чтобы сохранить все изменения.

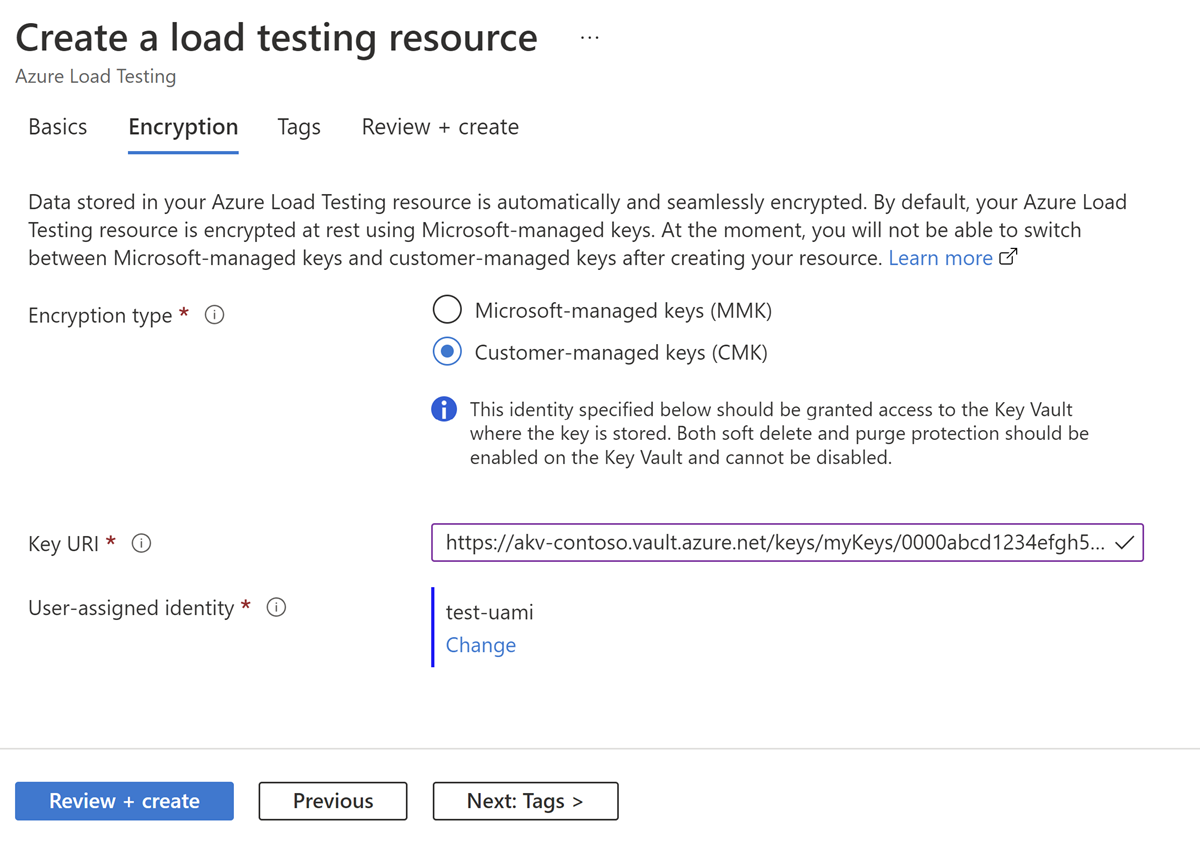

Использование ключей, управляемых клиентом, с помощью нагрузочного тестирования Azure

Ключи шифрования, управляемые клиентом, можно настроить только при создании нового ресурса нагрузочного тестирования Azure. При указании сведений о ключе шифрования необходимо также выбрать управляемое удостоверение, назначаемое пользователем, чтобы получить ключ из Azure Key Vault.

Чтобы настроить ключи, управляемые клиентом для нового ресурса нагрузочного тестирования, выполните следующие действия.

Выполните следующие действия, чтобы создать ресурс нагрузочного тестирования Azure в портал Azure и заполнить поля на вкладке "Основные сведения".

Перейдите на вкладку "Шифрование", а затем выберите ключи, управляемые клиентом (CMK) для поля типа шифрования.

В поле URI ключа вставьте идентификатор URI/ключа ключа Azure Key Vault, включая версию ключа.

В поле Назначаемое пользователем удостоверение выберите существующее управляемое удостоверение, назначаемое пользователем.

Выберите "Проверка и создание ", чтобы проверить и создать новый ресурс.

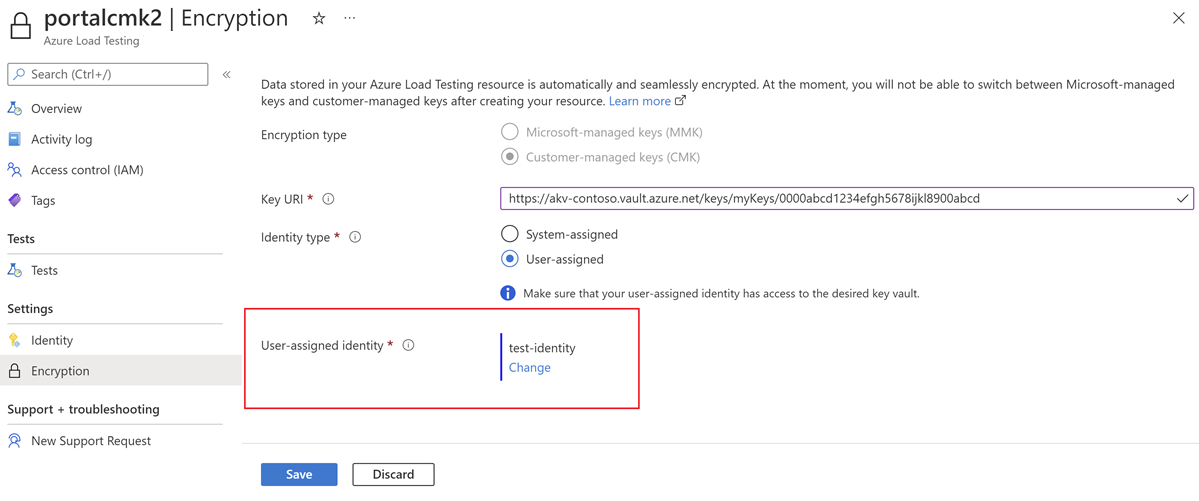

Изменение управляемого удостоверения для получения ключа шифрования

Управляемое удостоверение для ключей, управляемых клиентом, можно изменить для существующего ресурса нагрузочного тестирования в любое время.

В портал Azure перейдите к ресурсу нагрузочного тестирования Azure.

На странице "Параметры" выберите "Шифрование".

Тип шифрования показывает тип шифрования , используемый для создания ресурса нагрузочного тестирования.

Если тип шифрования является ключами, управляемыми клиентом, выберите тип удостоверения, который будет использоваться для проверки подлинности в хранилище ключей. Возможные варианты: Назначаемое системой (по умолчанию) или Назначаемое пользователем.

Дополнительные данные о каждом типе управляемых удостоверений см. в статье Тип управляемых удостоверений.

- При выборе назначаемого системой управляемого удостоверения, назначаемого системой, необходимо включить в ресурс и предоставить доступ к AKV, прежде чем изменять удостоверение для ключей, управляемых клиентом.

- При выборе назначаемого пользователем удостоверения необходимо выбрать существующее удостоверение, назначаемое пользователем, которое имеет разрешения на доступ к хранилищу ключей. Сведения о создании назначаемого пользователем удостоверения см. в статье "Использование управляемых удостоверений для предварительной версии нагрузочного тестирования Azure".

Сохранение изменений.

Внимание

Убедитесь, что выбранное управляемое удостоверение имеет доступ к Azure Key Vault.

Обновление ключа шифрования, управляемого клиентом

Вы можете изменить ключ, который вы используете для шифрования нагрузочного тестирования Azure в любое время. Чтобы изменить ключ с помощью портала Azure, выполните следующие действия:

В портал Azure перейдите к ресурсу нагрузочного тестирования Azure.

На странице "Параметры" выберите "Шифрование". Тип шифрования показывает шифрование, выбранное для ресурса во время создания.

Если выбранный тип шифрования — это ключи, управляемые клиентом, можно изменить поле URI ключа с помощью нового URI ключа.

Сохранение изменений.

Смена ключей шифрования

Вы можете периодически сменять управляемый клиентом ключ в Azure Key Vault в соответствии с применяемыми политиками соответствия требованиям. Чтобы повернуть ключ, выполните приведенные далее действия.

- В Azure Key Vault обновите версию ключа или создайте новый ключ.

- Обновите ключ шифрования, управляемый клиентом, для ресурса нагрузочного тестирования.

Часто задаваемые вопросы

Есть ли дополнительная плата для включения ключей, управляемых клиентом?

Нет, плата за включение этой функции не взимается.

Поддерживаются ли управляемые клиентом ключи для существующих ресурсов нагрузочного тестирования Azure?

В настоящее время эта функция доступна только для новых ресурсов нагрузочного тестирования Azure.

Как узнать, включены ли ключи, управляемые клиентом, в ресурсе нагрузочного тестирования Azure?

- В портал Azure перейдите к ресурсу нагрузочного тестирования Azure.

- Перейдите к элементу шифрования в левой панели навигации .

- Вы можете проверить тип шифрования в ресурсе.

Как отозвать ключ шифрования?

Вы можете отозвать ключ, отключив последнюю версию ключа в Azure Key Vault. Кроме того, чтобы отозвать все ключи из экземпляра хранилища ключей, можно удалить политику доступа, предоставленную управляемому удостоверению ресурса нагрузочного тестирования.

При отмене ключа шифрования вы можете выполнять тесты около 10 минут, после чего единственная доступная операция — удаление ресурсов. Рекомендуется сменить ключ вместо отзыва, чтобы управлять безопасностью ресурсов и сохранять данные.

Связанный контент

- Узнайте, как отслеживать метрики приложений на стороне сервера.

- Узнайте, как параметризировать нагрузочный тест с помощью секретов и переменных среды.