Установка локального шлюза данных для Azure Logic Apps

Область применения: Azure Logic Apps (Потребление + Стандартный)

В некоторых сценариях рабочий процесс подключается к локальному источнику данных и может использовать только соединители, обеспечивающие этот доступ через локальный шлюз данных. Чтобы настроить этот локальный шлюз данных, необходимо выполнить следующие задачи: установите локальный локальный шлюз данных и создайте локальный ресурс шлюза данных в Azure для локального шлюза данных. При добавлении триггера или действия в рабочий процесс из соединителя, требующего шлюза данных, можно выбрать ресурс шлюза данных для использования с подключением. Установка шлюза данных работает в качестве моста, который обеспечивает быструю передачу данных и шифрование между локальными источниками данных и рабочими процессами.

В рабочих процессах приложения логики потребления можно подключаться к локальным источникам данных с помощью только соединителей, которые предоставляют доступ через локальный шлюз данных. В рабочих процессах приложения логики уровня "Стандартный" вы можете напрямую обращаться к локальным ресурсам в виртуальных сетях Azure или использовать встроенные соединители поставщика услуг, которые не нуждаются в шлюзе данных для доступа к локальному источнику данных. Вместо этого вы предоставляете информацию, которая проходит проверку подлинности удостоверения и разрешает доступ к источнику данных. Однако если встроенный соединитель поставщика услуг недоступен для источника данных, но управляемый соединитель доступен, необходимо использовать локальный шлюз данных.

В этом руководстве показано, как скачать, установить и настроить локальный локальный шлюз данных, чтобы позже создать ресурс шлюза данных в портал Azure. Дополнительные сведения о работе шлюза данных см. далее в этой статье. Дополнительные сведения о шлюзе см. в разделе Что такое локальный шлюз данных? Чтобы автоматизировать задачи установки и управления шлюзом, см . командлеты PowerShell шлюза данных в коллекции PowerShell.

Установка шлюза может успешно работать с такими облачными службами, как Power Automate, Power BI, Power Apps и Azure Analysis Services. Сведения о том, как использовать шлюз с этими службами, см. в следующих статьях:

- Локальный шлюз данных Microsoft Power Automate

- Локальный шлюз данных

- Локальный шлюз данных Microsoft Power Apps

- Локальный шлюз данных

Необходимые компоненты

Учетная запись и подписка Azure. Если у вас нет подписки, создайте бесплатную учетную запись.

Учетная запись Azure должна использовать рабочую или учебную учетную запись с форматом

<username>@<organization>.com. Вы не можете использовать учетные записи Azure B2B (гостевой) или личные учетные записи Майкрософт, например учетные записи с hotmail.com или outlook.com доменами.Примечание.

Если вы зарегистрировались для предложения Microsoft 365 и не предоставили рабочий адрес электронной почты, ваш адрес может иметь формат

username@domain.onmicrosoft.com. В этом случае ваша учетная запись хранится в клиенте Microsoft Entra. В большинстве случаев имя участника-пользователя (UPN) для учетной записи Azure совпадает с адресом электронной почты.Чтобы использовать подписку Visual Studio Standard, связанную с учетной записью Майкрософт, сначала создайте клиент Microsoft Entra или используйте каталог по умолчанию. Добавьте в каталог пользователя с паролем, а затем предоставьте этому пользователю доступ к своей подписке Azure. Затем вы можете войти в систему во время установки шлюза, используя эти имя пользователя и пароль.

Ваша учетная запись Azure должна принадлежать только одному клиенту или каталогу Microsoft Entra. Эту учетную запись необходимо использовать при установке и администрировании шлюза на локальном компьютере.

Во время установки шлюза нужно войти с учетной записью Azure, что привяжет установку шлюза конкретно к этой учетной записи Azure. Невозможно связать одну установку шлюза между несколькими учетными записями Azure или клиентами Microsoft Entra.

Далее в портал Azure необходимо использовать ту же учетную запись Azure, чтобы создать ресурс шлюза Azure, связанный с установкой шлюза. Вы можете связать между собой только одну установку шлюза и один ресурс шлюза Azure. Однако для настройки различных установок шлюза, связанных с ресурсом шлюза Azure, можно использовать учетную запись Azure. Затем рабочие процессы приложения логики могут использовать эти ресурсы шлюза в триггерах и действиях, которые могут получить доступ к локальным источникам данных.

Сведения о требованиях к операционной системе локального компьютера и оборудованию см. в основном руководстве по установке локального шлюза данных.

Рекомендации

Локальный шлюз данных должен быть установлен только на локальном компьютере, который не является контроллером домена. Не нужно устанавливать шлюз на компьютере, на котором размещен источник данных. Вам нужен только один шлюз для всех источников данных, поэтому вам не нужно устанавливать шлюз для каждого источника данных.

Чтобы свести к минимуму задержку, установите шлюз как можно ближе к источнику данных или на том же компьютере, если у вас есть разрешения.

Установите шлюз на локальный компьютер в проводной сети, подключенной к Интернету, который всегда включен и не переходит в спящий режим. В противном случае шлюз не будет функционировать и может наблюдаться снижение производительности при использовании беспроводной сети.

Если вы планируете использовать проверку подлинности Windows, убедитесь, что шлюз установлен на компьютере, который является членом той же среды Active Directory, что и источники данных.

Вы можете связать установку шлюза только с одной учетной записью Azure.

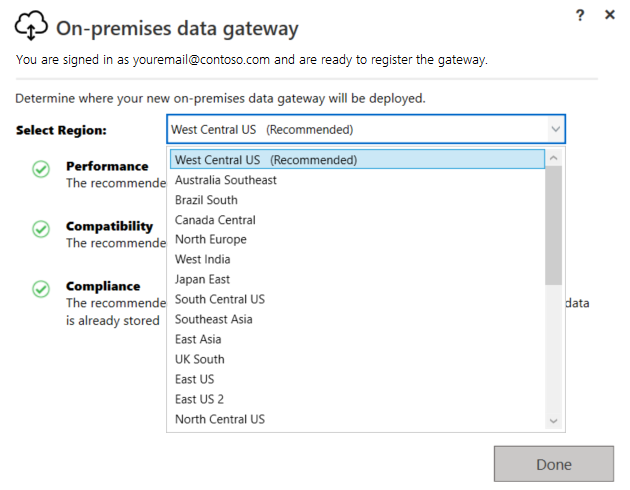

Регион, выбранный для установки шлюза, совпадает с расположением, которое необходимо выбрать при последующем создании ресурса шлюза Azure для рабочего процесса приложения логики. По умолчанию этот регион является тем же расположением, что и клиент Microsoft Entra, который управляет учетной записью пользователя Azure. Однако это расположение можно изменить во время установки шлюза или позже.

Важно!

При настройке шлюза команда "Изменить регион" недоступна при входе с помощью учетной записи Azure для государственных организаций, связанной с клиентом Microsoft Entra в облаке Azure для государственных организаций. Шлюз автоматически использует тот же регион, что и клиент Microsoft Entra учетной записи пользователя.

Чтобы продолжить использование учетной записи Azure для государственных организаций, но настройте шлюз для работы в глобальном мультитенантном коммерческом облаке Azure, сначала войдите во время установки шлюза с

prod@microsoft.comпомощью имени пользователя. Это решение заставляет шлюз использовать глобальное мультитенантное облако Azure, но по-прежнему позволяет продолжать использовать учетную запись Azure для государственных организаций.Ресурс приложения логики и ресурс шлюза Azure, создаваемые после установки шлюза, должны использовать ту же подписку Azure. Но эти ресурсы могут существовать в разных группах ресурсов Azure.

При обновлении установки шлюза сначала удалите текущий шлюз, чтобы снизить вероятность ошибок.

Рекомендуется убедиться, что используется поддерживаемая версия. Корпорация Майкрософт выпускает обновление для локального шлюза данных каждый месяц и в настоящее время поддерживает только последние шесть выпусков локального шлюза данных. Если у вас возникли проблемы с используемой версией, попробуйте выполнить обновление до последней версии. Проблема может быть устранена в последней версии.

Шлюз поддерживает два режима: стандартный режим и персональный режим, который применяется только для Power BI. На одном компьютере невозможно запустить несколько шлюзов в одном режиме.

Azure Logic Apps поддерживает операции чтения и записи через шлюз. Однако у этих операций есть ограничения на размер их полезной нагрузки.

Установка шлюза данных

Скачайте и запустите установщик шлюза на локальном компьютере.

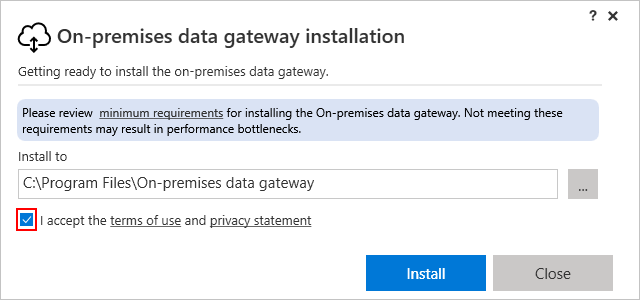

Проверьте минимальные требования, сохраните путь установки по умолчанию, примите условия использования и нажмите кнопку "Установить".

При появлении запроса убедитесь, что установщик может внести изменения на компьютер.

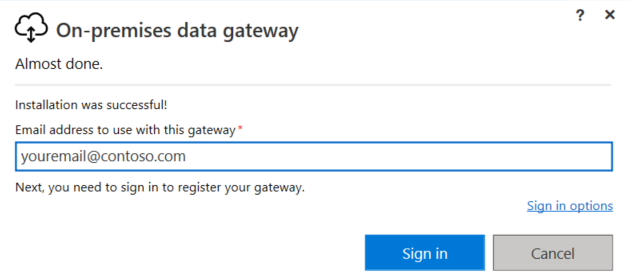

После завершения установки шлюза укажите адрес электронной почты для учетной записи Azure и нажмите кнопку "Войти".

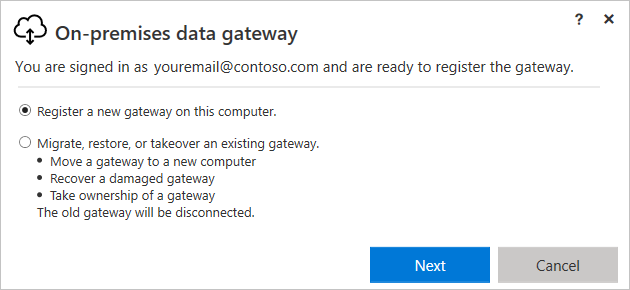

Выберите Регистрация нового шлюза на этом компьютере>Далее.

Установка шлюза будет зарегистрирована в облачной службе шлюза.

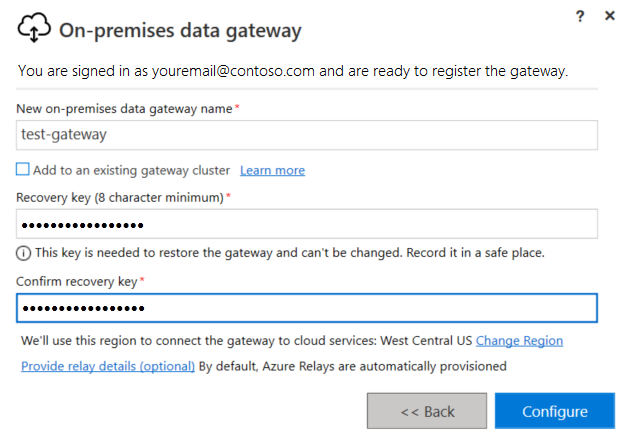

Укажите следующие сведения для установки шлюза:

- Уникальное имя шлюза в клиенте Microsoft Entra

- Установка дополнительных шлюзов для сценариев высокой доступности путем нажатия кнопки "Добавить в существующий кластер шлюза".

- Ключ восстановления, имеющий по крайней мере восемь символов

- Подтверждение ключа восстановления

Важно!

Не забудьте сохранить ключ восстановления в безопасном месте. Этот ключ необходим для перемещения, восстановления, изменения владельца или изменения расположения для установки шлюза.

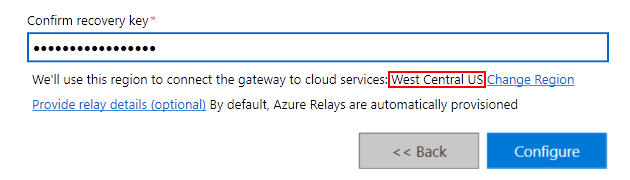

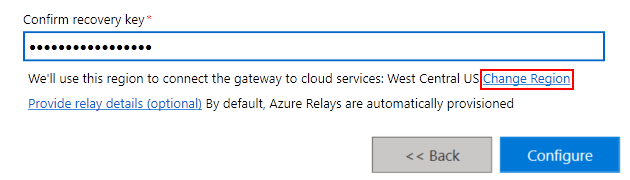

Просмотрите регион облачной службы шлюза и Служебная шина Azure экземпляре обмена сообщениями, который использует установка шлюза. По умолчанию этот регион является тем же расположением, что и клиент Microsoft Entra для учетной записи Azure.

Чтобы принять регион по умолчанию, выберите Настроить. Если регион по умолчанию не является ближайшим к вам, можно изменить регион.

Причины изменения региона установки шлюза.

Например, чтобы уменьшить задержку, можно изменить регион шлюза на тот же регион, что и ресурс приложения логики и рабочий процесс. Кроме того, можно выбрать регион, ближайший к локальному источнику данных. Ресурс шлюза в Azure и рабочий процесс приложения логики могут иметь разные расположения.

Рядом с текущим регионом выберите Изменить регион.

На следующей странице откройте список Выбрать регион, выберите требуемый регион и нажмите кнопку Готово.

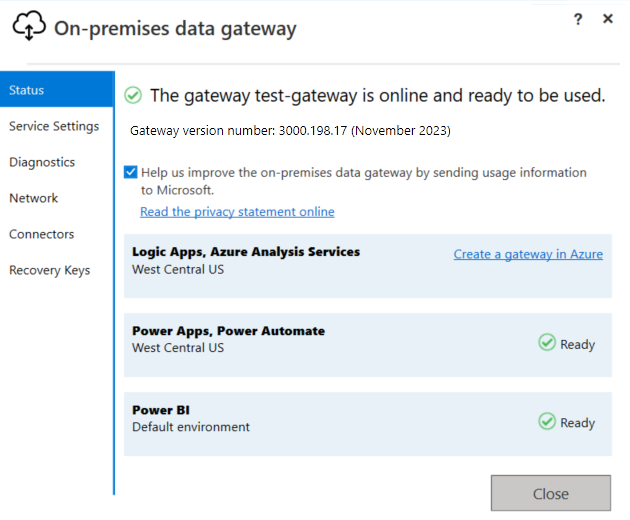

В последнем окне подтверждения просмотрите сведения о шлюзе данных. Когда будете готовы, нажмите кнопку Закрыть.

В этом примере используется та же учетная запись для Azure Logic Apps, Power BI, Power Apps и Power Automate, чтобы шлюз был доступен для всех этих служб.

Проверка или настройка параметров подключения

Локальный шлюз данных зависит от служебная шина обмена сообщениями для предоставления облачного подключения и установления соответствующих исходящих подключений к связанному региону Azure шлюза. Если в рабочей среде требуется, чтобы трафик прошел через прокси-сервер или брандмауэр для доступа к Интернету, это ограничение может предотвратить подключение локального шлюза данных к облачной службе шлюза и служебная шина обмена сообщениями. Шлюз имеет несколько параметров подключения, которые можно настроить.

В качестве примера сценария можно использовать настраиваемые соединители, которые обращаются к локальным ресурсам с помощью локального ресурса шлюза данных в Azure. Если у вас также есть брандмауэр, который ограничивает трафик определенными IP-адресами, необходимо настроить установку шлюза, чтобы разрешить доступ к соответствующим исходящим IP-адресам управляемого соединителя. Все рабочие процессы приложения логики в одном регионе используют одинаковые диапазоны IP-адресов.

Дополнительные сведения см. в следующей документации:

- Настройка параметров подключения для локального шлюза данных

- Настройка параметров прокси-сервера для локального шлюза данных

Поддержка высокой доступности

Чтобы избежать создания единых точек отказа для доступа к локальным данным, можно установить несколько шлюзов (только в стандартном режиме) на разных компьютерах и настроить их как кластер или группу. Таким образом, если основной шлюз окажется недоступен, то запросы данных будут перенаправляться на второй шлюз, и т. д. Так как на компьютер можно установить только один шлюз в стандартном режиме, все дополнительные шлюзы в кластере необходимо установить на отдельных компьютерах. Все соединители, работающие с локальным шлюзом данных, поддерживают высокий уровень доступности.

Необходимо установить по крайней мере один шлюз с той же учетной записью Azure, что и основной шлюз. Вам также нужен ключ восстановления для этой установки.

На основном шлюзе должны быть установлены обновления от ноября 2017 г. или более ранние.

Чтобы установить другой шлюз после настройки основного шлюза, выполните следующие действия.

В установщике шлюза выберите "Добавить в существующий кластер шлюза".

В списке доступных кластеров шлюзов выберите первый установленный шлюз.

Введите ключ восстановления для этого шлюза.

Выберите Настроить.

Дополнительные сведения см. в разделе Кластеры с высоким уровнем доступности для локальных шлюзов данных.

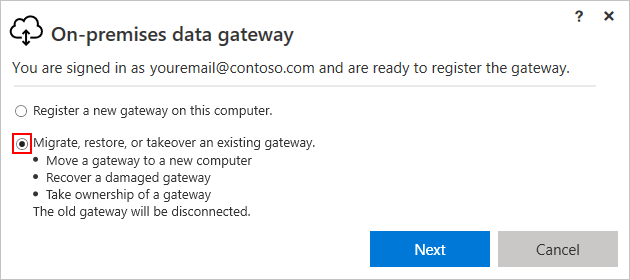

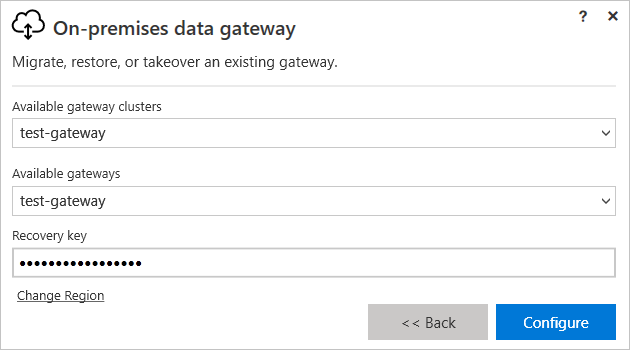

Изменение расположения, миграции, восстановления или перехват имеющегося шлюза

Если необходимо изменить расположение шлюза, переместите установку шлюза на новый компьютер, восстановите поврежденный шлюз или получите право владения для существующего шлюза, необходимо иметь ключ восстановления, используемый во время установки шлюза.

Примечание.

Прежде чем восстанавливать шлюз на компьютере с исходной установкой шлюза, необходимо сначала удалить шлюз на этом компьютере. С помощью этого действия исходный шлюз будет отключен. Если вы удалите кластер шлюза для какой-либо облачной службы, то вы не сможете восстановить этот кластер.

Запустите установщик шлюза на компьютере со шлюзом.

При появлении запроса установщика войдите с той же учетной записью Azure, которая использовалась для установки шлюза.

Выберите Перемещение, восстановление существующего шлюза или получение права владения им>Далее.

Выберите один из доступных кластеров и шлюзов, затем введите ключ восстановления для выбранного шлюза.

Чтобы изменить регион, выберите "Изменить регион" и выберите новый регион.

Когда вы будете готовы, нажмите кнопку "Настроить".

Администрирование на уровне арендатора

Чтобы получить представление обо всех локальных шлюзах данных в клиенте Microsoft Entra, глобальные администраторы этого клиента могут войти в центр Power Platform Администратор в качестве администратора клиента и выбрать параметр шлюзов данных. Дополнительные сведения см. в разделе Предварительная версия: управление локальным шлюзом данных.

Перезапуск шлюза

По умолчанию установка шлюза на локальном компьютере выполняется как учетная запись службы Windows с именем "Локальная служба шлюза данных". Однако установка шлюза использует NT SERVICE\PBIEgwService имя для учетных данных учетной записи входа в качестве учетной записи и имеет разрешения на вход в качестве службы .

Примечание.

Учетная запись службы Windows отличается от учетной записи, используемой для подключения к локальным источникам данных, а также от учетной записи Azure, используемой при входе в облачные службы.

Как и любая другая служба Windows, можно запускать и останавливать шлюз различными способами. Дополнительные сведения см. в разделе Перезапуск локального шлюза данных.

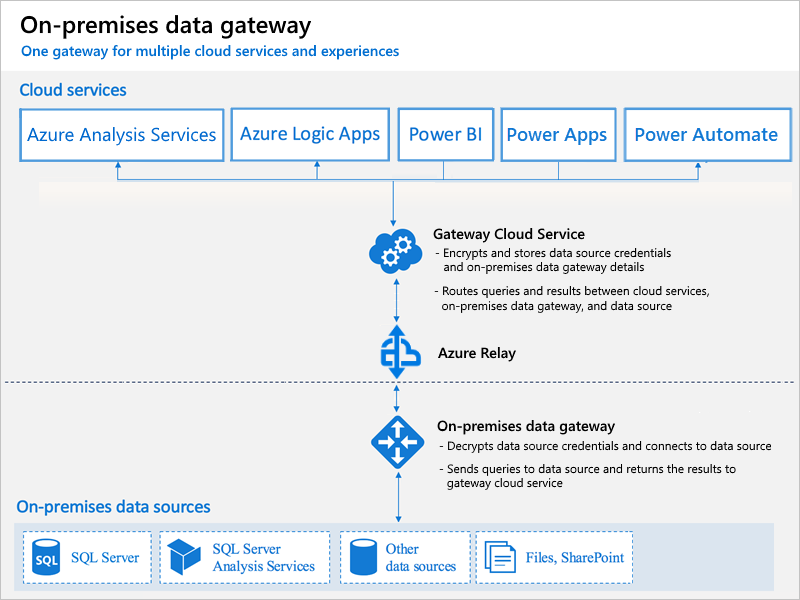

Принцип работы шлюза

Другие разработчики в организации могут получить доступ к локальным данным, для которых у них уже есть авторизованный доступ. Однако прежде чем эти разработчики смогут подключиться к локальному источнику данных, необходимо установить и настроить локальный шлюз данных. Как правило, устанавливает и настраивает шлюз администратор. Для этих действий могут потребоваться разрешения сервера Администратор istrator или специальные знания о локальных серверах.

Шлюз обеспечивает более быстрый и безопасный обмен данными в фоновом режиме. Эти данные передаются между пользователем в облаке, облачной службой шлюза и локальным источником данных. Облачная служба шлюза шифрует и хранит учетные данные источников данных и сведения о шлюзах. Эта служба также перенаправляет запросы и их результаты между пользователем, шлюзом и локальным источником данных.

Шлюз работает с брандмауэрами и использует только исходящие соединения. Весь трафик поступает как безопасный исходящий трафик от агента шлюза. Шлюз отправляет данные из локальных источников в зашифрованных каналах через служебная шина обмена сообщениями. Служебная шина создает канал между шлюзом и службой вызовов, при этом она не хранит никаких данных. Шифруются все данные, которые передаются через шлюз.

Примечание.

В зависимости от облачной службы может потребоваться настроить источник данных для шлюза.

В инструкциях ниже описывается, что происходит, когда пользователь в облаке взаимодействует с элементом, подключенным к локальному источнику данных.

Облачная служба создает запрос с зашифрованными учетными данными для источника данных. Затем служба отправляет запрос и учетные данные в очередь шлюза для обработки.

Облачная служба шлюза анализирует запрос и отправляет запрос на служебная шина обмена сообщениями.

служебная шина обмен сообщениями отправляет ожидающие запросы в шлюз.

Шлюз получает запрос, расшифровывает учетные данные и подключается с ними к одному или нескольким источникам данных.

Затем шлюз отправляет запрос к источнику данных для выполнения.

Результаты отправляются из источника данных обратно в шлюз, а затем — в облачную службу шлюза. Затем облачная служба шлюза использует эти результаты.

Аутентификация в локальных источниках данных

Сохраненные учетные данные используются для подключения шлюза к локальным источникам данных. Вне зависимости от того, какой пользователь отправил запрос, шлюз для подключения использует сохраненные учетные данные. Могут возникнуть исключения аутентификации для определенных служб, например DirectQuery и LiveConnect для Analysis Services в Power BI.

ИД Microsoft Entra

Облачные службы Майкрософт используют идентификатор Microsoft Entra для проверки подлинности пользователей. Клиент Microsoft Entra содержит имена пользователей и группы безопасности. Как правило, адрес электронной почты, используемый для входа, совпадает с именем участника-пользователя для учетной записи.

Какое у меня имя участника-пользователя?

Если вы не являетесь администратором домена, то вы можете не знать свое имя участника-пользователя. Чтобы найти имя участника-пользователя для своей учетной записи, выполните команду whoami /upn на рабочей станции. Хотя результат выглядит как адрес электронной почты, это имя участника-пользователя для учетной записи локального домена.

Синхронизация локальная служба Active Directory с идентификатором Microsoft Entra

Для учетных записей локальная служба Active Directory и учетных записей Microsoft Entra необходимо использовать то же имя участника-пользователя. Таким образом, убедитесь, что имя участника-пользователя для каждой учетной записи локальная служба Active Directory соответствует имени участника-пользователя учетной записи Microsoft Entra. Облачные службы знают только о учетных записях в идентификаторе Microsoft Entra. Таким образом, вам не нужно добавлять учетную запись в локальная служба Active Directory. Если учетная запись не существует в идентификаторе Microsoft Entra, эту учетную запись нельзя использовать.

Ниже приведены способы сопоставления учетных записей локальная служба Active Directory с идентификатором Microsoft Entra.

Добавьте учетные записи вручную в идентификатор Microsoft Entra.

Создайте учетную запись на портале Azure или в центре администрирования Microsoft 365. Убедитесь, что имя этой учетной записи совпадает с именем участника-пользователя локальной учетной записи Active Directory.

Синхронизация локальных учетных записей с клиентом Microsoft Entra с помощью средства Microsoft Entra Подключение.

Средство Microsoft Entra Подключение предоставляет параметры синхронизации каталогов и настройки проверки подлинности. Можно настроить синхронизацию хэша паролей, сквозную аутентификацию и федерацию. Если вы не являетесь администратором клиента или администратором локального домена, обратитесь к ИТ-администратору, чтобы настроить Microsoft Entra Подключение. Microsoft Entra Подключение гарантирует, что имя участника-пользователя Microsoft Entra соответствует локальному имени участника-пользователя Active Directory. Это соответствие удобно использовать для активных подключений Analysis Services с использованием Power BI или единого входа (SSO).

Примечание.

Синхронизация учетных записей с помощью средства Microsoft Entra Подключение создает новые учетные записи в клиенте Microsoft Entra.

Вопросы и ответы и устранение неполадок

- Вопросы и ответы о локальном шлюзе данных

- Устранение неполадок с локальным шлюзом данных

- Мониторинг и оптимизация производительности шлюза