Защита от кражи данных Машинного обучения Azure

Машинное обучение Azure имеет несколько зависимостей входящего и исходящего трафика. Некоторые из этих зависимостей могут подвергать риску кражи данных злоумышленниками в организации. В этом документе объясняется, как свести к минимуму риск кражи данных путем ограничения требований к входящему и исходящему трафику.

Входящий трафик. Если в вычислительном экземпляре или кластере используется общедоступный IP-адрес, у вас есть тег службы входящего

azuremachinelearningтрафика (порт 44224). Этот входящий трафик можно контролировать с помощью группы безопасности сети (NSG) и тегов служб. Трудно замаскировать IP-адреса служб Azure, поэтому существует низкий риск кражи данных. Вы также можете настроить вычисление так, чтобы оно не использовало общедоступный IP-адрес, который удаляет требования к входящему трафику.Исходящий трафик. Если злоумышленники не имеют доступа на запись к исходящим целевым ресурсам, они не могут использовать этот исходящий трафик для кражи данных. Идентификатор Microsoft Entra, Azure Resource Manager, Машинное обучение Azure и Реестр контейнеров Майкрософт относятся к этой категории. С другой стороны, службу хранилища и AzureFrontDoor.frontend можно использовать для кражи данных.

Исходящий трафик хранилища. Это требование поступает из вычислительного экземпляра и вычислительного кластера. Злоумышленник может использовать это правило для исходящего трафика для кражи данных путем подготовки и сохранения данных в собственной учетной записи хранения. Вы можете удалить риск кражи данных с помощью политики конечной точки службы Azure и архитектуры упрощенной коммуникации между узлами для пакетной службы Azure.

Исходящий трафик AzureFrontDoor.frontend: Azure Front Door используется пользовательским интерфейсом Студия машинного обучения Azure и AutoML. Вместо разрешения исходящего трафика к тегу службы (AzureFrontDoor.frontend) переключитесь на следующие полные доменные имена (FQDN). Переключение на эти полные доменные имена удаляет ненужный исходящий трафик, включенный в тег службы, и разрешает только то, что необходимо для Студия машинного обучения Azure пользовательского интерфейса и autoML.

ml.azure.comautomlresources-prod.azureedge.net

Совет

Сведения, приведенные в этой статье, в основном касались использования виртуальная сеть Azure. Машинное обучение Azure также могут использовать управляемые виртуальные сети. С помощью управляемой виртуальной сети Машинное обучение Azure обрабатывает задание сетевой изоляции для рабочей области и управляемых вычислений.

Чтобы устранить проблемы кражи данных, управляемые виртуальные сети позволяют ограничить исходящий трафик только утвержденным исходящим трафиком. Дополнительные сведения см. в изоляция управляемой сети рабочей области.

Необходимые компоненты

- Подписка Azure

- Виртуальная сеть Azure

- Рабочая область Машинного обучения Azure с частной конечной точкой, которая подключается к виртуальной сети.

- Учетная запись хранения, используемая рабочей областью, также должна подключаться к виртуальной сети с помощью частной конечной точки.

- Необходимо повторно создать вычислительный экземпляр или уменьшить масштаб вычислительного кластера до нуля.

- Не обязательно, если вы присоединились к предварительной версии.

- Не требуется, если у вас есть новый вычислительный экземпляр и вычислительный кластер, созданный после декабря 2022 года.

Почему необходимо использовать политику конечной точки службы

Политики конечных точек службы позволяют фильтровать исходящий трафик виртуальной сети для служба хранилища Azure учетных записей через конечную точку службы и разрешать кражу данных только определенным учетным записям служба хранилища Azure. Машинное обучение Azure вычислительный экземпляр и вычислительный кластер требуют доступа к учетным записям хранения, управляемым Корпорацией Майкрософт, для подготовки. Псевдоним Машинное обучение Azure в политиках конечных точек службы включает учетные записи хранения, управляемые Корпорацией Майкрософт. Мы используем политики конечных точек службы с псевдонимом Машинное обучение Azure для предотвращения кражи данных или управления учетными записями хранения назначения. Дополнительные сведения см. в документации по политике конечной точки службы.

1. Создание политики конечной точки службы

На портале Azure добавьте новую политику конечной точки службы. На вкладке Основное укажите необходимые сведения и нажмите кнопку Далее.

На вкладке Определения политики выполните следующие действия:

Выберите + Add a resource (+ Добавление ресурса), а затем укажите следующие сведения:

- Служба. Microsoft.Storage.

- Область. Выберите область в качестве одной учетной записи , чтобы ограничить сетевой трафик одной учетной записью хранения.

- Подписка. Подписка Azure, содержащая учетную запись хранения.

- Группа ресурсов. Группа ресурсов, содержащая учетную запись хранения.

- Ресурс: учетная запись хранения по умолчанию рабочей области.

Выберите Добавить, чтобы добавить сведения о ресурсе.

Выберите + Add an alias (+ Добавление псевдонима), а затем выберите

/services/Azure/MachineLearningв качестве значения псевдонима сервера. Нажмите кнопку "Добавить ", чтобы добавить псевдоним.Примечание.

Azure CLI и Azure PowerShell не поддерживают добавление псевдонима в политику.

Выберите Просмотр и создание, а затем нажмите кнопку Создать.

Внимание

Если вычислительный экземпляр и вычислительный кластер требуют доступа к дополнительным учетным записям хранения, политика конечной точки службы должна включать дополнительные учетные записи хранения в разделе ресурсов. Обратите внимание, что при использовании частных конечных точек хранилища не требуется. Политика конечной точки службы и частная конечная точка являются независимыми.

2. Разрешить входящий и исходящий сетевой трафик

Входящий трафик

Внимание

Следующая информация изменяет рекомендации, приведенные в статье "Защита среды обучения".

Внимание

Следующая информация изменяет рекомендации, приведенные в статье "Защита среды обучения".

При использовании вычислительного экземпляра Машинное обучение Azure с общедоступным IP-адресом разрешайте входящий трафик из управления пакетная служба Azure (тег BatchNodeManagement.<region>службы). Для вычислительного экземпляра без общедоступного IP-адреса этот входящий трафик не требуется.

Исходящие

Внимание

В дополнение к рекомендациям, приведенным в статьях Безопасная обучаемая среда с виртуальными сетями и Настройка входящего и исходящего сетевого трафика, приведены указанные ниже сведения.

Внимание

В дополнение к рекомендациям, приведенным в статьях Безопасная обучаемая среда с виртуальными сетями и Настройка входящего и исходящего сетевого трафика, приведены указанные ниже сведения.

Выберите используемую конфигурацию:

Разрешить исходящий трафик следующим тегам службы. Замените <region> на регион Azure, содержащий вычислительный кластер или экземпляр:

| Тег службы | Протокол | Порт |

|---|---|---|

BatchNodeManagement.<region> |

ЛЮБАЯ | 443 |

AzureMachineLearning |

TCP | 443 |

Storage.<region> |

TCP | 443 |

Примечание.

Для исходящего трафика хранилища политика конечной точки службы будет применена позже, чтобы ограничить исходящий трафик.

Дополнительные сведения см. в статье "Защита сред обучения" и настройка входящего и исходящего сетевого трафика.

Дополнительные сведения см. в статье "Защита сред обучения" и настройка входящего и исходящего сетевого трафика.

3. Включение конечной точки хранилища для подсети

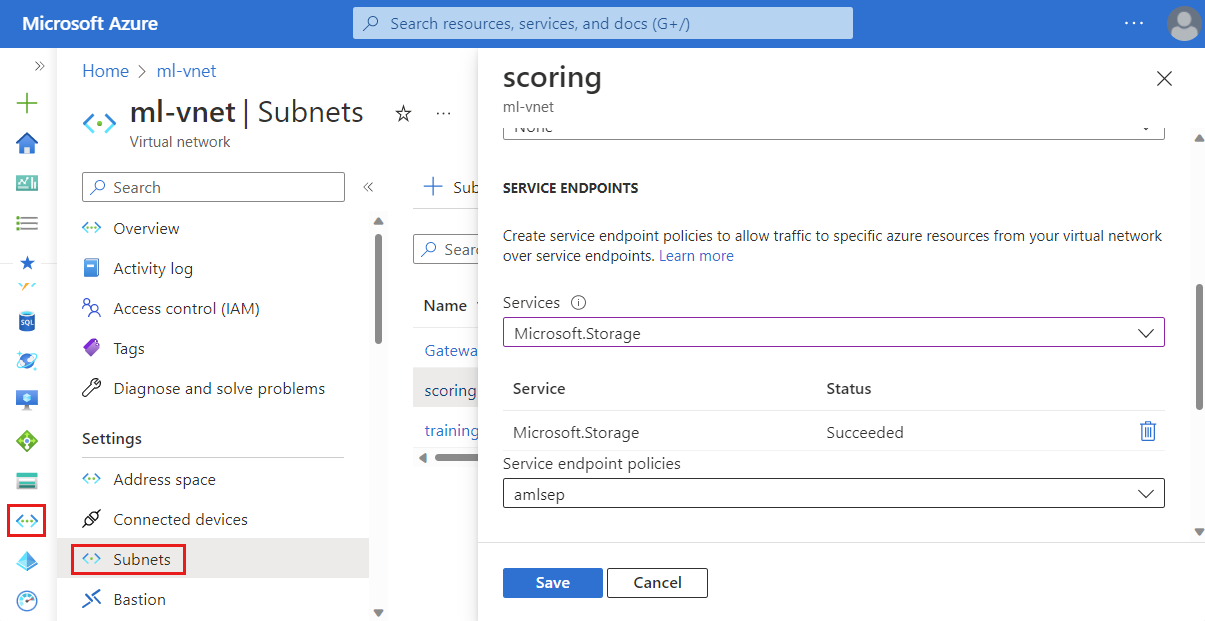

Выполните следующие действия, чтобы включить конечную точку хранилища для подсети, содержащей Машинное обучение Azure вычислительных кластеров и вычислительных экземпляров:

- В портал Azure выберите виртуальная сеть Azure для рабочей области Машинное обучение Azure.

- В левой части страницы выберите подсети , а затем выберите подсеть, содержащую вычислительный кластер и вычислительный экземпляр.

- В появившейся форме разверните раскрывающийся список Службы, а затем включите Microsoft.Storage. Чтобы сохранить эти изменения, выберите Сохранить.

- Примените политику конечной точки службы к подсети рабочей области.

4. Курированные среды

При использовании Машинное обучение Azure курируемых сред обязательно используйте последнюю версию среды. Реестр контейнеров для среды также должен быть mcr.microsoft.com. Чтобы проверить реестр контейнеров, необходимо выполнить следующие действия:

В Студия машинного обучения Azure выберите рабочую область и выберите среды.

Убедитесь, что Реестр контейнеров Azure начинается со значения

mcr.microsoft.com.Внимание

Если реестр

viennaglobal.azurecr.ioконтейнеров не может использовать курированную среду с кражей данных. Попробуйте обновить курированную среду до последней версии.При использовании

mcr.microsoft.comнеобходимо также разрешить исходящую конфигурацию указанным ниже ресурсам. Выберите используемый параметр конфигурации:Разрешите исходящий трафик через TCP-порт 443 указанным ниже тегам службы. Замените

<region>на регион Azure, содержащий вычислительный кластер или экземпляр.MicrosoftContainerRegistry.<region>AzureFrontDoor.FirstParty

Следующие шаги

Дополнительные сведения см. в следующих статьях:

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по