Устранение неполадок подключения к частной конечной точке

При подключении к рабочей области Машинное обучение Azure, настроенной с частной конечной точкой, может возникнуть ошибка 403 или сообщение о том, что доступ запрещен. В этой статье объясняется, как можно проверка для распространенных проблем конфигурации, вызывающих эту ошибку.

Совет

Прежде чем использовать действия, описанные в этой статье, воспользуйтесь API диагностики рабочей области Машинного обучения Azure. Это может помочь определить проблемы конфигурации с рабочей областью. Дополнительные сведения см. в статье Как использовать диагностику рабочей области.

DNS configuration (Настройка DNS)

Действия по устранению неполадок для конфигурации DNS отличаются в зависимости от того, используется ли Azure DNS или пользовательский DNS. Чтобы определить, какой из этих вариантов вы используете, сделайте следующее:

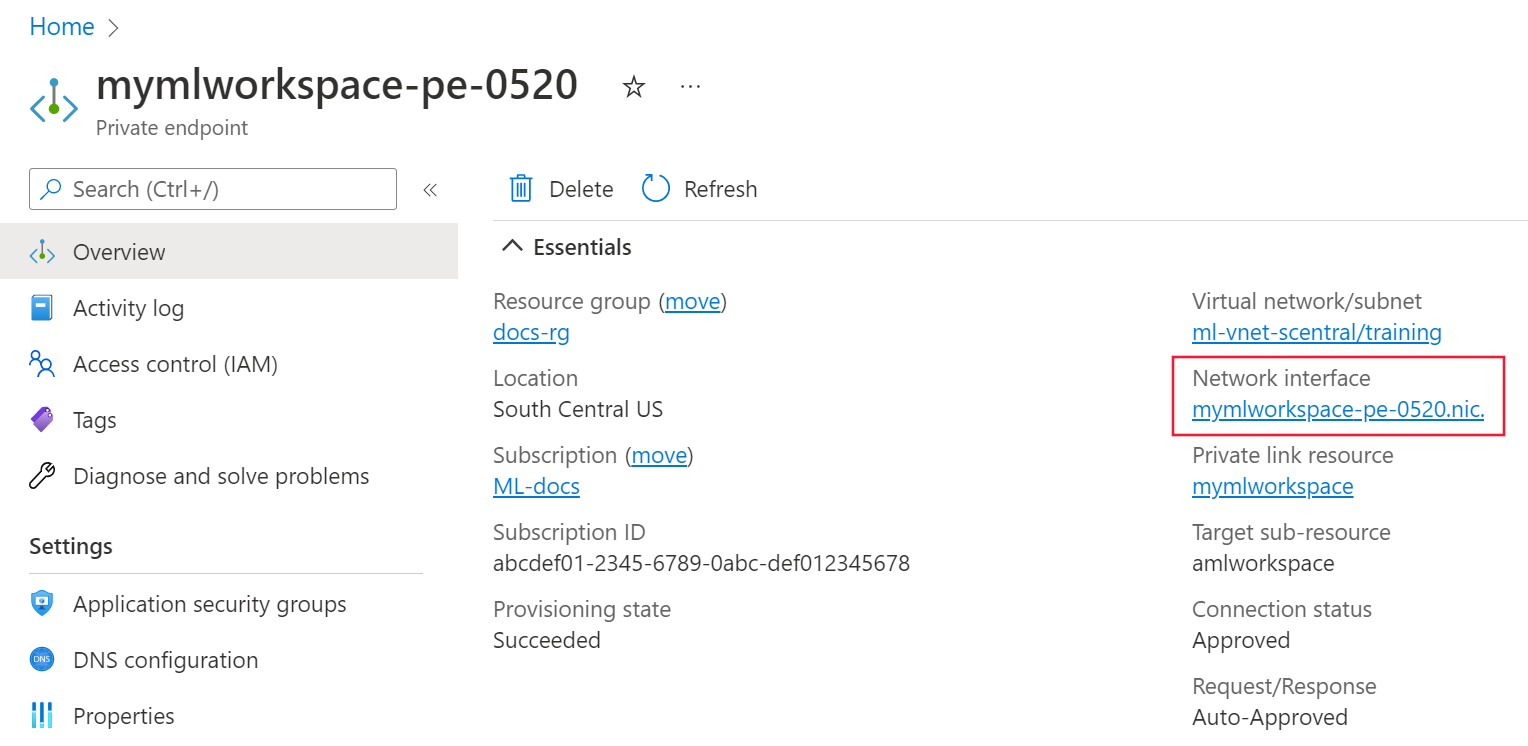

На портале Azure выберите частную конечную точку для рабочей области Машинного обучения Azure.

На странице Обзор выберите ссылку Сетевой интерфейс.

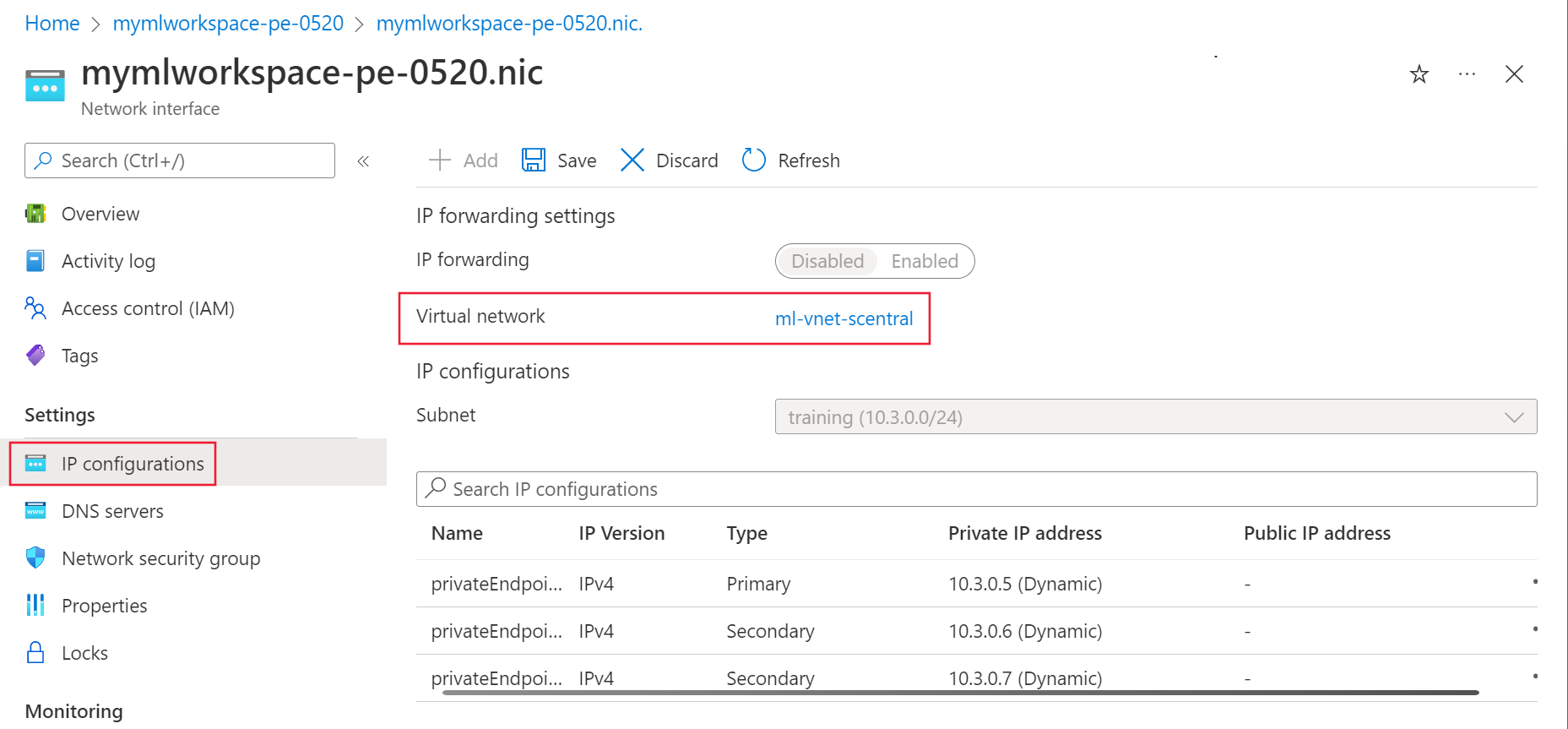

В разделе Параметры выберите IP-конфигурации и щелкните ссылку Виртуальная сеть.

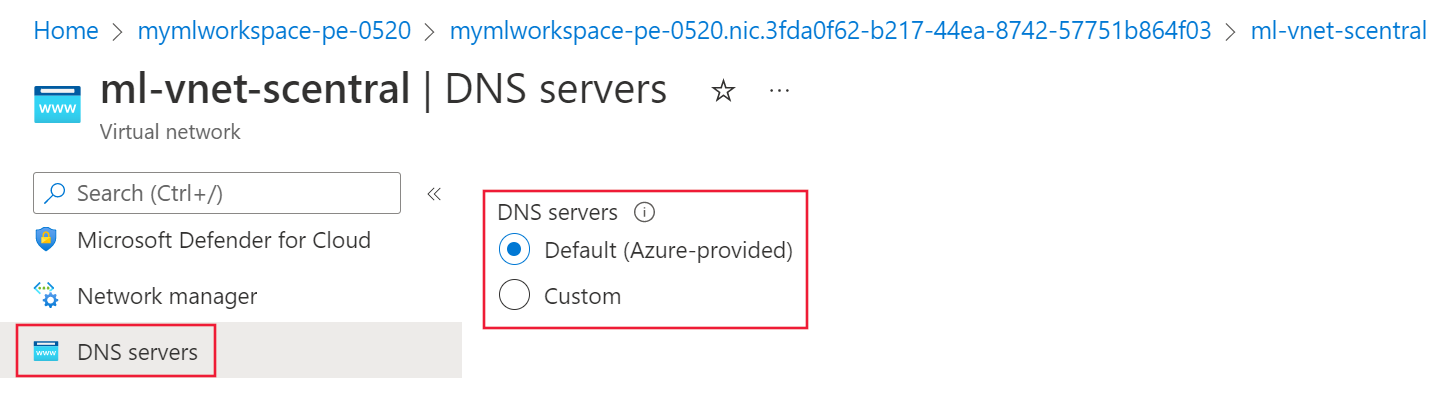

В разделе Параметры в левой части страницы выберите запись DNS-серверы.

- Если это значение по умолчанию (предоставлено Azure) или 168.63.129.16, виртуальная сеть использует Azure DNS. Перейдите к разделу Устранение неполадок с Azure DNS.

- Если указан другой IP-адрес, виртуальная сеть использует пользовательское решение DNS. Перейдите к разделу Устранение неполадок с пользовательской службой DNS.

Устранение неполадок с пользовательской службой DNS

Выполните следующие действия, чтобы убедиться, что пользовательское решение DNS правильно разрешает имена в IP-адреса:

На виртуальной машине, ноутбуке, настольном компьютере или другом вычислительном ресурсе с рабочим подключением к частной конечной точке откройте веб-браузер. В браузере введите URL-адрес своего региона Azure:

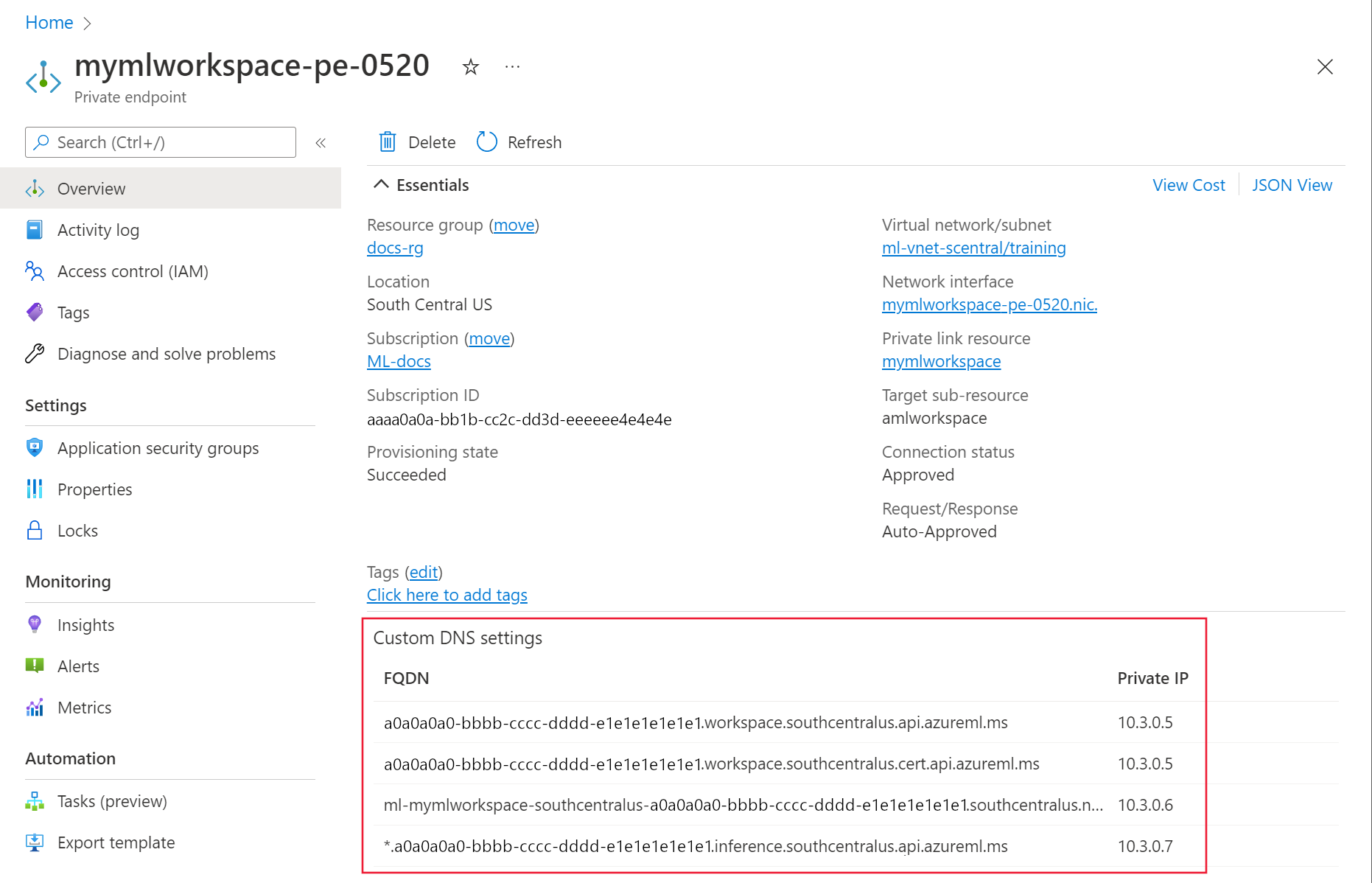

Регион Azure URL-адрес Azure для государственных организаций https://portal.azure.us/?feature.privateendpointmanagedns=false Microsoft Azure под управлением 21Vianet https://portal.azure.cn/?feature.privateendpointmanagedns=false Все другие регионы https://portal.azure.com/?feature.privateendpointmanagedns=false На портале выберите частную конечную точку для рабочей области. Создайте список полных доменных имен для частной конечной точки.

Откройте командную строку, PowerShell или другую командную строку и выполните следующую команду для каждого полного доменного имени, возвращенного на предыдущем шаге. При каждом выполнении команды убедитесь, что возвращенный IP-адрес соответствует IP-адресу, указанному на портале для полного доменного имени:

nslookup <fqdn>Например, при выполнении команды

nslookup 29395bb6-8bdb-4737-bf06-848a6857793f.workspace.eastus.api.azureml.msвозвращается значение, аналогичное следующему тексту:Server: yourdnsserver Address: yourdnsserver-IP-address Name: 29395bb6-8bdb-4737-bf06-848a6857793f.workspace.eastus.api.azureml.ms Address: 10.3.0.5Если команда

nslookupвозвращает ошибку или другой IP-адрес, отличный от отображаемого на портале, пользовательское решение DNS настроено неправильно. Дополнительные сведения см. в статье Использование рабочей области с пользовательским DNS-сервером.

Руководство по устранению неполадок с Azure DNS

При использовании Azure DNS для разрешения имен выполните следующие действия, чтобы убедиться, что интеграция Частной зоны DNS настроена правильно:

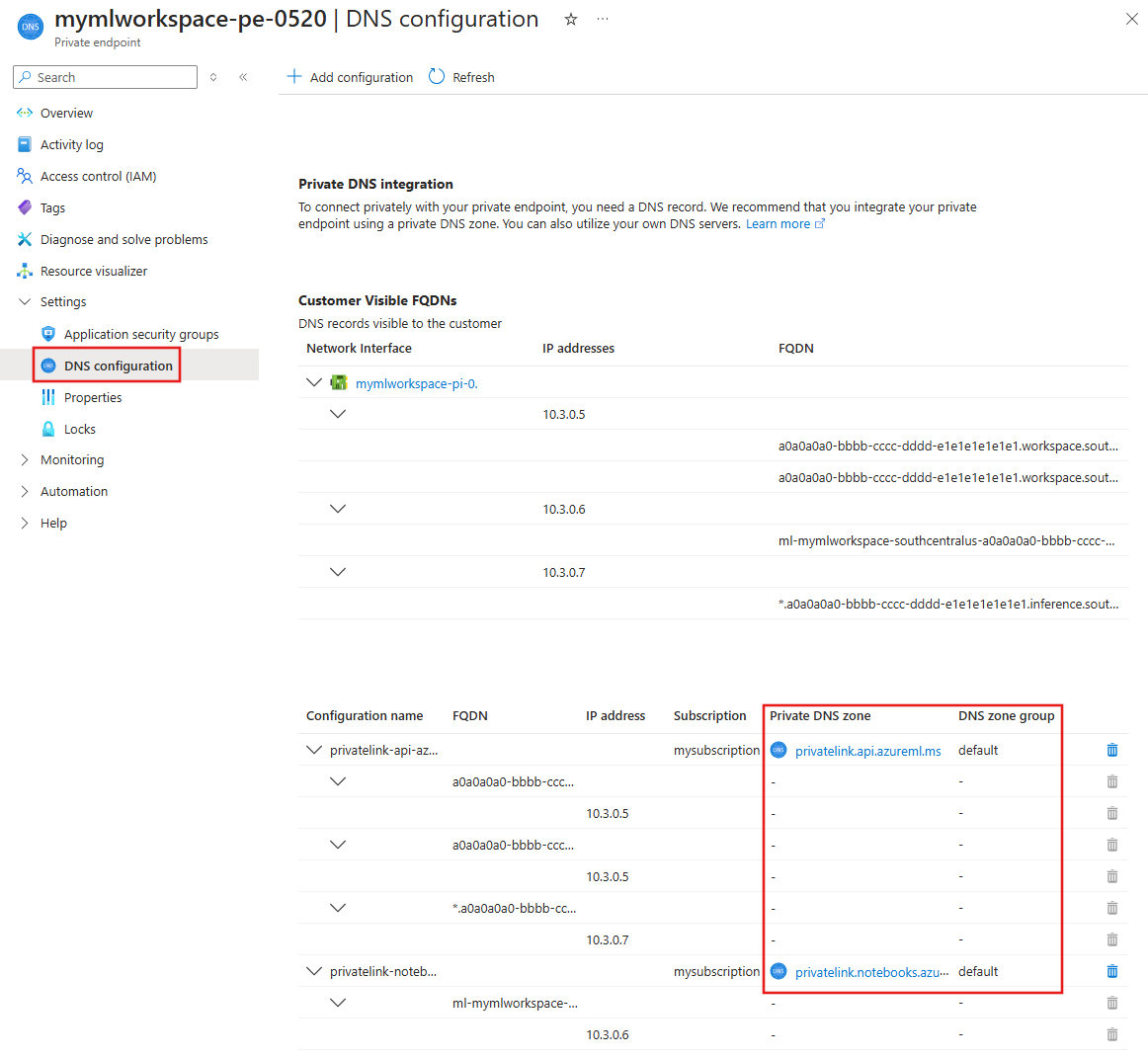

В частной конечной точке выберите Конфигурация DNS. Для каждой записи в столбце Частная зона DNS также должна присутствовать запись в столбце Группа зон DNS.

Если есть запись Частная зона DNS зоны, но нет записи группы зон DNS, удалите и повторно создайте частную конечную точку. При повторном создании частной конечной точки включите интеграцию с Частной зоной DNS.

Если группа зон DNS не пуста, выберите ссылку для записи Частная зона DNS.

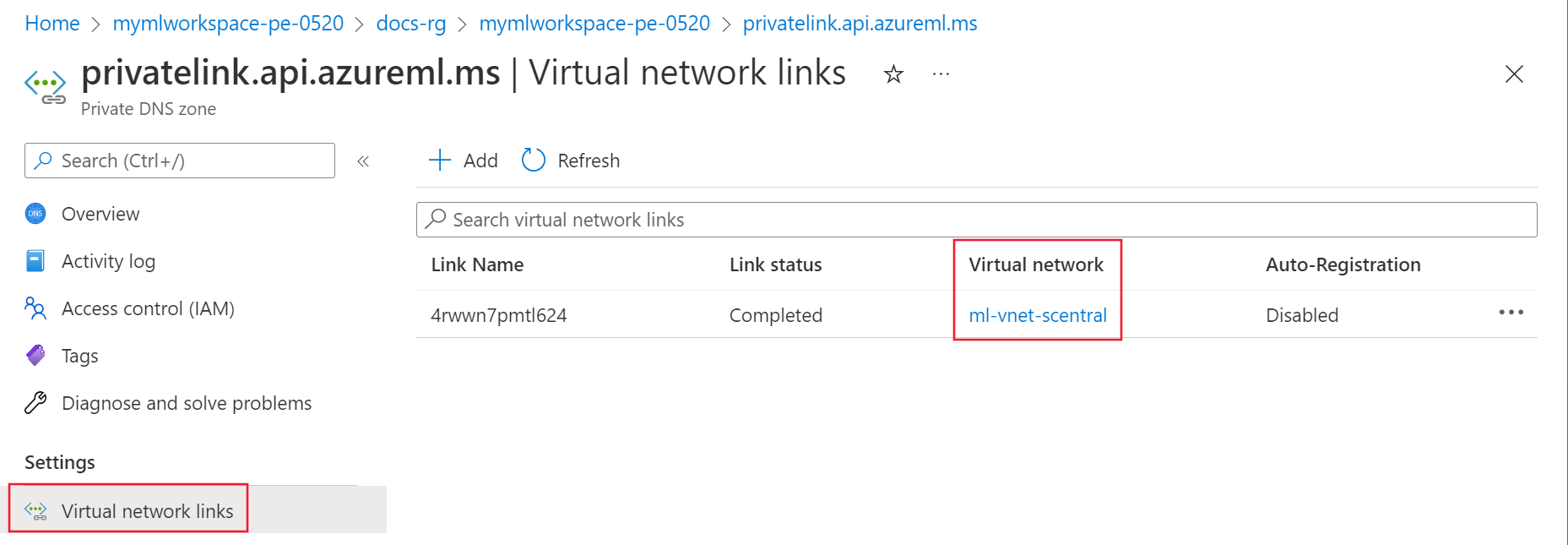

В Частной зоне DNS выберите Связи виртуальных сетей. Должна быть ссылка на виртуальную сеть. Если ее нет, удалите и повторно создайте частную конечную точку. При повторном его создании выберите зону Частная зона DNS, связанную с виртуальной сетью, или создайте новую, связанную с ней.

Повторите предыдущие шаги для остальных записей Частной зоны DNS.

Конфигурация браузера (DNS по протоколу HTTPS)

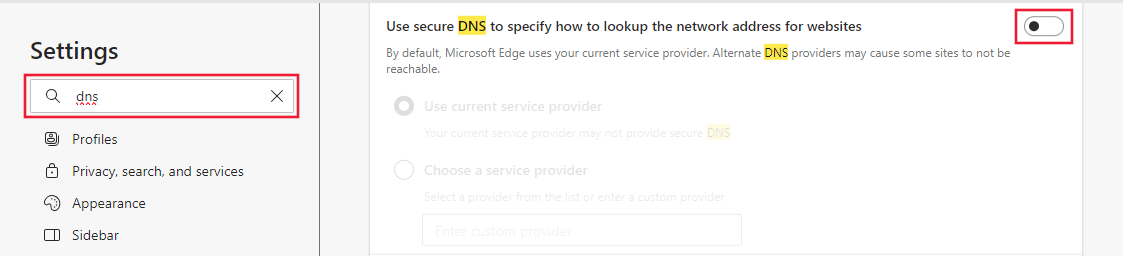

Проверьте, включена ли служба DNS по протоколу HTTP в веб-браузере. DNS через HTTP может блокировать передачу IP-адреса частной конечной точки от Azure DNS.

- Mozilla Firefox: дополнительные сведения см. на странице об отключении DNS по протоколу HTTPS в Firefox.

- Microsoft Edge:

Выберите ... в правом верхнем углу, а затем выберите Параметры.

В параметрах найдите DNS и отключите безопасный DNS, чтобы указать способ поиска сетевого адреса для веб-сайтов.

настройки прокси-сервера;

Если вы используете прокси-сервер, это может препятствовать обмену данными с защищенной рабочей областью. Чтобы протестировать это, воспользуйтесь одним из следующих вариантов:

- Временно отключите параметр прокси-сервера и убедитесь, что вы можете подключиться.

- Создайте файл автоматической настройки прокси-сервера (PAC), который разрешает прямой доступ к полным доменным именам, указанным в частной конечной точке. Он также должен разрешать прямой доступ к полному доменному имени для любых вычислительных экземпляров.

- Настройте прокси-сервер для переадресации DNS-запросов в Azure DNS.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по