Краткое руководство. Диагностика проблемы с фильтром трафика на виртуальной машине с помощью портала Azure

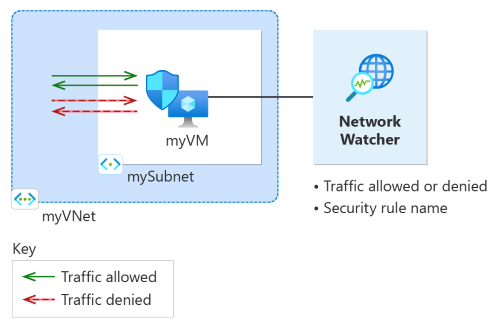

В этом кратком руководстве вы развертываете виртуальную машину и используете Наблюдатель за сетями IP-поток проверки подключения к разным IP-адресам и из разных IP-адресов. Используя результаты проверки IP-потока, вы определяете правило безопасности, блокирующее трафик и вызывающее сбой связи, и узнайте, как его можно устранить. Вы также узнаете, как использовать действующие правила безопасности для сетевого интерфейса, чтобы определить, почему правило безопасности разрешает или запрещает трафик.

Если у вас нет подписки Azure, создайте бесплатную учетную запись, прежде чем приступить к работе.

Необходимые компоненты

- Учетная запись Azure с активной подпиской

Вход в Azure

Войдите на портал Azure с помощью своей учетной записи Azure.

Создание виртуальной машины

В поле поиска в верхней части портала введите виртуальные машины. Выберите виртуальные машины из результатов поиска.

Нажмите кнопку "+ Создать ", а затем выберите виртуальную машину Azure.

В окне Создание виртуальной машины введите или выберите следующие значения на вкладке Основные сведения:

Параметр Значение Сведения о проекте Отток подписок Выберите свою подписку Azure. Группа ресурсов Выберите Создать.

Введите myResourceGroup в поле Имя.

Нажмите кнопку ОК.Сведения об экземпляре Virtual machine name Введите myVM. Область/регион Выберите регион (США) Восточная часть США. Параметры доступности Выберите Избыточность инфраструктуры не требуется. Тип безопасности Оставьте значение по умолчанию Стандартный. Изображения Выберите Ubuntu Server 20.04 LTS — x64-го поколения 2-го поколения. Размер Выберите размер или оставьте параметр по умолчанию. Учетная запись администратора Тип аутентификации выберите Пароль. Username Введите имя пользователя. Пароль Введите пароль. Подтверждение пароля Введите пароль еще раз. Выберите вкладку Сети или Next: Disks (Далее: диски), а затем Next: Networking (Далее: сеть).

На вкладке "Сеть" выберите "Создать" , чтобы создать виртуальную сеть.

В разделе "Создание виртуальной сети" введите или выберите следующие значения:

Параметр Значение Имя. Введите myVNet. Адресное пространство Диапазон адресов Введите 10.0.0.0/16. Подсети Имя подсети Введите mySubnet. Диапазон адресов Введите 10.0.0.0/24. Нажмите ОК.

Введите или выберите следующие значения на вкладке "Сеть".

Параметр Значение Общедоступный IP-адрес Выберите Отсутствует. Группа безопасности сети сетевого адаптера Выберите Базовый. Общедоступные входящие порты Выберите Отсутствует. Примечание.

Azure создаст группу безопасности сети по умолчанию для виртуальной машины myVM (так как выбрана группа безопасности сети "Базовый сетевой адаптер"). Эта группа безопасности сети по умолчанию будет использоваться для тестирования сетевого взаимодействия с виртуальной машиной и из нее в следующем разделе.

Выберите Review + create (Просмотреть и создать).

Проверьте параметры, а затем нажмите кнопку Создать.

Проверка сетевого взаимодействия с помощью проверки IP-потока

В этом разделе описано, как проверить возможность Наблюдатель за сетями ip-потока для проверки сетевого взаимодействия с виртуальной машиной и из нее.

В поле поиска в верхней части портала введите наблюдателя за сетями. Выберите Наблюдатель за сетями из результатов поиска.

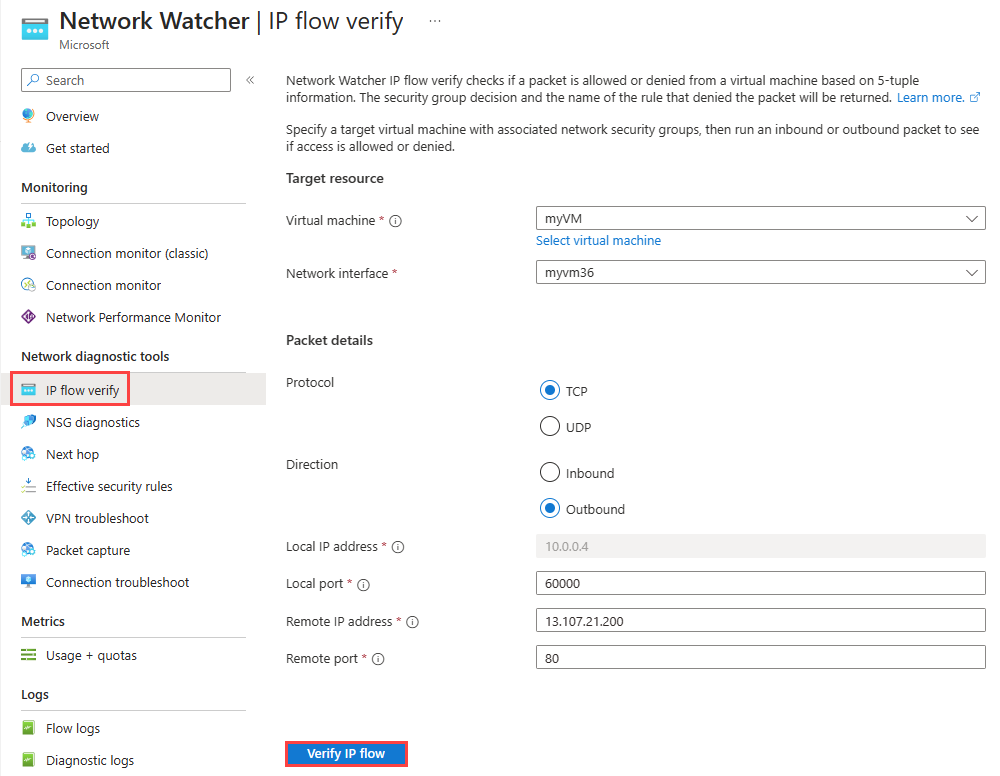

В разделе Средства диагностики сети выберите Проверка IP-потока.

На странице проверки потока IP-адресов введите или выберите следующие значения:

Параметр Значение Целевой ресурс Виртуальная машина Выберите виртуальную машину myVM . Сетевой интерфейс Выберите сетевой интерфейс myVM. При использовании портал Azure для создания виртуальной машины портал присваивает имя сетевого интерфейса с помощью имени виртуальной машины и случайного числа (например, myvm36). Сведения о пакете Протокол Выберите TCP. Направление Выберите Исходящие. Локальный порт Введите 60000. Выберите любой номер порта в диапазоне Центра назначения номеров Интернета (IANA) для динамических или частных портов. Удаленный IP-адрес Введите 13.107.21.200. Этот IP-адрес является одним из IP-адресов www.bing.comвеб-сайта.Удаленный порт Введите 80 Примечание.

Если виртуальная машина не отображается в списке доступных для выбора виртуальных машин, убедитесь, что она запущена. Остановленные виртуальные машины недоступны для проверки IP-потока.

Нажмите кнопку "Проверить ПОТОК IP ".

Через несколько секунд вы увидите результат теста, указывающий, что доступ разрешен к 13.107.21.200 из-за правила безопасности AllowInternetOutBound по умолчанию.

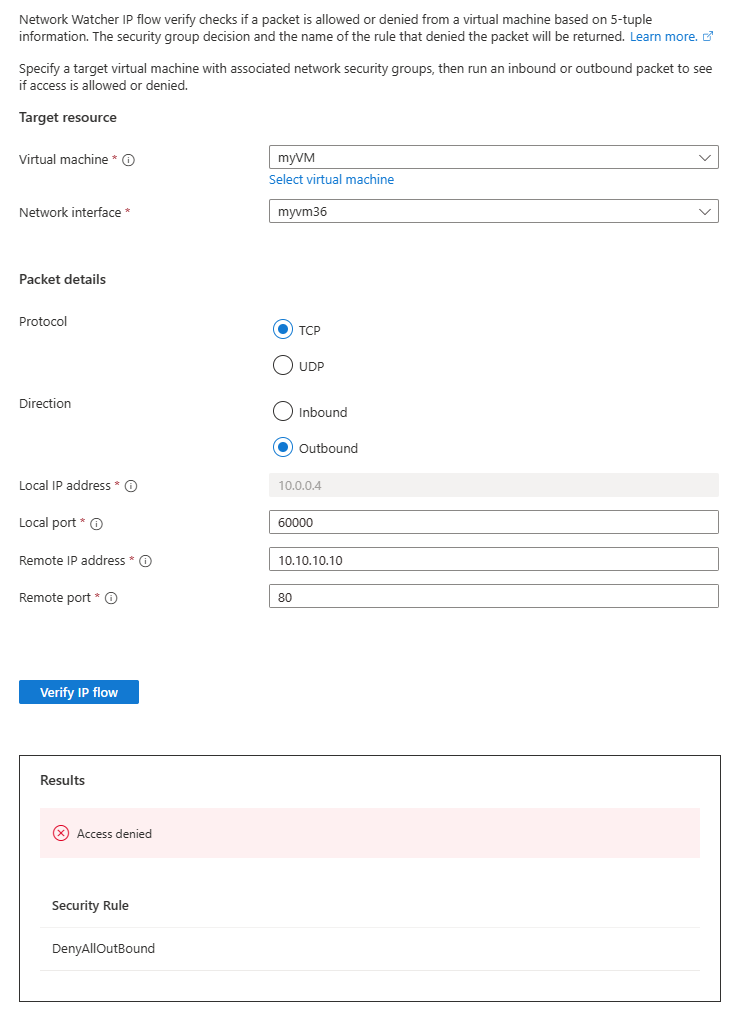

Измените удаленный IP-адрес на 10.0.1.10, который является частным IP-адресом в адресном пространстве myVNet . Затем повторите тест, нажав кнопку "Проверить ip-поток " еще раз. Результат второго теста указывает, что доступ разрешен к 10.0.1.10 из-за правила безопасности AllowVnetOutBound по умолчанию.

Измените удаленный IP-адрес на 10.10.10 и повторите тест. Результат третьего теста указывает, что доступ запрещен в 10.10.10.10 из-за правила безопасности DenyAllOutBound по умолчанию.

Измените направление на входящий трафик, локальный порт на 80 и удаленный порт на 60000, а затем повторите тест. Результат четвертого теста указывает, что доступ запрещен в версии 10.10.10.10 из-за правила безопасности DenyAllInBound по умолчанию.

Просмотр сведений о правиле безопасности

Чтобы определить, почему правила в предыдущем разделе разрешают или запрещают обмен данными, просмотрите действующие правила безопасности сетевого интерфейса в виртуальной машине myVM .

В разделе "Средства диагностики сети" в Наблюдатель за сетями выберите "Действующие правила безопасности".

Выберите следующие сведения:

Параметр Значение Отток подписок Выберите свою подписку Azure. Группа ресурсов Выберите myResourceGroup. Виртуальная машина Выберите myVM. Примечание.

Виртуальная машина myVM имеет один сетевой интерфейс, который будет выбран после выбора myVM. Если виртуальная машина имеет несколько сетевых интерфейсов, выберите его действующие правила безопасности.

В разделе "Правила исходящего трафика" выберите AllowInternetOutBound , чтобы просмотреть префиксы разрешенных IP-адресов назначения в этом правиле безопасности.

Этот префикс адреса 13.104.0.0/13 является одним из префиксов адреса правила AllowInternetOutBound . Этот префикс охватывает IP-адрес 13.107.21.200 , который вы проверили на шаге 4 предыдущего раздела.

Аналогичным образом можно проверить другие правила, чтобы просмотреть префиксы исходного и целевого IP-адресов в каждом правиле.

Проверка IP-потока проверяет параметры безопасности Azure по умолчанию и настроенные правила безопасности. Если проверки возвращают ожидаемые результаты и у вас по-прежнему возникают проблемы с сетью, убедитесь, что у вас нет брандмауэра между виртуальной машиной и конечной точкой, с которыми вы взаимодействуете, и что операционная система в виртуальной машине не имеет брандмауэра, который запрещает связь.

Очистка ресурсов

Удалите группу ресурсов и все содержащиеся в ней ресурсы, когда она станет не нужна.

В поле поиска в верхней части портала введите myResourceGroup. Выберите myResourceGroup из результатов поиска.

Выберите команду Удалить группу ресурсов.

В разделе "Удалить группу ресурсов" введите myResourceGroup и нажмите кнопку "Удалить".

Выберите "Удалить ", чтобы подтвердить удаление группы ресурсов и всех его ресурсов.

Следующий шаг

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по