Журналы потоков виртуальной сети

Журналы потоков виртуальной сети — это функция Azure Наблюдатель за сетями. Их можно использовать для регистрации сведений о IP-трафике, который передается через виртуальную сеть.

Потоковые данные из журналов потоков виртуальной сети отправляются в служба хранилища Azure. Оттуда вы можете получить доступ к данным и экспортировать их в любое средство визуализации, решение для управления сведениями о безопасности и событиями (SIEM) или систему обнаружения вторжений (IDS). Журналы потоков виртуальной сети преодолевают некоторые ограничения журналов потоков группы безопасности сети.

Зачем использовать журналы потоков?

Важно отслеживать, управлять и знать сеть, чтобы вы могли защитить и оптимизировать ее. Возможно, вам потребуется знать текущее состояние сети, кто подключается и откуда подключаются пользователи. Кроме того, вам может потребоваться знать, какие порты открыты в Интернете, что ожидается поведение сети, что такое нерегулярное поведение сети, а также при внезапном росте трафика.

Журналы потоков — это источник достоверных сведений обо всей сетевой активности в вашей облачной среде. Независимо от того, находится ли вы в запуске, который пытается оптимизировать ресурсы или крупное предприятие, которое пытается обнаружить вторжение, журналы потоков могут помочь. Их можно использовать для оптимизации сетевых потоков, мониторинга пропускной способности, проверки соответствия, обнаружения вторжений и многого другого.

Распространенные варианты использования

Мониторинг сетей

- Определение неизвестного или нежелательного трафика.

- Мониторинг уровней трафика и потребления пропускной способности.

- Фильтрация журналов потоков по IP-адресу и порту для анализа поведения приложений.

- Экспорт журналов потоков в средства аналитики и визуализации для настройки панелей мониторинга.

Мониторинг использования и оптимизация

- Выделение машин, наиболее интенсивно использующих сеть.

- Соотнесение с данными о географическом расположении по IP-адресу для определения межрегионального трафика.

- Анализ роста трафика для прогнозирования потребности в мощностях.

- Используйте данные для удаления чрезмерно строгих правил трафика.

Соответствие нормативным требованиям

- Используйте потоковые данные для проверки изоляции сети и соответствия корпоративным правилам доступа.

Аналитика сети и анализ безопасности

- Анализируйте сетевые потоки от взломанных IP-адресов и сетевых интерфейсов.

- Экспорт журналов потоков в любую SIEM-систему или систему обнаружения вторжений.

Журналы потоков виртуальной сети по сравнению с журналами потоков группы безопасности сети

Журналы потоков виртуальной сети и журналы потоков группы безопасности сети записывают IP-трафик, но они отличаются в их поведении и возможностях.

Журналы потоков виртуальной сети упрощают область мониторинга трафика, так как можно включить ведение журнала в виртуальных сетях. Трафик через все поддерживаемые рабочие нагрузки в виртуальной сети записывается.

Журналы потоков виртуальной сети также не требуют включения ведения журнала потоков с несколькими уровнями, например в журналах потоков группы безопасности сети. В журналах потоков группы безопасности сети группы безопасности сети группы безопасности сети настраиваются как в подсети, так и в сетевом интерфейсе (сетевой адаптер).

Помимо существующей поддержки выявления трафика, разрешающего или запрещающего правила группы безопасности сети, журналы потоков виртуальной сети поддерживают идентификацию трафика, разрешенного или запрещаемого правилами администратора безопасности Azure виртуальная сеть Manager. Журналы потоков виртуальной сети также поддерживают оценку состояния шифрования сетевого трафика в сценариях, где используется шифрование виртуальной сети.

Внимание

Рекомендуется отключить журналы потоков группы безопасности сети, прежде чем включать журналы потоков виртуальной сети в одних и том же базовых рабочих нагрузках, чтобы избежать дублирования записи трафика и дополнительных затрат.

Если включить журналы потоков группы безопасности сети в группе безопасности сети подсети, вы включите журналы потоков виртуальной сети в той же подсети или родительской виртуальной сети, вы можете получить повторяющиеся журналы журнала или только журналы потоков виртуальной сети.

Как ведутся журналы

К ключевым свойствам журналов потоков виртуальной сети относятся:

- Журналы потоков работают на уровне 4 модели взаимодействия с открытыми системами (OSI) и записывают все потоки IP-адресов, поступающие через виртуальную сеть.

- Журналы собираются через одну минуту через платформу Azure. Они не влияют на ресурсы Azure или сетевой трафик.

- Журналы записываются в формате нотации объектов JavaScript (JSON).

- Каждая запись журнала содержит сетевой интерфейс, к которому применяется поток, 5 кортежей, направление трафика, состояние потока, состояние шифрования и сведения о пропускной способности.

- Все потоки трафика в сети оцениваются с помощью применимых правил группы безопасности сети или правил администратора безопасности Диспетчера виртуальная сеть Azure.

Формат журнала

Журналы потоков виртуальной сети имеют следующие свойства:

time: время в формате UTC при регистрации события.flowLogVersion: версия журнала потоков.flowLogGUID: GUIDFlowLogресурса ресурса.macAddress: MAC-адрес сетевого интерфейса, в котором было записано событие.category: категория события. Категория всегдаFlowLogFlowEvent.flowLogResourceID: идентификаторFlowLogресурса ресурса.targetResourceID: идентификатор ресурса целевого ресурса, связанного с ресурсомFlowLog.operationName: ВсегдаFlowLogFlowEvent.flowRecords: коллекция записей потока.flows: коллекция потоков. Это свойство содержит несколько записей для списков управления доступом (ACL):aclID: идентификатор ресурса, который оценивает трафик, группу безопасности сети или диспетчер виртуальная сеть. Для трафика, который отрицается из-за шифрования, это значение равноunspecified.flowGroups: коллекция записей потока на уровне правила:rule: имя правила, допускающего или отрицающего трафик. Для трафика, который отрицается из-за шифрования, это значение равноunspecified.flowTuples: строка, содержащая несколько свойств кортежа потока в формате, разделенном запятыми:Time Stamp: метка времени возникновения потока в формате эпохи UNIX.Source IP: исходный IP-адрес.Destination IP: конечный IP-адрес.Source port: исходный порт.Destination port: порт назначения.Protocol: протокол уровня 4 потока, выраженный в назначенных значениях IANA.Flow direction: направление потока трафика. Допустимые значения предназначеныIдля входящих иOисходящих подключений.Flow state: состояние потока. Возможные состояния:B: начинается при создании потока. Статистика не предоставляется.C: продолжение текущего потока. Статистика предоставляется через пять минут.E: заканчивается, когда поток завершается. Статистика предоставляется.D: запретить, если поток запрещен.

Flow encryption: состояние шифрования потока. Таблица после этого списка описывает возможные значения.Packets sent: общее количество пакетов, отправляемых из источника в место назначения с момента последнего обновления.Bytes sent: общее количество байтов пакетов, отправленных из источника в место назначения с момента последнего обновления. Байты пакетов включают в себя заголовок пакета и полезные данные.Packets received: общее количество пакетов, отправленных из назначения в источник с момента последнего обновления.Bytes received: общее количество байтов пакетов, отправленных из назначения в источник с момента последнего обновления. Байты пакетов включают в себя заголовок пакета и полезные данные.

Flow encryption имеет следующие возможные состояния шифрования:

| Состояние шифрования | Description |

|---|---|

X |

Подключение зашифровано. Шифрование настроено, а платформа зашифровала подключение. |

NX |

Подключение незашифровывается. Это событие регистрируется в двух сценариях: — Если шифрование не настроено. — когда зашифрованная виртуальная машина взаимодействует с конечной точкой, которая не имеет шифрования (например, конечной точки Интернета). |

NX_HW_NOT_SUPPORTED |

Оборудование не поддерживается. Шифрование настроено, но виртуальная машина выполняется на узле, который не поддерживает шифрование. Эта проблема обычно возникает из-за того, что массив ворот с возможностью программирования полей (FPGA) не подключен к узлу или неисправен. Сообщите об этой проблеме корпорации Майкрософт для расследования. |

NX_SW_NOT_READY |

Программное обеспечение не готово. Шифрование настроено, но компонент программного обеспечения (GFT) в сетевом стеке узла не готов обрабатывать зашифрованные подключения. Эта проблема может возникнуть при первом запуске виртуальной машины, перезапуске или повторном развертывании. Это также может произойти при обновлении сетевых компонентов на узле, где выполняется виртуальная машина. Во всех этих сценариях пакет удаляется. Проблема должна быть временной. Шифрование должно начинаться после полного завершения работы виртуальной машины или завершения обновления программного обеспечения на узле. Если проблема имеет более длительный срок, сообщите об этом корпорации Майкрософт для расследования. |

NX_NOT_ACCEPTED |

Удаление из-за отсутствия шифрования. Шифрование настроено как на исходных, так и конечных конечных точках с удалением незашифрованных политик. Если шифрование трафика завершается ошибкой, пакет удаляется. |

NX_NOT_SUPPORTED |

Обнаружение не поддерживается. Шифрование настроено, но сеанс шифрования не был установлен, так как сетевой стек узла не поддерживает обнаружение. В этом случае пакет удаляется. Если вы столкнулись с этой проблемой, сообщите об этом в Корпорацию Майкрософт для расследования. |

NX_LOCAL_DST |

Назначение находится на одном узле. Шифрование настроено, но исходные и конечные виртуальные машины выполняются на одном узле Azure. В этом случае подключение не шифруется с помощью конструктора. |

NX_FALLBACK |

Вернитесь к без шифрования. Шифрование настроено с помощью политики allow unencrypted для конечных точек источника и назначения. Система попыталась выполнить шифрование, но возникла проблема. В этом случае подключение разрешено, но не шифруется. Например, виртуальная машина изначально приземлилась на узле, поддерживающем шифрование, но эта поддержка была удалена позже. |

Трафик в виртуальных сетях не зашифрован (NX) по умолчанию. Сведения о зашифрованном трафике см. в разделе "Шифрование виртуальной сети".

Пример записи журнала

В следующем примере журналов потоков виртуальной сети несколько записей следуют описанному выше списку свойств.

{

"records": [

{

"time": "2022-09-14T09:00:52.5625085Z",

"flowLogVersion": 4,

"flowLogGUID": "66aa66aa-bb77-cc88-dd99-00ee00ee00ee",

"macAddress": "112233445566",

"category": "FlowLogFlowEvent",

"flowLogResourceID": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/NETWORKWATCHERRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKWATCHERS/NETWORKWATCHER_EASTUS2EUAP/FLOWLOGS/VNETFLOWLOG",

"targetResourceID": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVNet",

"operationName": "FlowLogFlowEvent",

"flowRecords": {

"flows": [

{

"aclID": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"flowGroups": [

{

"rule": "DefaultRule_AllowInternetOutBound",

"flowTuples": [

"1663146003599,10.0.0.6,192.0.2.180,23956,443,6,O,B,NX,0,0,0,0",

"1663146003606,10.0.0.6,192.0.2.180,23956,443,6,O,E,NX,3,767,2,1580",

"1663146003637,10.0.0.6,203.0.113.17,22730,443,6,O,B,NX,0,0,0,0",

"1663146003640,10.0.0.6,203.0.113.17,22730,443,6,O,E,NX,3,705,4,4569",

"1663146004251,10.0.0.6,203.0.113.17,22732,443,6,O,B,NX,0,0,0,0",

"1663146004251,10.0.0.6,203.0.113.17,22732,443,6,O,E,NX,3,705,4,4569",

"1663146004622,10.0.0.6,203.0.113.17,22734,443,6,O,B,NX,0,0,0,0",

"1663146004622,10.0.0.6,203.0.113.17,22734,443,6,O,E,NX,2,134,1,108",

"1663146017343,10.0.0.6,198.51.100.84,36776,443,6,O,B,NX,0,0,0,0",

"1663146022793,10.0.0.6,198.51.100.84,36776,443,6,O,E,NX,22,2217,33,32466"

]

}

]

},

{

"aclID": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"flowGroups": [

{

"rule": "BlockHighRiskTCPPortsFromInternet",

"flowTuples": [

"1663145998065,101.33.218.153,10.0.0.6,55188,22,6,I,D,NX,0,0,0,0",

"1663146005503,192.241.200.164,10.0.0.6,35276,119,6,I,D,NX,0,0,0,0"

]

},

{

"rule": "Internet",

"flowTuples": [

"1663145989563,192.0.2.10,10.0.0.6,50557,44357,6,I,D,NX,0,0,0,0",

"1663145989679,203.0.113.81,10.0.0.6,62797,35945,6,I,D,NX,0,0,0,0",

"1663145989709,203.0.113.5,10.0.0.6,51961,65515,6,I,D,NX,0,0,0,0",

"1663145990049,198.51.100.51,10.0.0.6,40497,40129,6,I,D,NX,0,0,0,0",

"1663145990145,203.0.113.81,10.0.0.6,62797,30472,6,I,D,NX,0,0,0,0",

"1663145990175,203.0.113.5,10.0.0.6,51961,28184,6,I,D,NX,0,0,0,0",

"1663146015545,192.0.2.10,10.0.0.6,50557,31244,6,I,D,NX,0,0,0,0"

]

}

]

}

]

}

}

]

}

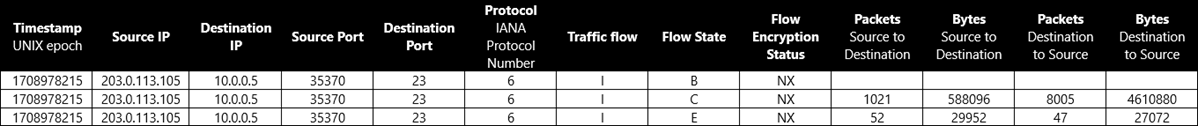

Вычисление кортежей журналов и пропускной способности

Ниже приведен пример вычисления пропускной способности для кортежей потоков из беседы TCP между 203.0.113.105:35370 и 10.0.0.5:23:

1708978215,203.0.113.105,10.0.0.5,35370,23,6,I,B,NX,,,,

1708978215,203.0.113.105,10.0.0.5,35370,23,6,I,C,NX,1021,588096,8005,4610880

1708978215,203.0.113.105,10.0.0.5,35370,23,6,I,E,NX,52,29952,47,27072

Для состояний потока продолжения (C) и конечных (E) число байтов и пакетов являются статистическими подсчетами с момента записи кортежа предыдущего потока. В примере беседы общее количество передаваемых пакетов составляет 1021 + 52 + 8 005 + 47 = 9 125. Общее количество переданных байтов равно 588 096 + 29 952 + 4 610 880 + 27 072 = 5 256 000.

Рекомендации по учетной записи хранения для журналов потоков виртуальной сети

- Расположение. Учетная запись хранения должна находиться в том же регионе, что и виртуальная сеть.

- Подписка. Учетная запись хранения должна находиться в той же подписке виртуальной сети или в подписке, связанной с тем же клиентом Microsoft Entra подписки виртуальной сети.

- Уровень производительности. Учетная запись хранения должна быть стандартной. Учетные записи хранения класса Premium не поддерживаются.

- Самостоятельная смена ключей: если изменить или повернуть ключи доступа к учетной записи хранения, журналы потоков виртуальной сети перестают работать. Чтобы устранить эту проблему, необходимо отключить и повторно включить журналы потоков виртуальной сети.

Цены

Журналы потоков виртуальной сети взимается за гигабайт журналы сетевых потоков, собранные и предоставляются бесплатный уровень в 5 ГБ/месяц в подписке.

Если аналитика трафика включена с журналами потоков виртуальной сети, цены на аналитику трафика применяются по тарифам обработки гигабайтов. Аналитика трафика не предлагается с бесплатной ценовой категорией. Дополнительные сведения см. в Наблюдатель за сетями ценах.

Хранение журналов взимается отдельно. Дополнительные сведения см. в Хранилище BLOB-объектов Azure ценах.

Поддерживаемые сценарии

В следующей таблице описана область поддержки журналов потоков.

| Область | Журналы потоков группы безопасности сети | Журналы потоков виртуальной сети |

|---|---|---|

| Байты и пакеты в потоках без отслеживания состояния | Не поддерживается | Поддерживается |

| Идентификация шифрования виртуальной сети | Не поддерживается | Поддерживается |

| Служба управления API Azure | Не поддерживается | Поддерживается |

| Шлюз приложений Azure | Не поддерживается | Поддерживается |

| Диспетчер виртуальных сетей Azure | Не поддерживается | Поддерживается |

| Шлюз ExpressRoute | Не поддерживается | Поддерживается |

| Масштабируемые наборы виртуальных машин | Поддерживается | Поддерживается |

| VPN-шлюз | Не поддерживается | Поддерживается |

Availability

Журналы потоков виртуальной сети обычно доступны во всех общедоступных регионах Azure и в настоящее время находятся в предварительной версии Azure для государственных организаций.

Связанный контент

- Сведения о создании, изменении, включении, отключении или удалении журналов потоков виртуальной сети см. в руководствах по портал Azure, PowerShell или Azure CLI.

- Дополнительные сведения об аналитике трафика см. в статье "Общие сведения об аналитике трафика" и "Схема" и агрегирование данных в Azure Наблюдатель за сетями аналитике трафика.

- Сведения об использовании встроенных политик Azure для аудита или включения аналитики трафика см. в статье "Управление аналитикой трафика с помощью Политика Azure".