Общие сведения об устранении неполадок VPN

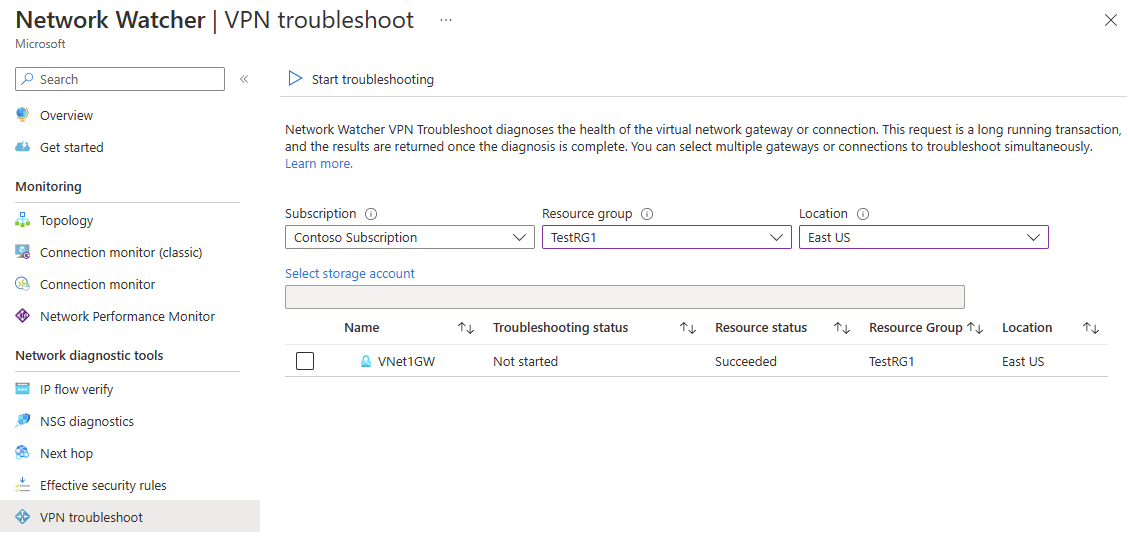

Шлюзы виртуальной сети обеспечивают подключение между локальными ресурсами и виртуальная сеть Azure. Мониторинг шлюзов виртуальной сети и их подключений критически важны для обеспечения того, чтобы связь не была нарушена. Azure Наблюдатель за сетями предоставляет возможность устранения неполадок шлюзов виртуальной сети и их подключений. Возможность можно вызывать с помощью портал Azure, Azure PowerShell, Azure CLI или REST API. При вызове служба "Наблюдатель за сетями" диагностирует работоспособность шлюза или подключения и возвращает соответствующие результаты. Запрос представляет собой долго выполняющуюся транзакцию. Результаты возвращаются по завершении диагностики.

Поддерживаемые типы шлюзов

В следующей таблице показано, какие шлюзы и подключения поддерживаются при устранении неполадок с помощью службы "Наблюдатель за сетями":

| Шлюз или подключение | Поддерживается |

|---|---|

| Типы шлюзов | |

| VPN | Поддерживается |

| ExpressRoute | Не поддерживается |

| Типы VPN | |

| На основе маршрутов | Поддерживается |

| На основе политик | Не поддерживается |

| Типы подключений | |

| IPsec; | Поддерживается |

| VNet2VNet | Поддерживается |

| ExpressRoute | Не поддерживается |

| VPNClient | Не поддерживается |

Результаты

Полученные предварительные результаты дают общее представление о работоспособности ресурса. Можно получить более подробную информацию о ресурсах, как показано в следующем разделе.

В следующем списке приведены значения, возвращаемые API устранения неполадок.

- startTime — это значение представляет собой время начала вызова API устранения неполадок.

- endTime — это значение представляет собой время завершения устранения неполадок.

- код — это значение unHealthy, если возникает одна ошибка диагностики.

- results — результаты представляют собой набор данных, возвращаемых для подключения или шлюза виртуальной сети.

- id — это значение представляет собой тип ошибки.

- summary — это значение представляет собой сводку по ошибке.

- detailed — это значение содержит подробное описание ошибки.

- recommendedActions — это свойство представляет собой набор рекомендуемых действий.

- actionText — это значение содержит текст, описывающий, какие действия следует предпринять.

- actionUri — это значение содержит универсальный код ресурса (URI) для документации о том, как действовать.

- actionUriText — это значение представляет собой краткое описание действий.

В следующих таблицах показаны различные типы ошибок (идентификатор в результатах из предыдущего списка), доступные и если ошибка создает журналы.

Шлюз

| Тип ошибки | Причина | Журнал |

|---|---|---|

| NoFault | Ошибка не обнаружена | Да |

| GatewayNotFound | Не удается найти шлюз или шлюз не подготовлен | No |

| PlannedMaintenance | Выполняется обслуживание экземпляра шлюза | No |

| UserDrivenUpdate | Эта ошибка возникает, когда выполняется обновление, инициированное пользователем. Обновление может быть операцией изменения размера. | No |

| VipUnResponsive | Эта ошибка возникает, когда основной экземпляр шлюза недоступен из-за сбоя зонда работоспособности. | No |

| PlatformInActive | Существует проблема с платформой. | No |

| ServiceNotRunning | Базовая служба не запущена. | No |

| NoConnectionsFoundForGateway | Для шлюза не установлены подключения. Эта ошибка — всего лишь предупреждение. | No |

| ConnectionsNotConnected | Подключение подключения не подключены. Эта ошибка — всего лишь предупреждение. | Да |

| GatewayCPUUsageExceeded | Текущий показатель использования ЦП для шлюза > 95%. | Да |

Connection

| Тип ошибки | Причина | Журнал |

|---|---|---|

| NoFault | Ошибка не обнаружена | Да |

| GatewayNotFound | Не удается найти шлюз или шлюз не подготовлен | No |

| PlannedMaintenance | Выполняется обслуживание экземпляра шлюза | No |

| UserDrivenUpdate | Эта ошибка возникает, когда выполняется обновление, инициированное пользователем. Обновление может быть операцией изменения размера. | No |

| VipUnResponsive | Эта ошибка возникает, когда основной экземпляр шлюза недоступен из-за сбоя зонда работоспособности. | No |

| ConnectionEntityNotFound | Отсутствует конфигурация подключения | No |

| ConnectionIsMarkedDisconnected | Подключение отмечено как "разъединенное" | No |

| ConnectionNotConfiguredOnGateway | Базовая служба не настроена. | Да |

| ConnectionMarkedStandby | Базовая служба помечена как ждущая. | Да |

| Проверка подлинности | Несоответствие предварительного ключа | Да |

| PeerReachability | Одноранговый шлюз недоступен. | Да |

| IkePolicyMismatch | В одноранговом шлюзе есть политики IKE, которые не поддерживаются Azure. | Да |

| WfpParse Error | Ошибка при анализе журнала WFP. | Да |

Файлы журналов

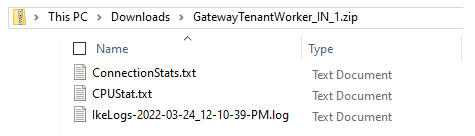

После того, как устранение неполадок ресурсов завершено, файлы журнала устранения неполадок ресурсов сохраняются в учетной записи хранения. На следующем рисунке приведен пример содержимого вызова, который завершается ошибкой.

Примечание.

- В некоторых случаях только подмножество файлов журналов записывается в хранилище.

- Для более новых версий шлюза IkeErrors.txt, Scrubbed-мппдиаг.txt и мппдиаг.txt.sum были заменены файлом IkeLogs.txt, который содержит всю активность IKE (а не только ошибки).

Инструкции по скачиванию файлов из учетных записей хранения Azure см. в разделе "Скачивание блочного BLOB-объекта". Кроме того, можно использовать такое средство, как Storage Explorer. Сведения о служба хранилища Azure Обозреватель см. в разделе "Использование служба хранилища Azure Обозреватель для скачивания БОЛЬШИХ двоичных объектов"

ConnectionStats.txt

Файл ConnectionStats.txt содержит общую статистику подключения, включая количество полученных и отправленных байтов, состояние подключения и время, когда подключение было установлено.

Примечание.

Если вызов к API устранения неполадок возвращает значение, указывающее на работоспособное состояние, то в ZIP-файле возвращается только файл ConnectionStats.txt.

Содержимое этого файла имеет следующий вид.

Connectivity State : Connected

Remote Tunnel Endpoint :

Ingress Bytes (since last connected) : 288 B

Egress Bytes (Since last connected) : 288 B

Connected Since : 2/1/2017 8:22:06 PM

CPUStats.txt

Файл CPUStats.txt содержит данные об использовании ЦП и памяти, доступных во время тестирования. Пример содержимого этого файла приведен ниже.

Current CPU Usage : 0 % Current Memory Available : 641 MBs

IKElogs.txt

Файл IKElogs.txt содержит все действия IKE, обнаруженные во время мониторинга.

В следующем примере показано содержимое файла IKElogs.txt.

Remote <IPaddress>:500: Local <IPaddress>:500: [RECEIVED][SA_AUTH] Received IKE AUTH message

Remote <IPaddress>:500: Local <IPaddress>:500: Received Traffic Selector payload request- [Tsid 0x729 ]Number of TSIs 2: StartAddress 10.20.0.0 EndAddress 10.20.255.255 PortStart 0 PortEnd 65535 Protocol 0, StartAddress 192.168.100.0 EndAddress 192.168.100.255 PortStart 0 PortEnd 65535 Protocol 0 Number of TSRs 1:StartAddress 0.0.0.0 EndAddress 255.255.255.255 PortStart 0 PortEnd 65535 Protocol 0

Remote <IPaddress>:500: Local <IPaddress>:500: [SEND] Proposed Traffic Selector payload will be (Final Negotiated) - [Tsid 0x729 ]Number of TSIs 2: StartAddress 10.20.0.0 EndAddress 10.20.255.255 PortStart 0 PortEnd 65535 Protocol 0, StartAddress 192.168.100.0 EndAddress 192.168.100.255 PortStart 0 PortEnd 65535 Protocol 0 Number of TSRs 1:StartAddress 0.0.0.0 EndAddress 255.255.255.255 PortStart 0 PortEnd 65535 Protocol 0

Remote <IPaddress>:500: Local <IPaddress>:500: [RECEIVED]Received IPSec payload: Policy1:Cipher=DESIntegrity=Md5

IkeCleanupQMNegotiation called with error 13868 and flags a

Remote <IPaddress>:500: Local <IPaddress>:500: [SEND][NOTIFY] Sending Notify Message - Policy Mismatch

IKEErrors.txt

Файл IKEErrors.txt содержит все ошибки протокола IKE, обнаруженные во время мониторинга.

В следующем примере показано содержимое файла IKEErrors.txt. Ошибки могут отличаться в зависимости от проблемы.

Error: Authentication failed. Check shared key. Check crypto. Check lifetimes.

based on log : Peer failed with Windows error 13801(ERROR_IPSEC_IKE_AUTH_FAIL)

Error: On-prem device sent invalid payload.

based on log : IkeFindPayloadInPacket failed with Windows error 13843(ERROR_IPSEC_IKE_INVALID_PAYLOAD)

Scrubbed-wfpdiag.txt

Файл журнала Scrubbed-wfpdiag.txt содержит журнал WFP. В этом журнале регистрируется удаление пакетов, а также сбои протокола IKE и AuthIP.

В следующем примере показано содержимое файла Scrubbed-wfpdiag.txt. В этом примере общий ключ Подключение ion не был правильным, как видно из третьей строки из нижней. Ниже приведен только фрагмент журнала, так как журнал может быть большим, в зависимости от проблемы.

...

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|Deleted ICookie from the high priority thread pool list

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|IKE diagnostic event:

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|Event Header:

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Timestamp: 1601-01-01T00:00:00.000Z

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Flags: 0x00000106

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Local address field set

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Remote address field set

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| IP version field set

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| IP version: IPv4

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| IP protocol: 0

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Local address: 13.78.238.92

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Remote address: 52.161.24.36

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Local Port: 0

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Remote Port: 0

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Application ID:

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| User SID: <invalid>

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|Failure type: IKE/Authip Main Mode Failure

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|Type specific info:

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Failure error code:0x000035e9

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| IKE authentication credentials are unacceptable

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Failure point: Remote

...

wfpdiag.txt.sum

Файл wfpdiag.txt.sum — это журнал, содержащий информацию о буферах и обработанных событиях.

Ниже приведен пример содержимого файла wfpdiag.txt.sum.

Files Processed:

C:\Resources\directory\924336c47dd045d5a246c349b8ae57f2.GatewayTenantWorker.DiagnosticsStorage\2017-02-02T17-34-23\wfpdiag.etl

Total Buffers Processed 8

Total Events Processed 2169

Total Events Lost 0

Total Format Errors 0

Total Formats Unknown 486

Elapsed Time 330 sec

+-----------------------------------------------------------------------------------+

|EventCount EventName EventType TMF |

+-----------------------------------------------------------------------------------+

| 36 ikeext ike_addr_utils_c844 a0c064ca-d954-350a-8b2f-1a7464eef8b6|

| 12 ikeext ike_addr_utils_c857 a0c064ca-d954-350a-8b2f-1a7464eef8b6|

| 96 ikeext ike_addr_utils_c832 a0c064ca-d954-350a-8b2f-1a7464eef8b6|

| 6 ikeext ike_bfe_callbacks_c133 1dc2d67f-8381-6303-e314-6c1452eeb529|

| 6 ikeext ike_bfe_callbacks_c61 1dc2d67f-8381-6303-e314-6c1452eeb529|

| 12 ikeext ike_sa_management_c5698 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 6 ikeext ike_sa_management_c8447 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 12 ikeext ike_sa_management_c494 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 12 ikeext ike_sa_management_c642 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 6 ikeext ike_sa_management_c3162 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 12 ikeext ike_sa_management_c3307 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

Рекомендации

- Для каждой подписки можно выполнять только одну операцию устранения неполадок VPN. Чтобы выполнить другую операцию устранения неполадок VPN, дождитесь завершения предыдущей операции. Активация новой операции в то время как предыдущая операция не завершена, приводит к сбою последующих операций.

- Ошибка CLI. Если вы используете Azure CLI для выполнения команды, VPN-шлюз и учетная запись служба хранилища должны находиться в одной группе ресурсов. Клиенты с ресурсами в разных группах ресурсов могут использовать PowerShell или портал Azure.

Следующий шаг

Чтобы узнать, как диагностировать проблему с шлюзом виртуальной сети или подключением к шлюзу, см. статью "Диагностика проблем связи между виртуальными сетями".

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по