Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Эта статья поможет вам разработать и подготовиться к реализации частной сети 4G или 5G на основе Azure Private 5G Core (AP5GC). Она направлена на то, чтобы обеспечить понимание того, как создаются эти сети, и решения, которые необходимо принять по мере планирования сети.

Azure Private MEC и Azure Private 5G Core

Частное многодоступное приграничное вычисление Azure (MEC) — это решение, которое объединяет вычислительные ресурсы Microsoft, сеть и сервисы приложений для развертывания на территории предприятия (на границе сети). Эти пограничные развертывания управляются централизованно из облака. Azure Private 5G Core — это служба Azure в частной вычислительной среде с мультидоступом (MEC), которая предоставляет сетевые функции 4G и 5G на корпоративной границе сети. На корпоративной граничной площадке устройства присоединяются через сеть сотового радиодоступа (RAN) и подключаются посредством службы Azure Private 5G Core к вышестоящим сетям, приложениям и ресурсам. При необходимости устройства могут использовать локальные вычислительные возможности, предоставляемые частной платформой Azure MEC, для обработки потоков данных с очень низкой задержкой, всё это под контролем предприятия.

Требования к частной мобильной сети

Для подключения пользовательского оборудования (UEs) к частной сотовой сети должны присутствовать следующие возможности:

- UE должен быть совместим с протоколом и беспроводной полосой спектра, используемой радиодоступной сетью (RAN).

- Устройство пользователя (UE) должно содержать модуль удостоверения подписчика (SIM). SIM-карта — это криптографический элемент, который хранит удостоверение устройства.

- Должна быть радиодоступная сеть (RAN), осуществляющая отправку и прием сотового сигнала на всех частях территории предприятия, где находятся пользовательские устройства, нуждающиеся в обслуживании.

- Должен быть экземпляр ядра пакета, подключенный к RAN и к вышестоящей сети. Ядро пакетной коммутации отвечает за аутентификацию SIM-карт пользовательского оборудования (UE) по мере подключения через RAN и запроса услуг у сети. Она применяет политику к результирующим потокам данных к и от UEs; для того чтобы задать качество обслуживания.

- Для передачи IP-трафика через Ethernet необходимо подключить сервер RAN, ядро пакета и вышестоящую сетевую инфраструктуру, чтобы они могли передавать IP-трафик друг другу.

- Сайт, на котором размещен ядро пакета, должен иметь непрерывное, высокоскоростное подключение к Интернету (минимум 100 Мбит/с), чтобы обеспечить управление службами, телеметрию, диагностику и обновление.

Проектирование частной мобильной сети

В следующих разделах описаны элементы сети, которые необходимо учитывать, и решения по проектированию, которые необходимо принять при подготовке к развертыванию сети.

Топология

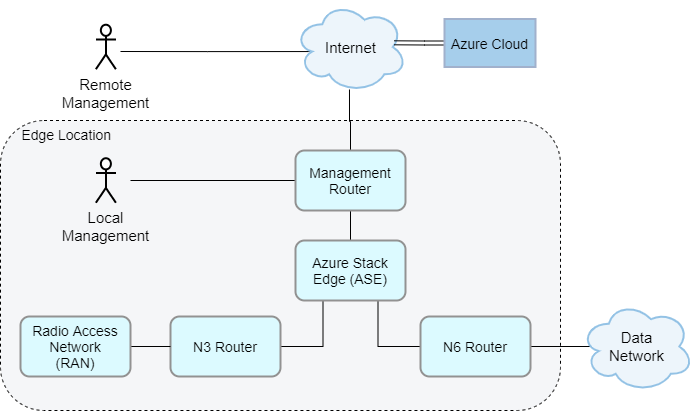

Проектирование и реализация локальной сети является основной частью развертывания AP5GC. Необходимо принять решения по проектированию сети для поддержки ядра пакетов AP5GC и других пограничных рабочих нагрузок. В этом разделе описаны некоторые решения, которые следует учитывать при проектировании сети и предоставляет некоторые примеры топологий сети. На следующей схеме показана базовая топология сети.

Рекомендации по проектированию

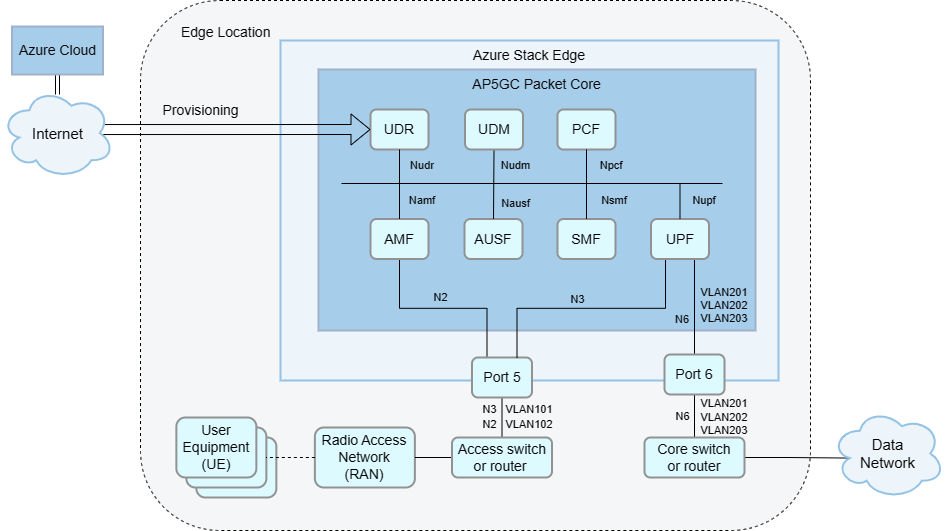

При развертывании на GPU Azure Stack Edge Pro (ASE) AP5GC использует физический порт 5 для передачи сигналов и данных (5G N2 и N3 ссылочных точек/4G S1 и S1-U ссылочных точек) и порта 6 для основных данных (5G N6/4G SGi ссылочных точек).

Для HA-развертываний необходимо использовать VLAN-транкинг, где сети данных разделяются VLAN. В этой настройке все основные данные используют порт 6. Если вы не используете транкинг VLAN и настроено более шести сетей данных, порт 5 используется для передачи данных в оставшиеся сети.

AP5GC поддерживает развертывания как с маршрутизаторами третьего уровня, так и без них на портах 5 и 6. Это полезно для предотвращения использования дополнительных аппаратных средств на небольших удалённых объектах.

- Можно подключить порт ASE 5 к узлам RAN напрямую (без промежуточных устройств) или через коммутатор второго уровня. При использовании этой топологии необходимо настроить адрес eNodeB/gNodeB в качестве шлюза по умолчанию в сетевом интерфейсе ASE.

- Аналогичным образом можно подключить порт ASE 6 к основной сети через коммутатор уровня 2. При использовании этой топологии необходимо настроить приложение или произвольный адрес в подсети в качестве шлюза на стороне ASE.

- Кроме того, эти подходы можно объединить. Например, можно использовать маршрутизатор на порту ASE 6 с плоской сетью уровня 2 на порту ASE 5. Если маршрутизатор уровня 3 присутствует в локальной сети, необходимо настроить его для сопоставления конфигурации ASE.

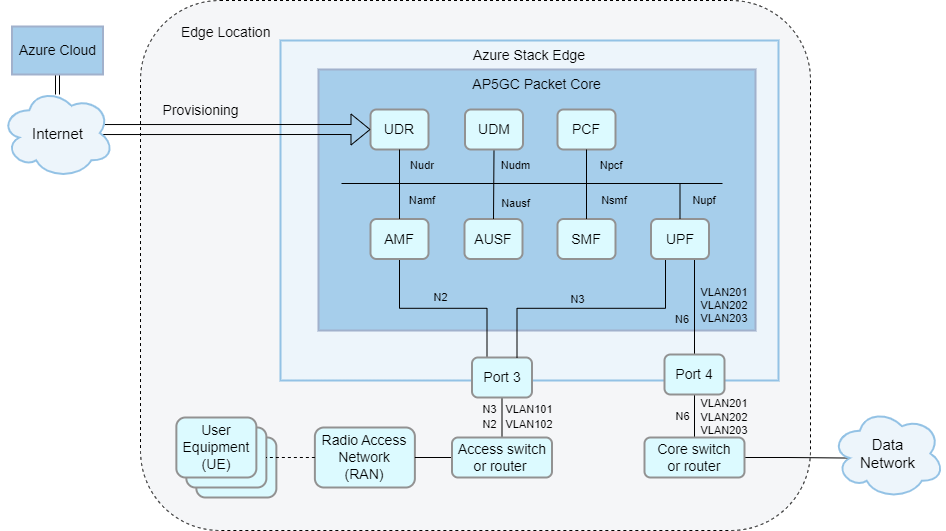

При развертывании в Azure Stack Edge 2 (ASE 2) AP5GC использует физический порт 3 для сигналов доступа и данных (точки 5G N2 и N3/точки 4G S1 и S1-U) и порт 4 для основных данных (точки 5G N6/точки 4G SGi).

Для развертываний высокого уровня доступности необходимо использовать магистрали виртуальной локальной сети, где сети данных разделяются виртуальными сетями. В этой настройке все основные данные используют порт 6. Если вы не используете технологию магистрали виртуальной локальной сети (VLAN trunking) и настроено более шести сетей данных, порт 3 используется для основного трафика оставшихся сетей данных.

AP5GC поддерживает развертывания с маршрутизаторами уровня 3 или без нее на портах 3 и 4. Это полезно для предотвращения дополнительных аппаратных средств на небольших пограничных сайтах.

- Можно подключить порт ASE 3 к узлам RAN напрямую (встык) или через коммутатор второго уровня. При использовании этой топологии необходимо настроить адрес eNodeB/gNodeB в качестве шлюза по умолчанию в сетевом интерфейсе ASE.

- Аналогичным образом можно подключить порт ASE 4 к основной сети через коммутатор уровня 2. При использовании этой топологии необходимо настроить приложение или произвольный адрес в подсети в качестве шлюза на стороне ASE.

- Кроме того, эти подходы можно объединить. Например, можно использовать маршрутизатор на порту ASE 4 с плоской сетью уровня 2 на порту ASE 3. Если маршрутизатор уровня 3 присутствует в локальной сети, необходимо настроить его для сопоставления конфигурации ASE.

Если ваше ядро пакета не включило преобразование сетевых адресов (NAT), локальное сетевое устройство третьего уровня должно быть настроено со статическими маршрутами к пулам IP-адресов UE через соответствующий N6 IP-адрес для соответствующей подключенной сети данных.

Примеры топологий сети

Существует несколько способов настройки сети для использования с AP5GC. Настройка варьируется в зависимости от ваших потребностей и оборудования. В этом разделе приведены примеры топологий сети на оборудовании GPU ASE Pro.

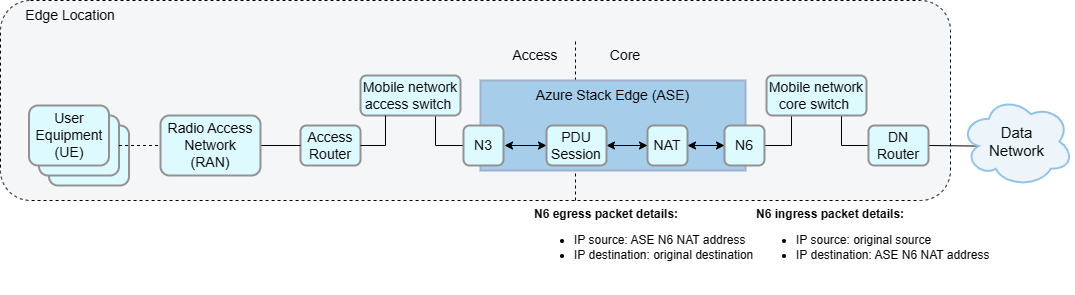

Сеть уровня 3 с преобразованием сетевых адресов N6 (NAT)

Эта топология сети имеет подключение вашего ASE к устройству уровня 2, которое обеспечивает связь с ядром мобильной сети и шлюзами доступа (маршрутизаторами, соединяющими ваш ASE с вашими данными и сетями доступа соответственно). Эта топология поддерживает до шести сетей данных. Это решение часто используется, так как это упрощает маршрутизацию уровня 3.

Сеть уровня 3 без преобразования сетевых адресов (NAT)

Эта топология сети является аналогичным решением, но диапазоны IP-адресов UE должны быть настроены как статические маршруты в маршрутизаторе сети данных с IP-адресом N6 NAT в качестве адреса следующего прыжка. Как и в предыдущем решении, эта топология поддерживает до шести сетей данных.

Сеть неструктурированного уровня 2

Ядро пакета не требует маршрутизаторов уровня 3 или функциональности, подобной маршрутизатору. Альтернативная топология может полностью отказаться от использования маршрутизаторов-шлюзов уровня 3 и вместо этого построить сеть уровня 2, в которой ASE будет находиться в той же подсети, что и сети данных и доступа. Эта топология сети может быть более дешевой, если вам не требуется маршрутизация уровня 3. Для этого требуется включить преобразование портов сетевых адресов (NAPT) в ядре пакетной сети.

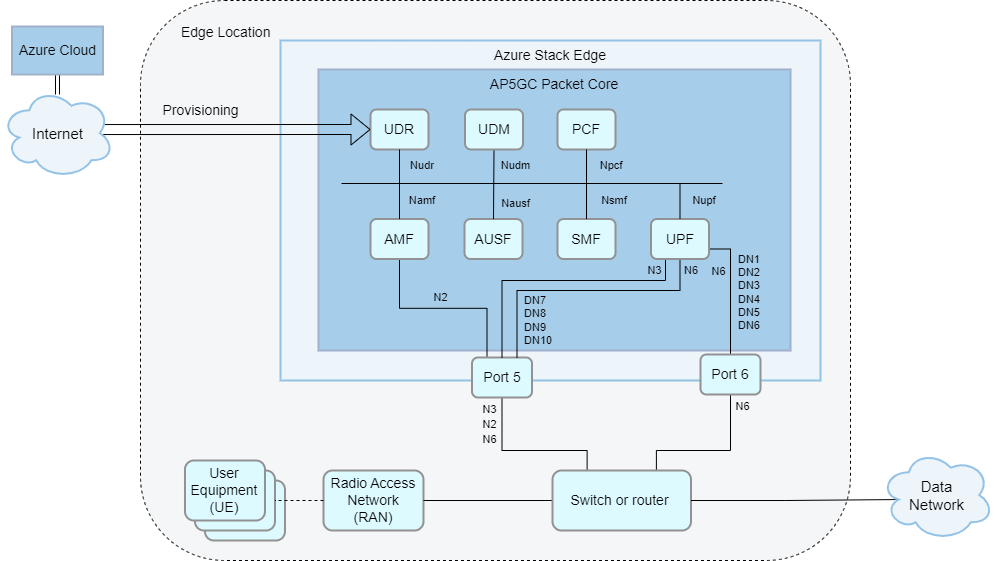

Сеть уровня 3 с несколькими сетями данных

- Рекомендуемая настройка для развертываний с несколькими сетями данных — использовать транкинг VLAN. В этой настройке AP5GC может поддерживать до десяти подключенных сетей данных, каждая из которых имеет собственную конфигурацию для системы доменных имен (DNS), пулов IP-адресов UE, конфигурации IP-адресов N6 и NAT. Вы можете настроить пользовательское оборудование (UEs) как полагается подписанными в одной или нескольких сетях данных и применить политику и конфигурацию качества обслуживания, специфическую для сети данных. Для развертываний высокого уровня доступности требуется магистральная сеть виртуальной локальной сети.

- В этой топологии существует одна виртуальная сеть N6 в ASE без сведений об IP-адресах. При настройке каждой подключенной сети данных выполняется конфигурация виртуальной локальной сети и IP-адресов.

Сеть уровня 3 с несколькими сетями данных без разделения виртуальной локальной сети.

- AP5GC может поддерживать до десяти подключенных сетей данных, каждый из которых имеет собственную конфигурацию для системы доменных имен (DNS), пулов IP-адресов UE, конфигурации N6 IP-адресов и NAT. Вы можете настроить пользовательское оборудование (UE) для подписки в одной или более сетях передачи данных и применить политику и конфигурацию качества обслуживания (QoS), специфичную для сети передачи данных.

- Для этой топологии требуется, чтобы интерфейс N6 был разделен на одну подсеть для каждой сети данных или одной подсети для всех сетей данных. Поэтому этот параметр требует тщательного планирования и настройки, чтобы предотвратить перекрывающиеся диапазоны IP-адресов сети данных или диапазоны IP-адресов UE.

Сеть уровня 3 с виртуальной локальной сетью и физическим доступом и разделением ядер (виртуальные локальные сети Access)

- Вы также можете разделить трафик ASE на виртуальные ЛС, независимо от того, хотите ли вы добавить шлюзы уровня 3 в сеть. Существует несколько преимуществ сегментирования трафика в отдельные виртуальные сети, включая более гибкое управление сетями и повышение безопасности.

- Например, можно настроить отдельные виртуальные сети для управления, доступа и трафика данных или отдельной виртуальной локальной сети для каждой подключенной сети данных.

- Виртуальные сети должны быть настроены на локальном сетевом оборудовании уровня 2 или уровня 3. На одном канале из порта ASE 5 (доступная сеть) и/или 6 (основная сеть) будут передаваться несколько VLAN, поэтому необходимо настроить каждый из этих каналов в качестве транка VLAN.

Сеть третьего уровня с 7–10 сетями данных без использования магистралей VLAN.

- При использовании транкинга VLAN все DN направляются через порт 6. Для развертываний с высокой доступностью требуется VLAN транкинг.

- Без магистрали виртуальной локальной сети, если вы хотите развернуть более шести сетей данных, разделенных виртуальной локальной сетью, необходимо развернуть дополнительные (до четырех) сетей данных на порту ASE 5. Для этого требуется один общий коммутатор или маршрутизатор, который несет как доступ, так и основной трафик. Теги виртуальной локальной сети можно назначать по мере необходимости для N2, N3 и каждой из сетей данных N6.

- На одном порту можно настроить не более шести сетей данных.

- Для оптимальной производительности сети данных с максимальной ожидаемой нагрузкой следует настроить на порте 6.

Существует несколько способов настройки сети для использования с AP5GC. Точная настройка зависит от ваших потребностей и оборудования. В этом разделе приведены примеры топологий сети на оборудовании ASE Pro 2.

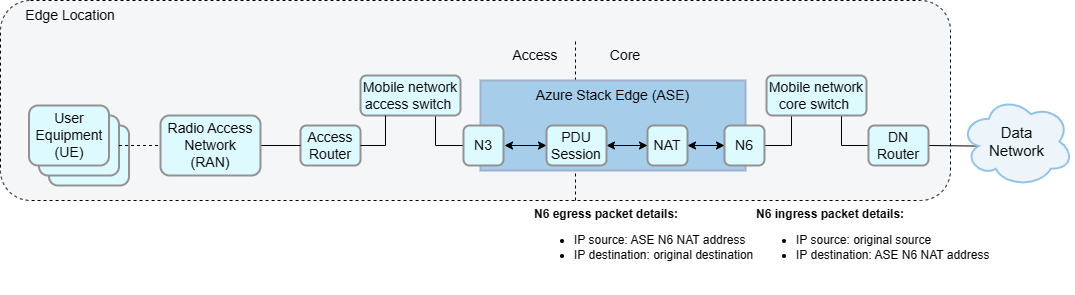

Сеть третьего уровня с трансляцией сетевых адресов N6 (NAT)

Топология этой сети предполагает, что ваш ASE подключен к устройству уровня 2, которое обеспечивает соединение с ядром мобильной сети и шлюзами доступа (маршрутизаторы, которые подключают ваш ASE к вашим данным и сетям доступа соответственно). Эта топология поддерживает до шести сетей данных. Это решение часто используется, так как это упрощает маршрутизацию уровня 3.

Сеть уровня 3 без преобразования сетевых адресов (NAT)

Эта топология сети представляет собой аналогичное решение, но диапазоны IP-адресов UE должны быть настроены в виде статических маршрутов в маршрутизаторе передачи данных, где IP-адрес N6 NAT используется в качестве адреса следующего узла. Как и в предыдущем решении, эта топология поддерживает до шести сетей данных.

Сеть неструктурированного уровня 2

Ядро связи не требует маршрутизаторов третьего уровня или функциональных возможностей, подобных маршрутизатору. Альтернативная топология может полностью отказаться от использования маршрутизаторов-шлюзов уровня 3 и вместо этого построить сеть уровня 2, в которой ASE находится в той же подсети, что и сети данных и доступа. Эта топология сети может быть более дешевой, если вам не требуется маршрутизация уровня 3. Для этого требуется включить преобразование портов сетевых адресов (NAPT) в ядро пакета.

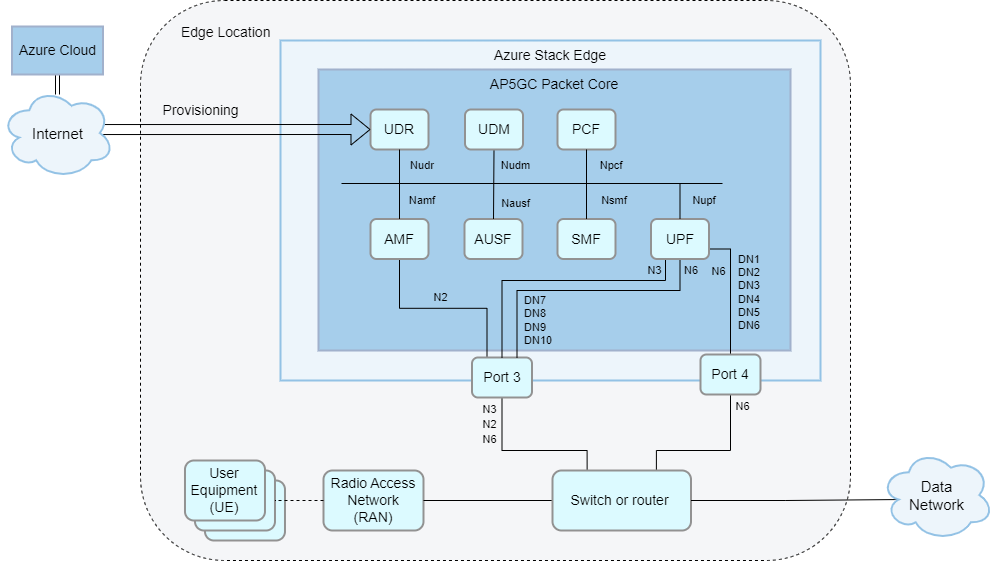

Сеть уровня 3 с несколькими сетями данных

- Рекомендуемая настройка для развертываний с несколькими сетями данных — использовать VLAN-транковку. В этой настройке AP5GC может поддерживать до десяти подключенных сетей данных, каждая из которых имеет собственную конфигурацию для системы доменных имен (DNS), пулов IP-адресов UE, конфигурации IP-адресов N6 и NAT. Вы можете настроить ППЭ как подписанных в одной или нескольких сетях данных и применить политику и конфигурацию качества обслуживания (QoS), специфичных для сетей данных. Для развертываний высокого уровня доступности требуется магистральная сеть виртуальной локальной сети.

- В этой топологии существует одна виртуальная сеть N6 в ASE без сведений об IP-адресах. При настройке каждой подключенной сети данных конфигурируются VLAN и IP-адреса.

Сеть уровня 3 с несколькими сетями данных без разделения виртуальной локальной сети.

- AP5GC может поддерживать до десяти подключенных сетей данных, каждый из которых имеет собственную конфигурацию для системы доменных имен (DNS), пулов IP-адресов UE, конфигурации N6 IP-адресов и NAT. Вы можете настроить пользовательское оборудование (UE) как подписанное в одной или нескольких сетях передачи данных и применить политику, а также конфигурацию качества обслуживания (QoS), специфичную для сетей передачи данных.

- Для этой топологии требуется, чтобы интерфейс N6 был разделен на одну подсеть для каждой сети данных или одной подсети для всех сетей данных. Поэтому этот параметр требует тщательного планирования и настройки, чтобы предотвратить перекрывающиеся диапазоны IP-адресов сети данных или диапазоны IP-адресов UE.

Сеть уровня 3 с виртуальной локальной сетью и физическим доступом и разделением ядер (виртуальные локальные сети Access)

- Вы также можете разделить трафик ASE на виртуальные ЛС, независимо от того, хотите ли вы добавить шлюзы уровня 3 в сеть. Существует несколько преимуществ сегментирования трафика в отдельные виртуальные сети, включая более гибкое управление сетями и повышение безопасности.

- Например, можно настроить отдельные виртуальные сети для управления, доступа и трафика данных или отдельной виртуальной локальной сети для каждой подключенной сети данных.

- Виртуальные сети должны быть настроены на локальном сетевом оборудовании уровня 2 или уровня 3. Несколько виртуальных ЛС будут осуществляться по одной ссылке из порта ASE 3 (доступ к сети) и(или) 4 (основная сеть), поэтому необходимо настроить каждую из этих ссылок в качестве магистрали виртуальной локальной сети.

Сеть уровня 3 с 7–10 сетями передачи данных без транкинга VLAN.

- Без объединения VLAN, если требуется развернуть более шести сетей данных, разделённых по VLAN, необходимо развернуть дополнительные (до четырёх) сети данных на порту ASE 3. Для этого требуется один общий коммутатор или маршрутизатор, который несет как доступ, так и основной трафик. Теги виртуальной локальной сети можно назначать по мере необходимости для N2, N3 и каждой из сетей данных N6. Для развертываний с высокой доступностью требуется VLAN-транкинг.

- На одном порту можно настроить не более шести сетей данных.

- Для оптимальной производительности сети данных с максимальной ожидаемой нагрузкой следует настроить на порте 4.

Подсети и IP-адреса

Возможно, у вас есть IP-сети на корпоративном сайте, с которыми придется интегрировать частную сеть сотовой связи. Это может означать, например:

- Выбор IP-подсетей и IP-адресов для AP5GC, которые соответствуют существующим подсетям без столкновений адресов.

- Разделение новой сети через IP-маршрутизаторы или использование частного адресного пространства RFC 1918 для подсетей.

- Назначение пула IP-адресов специально для использования UE при их подключении к сети.

- С помощью преобразования портов сетевых адресов (NAPT) на самом пакетном ядре или на устройстве в вышестоящей сети, например пограничном маршрутизаторе.

- Оптимизация сети для повышения производительности путем выбора максимальной единицы передачи (MTU), которая сводит к минимуму фрагментацию.

Необходимо задокументировать подсети IPv4, которые будут использоваться для развертывания и согласовывать IP-адреса, используемые для каждого элемента решения, а также IP-адреса, которые будут выделены для UEs при присоединении. Чтобы разрешить трафик, необходимо развернуть (или настроить существующие) маршрутизаторы и брандмауэры на корпоративном сайте. Вы также должны согласиться с тем, как и где в сети требуются изменения NAPT или MTU, и запланировать связанную конфигурацию маршрутизатора или брандмауэра. Дополнительные сведения см. в разделе "Выполнение необходимых задач" для развертывания частной мобильной сети.

Высокий уровень доступности (HA)

При необходимости можно развернуть частную службу Azure 5G Core как службу высокой доступности (HA) на парах устройств Azure Stack Edge (ASE). Для этого требуется маршрутизатор шлюза (строго, устройство уровня 3 — маршрутизатор или коммутатор L3 (гибридный маршрутизатор или коммутатор)) между кластером ASE и:

- Оборудование RAN в сети доступа.

- сети данных.

Дополнительные сведения см. в разделе "Выполнение необходимых задач" для развертывания частной мобильной сети.

Доступ к сети

Ваш дизайн должен отражать правила предприятия о том, какие сети и активы должны быть доступны для сетей и пользователей в частной сети 5G. Например, им может быть предоставлен доступ к системе доменных имен (DNS), протоколу динамической конфигурации узлов (DHCP), Интернету или Azure, но не к локальной сети (LAN), используемой для управления работой завода. Возможно, вам потребуется организовать удаленный доступ к сети, чтобы устранить неполадки, не требуя посещения сайта. Кроме того, необходимо рассмотреть вопрос о том, как корпоративный сайт будет подключен к вышестоящим сетям, таким как Azure для управления и (или) для доступа к другим ресурсам и приложениям за пределами корпоративного сайта.

Вам нужно договориться с командой предприятия, какие IP-подсети и адреса будут разрешены для взаимодействия друг с другом. Затем создайте план маршрутизации и (или) конфигурацию списка управления доступом, реализующую это соглашение в локальной инфраструктуре IP-адресов. Вы также можете использовать виртуальные локальные сети (VLAN) для секционирования элементов на уровне 2, настраивая структуру коммутатора, чтобы назначить подключенные порты определенным виртуальным локальным сетям (например, чтобы поместить порт Azure Stack Edge, используемый для доступа к той же виртуальной локальной сети, что и единицы RAN, подключенные к коммутатору Ethernet). Вы также должны согласиться с предприятием настроить механизм доступа, например виртуальную частную сеть (VPN), которая позволяет персоналу поддержки удаленно подключаться к интерфейсу управления каждого элемента в решении. Для управления и телеметрии требуется также IP-связь между Azure Private 5G Core и Azure.

Соответствие ТРЕБОВАНИЯМ RAN

Служба RAN, используемая для трансляции сигнала на корпоративном сайте, должна соответствовать местным нормативным требованиям. Например, это может означать:

- Единицы RAN завершили процесс гомологации и получили утверждение регулятора для их использования в определенном диапазоне частот в стране или регионе.

- Вы получили разрешение на трансляцию, используя спектр в определенном местоположении, например, получив предоставление от оператора телекоммуникаций, регулирующего органа или через технологическое решение, например, систему доступа к спектру (SAS).

- Единицы RAN на узле имеют доступ к высокоточным источникам времени, таким как протокол точного времени (PTP) и службы геолокации GPS.

Вам следует обратиться к вашему партнеру по RAN для уточнения стран/регионов и диапазонов частот, в которых одобрена RAN. Возможно, вам потребуется использовать несколько партнеров RAN для покрытия стран и регионов, в которых вы предоставляете свое решение. Хотя UE и ядро пакетов взаимодействуют с использованием стандартных протоколов, рекомендуется выполнить тестирование взаимодействия для конкретного протокола 4G Long-Term Эволюции (LTE) или автономного протокола 5G (SA) между частными 5G Core, UEs и RAN до любого развертывания на корпоративном клиенте.

Служба RAN передает идентификатор общественной мобильной сети (PLMN ID) всем пользовательским устройствам в диапазоне частот, которые они настроены для использования. Необходимо определить идентификатор PLMN и подтвердить доступ к спектру. В некоторых странах или регионах спектр должен быть получен от национального или регионального регулятора или действующего оператора телекоммуникационной связи. Например, если вы используете спектр Citizens Broadband Radio Service (CBRS) полосы 48, возможно, вам потребуется работать с партнером RAN, чтобы развернуть прокси-сервер домена системы управления доступом к спектру (SAS) на предприятии, чтобы служба RAN могла постоянно проверять, что она имеет разрешение на трансляцию.

Максимальное количество единиц передачи (MTUs)

Максимальная единица передачи (MTU) — это свойство IP-соединения, и оно настраивается на интерфейсах на каждом конце соединения. Пакеты, превышающие настроенный MTU интерфейса, делятся на небольшие пакеты с помощью фрагментации IPv4 перед отправкой и затем повторно собираются в месте назначения. Однако если настроенный MTU интерфейса выше поддерживаемого MTU ссылки, пакет не будет передан правильно.

Чтобы избежать проблем с передачей, вызванных фрагментацией IPv4, пакетное ядро 4G или 5G указывает УЭ, какой MTU им следует использовать. Однако пользовательское оборудование не всегда соблюдает MTU, сигнализируемую пакетным ядром.

IP-пакеты из пользовательских устройств туннелируются через радиодоступную сеть, что создает накладные расходы из-за инкапсуляции. Поэтому значение MTU для UE должно быть меньше значения MTU, используемого между РАН и ядром пакетов, чтобы избежать проблем с передачей.

RAN обычно поставляются предварительно настроенными с MTU 1500. По умолчанию MTU пользовательского оборудования в пакетном ядре составляет 1440 байт, чтобы учесть накладные расходы инкапсуляции. Эти значения оптимизируют совместимость с RAN, но существует риск, что некоторые UE не будут соблюдать MTU по умолчанию и будут создавать более крупные пакеты, требующие фрагментации IPv4, которые могут быть отвергнуты сетью. При возникновении этой проблемы настоятельно рекомендуется настроить RAN для использования MTU 1560 или более высокого значения, что обеспечивает достаточный запас overhead для инкапсуляции и избегает фрагментации для UE, использующего стандартный MTU 1500.

Вы также можете изменить значение MTU UE, установленное основной сетью. Мы рекомендуем установить значение MTU в диапазоне, поддерживаемом пользовательским оборудованием (UEs), и на 60 байт ниже значения MTU, передаваемого RAN. Обратите внимание, что:

- Сеть данных (N6) автоматически обновляется для соответствия UE MTU.

- Сеть доступа (N3) автоматически обновляется для соответствия UE MTU плюс 60.

- Можно настроить значение в диапазоне от 1280 до 1930 байт.

Сведения об изменении MTU UE, сигналивного ядром пакета, см. в разделе "Изменение экземпляра ядра пакета".

Покрытие сигналов

UEs должны иметь возможность взаимодействовать с RAN из любой точки на объекте. Это означает, что сигналы должны эффективно распространяться в среде, с учетом таких факторов, как препятствия и оборудование, чтобы обеспечить поддержку устройств пользователей, перемещающихся по объекту (например, между внутренними помещениями и внешними зонами).

Вы должны провести обследование объекта с партнером RAN и предприятием, чтобы обеспечить адекватное покрытие. Убедитесь, что вы понимаете возможности единиц RAN в разных средах и любые ограничения (например, количество подключенных UEs, которые может поддерживать один модуль). Если терминалы UE собираются перемещаться по объекту, вы также должны подтвердить, что RAN поддерживает передачу X2 (4G) или Xn (5G), что позволяет терминалам UE бесшовно переходить между покрытием, предоставляемым двумя единицами RAN. Если RAN не поддерживает X2 (4G) или Xn (5G), то RAN должна поддерживать S1 (4G) и N2 (5G) для мобильности UE. Обратите внимание, что UEs не может использовать эти методы передачи для перемещения между частной корпоративной сетью и общедоступной мобильной сетью, предлагаемой оператором телекоммуникации.

SIM-карты

Каждое пользовательское оборудование (UE) должно предоставлять удостоверение личности в сеть, закодированное в модуле идентификации абонента (SIM). SIM доступны в различных физических форм-факторах и в формате, доступном только для программного обеспечения (eSIM). Данные, закодированные на SIM-карте, должны соответствовать конфигурации RAN и предоставленных идентификационных данных в Azure Private 5G Core.

Получите SIM-карты в форматах, совместимых с UEs, и запрограммированные с PLMN ID и ключами, которые необходимо использовать для развертывания. Физические SIM широко доступны на открытом рынке с относительно низкой стоимостью. Если вы предпочитаете использовать eSIM, необходимо развернуть необходимую конфигурацию и инфраструктуру настройки eSIM, чтобы абонентские устройства могли настроить себя перед подключением к сети сотовой связи. Вы можете использовать данные конфигурации, полученные от партнера по SIM, для настройки соответствующих записей в Azure Private 5G Core. Так как данные SIM-карты должны быть защищены, криптографические ключи, используемые для подготовки SIM, недоступны для чтения после установки, поэтому необходимо учитывать, как хранить их в случае необходимости повторной подготовки данных в Частном 5G Core Azure.

Автоматизация и интеграция

Создание корпоративных сетей с помощью автоматизации и других программных методов экономит время, уменьшает ошибки и дает лучшие результаты. Эти методы также предоставляют путь восстановления в случае сбоя сайта, требующего перестроения сети.

Рекомендуется использовать программную инфраструктуру в качестве подхода к развертыванию кода. Вы можете использовать шаблоны или REST API Azure для создания развертывания с помощью параметров в качестве входных данных со значениями, собранными на этапе разработки проекта. Необходимо сохранить сведения о подготовке, такие как данные SIM, конфигурация коммутатора или маршрутизатора и политики сети в формате, доступном для чтения на компьютере, чтобы при сбое можно повторно применить конфигурацию так же, как и в первоначальном режиме. Еще одна рекомендация по восстановлению после сбоя заключается в развертывании резервного сервера Azure Stack Edge, чтобы свести к минимуму время восстановления, если первый модуль завершается сбоем; Затем можно использовать сохраненные шаблоны и входные данные для быстрого повторного создания развертывания. Дополнительные сведения о развертывании сети с помощью шаблонов см. в кратком руководстве. Развертывание частной мобильной сети и сайта — шаблон ARM.

Кроме того, необходимо рассмотреть возможность интеграции других продуктов и служб Azure с частной корпоративной сетью. Эти продукты включают идентификатор Microsoft Entra иуправление доступом на основе ролей (RBAC), где необходимо учитывать, как клиенты, подписки и разрешения ресурсов будут соответствовать бизнес-модели, существующей между вами и предприятием, и как собственный подход к управлению системой клиентов. Например, можно использовать Azure Blueprints для настройки подписок и модели группы ресурсов, которая лучше всего подходит для вашей организации.