Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Частная конечная точка — это сетевой интерфейс, который использует частный IP-адрес из виртуальной сети. Этот сетевой интерфейс подключает вас приватно и надежно к службе, работающей на основе Azure Private Link. Включив частную конечную точку, вы переносите службу в свою виртуальную сеть.

Эта служба может быть службой Azure, например:

- Хранилище Azure

- База данных Azure Cosmos DB

- База данных SQL Azure

- Ваша собственная служба, использующая службу Private Link.

Свойства частной конечной точки

Частная конечная точка имеет следующие свойства.

| Собственность | Описание |

|---|---|

| Имя. | Уникальное имя внутри группы ресурсов. |

| Подсеть | Подсеть для развертывания, в которой назначается частный IP-адрес. Требования к подсети см. в разделе Ограничения данной статьи. |

| Ресурс с приватной ссылкой | Ресурс Private Link для подключения с использованием идентификатора ресурса или псевдонима из списка доступных типов. Для всего трафика, отправляемого на этот ресурс, создается уникальный идентификатор сети. |

| Целевой подресурс | Подресурс, который нужно подключить. Каждый тип ресурса privatelink имеет различные параметры, которые можно выбрать в зависимости от предпочтений. |

| Метод утверждения соединения | Автоматический или ручной. В зависимости от разрешений управления доступом на основе ролей Azure частная конечная точка может быть утверждена автоматически. Если вы подключаетесь к ресурсу приватного канала без разрешений на основе ролей Azure, используйте ручной метод, чтобы разрешить владельцу ресурса утвердить подключение. |

| Сообщение запроса | Можно указать сообщение о том, что запрошенные подключения необходимо утверждать вручную. Это сообщение можно использовать для идентификации конкретного запроса. |

| Состояние подключения | Свойство только для чтения, которое указывает, активна ли частная конечная точка. Для отправки трафика можно использовать только частные конечные точки в состоянии "Утверждено". Дополнительные доступные состояния: |

При создании частных конечных точек учитывайте следующие моменты.

Частные конечные точки обеспечивают подключение между клиентами из одной и той же среды.

- Виртуальная сеть

- Виртуальные сети с региональным пирингом

- Виртуальные сети с глобальным пирингом

- Локальные среды, использующие VPN или Express Route

- Службы, поддерживаемые Приватной связью

Сетевые подключения могут быть инициированы только клиентами, подключающимися к частной конечной точке. У поставщиков услуг нет конфигурации маршрутизации для создания подключений с клиентами служб. Подключения можно устанавливать только в одном направлении.

В течение жизненного цикла частной конечной точки автоматически создается сетевой интерфейс только для чтения. Интерфейсу назначается динамический частный IP-адрес из подсети, которая сопоставлена с ресурсом приватного подключения. Значение частного IP-адреса остается неизменным во время всего жизненного цикла частной конечной точки.

Частную конечную точку необходимо развернуть в том же регионе и в той же подписке, что и виртуальная сеть.

Ресурс Приватного канала можно развернуть в регионе, отличном от региона виртуальной сети и частной конечной точки.

Можно создать несколько частных конечных точек для одного и того же ресурса с частной связью. Для одной сети, использующей общую конфигурацию DNS-сервера, рекомендуется использовать одну частную конечную точку для ресурса Private Link. Используйте эту практику, чтобы избежать дублирования записей и конфликтов в разрешении DNS.

В одной виртуальной сети можно создать несколько частных конечных точек для одних и тех же или разных подсетей. Количество частных конечных точек, которые можно создать в рамках подписки, ограничено. Дополнительные сведения см. в разделе об ограничениях Azure.

Подписка, содержащая ресурс приватной ссылки, должна быть зарегистрирована в поставщике сетевых ресурсов Майкрософт. Подписка, содержащая частную конечную точку, должна быть также зарегистрирована в поставщике сетевых ресурсов Майкрософт. Дополнительные сведения см. в Azure Resource Providers.

Ресурс с приватной ссылкой

Ресурс приватного соединения является целевым назначением для заданной частной конечной точки. В следующей таблице перечислены доступные ресурсы, которые поддерживают частную конечную точку.

| Имя ресурса частной ссылки | Тип ресурса | Подресурсы |

|---|---|---|

| Шлюз приложений | Microsoft.Network/шлюзы приложений | Имя конфигурации IP-адреса переднего плана |

| Поиск с использованием ИИ Azure | Microsoft.Search/searchServices | поисковая служба |

| Службы ИИ Azure | Microsoft.CognitiveServices/accounts | аккаунт |

| Azure API для FHIR (Fast Healthcare Interoperability Resources - Ресурсы быстрого взаимодействия в сфере здравоохранения) | Microsoft.HealthcareApis/services | fhir |

| Управление API Azure | Microsoft.ApiManagement/service | Шлюз |

| Настройка приложения Azure | Microsoft.Appconfiguration/магазины_настроек | хранилища конфигураций |

| Служба приложений Azure | Microsoft.Web/хостинговые среды | среда размещения |

| Служба приложений Azure | Веб-сайт Microsoft.web/sites (на английском языке) | сайты |

| Служба "Аттестация Azure" | Microsoft.Attestation/attestationProviders | стандарт |

| Служба автоматизации Azure | Microsoft.Automation/automationAccounts | Веб-перехватчик, DSC и Гибридный работник |

| Azure Backup | Microsoft.RecoveryServices/vaults | AzureBackup, AzureSiteRecovery |

| Пакетная обработка Azure | Microsoft.Batch/аккаунты пакетной обработки | учётная запись пакетов, управление узлами |

| Кэш Azure для Redis | Microsoft.Cache/Redis | redisCache (кэш Redis) |

| Кэш Azure для Redis Enterprise | Microsoft.Cache/redisEnterprise | RedisEnterprise |

| Приложения-контейнеры Azure | Microsoft.App/ManagedEnvironments | управляемые среды |

| Реестр контейнеров Azure | Microsoft.ContainerRegistry/registries | реестр |

| База данных Azure Cosmos DB | Microsoft.AzureCosmosDB/учетные записи базы данных | SQL, MongoDB, Cassandra, Gremlin, Table |

| Azure Cosmos DB для виртуальных ядер MongoDB | Microsoft.DocumentDb/mongoClusters | кластер Mongo |

| Microsoft Azure Cosmos DB для PostgreSQL | Microsoft.DBforPostgreSQL/serverGroupsv2 | координатор |

| Анализатор данных Azure | Microsoft.Kusto/clusters | кластер |

| Фабрика данных Azure | Microsoft.DataFactory/фабрики данных | dataFactory |

| База данных Azure для MariaDB | Microsoft.DBforMariaDB/servers; | сервер MariaDB |

| База данных Azure для MySQL — гибкий сервер | Microsoft.DBforMySQL/гибкие серверы | MySQL-сервер |

| База данных Azure для MySQL (Отдельный сервер). | Microsoft.DBforMySQL/servers; | MySQL-сервер |

| Гибкий сервер Базы данных Azure для PostgreSQL | Microsoft.DBforPostgreSQL/гибкие_серверы | PostgreSQL-сервер |

| База данных Azure для PostgreSQL — отдельный сервер | Microsoft.DBforPostgreSQL/servers | PostgreSQL-сервер |

| Azure Databricks | Microsoft.Databricks/workspaces | интерфейс_api_databricks, аутентификация_браузера |

| Служба подготовки устройств в Azure | Microsoft.Devices/службы снабжения | IotDps |

| Azure Digital Twins (Цифровые двойники в Azure) | Microsoft.DigitalTwins/digitalTwinsInstances | API (Интерфейс программирования приложений) |

| Сетку событий Azure | Microsoft.EventGrid/домены | домен |

| Сетку событий Azure | Microsoft.EventGrid/темы | тема |

| Центр событий Azure | Microsoft.EventHub/namespaces | пространство имен |

| Служба синхронизации файлов Azure | Microsoft.StorageSync/storageSyncServices | Служба синхронизации файлов |

| Azure HDInsight | Microsoft.HDInsight/clusters | кластер |

| Azure IoT Central | Microsoft.IoTCentral/IoTApps | IoTApps |

| Центр Интернета вещей Azure | Microsoft.Devices/IotHubs | IoT-хаб |

| Azure Key Vault | Microsoft.KeyVault/vaults | хранилище |

| Azure Key Vault HSM (аппаратный модуль безопасности) | Microsoft.Keyvault/managedHSMs (управляемые модули аппаратной безопасности в Microsoft Azure) | Модуль аппаратной безопасности (HSM) |

| Служба Azure Kubernetes — API Kubernetes | Служба контейнеров Microsoft/управляемые кластеры | управление |

| Машинное обучение Azure | Microsoft.MachineLearningServices/registries | amlregistry |

| Машинное обучение Azure | Microsoft.MachineLearningServices/workspaces | amlworkspace |

| управляемые диски Azure. | Microsoft.Compute/diskAccesses | управляемый диск |

| Службы мультимедиа Azure | Microsoft.Media/медиасервисы | доставкапаролей, живоемероприятие, потоковаяконечнаяточка |

| Azure Migrate (служба миграции Azure) | Microsoft.Migrate/assessmentProjects | проект |

| Область Azure Monitor Private Link | Microsoft.Insights/privatelinkscopes | azuremonitor |

| Ретрансляция Azure | Microsoft.Relay/namespaces | пространство имен |

| Служебная шина Azure | Microsoft.ServiceBus/namespaces | пространство имен |

| Служба Azure SignalR | Microsoft.SignalRService/SignalR | сигнализатор |

| Служба Azure SignalR | Microsoft.SignalRService/webPubSub | WebPubSub |

| База данных SQL Azure | Microsoft.Sql/servers | SQL Server (sqlServer) |

| Управляемый экземпляр SQL Azure | Microsoft.Sql/managedInstances | managedInstance |

| Служба статических веб-приложений Azure | Microsoft.Web/staticSites | статические сайты |

| Хранилище Azure | Microsoft.Storage/storageAccounts (хранилища аккаунтов) | Blob (большой двоичный объект, вспомогательный Blob) Таблица (таблица, вторичная таблица) Очередь (очередь, вторичная очередь) Файл (файл, вторичный файл) Сеть (сеть, вторичная_сеть) Распределенная файловая система (dfs, dfs_secondary) |

| Azure Synapse | Microsoft.Synapse/privateLinkHubs | веб |

| Azure Synapse Analytics | Microsoft.Synapse/рабочие области | Sql, SqlOnDemand, Dev |

| Индексатор видео Azure AI | Microsoft.VideoIndexer/учетные записи | аккаунт |

| Виртуальный рабочий стол Azure — пулы узлов | Microsoft.DesktopVirtualization/hostpools | подключение |

| Виртуальный рабочий стол Azure — рабочие области | Microsoft.DesktopVirtualization/рабочие_пространства | лента глобальный |

| Обновление устройств для Центра Интернета вещей | Microsoft.DeviceUpdate/учетные записи | Обновление устройства |

| Учетная запись интеграции (Премиум) | Microsoft.Logic/integrationAccounts | аккаунт интеграции |

| Microsoft Purview | Microsoft.Purview/аккаунты | аккаунт |

| Microsoft Purview | Microsoft.Purview/аккаунты | портал |

| Power BI | Microsoft.PowerBI/privateLinkServicesForPowerBI | Power BI |

| Служба Private Link (ваш собственный сервис) | Microsoft.Network/privateLinkServices | пустой |

| Приватные ссылки управления ресурсами | Microsoft.Authorization/resourceManagementPrivateLinks | Управление ресурсами |

Примечание.

Частные конечные точки можно создавать только в учетной записи хранения общего назначения версии 2 (GPv2).

Сетевая безопасность частных конечных точек

При использовании частных конечных точек трафик защищен на ресурсе приватной связи. Платформа проверяет сетевые подключения, разрешая только те подключения, которые достигают указанного ресурса приватного подключения. Для доступа к дополнительным подресурсам в одной службе Azure требуются дополнительные частные конечные точки с соответствующими целевыми объектами. Например, в случае Azure Storage потребуются отдельные частные конечные точки для доступа к подресурсам файлов и объектов BLOB.

Частные конечные точки предоставляют частный IP-адрес службы Azure, но не обязательно ограничивают доступ к общедоступной сети. Однако для всех остальных служб Azure требуются дополнительные элементы управления доступом. Эти элементы управления гарантируют дополнительный уровень безопасности сети для ресурсов, обеспечивая защиту, которая помогает предотвратить доступ к службе Azure, связанной с ресурсом приватного канала.

Частные конечные точки обеспечивают поддержку сетевых политик. Политики сети обеспечивают поддержку групп безопасности сети (NSG), определяемых пользователем маршрутов (UDR) и групп безопасности приложений (ASG). Дополнительные сведения о включении политик сети для частной конечной точки см. в статье Управление политиками сети для частных конечных точек. Сведения об использовании ASG с частной конечной точкой см. в статье Настройка группы безопасности приложений (ASG) с частной конечной точкой.

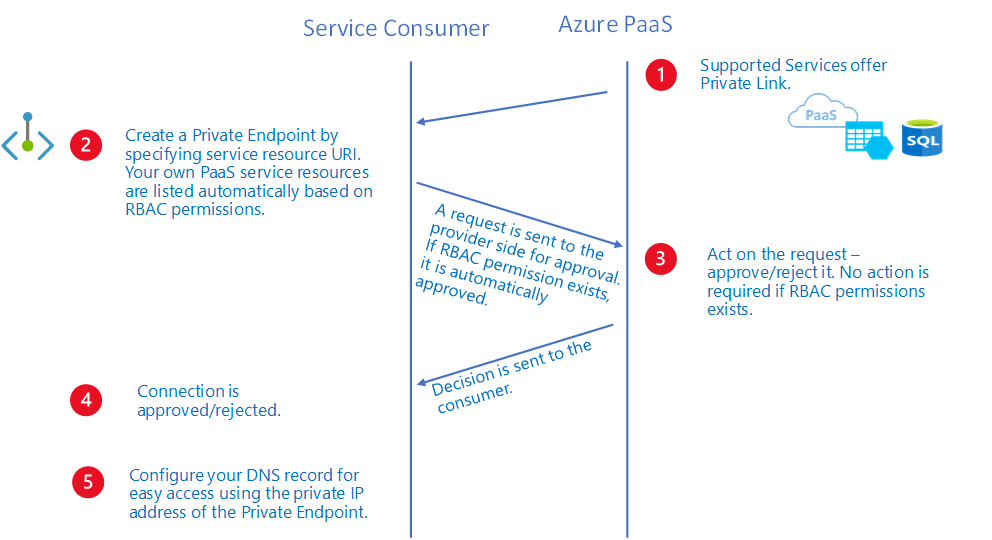

Доступ к ресурсу с приватной ссылкой с помощью процесса утверждения

Можно подключиться к ресурсу приватной ссылки с помощью следующих методов подтверждения подключения.

Утверждать автоматически: используйте этот метод, если вы являетесь владельцем ресурса с частной ссылкой или имеете разрешение на доступ к нему. Требуемые разрешения основаны на типе ресурса приватной ссылки в следующем формате.

Microsoft.<Provider>/<resource_type>/privateEndpointConnectionsApproval/actionЗапрос вручную: используйте этот метод, если у вас нет необходимых разрешений и вы хотите запросить доступ. Инициируется рабочий процесс утверждения. Частные конечные точки и последующие подключения частных конечных точек создаются в состоянии ожидания. Владелец ресурса частной ссылки должен утвердить соединение. После утверждения частной конечной точке разрешается передавать трафик обычным образом, как показано на следующей схеме рабочего процесса утверждения.

Владелец ресурса частной ссылки может следующее в отношении подключения к частной конечной точке:

- Просмотрите все детали подключений к частной конечной точке.

- Утверждение подключения к частной конечной точке Соответствующая частная конечная точка разрешена на отправку трафика в ресурс приватной связи.

- Отклонение подключения к частной конечной точке. Соответствующая частная конечная точка обновляется для отражения состояния.

- Удалите подключение к частной конечной точке независимо от состояния. Соответствующая частная конечная точка обновляется на состояние отключения для отражения действия. На этом этапе владелец частной конечной точки может удалить только ресурс.

Примечание.

Только частная конечная точка в состоянии Утверждено может передавать трафик на заданный ресурс Приватного канала.

Подключение с помощью псевдонима

Псевдоним — это уникальное имя, которое создается, когда владелец службы создает службу частной ссылки за стандартным балансировщиком нагрузки. Владельцы служб могут передавать этот псевдоним пользователям вашей службы в автономном режиме.

Потребители могут запрашивать подключение к службе приватного подключения с помощью URI ресурса или псевдонима. Чтобы подключиться с помощью псевдонима, создайте частную конечную точку с помощью метода подтверждения подключения вручную. Чтобы использовать метод ручного утверждения соединения, задайте для параметра ручного запроса значение True во время создания частной конечной точки. Дополнительные сведения см. в разделах New-AzPrivateEndpoint и az network private-endpoint create.

Примечание.

Этот ручной запрос может быть автоматически утвержден, если подписка потребителя находится в списке разрешенных на стороне поставщика. Дополнительные сведения см. в статье, посвященной управлению доступом к службе.

DNS configuration (Настройка DNS)

Параметры DNS, используемые для подключения к ресурсу частного соединения, имеют важное значение. Возможно, существующие службы Azure уже имеют конфигурацию DNS, которую вы можете использовать для подключения через общедоступную конечную точку. Для подключения к той же службе, что и частная конечная точка, требуются отдельные параметры DNS, зачастую настраиваемые с помощью частных зон DNS. При использовании полного доменного имени (FQDN) для подключения убедитесь в правильности параметров DNS. Настройки должны быть настроены так, чтобы перенаправлять на частный IP-адрес частной конечной точки.

Сетевой интерфейс, связанный с частной конечной точкой, содержит сведения, необходимые для настройки DNS. Эти сведения включают в себя полное доменное имя и частный IP-адрес для ресурса с частным подключением.

Более подробные сведения о рекомендациях по настройке DNS для частных конечных точек см. в разделе Конфигурация DNS для частных конечных точек.

Ограничения

В следующих информационных списках перечислены известные ограничения на использование частных конечных точек.

Статический IP-адрес

| Ограничение | Описание |

|---|---|

| Конфигурация статических IP-адресов в настоящее время не поддерживается. |

Служба Azure Kubernetes (AKS) Шлюз приложений Azure HD Insight Хранилища служб восстановления Сторонние службы Private Link |

группу безопасности сети;

| Ограничение | Описание |

|---|---|

| Действующие маршруты и правила безопасности недоступны для сетевого интерфейса частной конечной точки. | Эффективные маршруты и правила безопасности не будут отображаться для сетевого интерфейса (NIC) частной конечной точки в портале Azure. |

| Журналы потоков NSG не поддерживаются. | Журналы потоков NSG недоступны для входящего трафика, предназначенного для частной конечной точки. |

| Группа безопасности приложений не может содержать больше 50 элементов. | Пятьдесят — это количество IP-конфигураций, которые можно связать с каждой соответствующей ASG, сопряженной с NSG в подсети частного конечного узла. Сбои подключения могут возникать при подключении более 50 участников. |

| Диапазоны портов назначения поддерживаются до 250 К. | Диапазоны портов назначения поддерживаются как произведение множества SourceAddressPrefixes, DestinationAddressPrefixes и DestinationPortRanges.

Пример правила для входящего трафика: один источник * одно назначение * 4K диапазонов портов = 4K допустимых 10 источников * 10 назначений * 10 диапазонов портов = 10 К допустимых 50 источников * 50 назначений * 50 диапазонов портов = 125 К допустимых 50 источников * 50 назначений * 100 диапазонов портов = 250 К допустимых 100 источников * 100 назначений * 100 диапазонов портов = 1M недопустимо, NSG имеет слишком много источников/назначений/портов. |

| Фильтрация исходных портов интерпретируется как * | Фильтрация исходных портов редко используется в качестве допустимого сценария фильтрации трафика, предназначенного для частной конечной точки. |

| Функция недоступна в выбранных регионах. | В настоящее время недоступно в следующих регионах: Западная Индия Центральная Австралия 2 Западная Южная Африка Юго-Восточная Бразилия Все правительственные регионы Все регионы Китая |

Дополнительные вопросы по NSG

Исходящий трафик, отклоненный из частной конечной точки, не является допустимым сценарием, так как поставщик услуг не может инициировать трафик.

Для следующих служб может потребоваться открыть все порты назначения при использовании частной конечной точки и при добавлении фильтров безопасности NSG:

- Azure Cosmos DB. Дополнительные сведения см. в разделе "Диапазоны портов службы".

UDR

| Ограничение | Описание |

|---|---|

| Всегда рекомендуется использовать SNAT. | Из-за изменчивого характера архитектуры передачи данных частной конечной точки рекомендуется использовать SNAT для трафика, направляемого к частной конечной точке, чтобы гарантировать учет возвращаемого трафика. |

| Функция недоступна в выбранных регионах. | В настоящее время недоступно в следующих регионах: Западная Индия Центральная Австралия 2 Южная Африка Западная Бразилия Юго-Восточная Бразилия |

Группа безопасности приложений

| Ограничение | Описание |

|---|---|

| Функция недоступна в выбранных регионах. | В настоящее время недоступно в следующих регионах: Западная Индия Центральная Австралия 2 Южная Африка Западная Бразилия Юго-Восточная Бразилия |

Следующие шаги

Дополнительные сведения о частных конечных точках и Приватном канале см. в статье Что собой представляет Приватный канал Azure?.

Чтобы приступить к созданию частной конечной точки для веб-приложения, обратитесь к разделу Краткое руководство. Создание частной конечной точки с помощью портала Azure.