Отображение списка всех назначений запретов

Запрет назначений, как и назначение ролей, привязывает набор запрещающих действий к пользователю, группе или субъекту-службе в определенной области с целью отказа в доступе. Запрещающие назначения блокируют выполнение определенных действий ресурсов Azure пользователями, даже если назначение роли предоставляет им доступ.

В этой статье описывается, как вывести список запрещенных назначений.

Внимание

Вы не можете напрямую создавать собственные назначения запретов. Запреты создаются и управляются Azure.

Как создаются назначения запретов

Назначения запретов создаются и управляются платформой Azure для защиты ресурсов. Вы не можете напрямую создавать собственные назначения запретов. Однако при создании стека развертывания можно указать параметры запрета, которое создает назначение запрета, принадлежащее ресурсам стека развертывания. Стеки развертывания в настоящее время находятся в предварительной версии. Дополнительные сведения см. в разделе "Защита управляемых ресурсов для удаления".

Сравнительное описание назначений ролей и назначений запретов

Назначения запретов похожи на назначения ролей, но имеют некоторые отличия.

| Возможность | Назначение ролей | Назначение запрета |

|---|---|---|

| Предоставление доступа | ✅ | |

| Запрет доступа | ✅ | |

| Можно создать напрямую | ✅ | |

| Применяется к области | ✅ | ✅ |

| Исключение субъектов | ✅ | |

| Запрет наследования для дочерних областей | ✅ | |

| Применение к назначению классического администратора подписки | ✅ |

Свойства запретов назначений

Запрет назначений имеет следующие свойства:

| Свойство | Обязательное поле | Type | Описание |

|---|---|---|---|

DenyAssignmentName |

Да | Строка | Отображаемое имя запрета назначения. Имена должны быть уникальными в пределах области. |

Description |

Нет | Строка | Описание запрета назначения. |

Permissions.Actions |

Минимум один Actions или один DataActions. | String[] | Массив строк, указывающих действия уровня управления, к которым запрещается доступ к назначению. |

Permissions.NotActions |

No | String[] | Массив строк, указывающих действие уровня управления, которое следует исключить из назначения запрета. |

Permissions.DataActions |

Минимум один Actions или один DataActions. | String[] | Массив строк, указывающих действия плоскости данных, к которым запрещается доступ. |

Permissions.NotDataActions |

No | String[] | Массив строк, указывающих действия плоскости данных, которые следует исключить из назначения запрета. |

Scope |

Нет | Строка | Строка, определяющая область применения запрета назначения. |

DoNotApplyToChildScopes |

No | Логический | Указывает, применяется ли запрет назначения к дочерним областям. По умолчанию используется значение false. |

Principals[i].Id |

Да | String[] | Массив идентификаторов основного объекта Microsoft Entra (пользователя, группы, субъекта-службы или управляемого удостоверения), к которому применяется назначение запрета. Чтобы охватить все субъекты, оставьте GUID пустым (00000000-0000-0000-0000-000000000000). |

Principals[i].Type |

No | String[] | Массив типов объектов, представленных значениями Principals[i].Id. Укажите значение SystemDefined, чтобы представить все субъекты. |

ExcludePrincipals[i].Id |

No | String[] | Массив идентификаторов основного объекта Microsoft Entra (пользователя, группы, субъекта-службы или управляемого удостоверения), к которому назначение запрета не применяется. |

ExcludePrincipals[i].Type |

No | String[] | Массив типов объектов, представленный ExcludePrincipals[i].Id. |

IsSystemProtected |

No | Логический | Указывает, был ли запрет назначения создан Azure, а значит, не может быть изменен или удален. В настоящее время все запреты назначений защищаются системой. |

Субъект "Все субъекты"

Для поддержки назначений запретов добавлен определяемый системой субъект с именем Все субъекты. Этот субъект представляет всех пользователей, групп, субъектов-служб и управляемых удостоверений в каталоге Microsoft Entra. Если идентификатор субъекта имеет нулевое значение GUID (00000000-0000-0000-0000-000000000000), а тип субъекта — SystemDefined, субъект представляет все субъекты. В выходных данных Azure PowerShell субъект "Все субъекты" имеет следующий вид:

Principals : {

DisplayName: All Principals

ObjectType: SystemDefined

ObjectId: 00000000-0000-0000-0000-000000000000

}

Субъект "Все субъекты" можно сочетать с ExcludePrincipals, чтобы запретить все субъекты, кроме некоторых пользователей. Субъект "Все субъекты" имеет следующие ограничения:

- Может использоваться только в

Principalsи не может использоваться вExcludePrincipals. - Для параметра

Principals[i].Typeнужно задать значениеSystemDefined.

Отображение списка запрещенных назначений

Выполните следующие действия, чтобы получить список запрещенных назначений.

Внимание

Вы не можете напрямую создавать собственные назначения запретов. Запреты создаются и управляются Azure. Дополнительные сведения см. в разделе "Защита управляемых ресурсов для удаления".

Необходимые компоненты

Чтобы получить сведения о назначении запрета, вам потребуется:

- разрешение

Microsoft.Authorization/denyAssignments/read, которое включено в большинстве встроенных ролей Azure.

Вывод списка запрещенных назначений в портал Azure

Выполните описанные ниже шаги, чтобы получить список назначений запретов в области группы управления или подписки.

В портал Azure откройте выбранную область, например группу ресурсов или подписку.

Выберите Управление доступом (IAM).

Перейдите на вкладку "Запретить назначения" (или нажмите кнопку "Вид" на плитке "Запретить назначения".

Если в этой области или наследуются какие-либо запретные назначения, они будут перечислены.

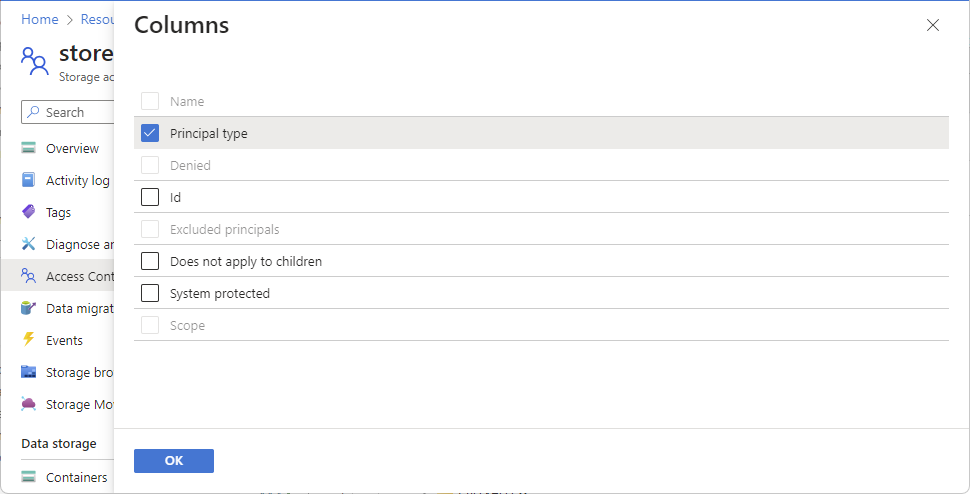

Чтобы отобразить дополнительные столбцы, выберите "Изменить столбцы".

Столбец Описание: Имя Имя запрещающего назначения. Тип субъекта Пользователь, группа, системная группа или субъект-служба. Запрещен Имя субъекта безопасности, который включен в запрещающее назначение. Id Уникальный идентификатор запрещающего назначения. Исключенные субъекты Субъекты безопасности (если есть), для которых действуют исключения из этого запрещающего назначения. Не применяется к дочерним Определяет, распространяется ли запрещающее назначение на вложенные области. Защищенное системой Указывает, что запрещающее назначение управляется платформой Azure. В настоящее время всегда имеет значение "Да". Область применения Группа управления, подписка, группа ресурсов или ресурс. Добавьте флажок в любой из включенных элементов и нажмите кнопку "ОК ", чтобы отобразить выбранные столбцы.

Просмотр сведений о назначении запрета

Выполните следующие действия, чтобы получить дополнительные сведения о назначении запрета.

Откройте панель Запрещающие назначения, как описано в предыдущем разделе.

Выберите имя запрета назначения, чтобы открыть страницу "Пользователи ".

Страница "Пользователи" содержит следующие два раздела.

Параметр запрета Description Deny assignment applies to (Запрещающее назначение применяется к) Список субъектов безопасности, для которых действует это запрещающее назначение. Deny assignment excludes (Запрещающее назначение не применяется к) Субъекты безопасности, для которых действуют исключения из этого запрещающего назначения. System-Defined Principal (Определяемый системой субъект) представляет всех пользователей, группы, субъекты-службы и управляемые удостоверения в каталоге AAD.

Чтобы просмотреть список запрещенных разрешений, выберите "Отказано в разрешениях".

Тип действия Description Действия Отказано в действиях уровня управления. NotActions Действия уровня управления исключены из запрещенных действий уровня управления. Действия с данными Отказано в действиях плоскости данных. NotDataActions Действия плоскости данных исключены из запрещенных действий плоскости данных. В примере на предыдущем снимке экрана действуют следующие разрешения.

- Все действия хранилища на плоскости данных запрещены, за исключением действий вычислений.

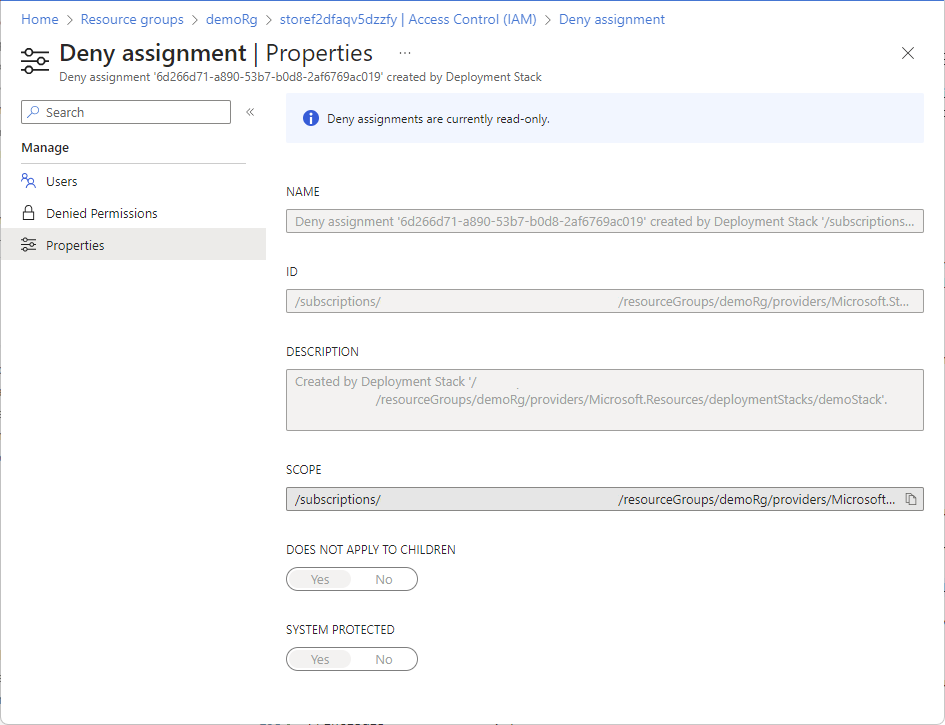

Чтобы просмотреть свойства для назначения запрета, выберите "Свойства".

На странице "Свойства" можно увидеть имя запрета назначения, идентификатор, описание и область. Параметр Не применяется к дочерним указывает, наследуется ли это запрещающее назначение для вложенных областей. Параметр System protected (Защищенный системой) указывает, что это назначение управляется платформой Azure. В настоящее время здесь всегда будет значение Да.

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по