Устранение неполадок Azure RBAC

В этой статье описываются некоторые распространенные решения проблем, связанных с управлением доступом на основе ролей Azure (Azure RBAC).

Назначения ролей Azure

Симптом. Параметр добавления назначения ролей отключен

Не удается назначить роль в портал Azure в элементе управления доступом (IAM), так как параметр "Добавить>назначение ролей" отключен

Причина

Вы вошли в систему с пользователем, у которых нет разрешения на назначение ролей в выбранной область.

Решение

Убедитесь, что вы вошли в систему с пользователем, которому назначена роль, которая имеет Microsoft.Authorization/roleAssignments/write разрешение на основе ролей контроль доступа Администратор istrator на область пытаетесь назначить эту роль.

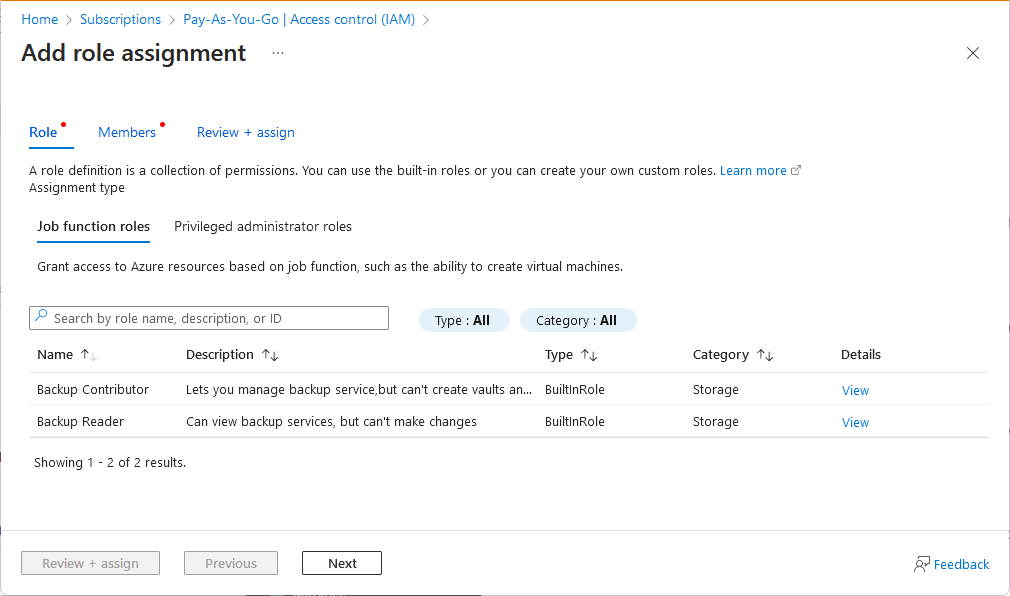

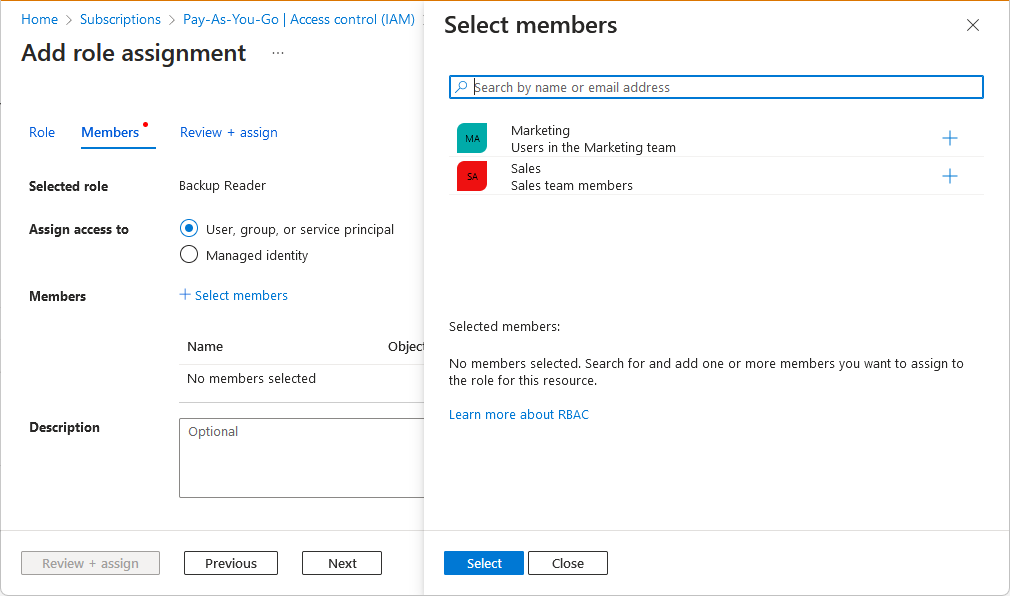

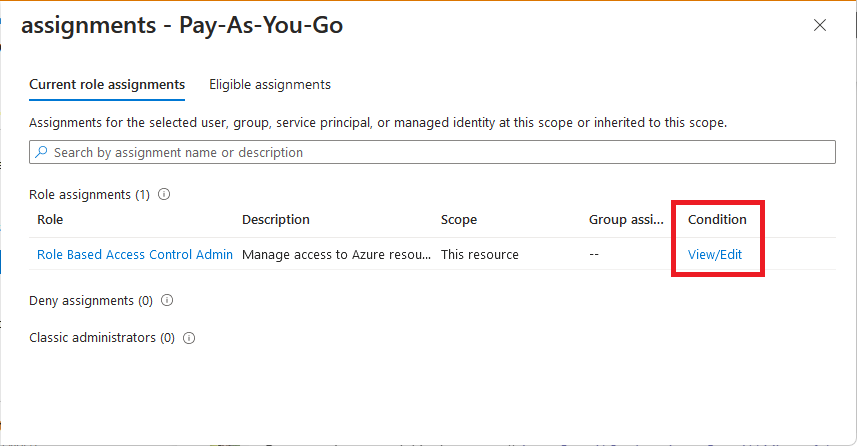

Симптом. Роли или субъекты не перечислены

При попытке назначить роль в портал Azure некоторые роли или субъекты не перечислены. Например, на вкладке "Роль " отображается сокращенный набор ролей.

Кроме того, на панели "Выбор элементов" отображается сокращенный набор субъектов.

Причина

Существуют ограничения на назначения ролей, которые можно добавить. Например, вы ограничены ролями, которыми можно назначить или ограничить в субъектах, которыми можно назначить роли.

Решение

Просмотрите роли, назначенные вам. Проверьте, существует ли условие, которое ограничивает назначения ролей, которые можно добавить. Дополнительные сведения см. в статье "Делегирование управления доступом Azure другим пользователям".

Симптом. Не удается назначить роль

Вы не можете назначить роль, и вы получите ошибку, аналогичную следующей:

Failed to add {securityPrincipal} as {role} for {scope} : The client '{clientName}' with object id '{objectId}' does not have authorization or an ABAC condition not fulfilled to perform action 'Microsoft.Authorization/roleAssignments/write' over scope '/subscriptions/{subscriptionId}/Microsoft.Authorization/roleAssignments/{roleAssignmentId}' or the scope is invalid. If access was recently granted, please refresh your credentials.

Причина 1

В настоящее время вы вошли в систему с пользователем, у которых нет разрешения на назначение ролей в выбранной область.

Решение 1

Убедитесь, что вы вошли в систему с пользователем, которому назначена роль, которая имеет Microsoft.Authorization/roleAssignments/write разрешение на основе ролей, контроль доступа Администратор istrator на область пытаетесь назначить эту роль.

Причина 2

Существуют ограничения на назначения ролей, которые можно добавить. Например, вы ограничены ролями, которыми можно назначить или ограничить в субъектах, которыми можно назначить роли.

Решение 2

Просмотрите роли, назначенные вам. Проверьте, существует ли условие, которое ограничивает назначения ролей, которые можно добавить. Дополнительные сведения см. в статье "Делегирование управления доступом Azure другим пользователям".

Симптом. Не удается назначить роль с помощью субъекта-службы с Помощью Azure CLI

Вы используете субъект-службу для назначения ролей с помощью Azure CLI, и вы получите следующую ошибку:

Insufficient privileges to complete the operation

Предположим, что у вас есть субъект-служба, которой назначена роль владельца, и вы пытаетесь создать следующее назначение роли в качестве субъекта-службы с помощью Azure CLI:

az login --service-principal --username "SPNid" --password "password" --tenant "tenantid"

az role assignment create --assignee "userupn" --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Причина

Скорее всего, Azure CLI пытается найти удостоверение назначателя в идентификаторе Microsoft Entra ID, и субъект-служба по умолчанию не может прочитать идентификатор Microsoft Entra ID.

Решение

Эту проблему можно решить двумя способами. Первый способ — назначить роль Читатели каталогов субъекту-службе, чтобы она могла считывать данные в каталоге.

Второй способ устранить эту ошибку — создать назначение роли с помощью параметра --assignee-object-id, а не --assignee. С помощью --assignee-object-idAzure CLI пропустит поиск Microsoft Entra. Вам потребуется получить идентификатор объекта пользователя, группы или приложения, которому требуется назначить роль. Подробнее см. в статье Назначение ролей Azure с помощью Azure CLI.

az role assignment create --assignee-object-id 11111111-1111-1111-1111-111111111111 --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Симптом. Назначение роли новому субъекту иногда завершается сбоем.

Вы создаете пользователя, группу или субъект-службу и немедленно пытаетесь назначить роль субъекту, а назначение роли иногда завершается ошибкой. Вы получите сообщение, аналогичное следующей ошибке:

PrincipalNotFound

Principal {principalId} does not exist in the directory {tenantId}. Check that you have the correct principal ID. If you are creating this principal and then immediately assigning a role, this error might be related to a replication delay. In this case, set the role assignment principalType property to a value, such as ServicePrincipal, User, or Group. See https://aka.ms/docs-principaltype

Причина

Причина, скорее всего, задержка реплика. Субъект создается в одном регионе; Однако назначение роли может произойти в другом регионе, который еще не реплика субъект.

Решение 1

Если вы создаете нового пользователя или субъекта-службы с помощью REST API или шаблона ARM, задайте principalType свойство при создании назначения ролей с помощью назначений ролей — создание API.

| principalType | версия_API |

|---|---|

User |

2020-03-01-preview или более поздней версии. |

ServicePrincipal |

2018-09-01-preview или более поздней версии. |

Дополнительные сведения см. здесь или здесь.

Решение 2

Если вы создаете нового пользователя или субъекта-службы с помощью Azure PowerShell, задайте ObjectType параметр User ServicePrincipal или при создании назначения ролей с помощью New-AzRoleAssignment. Те же ограничения версий API для решения 1 по-прежнему применяются. Дополнительные сведения см. в статье Назначение ролей Azure с помощью Azure PowerShell.

Решение 3

Если вы создаете новую группу, подождите несколько минут, прежде чем создавать назначение роли.

Симптом . Назначение роли шаблона ARM возвращает состояние BadRequest

При попытке развернуть Bicep-файл или шаблон ARM, который назначает роль субъекту-службе, возникает ошибка:

Tenant ID, application ID, principal ID, and scope are not allowed to be updated. (code: RoleAssignmentUpdateNotPermitted)

Например, если вы создаете назначение ролей для управляемого удостоверения, удалите управляемое удостоверение и повторно создадите его, новое управляемое удостоверение имеет другой идентификатор субъекта. Если вы попытаетесь снова развернуть назначение роли и использовать то же имя назначения ролей, развертывание завершается ошибкой.

Причина

Назначение name роли не является уникальным, и оно рассматривается как обновление.

Назначения ролей однозначно определяются по их имени, который является глобально уникальным идентификатором (GUID). Невозможно создать два назначения ролей с одинаковым именем, даже в разных подписках Azure. Вы также не можете изменить свойства существующего назначения ролей.

Решение

Укажите идемпотентное уникальное значение для назначения nameроли. Целесообразно создать GUID, охватывающий область, идентификатор субъекта и идентификатор роли. Рекомендуется использовать функцию guid(), чтобы создать детерминированный GUID для имен назначений ролей, как в этом примере:

resource roleAssignment 'Microsoft.Authorization/roleAssignments@2020-10-01-preview' = {

name: guid(resourceGroup().id, principalId, roleDefinitionId)

properties: {

roleDefinitionId: roleDefinitionId

principalId: principalId

principalType: principalType

}

}

Дополнительные сведения см. в статье "Создание ресурсов Azure RBAC с помощью Bicep".

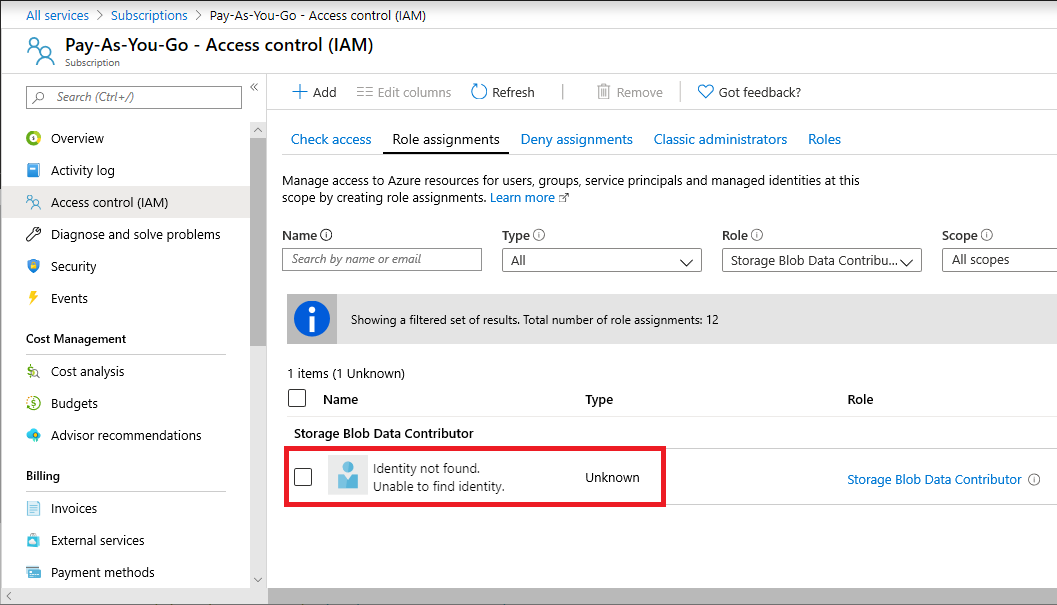

Симптом. Назначения ролей с удостоверением не найдены

В списке назначений ролей для портал Azure вы заметите, что субъект безопасности (пользователь, группа, субъект-служба или управляемое удостоверение) указан как удостоверение, не найденное с неизвестным типом.

Если вы перечисляете это назначение ролей с помощью Azure PowerShell, вы можете увидеть пустое DisplayName или SignInNameзначение для ObjectType Unknown. Например, командлет Get-AzRoleAssignment возвращает назначение роли, похожее на следующие выходные данные:

RoleAssignmentId : /subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222

Scope : /subscriptions/11111111-1111-1111-1111-111111111111

DisplayName :

SignInName :

RoleDefinitionName : Storage Blob Data Contributor

RoleDefinitionId : ba92f5b4-2d11-453d-a403-e96b0029c9fe

ObjectId : 33333333-3333-3333-3333-333333333333

ObjectType : User

CanDelegate : False

Аналогично если вы получите данные назначения роли с помощью Azure CLI, может отобразиться пустой параметр principalName. Например, команда az role assignment list возвращает назначение роли, похожее на следующие выходные данные:

{

"canDelegate": null,

"id": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222",

"name": "22222222-2222-2222-2222-222222222222",

"principalId": "33333333-3333-3333-3333-333333333333",

"principalName": "",

"roleDefinitionId": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleDefinitions/ba92f5b4-2d11-453d-a403-e96b0029c9fe",

"roleDefinitionName": "Storage Blob Data Contributor",

"scope": "/subscriptions/11111111-1111-1111-1111-111111111111",

"type": "Microsoft.Authorization/roleAssignments"

}

Причина 1

Недавно вы пригласили пользователя при создании назначения ролей, и этот субъект безопасности по-прежнему находится в процессе реплика tion в разных регионах.

Решение 1

Подождите несколько минут и обновите список назначений ролей.

Причина 2

Вы удалили субъект безопасности, которому назначена роль. Если назначить роль субъекту безопасности, а затем удалить его без предварительного удаления назначения роли, то субъект безопасности будет указан с пометкой Удостоверение не найдено и типом Неизвестно.

Решение 2

Если субъект безопасности удален, с такими назначениями ролей можно ничего не делать. При желании вы можете удалить их, выполнив те же действия, что и для других назначений ролей. Сведения об удалении назначений ролей см. в этой статье.

В PowerShell при попытке удалить назначения ролей с помощью идентификатора объекта и имени определения роли, а несколько назначений ролей совпадают с параметрами, вы получите сообщение об ошибке: The provided information does not map to a role assignment Вот пример выходных данных с сообщением об ошибке:

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor"

Remove-AzRoleAssignment : The provided information does not map to a role assignment.

At line:1 char:1

+ Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : CloseError: (:) [Remove-AzRoleAssignment], KeyNotFoundException

+ FullyQualifiedErrorId : Microsoft.Azure.Commands.Resources.RemoveAzureRoleAssignmentCommand

Если вы получили это сообщение об ошибке, убедитесь, что вы также указали параметр -Scope или -ResourceGroupName.

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor" - Scope /subscriptions/11111111-1111-1111-1111-111111111111

Симптом. Не удается удалить последнее назначение роли владельца

Вы пытаетесь удалить последнее назначение роли владельца для подписки, и вы увидите следующую ошибку:

Cannot delete the last RBAC admin assignment

Причина

Удаление последнего назначения роли владельца для подписки не поддерживается, чтобы избежать отключения подписки.

Решение

Если вам нужно отменить подписку, см. статью Отмена подписки Azure.

Вы можете удалить назначение последней роли владельца (или пользователя Администратор istrator) в подписке область, если вы являетесь глобальным Администратор istrator для клиента или классического администратора (service Администратор istrator или Co-Администратор istrator) для подписки. В этом случае нет ограничений на удаление. Однако если вызов поступает из другого субъекта, вы не сможете удалить последнее назначение роли владельца в подписке область.

Симптом. Назначение ролей не перемещается после перемещения ресурса

Причина

При перемещении ресурса, для которого роль Azure назначена непосредственно самому ресурсу (или дочернему ресурсу), назначение ролей не перемещается и теряется.

Решение

После перемещения ресурса необходимо повторно создать назначение роли. В конечном итоге назначение потерянных ролей будет автоматически удалено, но рекомендуется удалить назначение роли перед перемещением ресурса. Сведения о перемещении ресурсов см. в статье Перемещение ресурсов в новую группу ресурсов или подписку.

Симптом. Изменения назначения ролей не обнаруживаются

Вы недавно добавили или обновили назначение роли, но изменения не обнаруживаются. Может появиться сообщение Status: 401 (Unauthorized).

Причина 1

Azure Resource Manager иногда кэширует конфигурации и данные для повышения производительности.

Решение 1

При назначении ролей или удалении назначений ролей может потребоваться до 10 минут, чтобы изменения вступили в силу. Если вы используете портал Azure, Azure PowerShell или Azure CLI, вы можете принудительно обновить изменения назначения ролей, выполнив выход и вход. Если вы вносите изменения в назначение ролей с помощью вызовов REST API, можно принудительно обновить, обновив маркер доступа.

Причина 2

Вы добавили управляемые удостоверения в группу и назначили ей роль. Внутренние службы управляемых удостоверений поддерживают кэш для каждого URI-адреса ресурса в течение около 24 часов.

Решение 2

Может потребоваться несколько часов, чтобы изменения в группе или членстве в роли управляемого удостоверения вступили в силу. Дополнительные сведения см. в разделе Ограничение использования управляемых удостоверений для авторизации.

Симптом. Изменения назначения ролей в группе управления область не обнаруживаются

Вы недавно добавили или обновили назначение ролей в группе управления область, но изменения не обнаруживаются.

Причина

Azure Resource Manager иногда кэширует конфигурации и данные для повышения производительности.

Решение

При назначении ролей или удалении назначений ролей может потребоваться до 10 минут, чтобы изменения вступили в силу. При добавлении или удалении встроенного назначения ролей в группе управления область и встроенной роли доступ DataActionsк плоскости данных может не обновляться в течение нескольких часов. Это относится только к области группы управления и плоскости данных. Настраиваемые роли с DataActions нельзя назначить в области группы управления.

Симптом. Назначения ролей для изменений группы управления не обнаруживаются

Вы создали новую дочернюю группу управления, а назначение роли в родительской группе управления не обнаружено для дочерней группы управления.

Причина

Azure Resource Manager иногда кэширует конфигурации и данные для повышения производительности.

Решение

Для принятия в силу назначения роли дочерней группы управления может потребоваться до 10 минут. Если вы используете портал Azure, Azure PowerShell или Azure CLI, можно принудительно обновить изменения назначения ролей, выйдя из учетной записи и повторно войдя в нее. Если вы вносите изменения в назначения ролей с помощью вызовов REST API, можно принудительно обновить изменения, обновив маркер доступа.

Симптом. Удаление назначений ролей с помощью PowerShell занимает несколько минут

Чтобы удалить назначение роли, используйте команду Remove-AzRoleAssignment . Затем вы используете команду Get-AzRoleAssignment для проверки назначения роли для субъекта безопасности. Например:

Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

Команда Get-AzRoleAssignment указывает, что назначение роли не было удалено. Однако если ждать 5–10 минут и снова запустить Get-AzRoleAssignment , выходные данные указывают, что назначение роли было удалено.

Причина

Назначение роли удалено. Однако для повышения производительности PowerShell использует кэш при перечислении назначений ролей. Для обновления кэша может быть задержка около 10 минут.

Решение

Вместо перечисления назначений ролей для субъекта безопасности выведите список всех назначений ролей в подписке область и отфильтруйте выходные данные. Например, эта команда выполняет следующие действия:

$validateRemovedRoles = Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

Вместо этого можно заменить следующую команду:

$validateRemovedRoles = Get-AzRoleAssignment -Scope /subscriptions/$subId | Where-Object -Property ObjectId -EQ $securityPrincipalObject.Id

Пользовательские роли

Симптом. Не удается обновить или удалить пользовательскую роль

Не удается обновить или удалить существующую пользовательскую роль.

Причина 1

Вы вошли в систему с пользователем, у которых нет разрешения на обновление или удаление пользовательских ролей.

Решение 1

Убедитесь, что вы вошли в систему с пользователем, которому назначена роль, которая имеет Microsoft.Authorization/roleDefinitions/write разрешение, например доступ пользователей Администратор istrator.

Причина 2

Пользовательская роль включает подписку в назначаемых область, и эта подписка находится в отключенном состоянии.

Решение 2

Повторно активируйте отключенную подписку и обновите пользовательскую роль по мере необходимости. Дополнительные сведения см. в статье о повторной активации отключенной подписки Azure.

Симптом. Не удается создать или обновить пользовательскую роль

При попытке создать или обновить пользовательскую роль вы получите ошибку, аналогичную следующей:

The client '<clientName>' with object id '<objectId>' has permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on scope '/subscriptions/<subscriptionId>'; however, it does not have permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on the linked scope(s)'/subscriptions/<subscriptionId1>,/subscriptions/<subscriptionId2>,/subscriptions/<subscriptionId3>' or the linked scope(s)are invalid

Причина

Эта ошибка обычно указывает, что у вас нет разрешений на одну или несколько назначенных область в пользовательской роли.

Решение

Попробуйте сделать следующее.

- Просмотрите Кто можете создавать, удалять, обновлять или просматривать пользовательскую роль и проверка, у которых есть разрешения на создание или обновление настраиваемой роли для всех назначенных область.

- Если у вас нет разрешений, попросите администратора назначить вам роль, которая имеет

Microsoft.Authorization/roleDefinitions/writeдействие, например пользовательская Администратор istrator, на область назначаемого область. - Убедитесь, что все назначенные область в настраиваемой роли допустимы. В противном случае удалите недопустимые назначаемые область.

Дополнительные сведения см. в руководствах по пользовательским роли с помощью портал Azure, Azure PowerShell или Azure CLI.

Симптом. Не удается удалить пользовательскую роль

Вы не можете удалить пользовательскую роль и получить следующее сообщение об ошибке:

There are existing role assignments referencing role (code: RoleDefinitionHasAssignments)

Причина

Существуют назначения ролей, которые по-прежнему используют пользовательскую роль.

Решение

Удалите назначения ролей, которые используют пользовательскую роль, и повторите попытку удалить пользовательскую роль. Дополнительные сведения см. в разделе "Поиск назначений ролей" для удаления настраиваемой роли.

Симптом. Не удается добавить несколько групп управления в качестве назначаемой область

При попытке создать или обновить пользовательскую роль нельзя добавить несколько групп управления в качестве назначаемой область.

Причина

В AssignableScopes настраиваемой роли можно определить только одну группу управления.

Решение

Определите одну группу управления в AssignableScopes пользовательской роли. Дополнительные сведения о настраиваемых ролях и группах управления см. в статье Организация ресурсов с помощью групп управления Azure.

Симптом. Не удается добавить действия данных в пользовательскую роль

При попытке создать или обновить пользовательскую роль невозможно добавить действия с данными или увидеть следующее сообщение:

You cannot add data action permissions when you have a management group as an assignable scope

Причина

Вы пытаетесь создать пользовательскую роль с действиями данных и группой управления в качестве назначаемой область. Настраиваемые роли с DataActions нельзя назначить в области группы управления.

Решение

Создайте пользовательскую роль с одной или несколькими подписками в качестве назначаемой область. Дополнительные сведения о настраиваемых ролях и группах управления см. в статье Организация ресурсов с помощью групп управления Azure.

Отказ в доступе или ошибки разрешений

Симптом— сбой авторизации

При попытке создать ресурс вы получите следующее сообщение об ошибке:

The client with object id does not have authorization to perform action over scope (code: AuthorizationFailed)

Причина 1

Вы вошли в систему с пользователем, у которых нет разрешения на запись в ресурс на выбранном область.

Решение 1

Убедитесь, что вы вошли в систему с пользователем, которому назначена роль с разрешением на запись в ресурс на выбранном область. Например, для управления виртуальными машинами в группе ресурсов вам должна быть назначена роль Участник виртуальных машин для этой группы ресурсов (или вышестоящего уровня). Список разрешений для каждой встроенной роли см. в статье Встроенные роли Azure.

Причина 2

В настоящее время пользователь, вошедшего в систему, имеет назначение роли со следующими критериями:

- Роль включает действие данных Microsoft.служба хранилища

- Назначение ролей включает условие ABAC, использующее операторы сравнения GUID

Решение 2

В настоящее время у вас нет назначения ролей с корпорацией Майкрософт. служба хранилища действие данных и условие ABAC, использующее оператор сравнения GUID. Ниже приведены несколько вариантов устранения этой ошибки:

- Если роль является настраиваемой ролью, удалите любую корпорацию Майкрософт. действия с данными служба хранилища

- Измените условие назначения роли, чтобы он не использовал операторы сравнения GUID

Симптом: гостевой пользователь получает авторизацию сбоем

Когда гостевой пользователь пытается получить доступ к ресурсу, он получает сообщение об ошибке, аналогичное следующему:

The client '<client>' with object id '<objectId>' does not have authorization to perform action '<action>' over scope '<scope>' or the scope is invalid.

Причина

У гостевого пользователя нет разрешений на ресурс на выбранном область.

Решение

Убедитесь, что гостевой пользователь назначает роль с минимальными привилегиями для ресурса на выбранном область. Дополнительные сведения о назначении ролей Azure внешним пользователям с помощью портал Azure.

Симптом. Не удается создать запрос на поддержку

При попытке создать или обновить запрос в службу поддержки вы получите следующее сообщение об ошибке:

You don't have permission to create a support request

Причина

Вы вошли в систему с пользователем, у которых нет разрешения на создание запросов на поддержку.

Решение

Убедитесь, что вы вошли в систему с пользователем, которому назначена роль с Microsoft.Support/supportTickets/write разрешением, например участник запроса на поддержку.

Функции Azure отключены

Симптом. Некоторые функции веб-приложения отключены

Пользователь имеет доступ на чтение к веб-приложению, а некоторые функции отключены.

Причина

Если вы предоставляете пользователю доступ на чтение веб-приложения, некоторые функции отключены, которые могут не ожидать. Следующие возможности управления требуют доступа к веб-приложению для записи и недоступны в любом сценарии только для чтения.

- Команды (такие как запуск, остановка и т. д.).

- Изменение параметров, таких как общие параметры конфигурации, параметры масштабирования, резервного копирования и мониторинга.

- Доступ к учетным данным для публикации и другим секретным сведениям, например к параметрам приложений и строкам подключения.

- Журналы потоковой передачи.

- Настройка журналов ресурсов

- Консоль (командная строка).

- Активные и недавние развертывания (для локального непрерывного развертывания Git).

- Приблизительные затраты.

- Веб-тесты

- Виртуальная сеть (видна читателю только в том случае, если ранее была настроена пользователем с доступом на запись).

Решение

Назначьте участника или другую встроенную роль Azure с разрешениями на запись для веб-приложения.

Симптом. Некоторые ресурсы веб-приложения отключены

У пользователя есть доступ на запись к веб-приложению, а некоторые функции отключены.

Причина

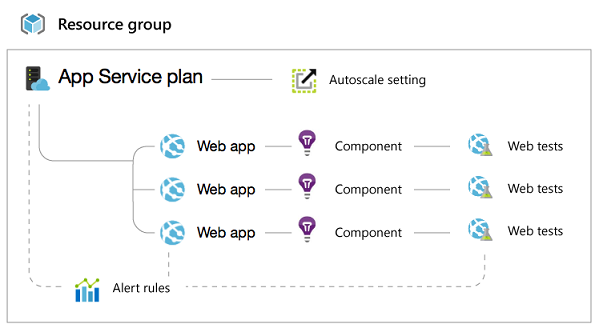

Работа с веб-приложениями осложняется наличием нескольких взаимосвязанных ресурсов. Ниже приведена типичная группа ресурсов с несколькими веб-сайтами:

В результате, если вы предоставите кому-либо доступ только к веб-приложению, многие функции в колонке веб-сайта на портале Azure будут отключены.

Для этих элементов требуется доступ на запись к плану Служба приложений, который соответствует вашему веб-сайту:

- просмотр ценовой категории веб-приложения (например, "Бесплатный" или "Стандартный");

- параметры масштабирования (число экземпляров, размер виртуальной машины, настройки автоматического масштабирования);

- квоты (квоты хранилища, пропускной способности, ресурсов ЦП).

Элементы, требующие доступа на запись ко всей группе ресурсов, которая содержит веб-сайт:

- TLS/SSL-сертификаты и привязки (TLS/SSL-сертификаты могут совместно использоваться сайтами, относящимися к одной группе ресурсов и находящимися в одном географическом расположении);

- Правила оповещения

- параметры автоматического масштабирования;

- компоненты Application Insights;

- Веб-тесты

Решение

Назначьте встроенную роль Azure с разрешениями на запись для плана службы приложений или группы ресурсов.

Симптом. Некоторые функции виртуальной машины отключены

Пользователь имеет доступ к виртуальной машине и некоторые функции отключены.

Причина

Как и в случае с веб-приложениями, для некоторых функций в колонке виртуальной машины нужен доступ к виртуальной машине или другим ресурсам в группе ресурсов с правами на запись.

Виртуальные машины связаны с доменными именами, виртуальными сетями, учетными записями хранения и правилами оповещений.

Элементы, требующие доступа к виртуальной машине с правом записи:

- Конечные точки

- IP-адреса

- Диски

- Модули

Для них требуется доступ на запись как к виртуальной машине, так и к группе ресурсов (вместе с доменным именем), в которую она входит:

- Группа доступности

- набор балансировки нагрузки;

- Правила оповещения

Если у вас нет доступа ни к одному из этих элементов, попросите администратора предоставить вам права участника для группы ресурсов.

Решение

Назначьте встроенную роль Azure с разрешениями на запись для виртуальной машины или группы ресурсов.

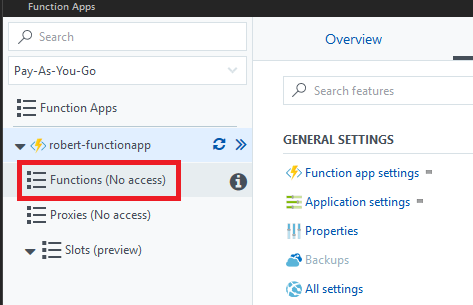

Симптом. Некоторые функции приложения-функции отключены

Пользователь имеет доступ к приложению-функции и некоторые функции отключены. Например, они могут щелкнуть вкладку "Функции платформы", а затем щелкнуть "Все параметры", чтобы просмотреть некоторые параметры, связанные с приложением-функцией (аналогично веб-приложению), но они не могут изменять какие-либо из этих параметров.

Причина

Для некоторых компонентов решения Функции Azure требуется доступ на запись. Например, если пользователю назначена роль читателя , они не смогут просматривать функции в приложении-функции. На портале отображается (нет доступа).

Решение

Назначьте встроенную роль Azure с разрешениями на запись для приложения-функции или группы ресурсов.

Перенос подписки в другой каталог

Симптом. Все назначения ролей удаляются после передачи подписки

Причина

При передаче подписки Azure в другой каталог Microsoft Entra все назначения ролей окончательно удаляются из исходного каталога Microsoft Entra и не переносятся в целевой каталог Microsoft Entra.

Решение

Вам потребуется повторно создать назначения ролей в целевом каталоге. Также необходимо вручную заново создать управляемые удостоверения для ресурсов Azure. Дополнительные сведения см. в статье "Передача подписки Azure в другой каталог Microsoft Entra" и часто задаваемых вопросов и известных проблем с управляемыми удостоверениями.

Симптом. Не удается получить доступ к подписке после передачи подписки

Решение

Если вы являетесь microsoft Entra Global Администратор istrator и у вас нет доступа к подписке после его передачи между каталогами, используйте управление доступом для ресурсов Azure, чтобы временно повысить уровень доступа для получения доступа к подписке.

Администраторы классических подписок

Внимание

Классические ресурсы и классические администраторы будут прекращены 31 августа 2024 г. Начиная с 3 апреля 2024 г., вы не сможете добавлять новые совместно Администратор istratorы. Эта дата была недавно расширена. Удалите ненужные совместно Администратор istrator и используйте Azure RBAC для точного управления доступом.

Дополнительные сведения см. в статье Классические администраторы подписок Azure.

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по