Настройка правил доступа к сети и брандмауэра для поиска ИИ Azure

В этой статье объясняется, как ограничить сетевой доступ к общедоступной конечной точке службы поиска. Чтобы заблокировать доступ ко всей плоскости данных к общедоступной конечной точке, используйте частные конечные точки и виртуальную сеть Azure.

В этой статье предполагается, что портал Azure для настройки параметров доступа к сети. Вы также можете использовать REST API управления, Azure PowerShell или Azure CLI.

Необходимые компоненты

Служба поиска, любой регион на уровне "Базовый" или выше

Разрешения владельца или участника

Настройка сетевого доступа

По умолчанию служба "Поиск ИИ Azure" настроена для разрешения подключений через общедоступную конечную точку. Доступ к службе поиска через общедоступную конечную точку защищен протоколами проверки подлинности и авторизации, но сама конечная точка открыта в Интернете на сетевом уровне для запросов плоскости данных.

Если вы не размещаете общедоступный веб-сайт, может потребоваться настроить сетевой доступ для автоматического отказа запросов, если они не получены из утвержденного набора устройств и облачных служб.

Существует два механизма ограничения доступа к общедоступной конечной точке:

- Правила для входящих подключений, в которых перечислены IP-адреса, диапазоны или подсети, из которых допускаются запросы.

- Исключения в сетевых правилах, в которых запросы не проверяются, если запрос поступает из доверенной службы.

Правила сети не требуются, но рекомендуется добавить их, если вы используете поиск ИИ Azure для поиска частного или внутреннего корпоративного содержимого.

Правила сети ограничены операциями плоскости данных для общедоступной конечной точки службы поиска. Операции плоскости данных включают создание или запрос индексов, а также все остальные действия, описанные ИНТЕРФЕЙСами REST API поиска. Администрирование целевой службы операций плоскости управления. Эти операции указывают конечные точки поставщика ресурсов, которые подвергаются защите сети, поддерживаемой Azure Resource Manager.

Ограничения

Существует несколько недостатков блокировки общедоступной конечной точки.

Требуется время, чтобы полностью определить диапазоны IP-адресов и настроить брандмауэры, и если вы находитесь на ранних этапах проверки концепции тестирования и исследования и использования примеров данных, вам может потребоваться отложить управление доступом к сети, пока вам не потребуется.

Для некоторых рабочих процессов требуется доступ к общедоступной конечной точке. В частности, мастера импорта в портал Azure подключаются к встроенным (размещенным) образцам данных и внедрению моделей через общедоступную конечную точку. Вы можете переключиться на код или скрипт, чтобы выполнить те же задачи, когда правила брандмауэра на месте, но если вы хотите запустить мастера, общедоступная конечная точка должна быть доступна. Дополнительные сведения см. в разделе "Безопасные подключения" в мастерах импорта.

Настройка сетевого доступа в портал Azure

Войдите в портал Azure и найдите службу поиска.

В разделе "Параметры" выберите "Сеть " на самой левой панели. Если этот параметр не отображается, проверьте уровень служб. Параметры сети доступны на уровне "Базовый" и выше.

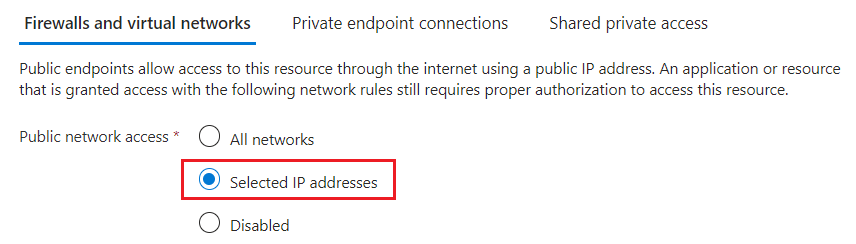

Выберите выбранные IP-адреса. Избегайте отключенного параметра, если вы не настраиваете частную конечную точку.

При выборе этого параметра становятся доступны дополнительные параметры.

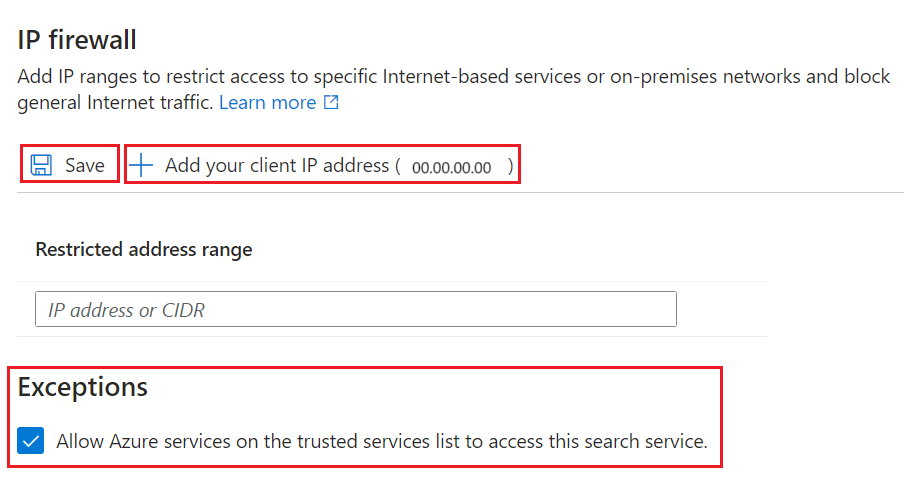

В разделе "Брандмауэр IP-адресов" выберите "Добавить IP-адрес клиента", чтобы создать правило входящего трафика для общедоступного IP-адреса личного устройства. Дополнительные сведения см. в разделе "Разрешить доступ" из IP-адреса портал Azure.

Добавьте другие IP-адреса клиента для других устройств и служб, которые отправляют запросы в службу поиска.

IP-адреса и диапазоны находятся в формате CIDR. Пример нотации CIDR — 8.8.8.0/24, который представляет IP-адреса в диапазоне от 8.8.8.0 до 8.8.8.255.

Если клиент поиска является статическим веб-приложением в Azure, см. сведения о входящих и исходящих IP-адресах в службе приложение Azure. Сведения о функциях Azure см. в Функции Azure.

В разделе "Исключения" выберите "Разрешить службам Azure" в списке доверенных служб доступ к этой службе поиска. Список доверенных служб включает:

Microsoft.CognitiveServicesдля Служб Azure OpenAI и Azure AIMicrosoft.MachineLearningServicesдля Машинное обучение Azure

При включении этого исключения необходимо учитывать проверку подлинности идентификатора Microsoft Entra ID, управляемых удостоверений и назначений ролей. Любая служба ИИ Azure или функция AML с допустимым назначением ролей в службе поиска может обойти брандмауэр. Дополнительные сведения см. в статье "Предоставление доступа к доверенным службам ".

Сохраните свои изменения.

После включения политики управления доступом к IP-адресам для azure AI служба все запросы на плоскость данных с компьютеров за пределами разрешенного списка диапазонов IP-адресов отклоняются.

Когда запросы исходят из IP-адресов, которые не указаны в разрешенном списке, возвращается универсальный ответ 403 Запрещено без других сведений.

Внимание

Может потребоваться несколько минут, чтобы изменения вступили в силу. Подождите не менее 15 минут, прежде чем устранять неполадки, связанные с конфигурацией сети.

Разрешить доступ из IP-адреса портал Azure

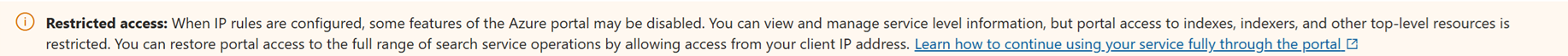

При настройке правил IP-адресов некоторые функции портала Azure отключены. Вы можете просматривать сведения об уровне обслуживания и управлять ими, но доступ на портале к мастерам импорта, индексам, индексаторам и другим ресурсам верхнего уровня ограничен.

Вы можете восстановить доступ на портале к полному диапазону операций службы поиска, добавив IP-адрес портала.

Чтобы получить IP-адрес портала, выполните (илиping) выполните следующие действия nslookup :

stamp2.ext.search.windows.net— это домен диспетчера трафика для общедоступного облака Azure.stamp2.ext.search.azure.usдля Azure для государственных организаций облака.

Для nslookup IP-адрес отображается в части ответа неавторитетного ответа. В следующем примере ip-адрес, который необходимо скопировать 52.252.175.48.

$ nslookup stamp2.ext.search.windows.net

Server: ZenWiFi_ET8-0410

Address: 192.168.50.1

Non-authoritative answer:

Name: azsyrie.northcentralus.cloudapp.azure.com

Address: 52.252.175.48

Aliases: stamp2.ext.search.windows.net

azs-ux-prod.trafficmanager.net

azspncuux.management.search.windows.net

При запуске служб в разных регионах они подключаются к разным диспетчерам трафика. Независимо от доменного имени, IP-адрес, возвращенный после проверки связи, необходимо использовать при определении правила брандмауэра для входящего трафика портала Azure в вашем регионе.

Для проверки связи время ожидания запроса истекает, но IP-адрес отображается в ответе. Например, в сообщении "Pinging azsyrie.northcentralus.cloudapp.azure.com [52.252.175.48]"используется 52.252.175.48IP-адрес.

Баннер сообщает о том, что правила IP-адресов влияют на интерфейс портала. Этот баннер остается видимым даже после добавления IP-адреса портала. Не забудьте дождаться нескольких минут, пока правила сети вступают в силу перед тестированием.

Предоставить доступ к доверенным службам Azure

Вы выбрали исключение доверенных служб? Если да, служба поиска признает запросы и ответы от доверенного ресурса Azure без проверки IP-адреса. Доверенный ресурс должен иметь управляемое удостоверение (назначаемое системой или пользователем, но обычно системное). Доверенный ресурс должен иметь назначение ролей в поиске ИИ Azure, который дает ему разрешение на данные и операции.

Список доверенных служб для поиска ИИ Azure включает:

Microsoft.CognitiveServicesдля Служб Azure OpenAI и Azure AIMicrosoft.MachineLearningServicesдля Машинное обучение Azure

Рабочие процессы для этого сетевого исключения — это запросы, исходящие из Azure AI Studio, Azure OpenAI Studio или других функций AML для поиска ИИ Azure, как правило, в сценариях Azure OpenAI On Your Data для получения дополненного поколения (RAG) и сред игровой площадки.

Доверенные ресурсы должны иметь управляемое удостоверение

Чтобы настроить управляемые удостоверения для Azure OpenAI и Машинное обучение Azure:

- Настройка Службы Azure OpenAI с управляемыми удостоверениями

- Настройка проверки подлинности между Машинное обучение Azure и другими службами.

Чтобы настроить управляемое удостоверение для службы искусственного интеллекта Azure, выполните приведенные действия.

- Найдите учетную запись с несколькими службами.

- В левой области в разделе "Управление ресурсами" выберите "Удостоверение".

- Задайте для назначаемого системой значение On.

Доверенные ресурсы должны иметь назначение роли

Когда ресурс Azure имеет управляемое удостоверение, назначьте роли в службе "Поиск ИИ Azure", чтобы предоставить разрешения для данных и операций.

Доверенные службы используются для рабочих нагрузок векторизации: создание векторов из содержимого текста и изображения и отправки полезных данных обратно в службу поиска для выполнения запросов или индексирования. Подключения из доверенной службы используются для доставки полезных данных в поиск Azure AI.

Найдите службу поиска.

На левой панели в разделе управления доступом (IAM) выберите "Удостоверение".

Выберите Добавить, затем выберите Добавить назначение ролей.

На странице " Роли" :

- Выберите "Участник данных индекса поиска", чтобы загрузить индекс поиска с векторами, созданными моделью внедрения. Выберите эту роль, если планируется использовать встроенную векторизацию во время индексирования.

- Или выберите средство чтения данных индекса поиска, чтобы предоставить запросы с вектором, созданным моделью внедрения. Внедрение, используемое в запросе, не записывается в индекс, поэтому разрешения на запись не требуются.

Выберите Далее.

На странице "Участники" выберите управляемое удостоверение и выберите участников.

Отфильтруйте по управляемому системой удостоверению и выберите управляемое удостоверение учетной записи многослужб Azure AI.

Примечание.

В этой статье описывается доверенное исключение для признания запросов в службу поиска, но поиск ИИ Azure находится в списке доверенных служб других ресурсов Azure. В частности, можно использовать исключение доверенной службы для подключений из Службы поиска ИИ Azure к служба хранилища Azure.

Следующие шаги

После того как запрос разрешен через брандмауэр, его необходимо пройти проверку подлинности и авторизовать. В этом случае у вас есть два варианта.

Проверка подлинности на основе ключей, где в запросе предоставляется ключ API администратора или запроса. Этот параметр в установлен по умолчанию.

Управление доступом на основе ролей с помощью идентификатора Microsoft Entra, где вызывающий объект является членом роли безопасности в службе поиска. Это самый безопасный вариант. Он использует идентификатор Microsoft Entra для проверки подлинности и назначений ролей в поиске ИИ Azure для разрешения на доступ к данным и операциям.