Включение сканирования уязвимостей с помощью встроенного сканера Qualys (не рекомендуется)

Внимание

Решение для оценки уязвимостей Defender для сервера, созданное Qualys, находится на пути выхода на пенсию, который установлен на 1 мая 2024 года. Если вы используете встроенную оценку уязвимостей, основанную на Qualys, необходимо запланировать переход на решение для проверки уязвимостей Управление уязвимостями Microsoft Defender.

Дополнительные сведения о нашем решении об объединению предложения оценки уязвимостей с Управление уязвимостями Microsoft Defender см. в этой записи блога.

Ознакомьтесь с общими вопросами о переходе на Управление уязвимостями Microsoft Defender.

Пользователи, которые хотят продолжать использовать Qualys, могут сделать это с помощью метода Bring Your Own License (BYOL).

Основным компонентом каждой программы безопасности и защиты от киберрисков является идентификация и анализ уязвимостей. Defender для облака регулярно проверяет подключенные к сети компьютеры на наличие средств оценки уязвимостей.

Когда обнаруживается компьютер, на котором не развернуто решение для оценки уязвимостей, Defender для облака создает следующую рекомендацию по безопасности: На компьютерах должно быть доступно решение для оценки уязвимостей. В ответ на эту рекомендацию следует развернуть решение по оценке уязвимостей на виртуальных машинах Azure и гибридных компьютерах с поддержкой Azure Arc.

Defender для облака включает сканирование уязвимостей на компьютерах. Вам не потребуется лицензия или учетная запись Qualys: вся обработка выполняется в Defender для облака. На этой странице предоставлена основная информация об этом средстве проверки и инструкции по его развертыванию.

Совет

Интегрированное решение по оценке уязвимостей поддерживает как виртуальные машины Azure, так и гибридные компьютеры. Чтобы развернуть решение для оценки уязвимостей на локальных и облачных компьютерах, сначала их нужно подключить к Azure с помощью Azure Arc, как описано в статье Подключение компьютеров, не связанных с Azure, к Defender для облака.

Интегрированное решение для оценки уязвимостей Defender для облака прозрачно поддерживает Azure Arc. После развертывания Azure Arc новые компьютеры сразу появятся в Центре безопасности, не требуя установки агента Log Analytics.

Если вы не хотите использовать оценку уязвимостей, используемую Qualys, можно использовать Управление уязвимостями Microsoft Defender или развернуть решение BYOL с собственной лицензией Qualys, лицензией Rapid7 или другим решением для оценки уязвимостей.

Availability

| Аспект | Сведения |

|---|---|

| Состояние выпуска: | Общедоступная версия |

| Типы компьютеров (гибридные сценарии): | |

| Цены. | Требуется Microsoft Defender для серверов, план 2 |

| Требуемые роли и разрешения | Владелец (уровень группы ресурсов) может развернуть сканер; Читатель сведений о безопасности может просматривать результаты. |

| Облако. |

Обзор интегрированного сканера уязвимостей

Средство проверки уязвимостей, включенное в Microsoft Defender для облака, работает на платформе Qualys. Средство проверки Qualys — это один из ведущих инструментов для идентификации уязвимостей. Оно доступно только в сочетании с Microsoft Defender для серверов. Вам не потребуется лицензия или учетная запись Qualys: вся обработка выполняется в Defender для облака.

Как работает интегрированное средство проверки на предмет уязвимостей

Расширение сканера уязвимостей работает следующим образом:

Развертывание. Microsoft Defender для облака отслеживает компьютеры и предоставляет рекомендации по развертыванию расширения Qualys на выбранных компьютерах.

Сбор информации. Расширение собирает артефакты и отправляет их для анализа в облачную службу Qualys в заданном регионе.

Анализ. Облачная служба Qualys проводит оценку уязвимостей и передает полученные результаты в Defender для облака.

Внимание

Чтобы гарантировать конфиденциальность и безопасность для клиентов, мы не делимся информацией о клиентах с компанией Qualys. Дополнительные сведения о стандартах конфиденциальности, встроенных в Azure.

Отчет. Результаты доступны в Defender для облака.

Развертывание средства проверки на компьютерах в Azure и гибридной среде

На портале Azure откройте службу Defender для облака.

В меню Defender для облака откройте страницу Рекомендации.

Выберите рекомендацию На компьютерах должно быть доступно решение для оценки уязвимостей.

Совет

Компьютер с поддержкой Azure Arc является компьютером

server16-testс поддержкой Azure Arc. Чтобы развернуть средство оценки уязвимостей на локальных и облачных компьютерах, воспользуйтесь инструкциями, приведенными в статье Подключение компьютеров, не связанных с Azure, к Defender для облака.Defender для облака прозрачно поддерживает Azure Arc. После развертывания Azure Arc новые компьютеры сразу появятся в Defender для облака, не требуя установки агента Log Analytics.

Компьютеры отображаются в одной или нескольких из следующих групп:

- Работоспособные ресурсы — Defender для облака обнаружили решение для оценки уязвимостей, работающее на этих компьютерах.

- Неработоспособные ресурсы — на этих виртуальных машинах можно развернуть расширение средства проверки на предмет уязвимостей.

- Неприменимые ресурсы: эти компьютеры не поддерживаются для расширения сканера уязвимостей.

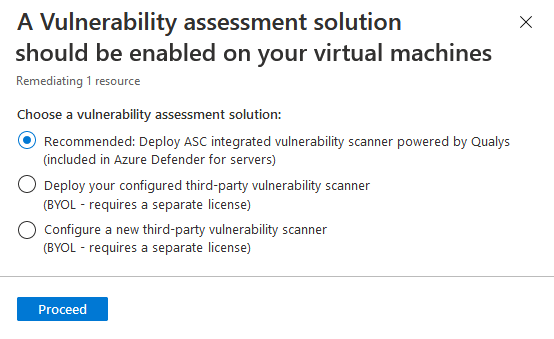

В списке неработоспособных компьютеров выберите один или несколько компьютеров, на которые вам нужно установить решение для оценки уязвимостей, и щелкните элемент Исправить.

Внимание

Список может выглядеть иначе. Это зависит от используемой конфигурации.

- Если у вас не настроено стороннее средство проверки на предмет уязвимостей, предложение развернуть его не отобразится.

- Если для выбранных компьютеров не настроена защита Microsoft Defender для серверов, то интегрированное средство поиска уязвимостей Defender для облака не будет доступно.

Выберите предложенный вариант Deploy integrated vulnerability scanner (Развертывание интегрированного средства поиска уязвимостей), затем щелкните элемент Продолжить.

Вам будет предложено еще одно подтверждение. Щелкните элемент Исправить.

Расширение сканера устанавливается на всех выбранных компьютерах в течение нескольких минут.

Сканирование начинается автоматически сразу после успешного развертывания расширения. Выполняется каждые 12 часов. Этот интервал нельзя настраивать.

Внимание

Если развертывание на одном или нескольких компьютерах завершится сбоем, обеспечьте на целевых компьютерах возможность взаимодействия с облачной службой Qualys. Для этого добавьте следующие IP-адреса в списки разрешений (через стандартный порт HTTPS 443):

https://qagpublic.qg3.apps.qualys.com— центр обработки данных Qualys в США;https://qagpublic.qg2.apps.qualys.eu— центр обработки данных Qualys в Европе.

Если ваш компьютер находится в европейском географическом регионе Azure (например, в Европе, Великобритании, Германии), его артефакты будут обработаны в Европейском центре обработки данных Qualys. Артефакты виртуальных машин во всех остальных регионах отправляются в центр обработки данных в США.

Автоматизация развертываний в большом масштабе

Примечание.

Все средства, описанные в этом разделе, можно скачать из репозитория GitHub сообщества Defender для облака. В этом репозитории вы найдете скрипты, средства автоматизации и другие полезные ресурсы, которые можно применить в развертываниях Defender для облака.

Некоторые из этих средств влияют только на новые компьютеры, подключаемые после включения развертываний в большом масштабе. Другие развертываются на всех существующих компьютерах. Вы сможете сочетать разные подходы.

Вот лишь несколько примеров, позволяющих автоматизировать развертывание интегрированного средства проверки в большом масштабе:

- Azure Resource Manager – этот метод доступен с использованием логики просмотра рекомендаций на портале Azure. Скрипт исправления включает соответствующий шаблон ARM, который можно использовать для автоматизации:

- DeployIfNotExists policy — пользовательская политика, предназначенная для того, чтобы все новые компьютеры получили средство проверки. Щелкните элемент Развертывание в Azure и настройте нужные параметры. Вы можете применить эту политику на уровне групп ресурсов, подписок или групп управления.

- PowerShell Script — примените скрипт

Update qualys-remediate-unhealthy-vms.ps1для развертывания решения на всех неработоспособных виртуальных машинах. Чтобы устанавливать его на новых ресурсах, автоматизируйте выполнение этого скрипта с помощью Службы автоматизации Azure . Этот скрипт позволяет обнаружить все неработоспособные компьютеры, для которых создана соответствующая рекомендация, и вызвать Azure Resource Manager - Azure Logic Apps — создайте приложение логики на основе примера приложения. Используйте средства автоматизации рабочих процессов в Defender для облака, чтобы активировать приложение логики для развертывания средства поиска каждый раз, когда для определенного ресурса создается рекомендация На компьютерах должно быть доступно решение для оценки уязвимостей.

- REST API. Чтобы развернуть интегрированное решение для оценки уязвимостей с помощью REST API Defender для облака, создайте запрос PUT на следующий URL-адрес, передав в нем идентификатор нужного ресурса:

https://management.azure.com/<resourceId>/providers/Microsoft.Security/serverVulnerabilityAssessments/default?api-Version=2015-06-01-preview.

Активация сканирования по запросу

Вы сможете активировать сканирование по запросу с самого компьютера с помощью локального или удаленного выполнения скриптов или через объект групповой политики (GPO). Кроме того, вы можете интегрировать такое сканирование в средства распространения программного обеспечения в конце задания развертывания исправлений.

Сканирование по запросу активируют следующие команды:

- компьютеры с Windows:

REG ADD HKLM\SOFTWARE\Qualys\QualysAgent\ScanOnDemand\Vulnerability /v "ScanOnDemand" /t REG_DWORD /d "1" /f; - компьютеры с Linux:

sudo /usr/local/qualys/cloud-agent/bin/cloudagentctl.sh action=demand type=vm.

Следующие шаги

Defender для облака также поддерживает анализ уязвимостей для следующих компонентов:

- баз данных SQL — Просмотр отчетов об оценке уязвимостей;

- Реестр контейнеров Azure изображения — Оценки уязвимостей для Azure с Управление уязвимостями Microsoft Defender