Подготовка к атаке программ-шантажистов

Внедрение инфраструктуры кибербезопасности

Лучше всего начать, чтобы применить microsoft cloud security benchmark (MCSB) для защиты среды Azure. Microsoft Cloud Security Benchmark — это платформа управления безопасностью Azure, основанная на отраслевых платформах управления безопасностью, таких как NIST SP800-53, CIS Controls версии 7.1.

Microsoft Cloud Security Benchmark предоставляет организациям рекомендации по настройке Azure и службам Azure и реализации элементов управления безопасностью. Организации могут использовать Microsoft Defender для облака для мониторинга состояния среды Azure с помощью всех элементов управления MCSB.

В конечном итоге платформа нацелена на снижение рисков кибербезопасности и более эффективное управление ими.

Назначение приоритетов для устранения рисков

Основываясь на нашем опыте работы с атаками программ-шантажистов, мы обнаружили, что приоритеты должны быть сосредоточены на: 1) подготовке, 2) ограничении, 3) предотвращении. Это может показаться нелогичным, поскольку большинство людей хотят предотвратить атаку и переходить к следующему действию. К сожалению, мы должны предположить брешь (ключевой принцип —"Никому не доверяй") и сосредоточиться в первую очередь на надежном устранении рисков максимального ущерба. Такая приоритетность критична из-за высокой вероятности наихудшего сценария с использованием программы-шантажиста. Хотя это и горькая правда, мы сталкиваемся с креативными и мотивированными злоумышленниками, которые умеют находить способ контролировать сложные реальные среды, в которых мы работаем. Вопреки этой реальности важно подготовиться к худшему и создать платформу для сдерживания и предотвращения возможности злоумышленников получить то, что им нужно.

Хотя эти приоритеты должны определять, что делать в первую очередь, мы рекомендуем организациям выполнять как можно больше действий параллельно (в том числе получать быстрые результаты от шага 1, если это возможно).

Усложнение процесса получения доступа

Предотвращение входа для злоумышленника в среду и быстрое реагирование на инциденты, чтобы лишить злоумышленника доступа, прежде чем он сможет украсть и зашифровать данные. Это приведет к тому, что злоумышленники будут терпеть неудачу на ранних этапах и как можно чаще, что сведет на нет целесообразность их атак. Хотя предотвращение является предпочтительным результатом, это —непрерывный процесс, и может оказаться невозможным достичь 100 % предотвращения и быстрого реагирования в реальных организациях (сложные многооблачные активы с несколькими платформами и с распределенными ИТ-обязанностями).

Для достижения этой цели организациям следует определить и реализовать быстрые решения по усилению элементов управления безопасностью, чтобы предотвратить проникновение и быстро обнаружить или вытеснить злоумышленников, одновременно реализуя устойчивую программу, которая поможет организациям оставаться в безопасности. Корпорация Майкрософт рекомендует организациям следовать принципам, изложенным в стратегии "Никому не доверяй". В частности, по отношению к программам-шантажистам организации должны назначить приоритеты:

- Улучшение санации безопасности путем сосредоточения усилий на сокращении направлений атак и угроз, а также на управлении уязвимостями для активов в пространстве организаций.

- Внедрение элементов управления защитой, обнаружением и реагированием для цифровых активов организаций, которые можно защитить от обычных и сложных угроз, обеспечить видимость действий злоумышленников и оповещение о них, а также реагировать на активные угрозы.

Ограничение области ущерба

Убедитесь, что у вас есть надежные элементы управления (предотвращение, обнаружение, реагирование) для привилегированных учетных записей, таких как ИТ-администраторы и другие роли с элементами управления для критически важных для бизнеса систем. Это замедляет и (или) блокирует злоумышленников от получения полного доступа к вашим ресурсам для их кражи и шифрования. Блокировка для злоумышленников возможности использовать учетные записи ИТ-администраторов как быстрый доступ к ресурсам резко снизит их шансы на успешную атаку с требованием платежа (получением прибыли).

Организации должны иметь повышенную безопасность для привилегированных учетных записей (надежно защищать, тщательно отслеживать и быстро реагировать на инциденты, связанные с этими ролями). См. статью План быстрой модернизации безопасности корпорации Майкрософт, в которой рассматривается:

- Безопасность сквозного сеанса (включая многофакторную проверку подлинности (MFA) для администраторов).

- Защита и мониторинг систем идентификации.

- Устранение рисков обхода с перемещением внутри периметра.

- Быстрое реагирование на угрозы.

Обеспечение отказоустойчивости

Планируйте наихудший сценарий и ожидайте его реализации (на всех уровнях организации). Это поможет вашей организации и другим в Интернете, от которых вы зависите:

- Ограничивается ущерб для наихудшего сценария. Хотя восстановление всех систем из резервных копий очень мешает работе бизнеса, но это более эффективно и действенно, чем попытки восстановления с использованием инструментов расшифровки (низкого качества), предоставленных злоумышленником, после оплаты за получение ключа. Примечание. Оплата — это неопределенный путь. У вас нет формальной или юридической гарантии того, что ключ работает со всеми файлами, инструменты являются эффективными или же злоумышленник (который может быть аффилированным лицом-любителем, использующим профессиональный набор средств) будет действовать добросовестно.

- Ограничение финансовой прибыли для злоумышленников. Если организация может восстановить бизнес-операции, не заплатив злоумышленникам, значит атака не увенчалась успехом и привела к нулевой рентабельности инвестиций (ROI) для злоумышленников. Это снижает вероятность того, что они нацелятся на атаку организации в дальнейшем, а также лишает их дополнительного финансирования, чтобы атаковать других.

Злоумышленники могут по-прежнему пытаться вымогать деньги у организации путем раскрытия данных или злоупотребления украденными данными (их продажа), но это дает им меньше рычагов воздействия, чем если бы путь доступа к вашим данным и системам был только у них.

Чтобы реализовать эту возможность, организации должны обеспечить следующее:

- Регистрация риска. Добавьте программу-шантажиста в реестр риска в качестве сценария с высокой вероятностью возникновения и высоким уровнем влияния. Отслеживайте состояние устранения с помощью цикла оценки управления рисками предприятия (ERM).

- Определение и резервное копирование критически важных бизнес-активов. Определите системы, необходимые для критически важных бизнес-операций, и автоматически создайте их резервные копии по регулярному расписанию (включая правильное резервное копирование критически важных зависимостей, например Active Directory). Защитите резервные копии от преднамеренного стирания и шифрования с помощью автономного хранилища, неизменяемого хранилища и (или) выполнения дополнительных шагов (применение многофакторной проверки подлинности или ПИН-кода) для изменения или удаления резервных копий по сети.

- Тестирование сценария "Восстановление с нуля". Протестируйте, чтобы убедиться, что непрерывность бизнес-процессов и аварийное восстановление (BC/DR) могут быстро привести критически важные бизнес-операции в рабочее состояние с нуля (когда нарушена работа всех систем). Проводите тренировочные проверки процессов и технических процедур между командами, включая взаимодействие сотрудников и клиентов по внештатному каналу (предполагая, что системы электронной почты, чата и т.д. не работают).

Крайне важно защитить (или распечатать) поддерживающие документы и системы, необходимые для восстановления, включая документы по процедурам восстановления, базы данных CMDB, сетевые графики, экземпляры SolarWinds и т. д. Злоумышленники уничтожают их регулярно. - Уменьшите локальную уязвимость, переместив данные в облачные службы с помощью автоматического отката резервного копирования и самостоятельного отката.

Повышайте уровень осведомленности и убедитесь в отсутствии пробелов в знаниях

Существует ряд действий, которые могут быть предприняты для подготовки к потенциальным инцидентам с программами-шантажистами.

Информирование пользователей об опасностях, связанных с программами-шантажистами

Поскольку большинство вариантов программ-шантажистов полагаются на пользователей для установки программы-шантажиста или подключения к скомпрометированным веб-сайтам, все пользователи должны быть проинформированы об опасностях. Как правило, это становится частью ежегодного обучения для повышения осведомленности по вопросам безопасности, а также специального обучения, доступного через системы управления обучением компании. Обучение для повышения осведомленности должно также распространяться на клиентов компании через корпоративные порталы или другие соответствующие каналы.

Обучение аналитиков центра информационной безопасности (SOC) и других лиц тому, как реагировать на инциденты с программами-шантажистами

Аналитики SOC и другие лица, участвующие в инцидентах с программами-шантажистами, должны иметь представление о вредоносных программах и, в частности, программах-шантажистах. Им необходимо знать об основных видах (семействах) программ-шантажистов, а также о некоторых их типичных характеристиках. Сотрудники центров обработки вызовов также должны знать, как обрабатывать сообщения пользователей и клиентов компании о программах-шантажистах.

Убедитесь, что вы обладаете соответствующими техническими элементами управления

Существует множество технических элементов управления, которые следует использовать для защиты, обнаружения и реагирования на инциденты с программами-шантажистами с упором на предотвращение. Как минимум, аналитики SOC должны иметь доступ к данным телеметрии, созданным системами антивредоносного ПО в компании, понимать, какие превентивные меры предпринимать, разбираться в инфраструктуре, на которую нацелена программа-шантажист, а также помогать командам компании принять соответствующие меры.

Сюда должны входить некоторые или все из следующих ключевых средств:

Средства обнаружения и превентивные средства.

- Наборы продуктов для защиты от вредоносных программ для корпоративных серверов (например, Microsoft Defender для облака).

- Сетевые решения для защиты от вредоносных программ (например, антивредоносное ПО Azure).

- Платформы аналитики данных системы безопасности (например, Azure Monitor, Sentinel).

- Системы обнаружения и предотвращения вторжений следующего поколения.

- Брандмауэр следующего поколения (NGFW).

Наборы средств для анализа вредоносных программ и реагирования на них

- Автоматизированные системы анализа вредоносных программ с поддержкой большинства основных пользователей и серверных операционных систем в организации.

- Статические и динамические средства анализа вредоносных программ.

- Программное и аппаратное обеспечение для цифровой криминалистики.

- Доступ в Интернет за пределами организации (например, аппаратный ключ 4G).

- Чтобы достичь максимальной эффективности, аналитики SOC должны иметь широкий доступ практически ко всем платформам антивредоносного ПО через собственные интерфейсы, а также к универсальной телеметрии в рамках платформ анализа данных безопасности. Платформа собственного антивредоносного ПО Azure для Облачных служб Azure и Виртуальных машин предоставляет пошаговые руководства по выполнению этой задачи.

- Источники обогащения и аналитики.

- Источники аналитики сетевых и автономных угроз и вредоносных программ (например, Sentinel, Наблюдатель за сетями Azure).

- Active Directory и другие системы проверки подлинности (и соответствующие журналы).

Внутренние базы данных управления конфигурацией (CMDB), содержащие сведения об устройстве конечной точки

Защита данных

- Реализация защиты данных, чтобы обеспечить быстрое и надежное восстановление при атаке с помощью программ-шантажистов и заблокировать некоторые методы.

- Назначение защищенных папок. Усложняет изменение данных в этих папках для неавторизованных приложений.

- Просмотр разрешений. Снижается риск выполнения программой-шантажистом операций с использованием массового доступа.

- Обнаружение массовых разрешений на запись или удаление файловых ресурсов, SharePoint и других решений.

- Сокращение массовых разрешений при соблюдении требования к совместной работе в компании.

- Выполнение аудита и мониторинга во избежание повторного предоставления массовых разрешений.

- Защищенные резервные копии

- Обеспечение резервного копирования критически важных систем и защиты резервных копий от преднамеренной очистки или шифрования злоумышленником.

- Выполнение автоматического резервного копирования всех важных систем по регулярному расписанию.

- Обеспечение быстрого восстановления бизнес-операций, регулярное выполнение плана обеспечения непрерывности бизнеса-процессов и аварийного восстановления (BC/DR).

- Защита резервных копий от намеренной очистки и шифрования.

- Надежная защита. Требуйте выполнения дополнительных шагов (например, MUA или MFA) перед изменением оперативного резервного копирования, например Azure Backup.

- Максимально надежная защита. Изолируйте резервные копии от сетевых или производственных рабочих нагрузок, чтобы усилить защиту данных резервного копирования.

- Защита вспомогательных документов, необходимых для восстановления, например документов по процедурам восстановления, CMDB и сетевые графики.

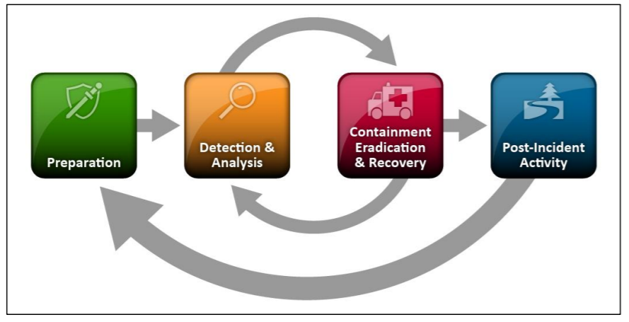

Создание процесса обработки инцидентов

Убедитесь, что ваша организация выполняет ряд действий, примерно соответствующих шагам реагирования на инциденты и рекомендациям, описанным в руководстве по реагированию на инциденты системы безопасности компьютера Национального института стандартов и технологий США (NIST) (специальная публикация 800-61r2), чтобы подготовиться к потенциальным инцидентам с программами-шантажистами. Эти настройки включают:

- Подготовка. На этом этапе описаны различные меры, которые необходимо принять до возникновения инцидента. Сюда могут входить как техническая подготовка (например, внедрение подходящих мер безопасности и других технологий), так и нетехническая (например, подготовка процессов и процедур).

- Триггеры или обнаружение. На этом этапе описано, как можно обнаружить этот тип инцидента и какие триггеры могут быть доступны для инициирования либо дальнейшего исследования, либо объявления инцидента. Обычно идет разделение на триггеры с высоким и низким доверительным уровнем.

- Исследование или анализ. На этом этапе описаны действия, которые следует выполнить для исследования и анализа имеющихся данных, когда неясно, действительно ли произошел инцидент, для подтверждения того, что инцидент следует объявить, или вывода о том, что инцидент не произошел.

- Объявление инцидента. На этом этапе рассматриваются шаги, которые необходимо предпринять для объявления инцидента, как правило, с созданием заявки в корпоративной системе управления инцидентами (отправка запросов) и направлением заявки соответствующему персоналу для дальнейшей оценки и действий.

- Сдерживание или устранение. На этом этапе рассматриваются действия, которые могут быть предприняты центром информационной безопасности (SOC) или другими пользователями для сдерживания или устранения (прекращения) инцидента или ограничения воздействия инцидента с помощью доступных средств, методов и процедур.

- Исправление или восстановление. На этом этапе рассматриваются действия, которые можно предпринять для исправления или восстановления после ущерба, причиненного инцидентом до того, как он был сдержан и устранен.

- Действия после инцидента. На этом этапе рассматриваются действия, которые необходимо выполнить после закрытия инцидента. Может включать в себя запись последних описаний, связанных с инцидентом, а также определение извлеченных уроков.

Подготовка к быстрому восстановлению

Убедитесь, что у вас есть соответствующие процессы и процедуры. Почти все инциденты с программами-шантажистами приводят к необходимости восстановления скомпрометированных систем. Поэтому для большинства систем должны быть предусмотрены соответствующие и проверенные процессы и процедуры резервного копирования и восстановления. Также должны быть предусмотрены подходящие стратегии сдерживания с подходящими процедурами для предотвращения распространения программ-шантажистов и восстановления после их атак.

Убедитесь, что у вас есть хорошо задокументированные процедуры для привлечения любой сторонней поддержки, особенно поддержки со стороны поставщиков аналитики угроз, поставщиков решений антивредоносного ПО, а также поставщика по анализу вредоносных программ. Эти контакты могут быть полезными, если у варианта программы-шантажиста есть известные слабые места или есть доступные инструменты расшифровки.

Платформа Azure предоставляет возможности резервного копирования и восстановления с помощью Azure Backup. Она встроена в различные службы данных и рабочие нагрузки.

Изолированные резервные копии с помощью Azure Backup

- Виртуальные машины Azure

- Базы данных на виртуальных машинах Azure: SQL, SAP HANA.

- База данных Azure для PostgreSQL

- Локальные серверы Windows (резервное копирование в облако с помощью агента MARS).

Локальные (операционные) резервные копии с помощью Azure Backup

- Файлы Azure

- Большие двоичные объекты Azure

- Диски Azure

Встроенные резервные копии от служб Azure

- Службы данных, такие как базы данных Azure (SQL, MySQL, MariaDB, PostgreSQL), Azure Cosmos DB и ANF предлагают встроенные возможности резервного копирования

Дальнейшие действия

См.: Технический документ по защите Azure от атак программ-шантажистов.

Другие статьи в этой серии: