Визуализация собранных данных на странице обзора

После подключения источников данных к Microsoft Sentinel используйте страницу обзора для просмотра, мониторинга и анализа действий в вашей среде. В этой статье описываются мини-приложения и графы, доступные на панели мониторинга обзора Microsoft Sentinel.

Внимание

Microsoft Sentinel теперь общедоступен на платформе унифицированных операций безопасности Майкрософт на портале Microsoft Defender. Дополнительные сведения см . на портале Microsoft Defender в Microsoft Sentinel.

Необходимые компоненты

- Убедитесь, что у вас есть доступ читателя к ресурсам Microsoft Sentinel. Дополнительные сведения см. в статье "Роли и разрешения" в Microsoft Sentinel.

Доступ к странице обзора

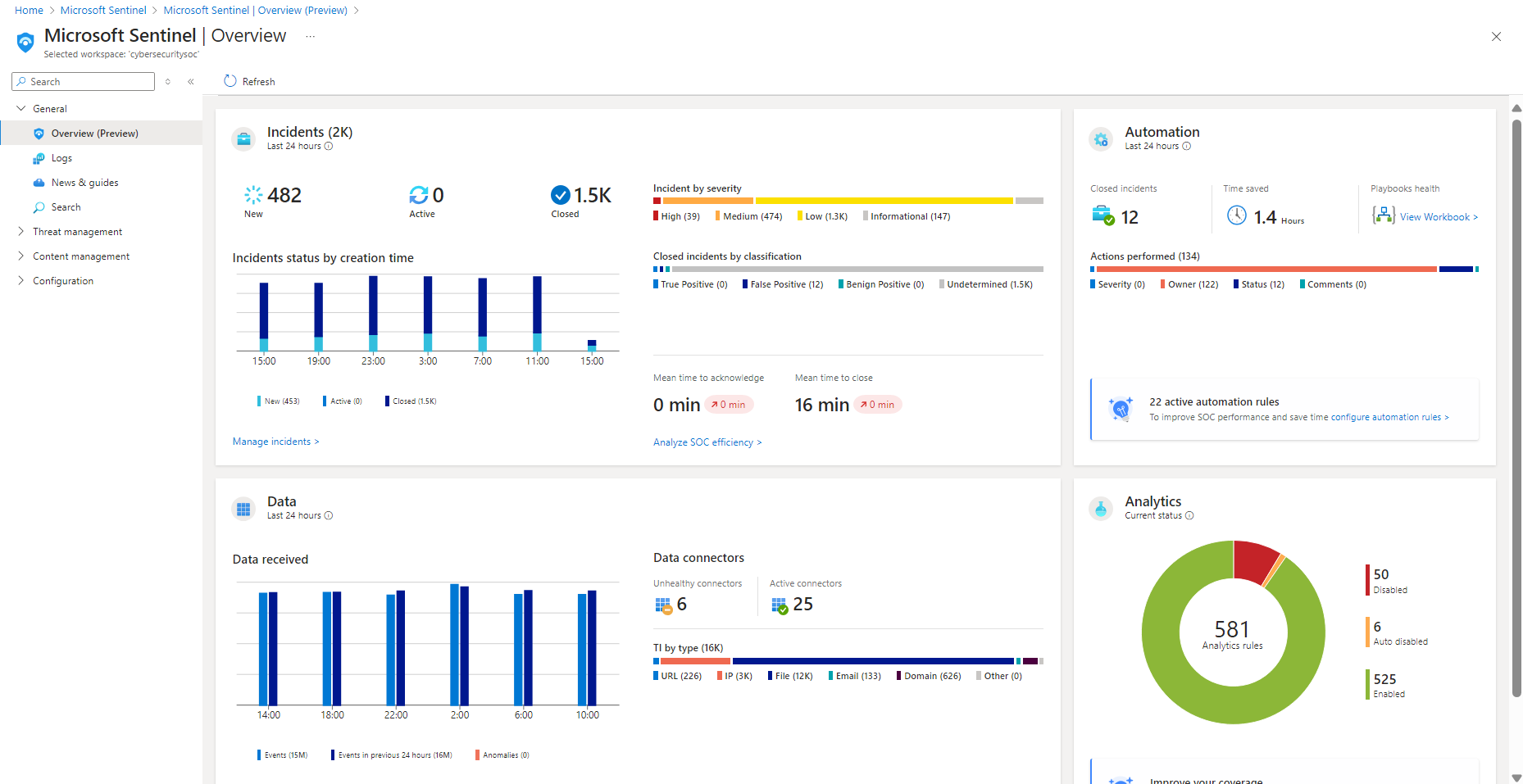

Если рабочая область подключена к единой платформе операций безопасности, выберите "Общие > сведения". В противном случае нажмите кнопку "Обзор " напрямую. Например:

Данные для каждого раздела панели мониторинга предварительно вычисляются, а время последнего обновления отображается в верхней части каждого раздела. Выберите "Обновить" в верхней части страницы, чтобы обновить всю страницу.

Просмотр данных инцидентов

Чтобы снизить шум и свести к минимуму количество оповещений, которые необходимо проверить и исследовать, Microsoft Sentinel использует метод fusion для сопоставления оповещений с инцидентами. Инциденты — это практические группы связанных оповещений, которые необходимо исследовать и устранять.

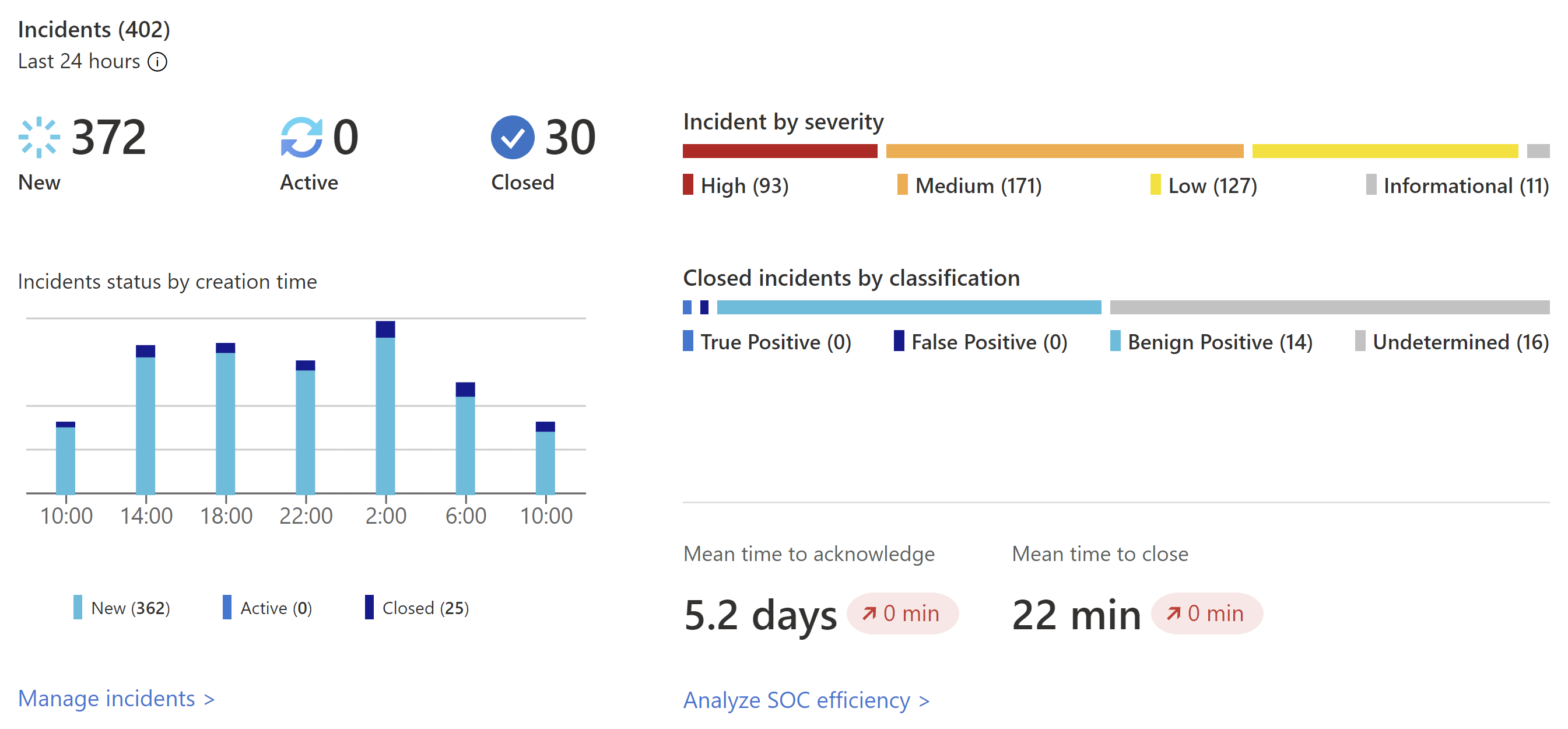

На следующем рисунке показан пример раздела "Инциденты" на панели мониторинга "Обзор ".

В разделе "Инциденты" перечислены следующие данные:

- Число новых, активных и закрытых инцидентов за последние 24 часа.

- Общее число инцидентов каждой серьезности.

- Число закрытых инцидентов каждого типа классификации закрытия.

- Состояние инцидента по времени создания за четыре часа.

- Среднее время для подтверждения инцидента и среднего времени закрытия инцидента с ссылкой на книгу по эффективности SOC.

Щелкните "Управление инцидентами", чтобы перейти на страницу инцидентов Microsoft Sentinel для получения дополнительных сведений.

Просмотр данных автоматизации

После развертывания автоматизации с помощью Microsoft Sentinel отслеживайте автоматизацию рабочей области в разделе "Автоматизация" панели мониторинга "Обзор".

Начните с сводки действий правил автоматизации: инциденты закрыты автоматизацией, время сохранения автоматизации и связанных сборников схем.

Microsoft Sentinel вычисляет время, сохраненное автоматизацией, путем поиска среднего времени, сохраненного одной автоматизацией, умноженного на число инцидентов, разрешенных автоматизацией. Формулы выглядит следующим образом:

(avgWithout - avgWith) * resolvedByAutomationГде:

- avgWithout — это среднее время, необходимое для устранения инцидента без автоматизации.

- avgWith — это среднее время, необходимое для разрешения инцидента автоматизацией.

- resolvedByAutomation — это количество инцидентов, которые разрешаются автоматизацией.

Под сводкой граф суммирует количество действий, выполняемых автоматизацией, по типу действия.

В нижней части раздела найдите количество активных правил автоматизации со ссылкой на страницу автоматизации .

Выберите ссылку "Правила автоматизации" на страницу перехода на страницу автоматизации, где можно настроить больше автоматизации.

Просмотр состояния записей данных, сборщиков данных и аналитики угроз

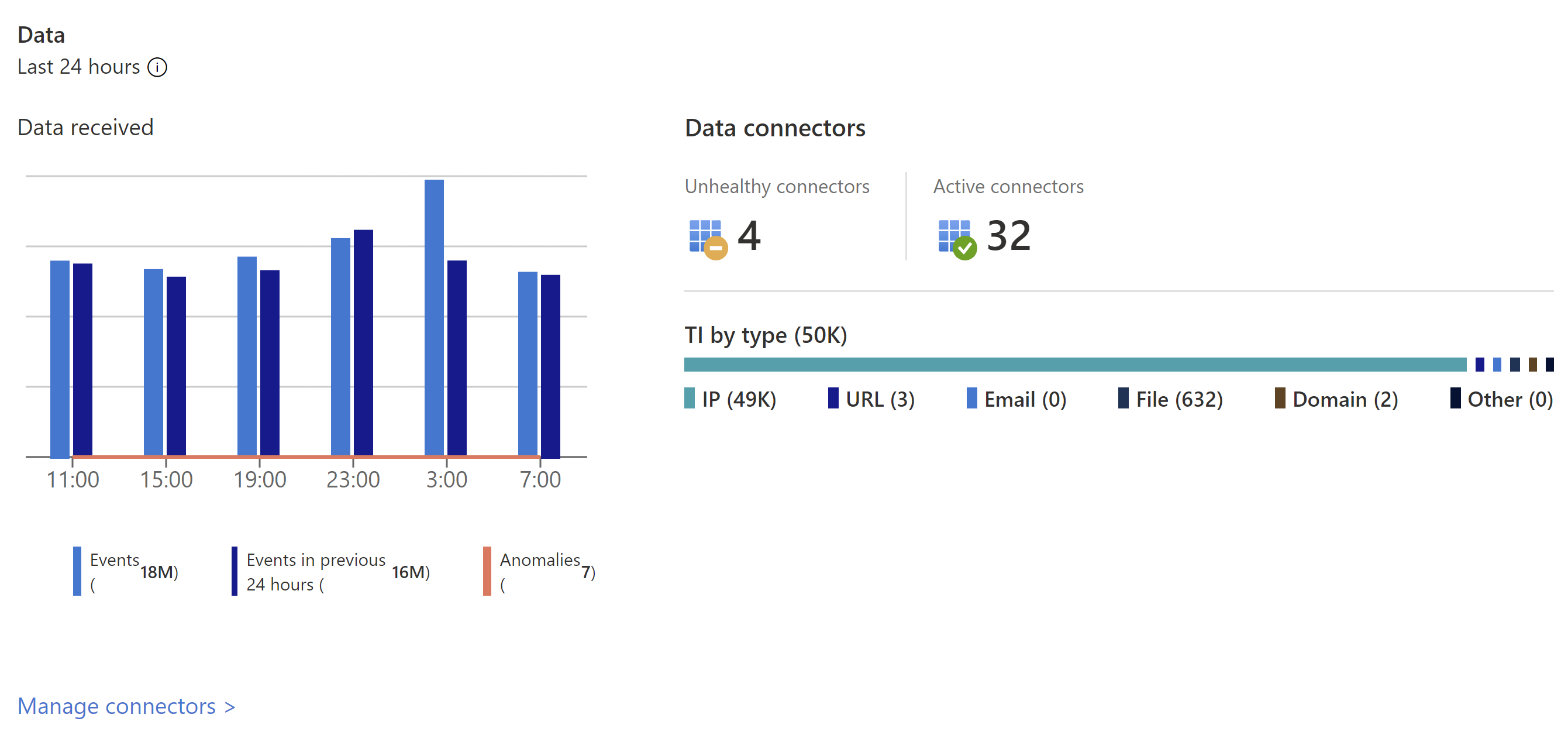

В разделе "Данные" панели мониторинга "Обзор" отслеживайте сведения о записях данных, сборщиках данных и аналитике угроз.

Просмотрите следующие сведения:

Количество записей, собранных Microsoft Sentinel за последние 24 часа, по сравнению с предыдущими 24 часами и аномалиями, обнаруженными в этом периоде времени.

Сводка состояния соединителя данных, разделенная на неработоспособные и активные соединители. Неработоспособные соединители указывают, сколько соединителей имеют ошибки. Активные соединители — это соединители с потоковой передачей данных в Microsoft Sentinel, как измеряется запросом, включенным в соединитель.

Записи аналитики угроз в Microsoft Sentinel по индикатору компрометации.

Выберите " Управление соединителями" , чтобы перейти на страницу соединителей данных, где можно просматривать соединители данных и управлять ими.

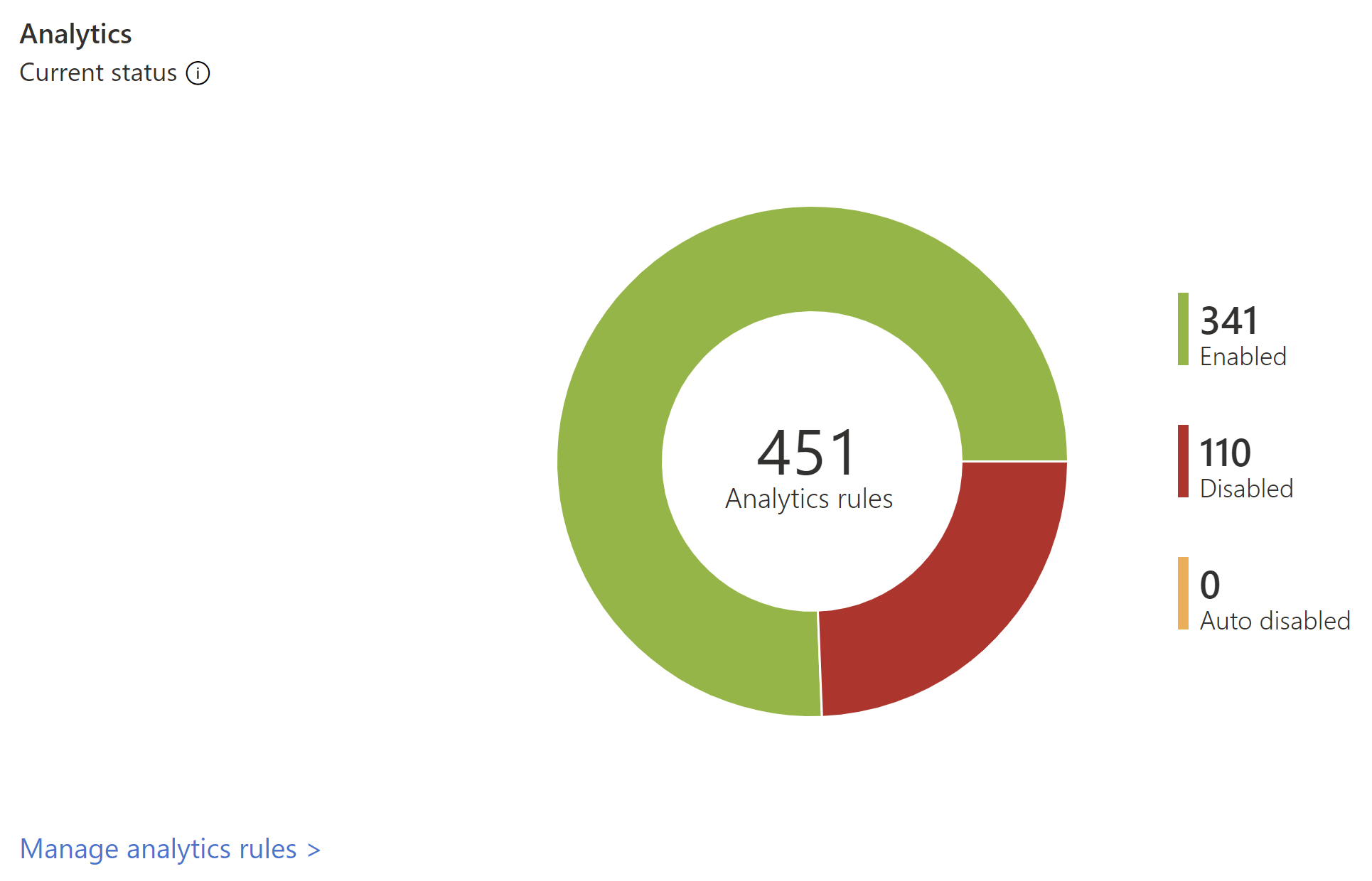

Просмотр аналитических данных

Отслеживание данных для правил аналитики в разделе "Аналитика" панели мониторинга "Обзор".

Количество правил аналитики в Microsoft Sentinel отображается по состоянию, включая включенные, отключенные и автоизменяемые.

Выберите ссылку на представление MITRE, чтобы перейти к MITRE ATT&CK, где можно просмотреть, как ваша среда защищена от тактики и методов MITRE ATT&CK. Выберите ссылку "Управление правилами аналитики", чтобы перейти на страницу аналитики, где можно просматривать и управлять правилами, которые настраивают активацию оповещений.

Следующие шаги

Используйте шаблоны книг для более глубокого погружения в события, созданные в вашей среде. Дополнительные сведения см. в статье Визуализация и мониторинг данных с помощью книг в Microsoft Sentinel.

Включите журналы запросов Log Analytics, чтобы получить все запросы, выполняемые из рабочей области. Дополнительные сведения см. в статье Аудит запросов и действий Microsoft Sentinel.

Узнайте о запросах, используемых в мини-приложениях панели мониторинга обзора . Дополнительные сведения см. в статье "Подробный обзор" в новой панели мониторинга Microsoft Sentinel.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по