Настройка аварийного восстановления для Active Directory и DNS

Правильная работа корпоративных приложений, таких как SharePoint, Dynamics AX и SAP, зависит от Active Directory и инфраструктуры DNS. Когда вы настраиваете аварийное восстановление для приложений, часто требуется восстановить Active Directory и DNS раньше других компонентов приложения, чтобы обеспечить надлежащую работу приложения.

С помощью Site Recovery можно создать план аварийного восстановления для Active Directory. В случае нарушения работы вы можете инициировать отработку отказа. Active Directory можно настроить и подготовить к работе за несколько минут. Если вы развернули Active Directory для нескольких приложений на основном сайте, например для SharePoint и SAP, может потребоваться выполнить отработку отказа для всего сайта. Сначала можно выполнить отработку отказа Active Directory с помощью Site Recovery. Затем выполните отработку отказа других приложений с помощью планов восстановления для конкретных приложений.

Из этой статьи вы узнаете, как создать решение аварийного восстановления для Active Directory. Здесь указаны предварительные требования и инструкции по отработке отказа. Перед началом работы необходимо ознакомиться с Active Directory и Site Recovery.

Необходимые компоненты

- Если выполняется репликация в Azure, подготовьте ресурсы Azure, включая подписку, виртуальную сеть Azure, учетную запись хранения и хранилище служб восстановления.

- Ознакомьтесь с требованиями поддержки для всех компонентов.

Репликация контроллера домена

- По меньшей мере на одной виртуальной машине с контроллером домена или DNS необходимо настроить репликацию Site Recovery.

- Если в вашей среде несколько контроллеров домена, на целевом сайте также необходимо настроить дополнительный контроллер домена. Он может находиться в Azure или в дополнительном локальном центре обработки данных.

- При наличии небольшого количества приложений и одного контроллера домена может потребоваться выполнить отработку отказа всего сайта. В этом случае мы рекомендуем применить Site Recovery для репликации контроллера домена на целевой сайт (в Azure или в дополнительный локальный центр обработки данных). Этот же реплицированный контроллер домена или виртуальную машину с DNS можно использовать для тестовой отработки отказа.

- Если в вашей среде много приложений и несколько контроллеров доменов и при этом вы планируете выполнять отработку отказа для нескольких приложений одновременно, мы рекомендуем в дополнение к репликации виртуальной машины с контроллером домена с помощью Site Recovery также настроить дополнительный контроллер домена на целевом сайте (сайте Azure или в дополнительном локальном центре обработки данных). Для тестовой отработки отказа можно использовать контроллер домена, реплицированный с помощью Site Recovery. Для отработки отказа можно использовать дополнительный контроллер домена на целевом сайте.

Включение защиты с помощью Site Recovery

Site Recovery можно использовать для защиты виртуальной машины, на которой размещен контроллер домена или DNS.

Защита виртуальной машины

Контроллер домена, реплицированный с помощью Site Recovery, используется для тестовой отработки отказа. Убедитесь, что он соответствует следующим требованиям.

- Контроллер домена должен быть сервером глобального каталога.

- Контроллер домена должен быть владельцем роли FSMO для ролей, которые необходимы во время тестовой отработки отказа. В противном случае эти роли должны быть заняты после отработки отказа.

Настройка параметров сети виртуальной машины

Для виртуальной машины, на которой размещен контроллер домена или DNS, в Site Recovery настройте параметры сети в разделе параметров Сеть реплицированной виртуальной машины. Это гарантирует, что виртуальная машина будет подключена к правильной сети после отработки отказа.

Защита Active Directory

Защита "сайт-сайт"

Создайте контроллер домена на дополнительном сайте. При повышении роли сервера до роли контроллера домена укажите имя того домена, который используется на основном сайте. Чтобы настроить параметры объекта связывания сайтов, в который добавляются сайты, можно использовать оснастку Active Directory — сайты и службы. Настраивая параметры связи между сайтами, можно указать время и периодичность репликации между двумя или несколькими сайтами. Дополнительные сведения см. в статье Расписание репликации между сайтами.

Защита "сайт-Azure"

Сначала создайте контроллер домена в виртуальной сети Azure. При повышении роли сервера до роли контроллера домена укажите имя домена, которое используется на основном сайте.

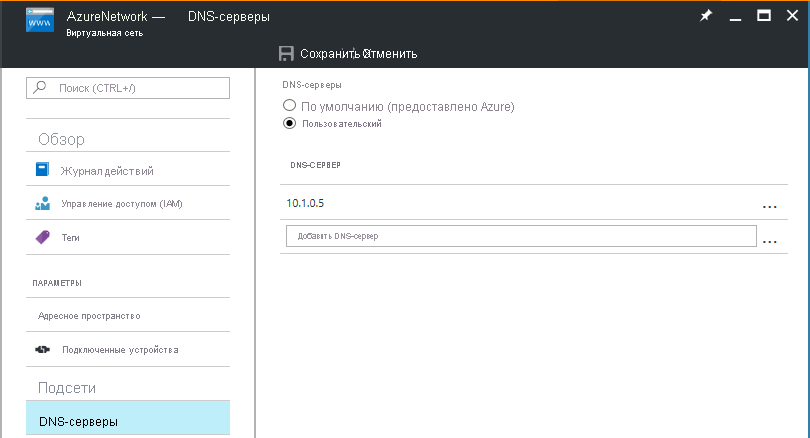

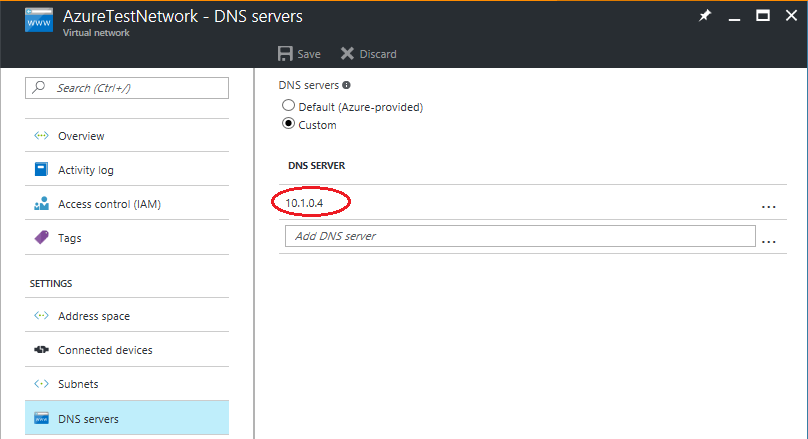

Затем измените конфигурацию DNS-сервера для виртуальной сети так, чтобы использовался DNS-сервер в Azure.

Защита "Azure — Azure"

Сначала создайте контроллер домена в виртуальной сети Azure. При повышении роли сервера до роли контроллера домена укажите имя домена, которое используется на основном сайте.

Затем измените конфигурацию DNS-сервера для виртуальной сети так, чтобы использовался DNS-сервер в Azure.

Рекомендации по тестированию отработки отказа

Чтобы не мешать выполнению рабочих нагрузок, тестовая отработка отказа проводится в сети, изолированной от рабочей сети.

Для работы большинства приложений требуется контроллер домена и DNS-сервер. Таким образом, прежде чем выполнять отработку отказа для приложения, необходимо создать в изолированной сети контроллер домена, который будет использоваться при отработке отказа. Это проще всего сделать, реплицировав с помощью Site Recovery виртуальную машину с контроллером домена или DNS. Запустите тестовую отработку отказа виртуальной машины с контроллером домена, прежде чем запускать тестовую отработку отказа плана восстановления для приложения.

Site Recovery можно использовать для репликации виртуальной машины, на которой размещен контроллер домена или DNS.

Создайте изолированную сеть. Любая виртуальная сеть, созданная в Azure, по умолчанию изолируется от другой сети. Рекомендуем использовать для этой сети такой же диапазон IP-адресов, как у вашей рабочей сети. Не включайте для этой сети подключение между сайтами.

Укажите IP-адрес DNS в изолированной сети. Используйте IP-адрес, который должна получить виртуальная машина DNS. При репликации в Azure укажите IP-адрес для виртуальной машины, используемой при отработке отказа. Чтобы ввести IP-адрес, в реплицированной виртуальной машине в разделе параметров Сеть выберите параметры Целевой IP-адрес.

Совет

Служба Site Recovery попытается создать тестовые виртуальные машины в подсети с таким же именем, используя тот же IP-адрес, который был указан в разделе параметров Сеть виртуальной машины. Если подсеть с таким же именем недоступна в виртуальной сети Azure, предоставленной для тестовой отработки отказа, тестовая виртуальная машина создается в первой по алфавиту подсети.

Если целевой IP-адрес является частью выбранной подсети, Site Recovery попытается создать виртуальную машину для тестовой обработки отказа с его использованием. Если целевой IP-адрес не является частью выбранной подсети, виртуальная машина для тестовой отработки отказа создается с использованием следующего доступного IP-адреса в выбранной подсети.

Тестовая отработка отказа на дополнительный сайт

- Если выполняется репликация на другой локальный сайт и вы используете DHCP, настройте DNS и DHCP для тестовой отработки отказа.

- Выполняйте тестовую отработку отказа на виртуальной машине с контроллером домена в изолированной сети. Для выполнения тестовой отработки отказа используйте последнюю точку восстановления виртуальной машины контроллера домена, согласованную с приложениями.

- Запустите тестовую отработку отказа для плана восстановления, который содержит виртуальные машины приложения.

- После завершения тестирования очистите тестовую отработку отказа на виртуальной машине с контроллером домена. Этот шаг удаляет контроллер домена, который был создан для тестовой отработки отказа.

Удаление ссылок на другие контроллеры домена

При запуске тестовой отработки отказа не нужно переносить все контроллеры домена в тестовую сеть. Чтобы удалить ссылки на другие контроллеры домена, которые существуют в рабочей среде, необходимо занять роли FSMO Active Directory и очистить метаданные для отсутствующих контроллеров домена.

Вопросы, связанные с мерами по обеспечению безопасности виртуализации

Внимание

Некоторые конфигурации, описанные в следующем разделе, не являются стандартными для контроллера домена. Если вы не хотите вносить эти изменения в рабочий контроллер домена, вы можете создать отдельный контроллер домена для тестовой отработки отказа Site Recovery. Внесите эти изменения только в этот контроллер домена.

Начиная с Windows Server 2012 в Active Directory Domain Services (AD DS) предусмотрены дополнительные меры безопасности. Эти меры безопасности помогают защитить виртуализированные контроллеры домена от откатов USN (последовательного номера обновления) при условии, что базовая платформа низкоуровневой оболочки поддерживает VM-GenerationID. Azure поддерживает VM-GenerationID. А это значит, что контроллеры доменов, которые работают под управлением Windows Server 2012 или более поздних версий на виртуальных машинах Azure, будут защищены дополнительными мерами безопасности.

Когда выполняется сброс VM-GenerationID, значение InvocationID базы данных AD DS также сбрасывается. Кроме того, удаляется пул RID (относительного идентификатора), а папка SYSVOL помечается как не заслуживающая доверия. Для получения дополнительных сведений см. раздел Введение в виртуализацию доменных служб Active Directory и запись блога о безопасной виртуализации DFSR (службы репликации распределенной файловой системы).

Отработка отказа в Azure может привести к сбросу VM-GenerationID. Сброс VM-GenerationID запускает дополнительные меры безопасности при запуске виртуальной машины с контроллером домена в Azure. Это может привести к значительной задержке при входе на виртуальную машину с контроллером домена.

Так как этот контроллер домена будет использоваться только для тестовой отработки отказа, меры безопасности виртуализации не обязательны. Чтобы значение VM-GenerationID для виртуальной машины с контроллером домена не изменялось, присвойте следующему параметру DWORD на локальном контроллере домена значение 4.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\gencounter\Start

Признаки применения мер по обеспечению безопасности виртуализации

Если меры безопасности виртуализации активированы после тестовой отработки отказа, вы увидите один или несколько следующих признаков.

Значение GenerationID изменилось.

Значение InvocationID изменилось.

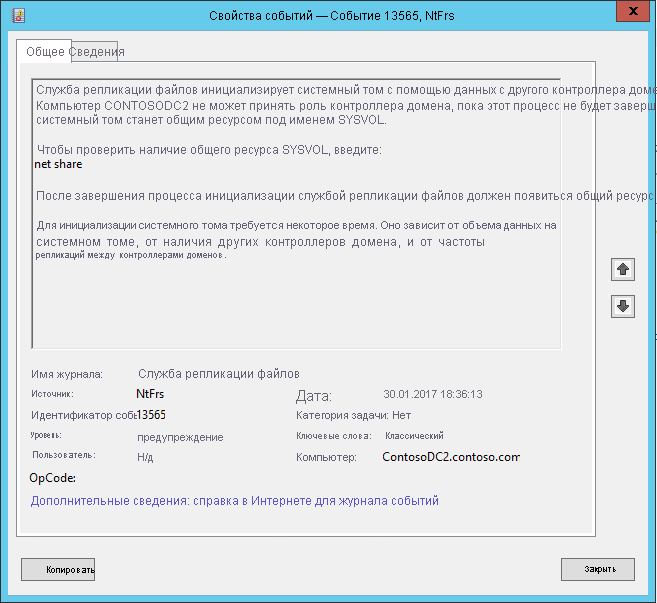

Папка

SYSVOLили общие папкиNETLOGONнедоступны.

Базы данных DFSR удалены.

Устранение неполадок контроллера домена при тестовой отработке отказа

Внимание

Некоторые конфигурации, описанные в следующем разделе, не являются стандартными для контроллера домена. Если вы не хотите вносить эти изменения в рабочий контроллер домена, вы можете создать отдельный контроллер домена для тестовой отработки отказа Site Recovery. Внесите эти изменения только в этот выделенный контроллер домена.

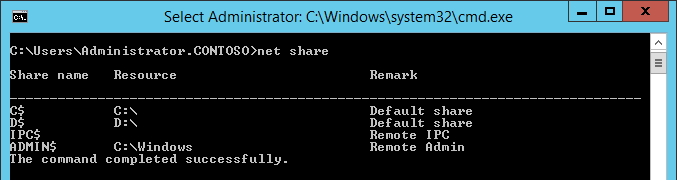

В командной строке выполните следующую команду, чтобы проверить наличие совместного доступа к папкам

SYSVOLиNETLOGON:NET SHAREВ командной строке выполните следующую команду, чтобы убедиться, что контроллер домена работает правильно:

dcdiag /v > dcdiag.txtВ журнале выходных данных найдите следующий текст. Текст подтверждает, что контроллер домена работает правильно.

passed test Connectivitypassed test Advertisingpassed test MachineAccount

Если эти условия выполняются, скорее всего контроллер домена будет работать правильно. Если нет, сделайте следующее:

Выполните заслуживающее доверия восстановление контроллера домена. Примите во внимание указанные ниже сведения.

В целом мы не рекомендуем использовать репликацию с помощью службы репликации файлов (FRS), но если вы ее используете, выполните действия для принудительного восстановления. Процесс описан в статье об использовании раздела реестра BurFlags для повторной инициализации службы репликации файлов.

Дополнительные сведения о BurFlags см. в этой записи блога.

Если используется репликация DFSR, выполните действия для заслуживающего доверия восстановления. Этот процесс описан в статье о принудительном применении полномочной и неполномочной синхронизации для папки SYSVOL с репликацией DFSR (например, "D4/D2" для FRS).

Вы можете также использовать функции PowerShell. Дополнительные сведения см. в статье DFSR-SYSVOL Authoritative / Non-Authoritative Restore Powershell Functions (Функции PowerShell заслуживающие и не заслуживающего доверия восстановления DFSR SYSVOL).

Пропустите требование начальной синхронизации, задав следующему разделу реестра значение 0 на локальном контроллере домена. Если

DWORDне существует, его можно создать в узле Parameters.HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters\Repl Perform Initial SynchronizationsДополнительные сведения см. в статье Troubleshoot DNS Event ID 4013: The DNS server was unable to load AD integrated DNS zones (Устранение события DNS с идентификатором 4013: DNS-серверу не удалось загрузить зоны DNS, интегрированные с AD).

Отключите требование, чтобы сервер глобального каталога был доступен для проверки входа пользователя. Для этого в локальном контроллере домена присвойте следующему разделу реестра значение 1. Если

DWORDне существует, его можно создать в узле Lsa.HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\IgnoreGCFailuresДополнительные сведения см. в статье Как работает глобальный каталог.

Контроллер домена и DNS на разных компьютерах

Если вы запускаете контроллер домена и DNS на одной виртуальной машине, вы можете пропустить эту процедуру.

Если DNS находится не на той же виртуальной машине, что и контроллер домена, необходимо создать виртуальную машину DNS для тестовой отработки отказа. Вы можете использовать новый DNS-сервер и создать все необходимые зоны. Например, если используется домен Active Directory contoso.com, можно создать зону DNS с именем contoso.com. Записи DNS, соответствующие Active Directory, необходимо обновить следующим образом:

До включения любой другой виртуальной машины в план восстановления убедитесь, что настроены указанные ниже параметры:

- Необходимо назвать зону именем корня леса.

- Зона должна предусматривать файловую поддержку.

- Для зоны должна быть включена возможность установки безопасных и небезопасных обновлений.

- Сопоставитель виртуальной машины, на которой размещен контроллер домена, должен указывать на IP-адрес виртуальной машины DNS.

Выполните в виртуальной машине с контроллером домена следующую команду:

nltest /dsregdnsВыполните следующие команды, чтобы добавить зону на DNS-сервер, разрешите небезопасные обновления и добавьте запись для зоны в DNS.

dnscmd /zoneadd contoso.com /Primary dnscmd /recordadd contoso.com contoso.com. SOA %computername%.contoso.com. hostmaster. 1 15 10 1 1 dnscmd /recordadd contoso.com %computername% A <IP_OF_DNS_VM> dnscmd /config contoso.com /allowupdate 1

Следующие шаги

Узнайте больше о защите корпоративных рабочих нагрузок с помощью службы Azure Site Recovery.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по