Учебник. Назначение настраиваемых ролей с помощью функции и Microsoft Graph

В этой статье показано, как использовать функцию для запроса к Microsoft Graph и назначения настраиваемых ролей пользователю на основе его членства в группах Active Directory.

Из этого руководства вы узнаете, как:

- Развертывание статического веб-приложения.

- Создайте регистрацию приложения Microsoft Entra.

- Настройте пользовательскую проверку подлинности с помощью идентификатора Microsoft Entra.

- Настройка бессерверной функции, которая запрашивает членство пользователя в группах Active Directory и возвращает список настраиваемых ролей.

Примечание.

При работе с этим учебником необходимо использовать функцию для назначения ролей. Сейчас возможность управления ролями на основе функций доступна в предварительной версии. Уровень разрешений, необходимый для выполнения этого руководства, — User.Read.All.

В API приложения есть функция с именем GetRoles . Эта функция использует маркер доступа пользователя для запроса Active Directory из Microsoft Graph. Если пользователь является членом всех групп, определенных в приложении, соответствующие пользовательские роли сопоставляются с пользователем.

Необходимые компоненты

| Требование | Комментарии |

|---|---|

| Активная учетная запись Azure | Если ее нет, можно создать учетную запись бесплатно. |

| Разрешения Microsoft Entra | Необходимо иметь достаточные разрешения для создания приложения Microsoft Entra. |

Создание репозитория GitHub

Создайте репозиторий на основе шаблона функции ролей. Перейдите к следующему расположению, чтобы создать новый репозиторий.

Назовите репозиторий my-custom-roles-app.

Щелкните Create repository from template (Создание репозитория из шаблона).

Развертывание статического веб-приложения в Azure

В новом окне браузера откройте портал Azure.

В левом верхнем углу выберите "Создать ресурс".

В поле поиска введите статические веб-приложения.

Выберите Статические веб-приложения.

Нажмите кнопку создания.

Настройте статическое веб-приложение со следующими сведениями:

Параметр Значение Примечания. Отток подписок Выберите свою подписку Azure. Группа ресурсов Создайте новую группу с именем my-custom-role-app-group. Имя. my-custom-roles-app Тип плана Стандартные Настройка проверки подлинности и назначение ролей с помощью функции требует стандартного плана. Регион для API Выберите ближайший к вам регион. В разделе сведений о развертывании:

Параметр Значение Оригинал Выберите GitHub. Организация Выберите организацию, в которой вы создали репозиторий. Репозиторий Выберите my-custom-role-app. Ветвь Выберите Main. В разделе "Сведения о сборке" добавьте сведения о конфигурации для этого приложения.

Параметр Значение Примечания. Предварительно заданные параметры сборок Выберите Пользовательский. Расположение приложения Введите /frontend. Эта папка содержит интерфейсное приложение. Расположение API /api Папка в репозитории, содержащая функции API. Расположение вывода Не указывайте. Это приложение не имеет выходных данных сборки. Выберите Review + create (Просмотреть и создать).

Выберите " Создать" инициализацию первого развертывания.

После завершения процесса выберите "Перейти к ресурсу ", чтобы открыть новое статическое веб-приложение.

В разделе "Обзор" выберите URL-адрес своего приложения. Скопируйте это значение в текстовый редактор, чтобы использовать в предстоящих шагах по настройке проверки подлинности Active Directory.

Создание приложения Microsoft Entra

В портал Azure найдите и перейдите к идентификатору Microsoft Entra.

В меню "Управление" выберите Регистрация приложений.

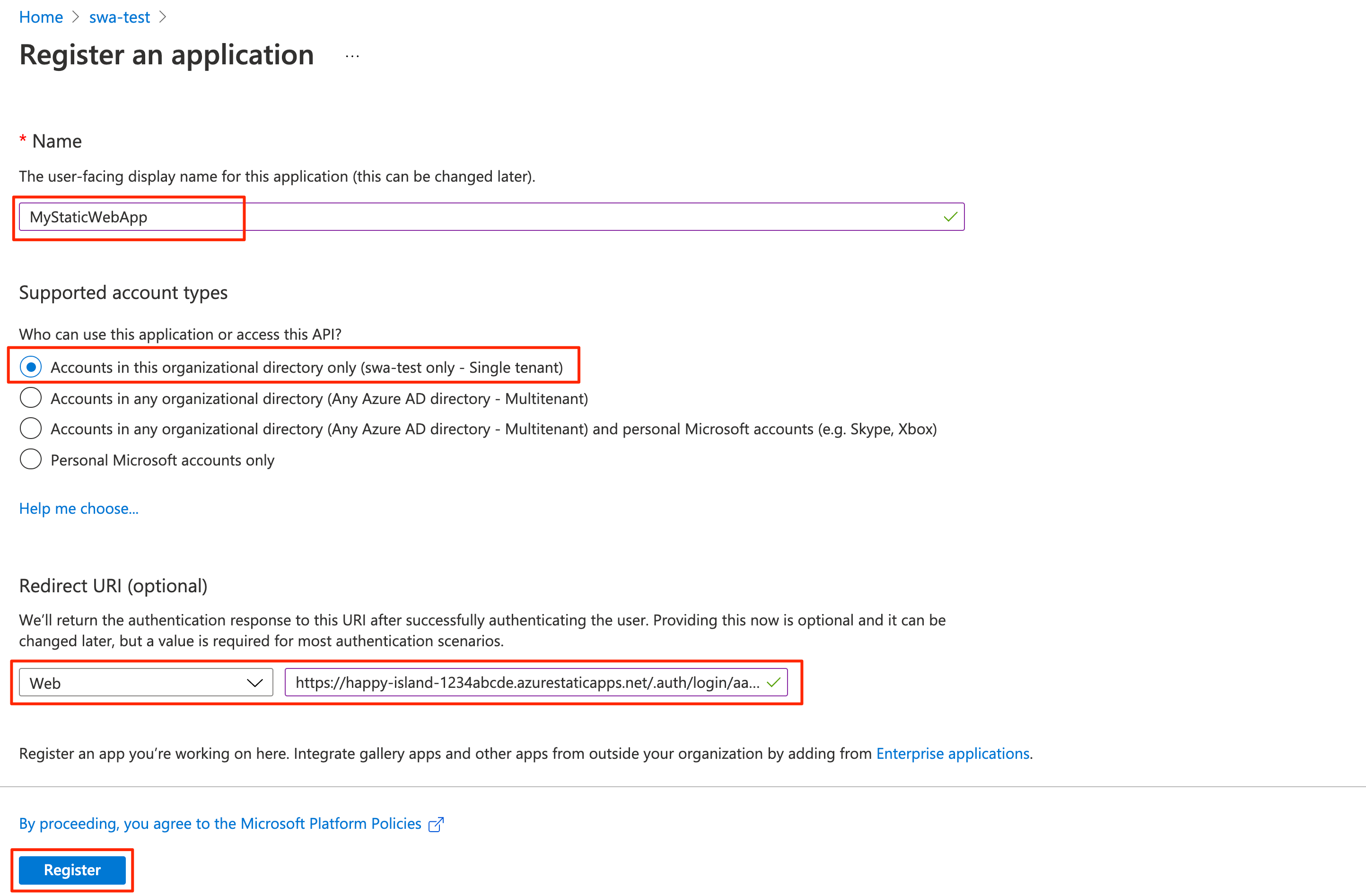

Выберите "Создать регистрацию" , чтобы открыть окно "Регистрация приложения ". Введите следующие значения:

Параметр Значение Примечания. Имя. Введите MyStaticWebApp. Поддерживаемые типы счетов Установите флажок Учетные записи только в этом каталоге организации. URI-адрес перенаправления Выберите веб-сайт и введите URL-адрес обратного вызова проверки подлинности Microsoft Entra статического веб-приложения. <YOUR_SITE_URL>/.auth/login/aad/callbackЗамените<YOUR_SITE_URL>URL-адрес статического веб-приложения.Этот URL-адрес копируется в текстовый редактор на предыдущем шаге.

Выберите Зарегистрировать.

После создания регистрации приложения скопируйте идентификатор приложения (арендатора) и идентификатор каталога (арендатора) из раздела Основные компоненты в текстовый редактор.

Эти значения требуются для настройки проверки подлинности Active Directory в статическом веб-приложении.

Включение маркеров идентификаторов

В параметрах регистрации приложения выберите "Проверка подлинности " в разделе "Управление".

В разделе Неявное предоставление разрешения и гибридные потоки выберите Маркеры идентификации (используемые для неявных и гибридных потоков).

Среда выполнения Статические веб-приложения требует этой конфигурации для проверки подлинности пользователей.

Выберите Сохранить.

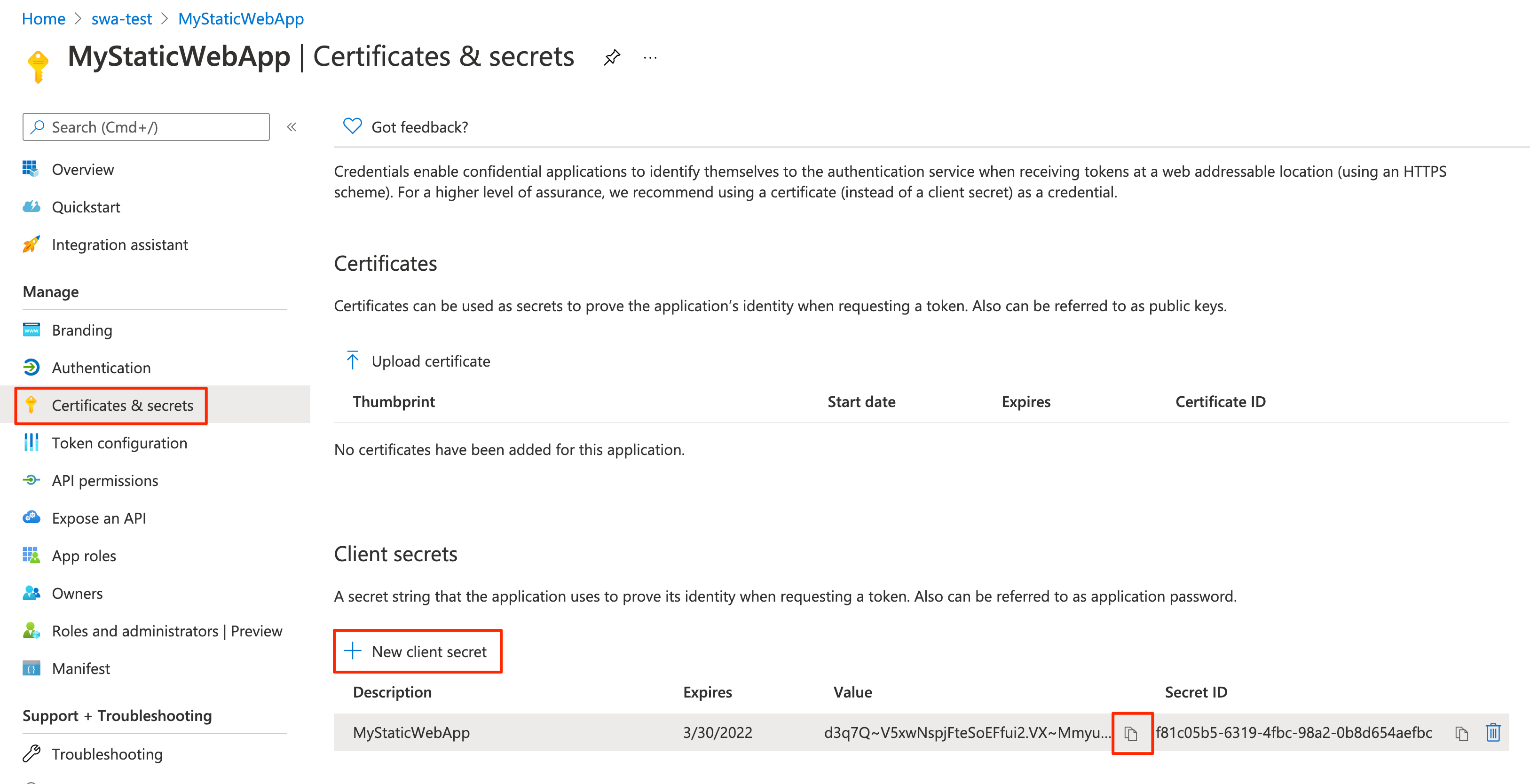

Создание секрета клиента

В параметрах регистрации приложения выберите сертификаты и секреты в разделе "Управление".

В разделе Секреты клиента выберите Создать секрет клиента.

В поле "Описание" введите MyStaticWebApp.

В поле "Срок действия" оставьте значение по умолчанию 6 месяцев.

Примечание.

Секрет необходимо сменить до даты окончания срока действия, создав новый секрет и указав в приложении его значение.

Выберите Добавить.

Скопируйте значение секрета клиента, созданного в текстовый редактор.

Это значение необходимо для настройки проверки подлинности Active Directory в статическом веб-приложении.

Настройка проверки подлинности Active Directory

В браузере откройте репозиторий GitHub, содержащий статическое веб-приложение, которое вы развернули.

Перейдите к файлу конфигурации приложения на интерфейсе или staticwebapp.config.json. Этот файл содержит следующий раздел:

"auth": { "rolesSource": "/api/GetRoles", "identityProviders": { "azureActiveDirectory": { "userDetailsClaim": "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name", "registration": { "openIdIssuer": "https://login.microsoftonline.com/<YOUR_AAD_TENANT_ID>", "clientIdSettingName": "AAD_CLIENT_ID", "clientSecretSettingName": "AAD_CLIENT_SECRET" }, "login": { "loginParameters": [ "resource=https://graph.microsoft.com" ] } } } },Эта конфигурация состоит из следующих параметров:

Свойства Description rolesSourceURL-адрес, в котором процесс входа получает список доступных ролей. Для примера приложения используется /api/GetRolesURL-адрес.userDetailsClaimURL-адрес схемы, используемой для проверки запроса на вход. openIdIssuerМаршрут входа Microsoft Entra, добавленный с идентификатором клиента. clientIdSettingNameИдентификатор клиента Microsoft Entra. clientSecretSettingNameЗначение секрета клиента Microsoft Entra. loginParametersЧтобы получить маркер доступа для Microsoft Graph, в поле loginParametersнужно указатьresource=https://graph.microsoft.com.Нажмите кнопку "Изменить", чтобы обновить файл.

Обновите значение

https://login.microsoftonline.com/<YOUR_AAD_TENANT_ID>openIdIssuer, заменив<YOUR_AAD_TENANT_ID>его идентификатором каталога (клиента) идентификатора Microsoft Entra.Выберите " Зафиксировать изменения...".

Введите сообщение фиксации и нажмите кнопку "Зафиксировать изменения".

Фиксация этих изменений инициирует запуск GitHub Actions для обновления статического веб-приложения.

Перейдите к ресурсу статического веб-приложения в портал Azure.

Выберите в меню пункт Конфигурация.

Добавьте следующие параметры в разделе Параметры приложения:

Имя. Значение AAD_CLIENT_IDИдентификатор приложения Active Directory (клиента). AAD_CLIENT_SECRETЗначение секрета клиента приложения Active Directory. Выберите Сохранить.

Создание ролей

Откройте регистрацию приложения Active Directory в портал Azure.

В разделе "Управление" выберите роли приложения.

Выберите " Создать роль приложения" и введите следующие значения:

Параметр Значение Отображаемое имя Введите администратора. Разрешенные типы элементов Выберите пользователей или групп. Значение Введите администратора. Description Введите Администратор istrator. Установите флажок для включения этой роли приложения?

Нажмите Применить.

Теперь повторите тот же процесс для роли с именем читателя.

Скопируйте значения идентификатора для каждой роли и задайте их в текстовом редакторе.

Проверка настраиваемых ролей

Пример приложения содержит функцию API (API/GetRoles/index.js), которая запрашивает Microsoft Graph, чтобы определить, находится ли пользователь в предопределенной группе.

На основе членства пользователя в группах функция назначает пользователю настраиваемые роли. Приложение настроено для ограничения определенных маршрутов на основе этих настраиваемых ролей.

В репозитории GitHub перейдите к функции GetRoles, расположенной в api/GetRoles/index.js.

В верхней части окна есть

roleGroupMappingsобъект, который сопоставляет пользовательские роли пользователей с группами Microsoft Entra.Выберите Изменить.

Обновите объект с идентификаторами групп из клиента Microsoft Entra.

Например, если у вас есть группы с идентификаторами

6b0b2fff-53e9-4cff-914f-dd97a13bfbd6иb6059db5-9cef-4b27-9434-bb793aa31805, измените объект следующим образом:const roleGroupMappings = { 'admin': '6b0b2fff-53e9-4cff-914f-dd97a13bfbd6', 'reader': 'b6059db5-9cef-4b27-9434-bb793aa31805' };Функция GetRoles вызывается всякий раз, когда пользователь успешно проходит проверку подлинности с помощью идентификатора Microsoft Entra. Функция использует маркер доступа пользователя для запроса членства в группе Active Directory из Microsoft Graph. Если пользователь является членом всех групп, определенных в объекте

roleGroupMappings, возвращаются соответствующие пользовательские роли.В приведенном выше примере, если пользователь является членом группы Active Directory с идентификатором

b6059db5-9cef-4b27-9434-bb793aa31805, он получаетreaderроль.Выберите " Зафиксировать изменения...".

Добавьте сообщение фиксации и нажмите кнопку "Зафиксировать изменения".

Внесение этих изменений инициирует сборку для обновления статического веб-приложения.

После завершения развертывания можно проверить изменения, перейдя по URL-адресу приложения.

Войдите в статическое веб-приложение с помощью идентификатора Microsoft Entra.

При входе в систему в примере приложения отображается список ролей, назначенных на основе членства в группе Active Directory удостоверения.

В зависимости от этих ролей разрешено или запрещено получать доступ к некоторым маршрутам в приложении.

Примечание.

Некоторые запросы к Microsoft Graph возвращают несколько страниц данных. Если требуется несколько запросов, Microsoft Graph возвращает @odata.nextLink свойство в ответе, содержащее URL-адрес следующей страницы результатов. Дополнительные сведения см. в разделе "Разбиение данных Microsoft Graph" в приложении

Очистка ресурсов

Очистите развернутые ресурсы, удалив группу ресурсов.

На портале Azure в меню слева выберите Группа ресурсов.

В поле Фильтровать по имени введите имя группы ресурсов.

Выберите имя группы ресурсов, созданной при работе с этим учебником.

В главном меню выберите Удалить группу ресурсов.