Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Служба хранилища Azure автоматически шифрует все данные в учетной записи хранения на уровне службы с помощью 256-разрядного шифрования AES, одного из самых надежных шифров блоков, доступных и соответствует FIPS 140-2. Клиенты, которым требуется более высокий уровень уверенности в том, что их данные защищены, также могут включить 256-разрядное шифрование AES на уровне инфраструктуры хранилища Azure для двойного шифрования. Двойное шифрование служба хранилища Azure данных защищает от сценария, в котором может быть скомпрометирован один из алгоритмов шифрования или ключей. В этом сценарии дополнительный уровень шифрования продолжает защищать данные.

Шифрование инфраструктуры можно включить для всей учетной записи хранения или области шифрования в учетной записи. Если шифрование инфраструктуры включено для учетной записи хранения или области шифрования, данные шифруются дважды ( один раз на уровне службы и один раз на уровне инфраструктуры) с двумя разными алгоритмами шифрования и двумя разными ключами.

Шифрование на уровне обслуживания поддерживает использование управляемых корпорацией Майкрософт ключей или ключей, управляемых клиентом, с помощью Azure Key Vault или управляемой аппаратной модели безопасности Key Vault (HSM). Шифрование на уровне инфраструктуры использует ключи, управляемые Корпорацией Майкрософт, и всегда использует отдельный ключ. Дополнительные сведения об управлении ключами с помощью шифрования службы хранилища Azure см. в разделе "Сведения об управлении ключами шифрования".

Чтобы дважды зашифровать ваши данные, необходимо сначала создать учетную запись для хранения или область шифрования, которая настроена для шифрования инфраструктуры. В этой статье описывается, как включить шифрование инфраструктуры.

Это важно

Шифрование инфраструктуры рекомендуется для сценариев, когда для требований соответствия требованиям требуется двойное шифрование данных. В большинстве других сценариев шифрование службы хранилища Azure обеспечивает достаточно мощный алгоритм шифрования, и вряд ли будет полезно использовать шифрование инфраструктуры.

Создание учетной записи с включенным шифрованием инфраструктуры

Чтобы включить шифрование инфраструктуры для учетной записи хранения, необходимо настроить учетную запись хранения для использования шифрования инфраструктуры во время создания учетной записи. После создания учетной записи невозможно включить или отключить шифрование инфраструктуры. Учетная запись хранения должна быть типа общего назначения v2, премиум блочного BLOB, премиум страничного BLOB или премиум файлового ресурса.

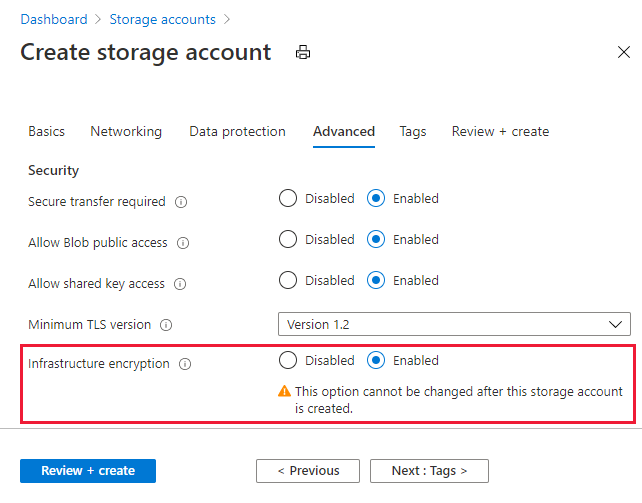

Чтобы использовать портал Azure для создания учетной записи хранения с включенным шифрованием инфраструктуры, выполните следующие действия.

На портале Azure перейдите на страницу учетных записей хранения .

Нажмите кнопку «Добавить», чтобы добавить новую учетную запись общего назначения v2, премиум блок BLOB, премиум страничный BLOB или премиум файловый ресурс.

На вкладке Шифрование найдите Включить шифрование инфраструктурыи выберите Включено.

Выберите Проверить + создать, чтобы завершить создание учетной записи хранения.

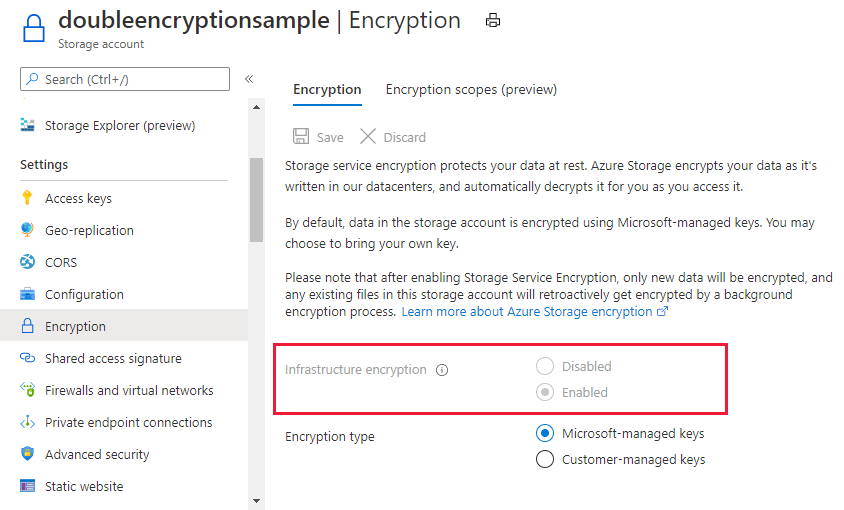

Чтобы убедиться, что шифрование инфраструктуры включено для учетной записи хранения с помощью портала Azure, выполните следующие действия.

Войдите в свою учетную запись хранения на портале Azure.

В разделе "Безопасность и сеть" выберите "Шифрование".

Политика Azure предоставляет встроенную политику, требующую включения шифрования инфраструктуры для учетной записи хранения. Дополнительные сведения см. в разделе Хранилище в статье Встроенные определения политик Azure Policy.

Создание области шифрования с включенной функцией шифрования инфраструктуры

Если для учетной записи включено шифрование инфраструктуры, то любая область шифрования, созданная в этой учетной записи, автоматически использует шифрование инфраструктуры. Если шифрование инфраструктуры не включено на уровне учетной записи, у вас есть возможность включить его для области шифрования в момент создания этой области. Параметр шифрования инфраструктуры для области шифрования невозможно изменить после создания области. Дополнительные сведения см. в разделе "Создание области шифрования".