Ограничение источника операций копирования учетной записи хранения

По соображениям безопасности администраторы хранилища могут ограничить среды, из которых можно скопировать данные в защищенные учетные записи. Ограничение область разрешенных операций копирования помогает предотвратить несанкционированный доступ к нежелательным данным из ненадежных клиентов или виртуальных сетей.

В этой статье показано, как ограничить исходные учетные записи операций копирования учетными записями в том же клиенте, что и целевая учетная запись, или с частными ссылками на ту же виртуальную сеть, что и назначение.

Важно!

Разрешенные область для операций копирования в настоящее время находятся в предварительной версии. Юридические условия, применимые к функциям Azure, которые находятся в состоянии бета-версии, предварительной версии или иным образом еще не выпущены в общедоступной версии, см. на странице Дополнительные условия использования предварительных версий в Microsoft Azure.

Сведения о разрешенных область для операций копирования (предварительная версия)

Свойство AllowedCopyScope учетной записи хранения используется для указания сред, из которых можно скопировать данные в целевую учетную запись. Он отображается в портал Azure в качестве параметра конфигурации разрешенных область для операций копирования (предварительная версия). Свойство не задано по умолчанию и не возвращает значение, пока не будет явно задано значение. У него есть три возможных значения:

- (null) (по умолчанию): разрешить копирование из любой учетной записи хранения в целевую учетную запись.

- Идентификатор Microsoft Entra: разрешает копирование только из учетных записей в том же клиенте Microsoft Entra, что и целевая учетная запись.

- PrivateLink: разрешает копирование только из учетных записей хранения с частными ссылками на ту же виртуальную сеть, что и целевая учетная запись.

Этот параметр применяется к операциям копирования BLOB-объектов и копирования BLOB-объектов из URL-адресов . Примерами инструментов, использующих копировать БОЛЬШОЙ двоичный объект, являются AzCopy и служба хранилища Azure Обозреватель.

Если источник запроса копирования не соответствует требованиям, указанным этим параметром, запрос завершается ошибкой с кодом состояния HTTP 403 (запрещено).

Свойство AllowedCopyScope поддерживается только для учетных записей хранения, использующих только модель развертывания Azure Resource Manager. Сведения о том, какие учетные записи хранения используют модель развертывания Azure Resource Manager, см. в разделе Типы учетных записей хранения.

Определение исходных учетных записей хранения операций копирования

Перед изменением значения AllowedCopyScope для учетной записи хранения определите пользователей, приложения или службы, которые будут затронуты изменением. В зависимости от результатов может потребоваться настроить параметр на область, включающую все нужные источники копирования, или настроить конфигурацию сети или Microsoft Entra для некоторых исходных учетных записей хранения.

служба хранилища Azure журналы записывают сведения в Azure Monitor о запросах, сделанных в учетной записи хранения, включая источник и назначение операций копирования. Дополнительные сведения см. в разделе Мониторинг службы хранилища Microsoft Azure. Включите и проанализируйте журналы для идентификации операций копирования, которые могут повлиять на изменение AllowedCopyScope для целевой учетной записи хранения.

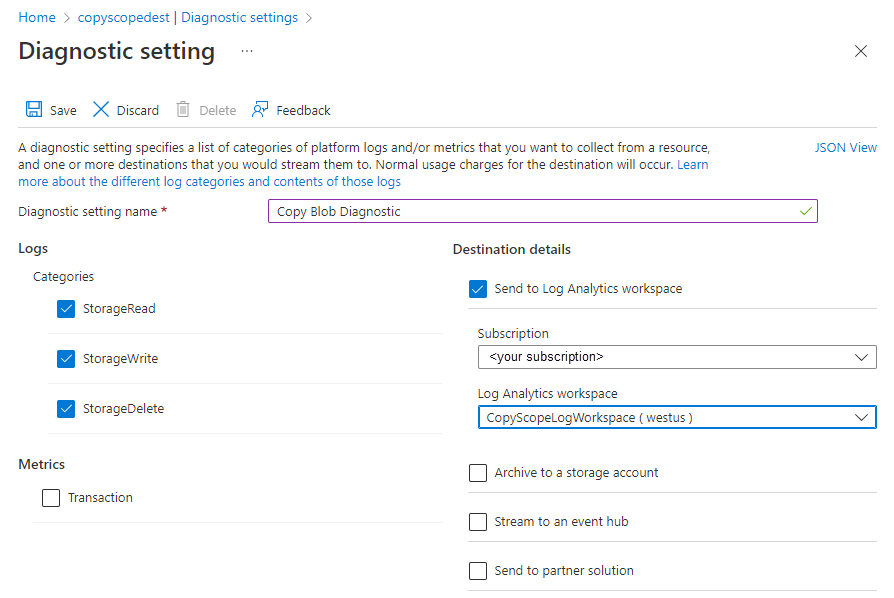

Создание параметра диагностики на портале Azure

Чтобы регистрировать данные служба хранилища Azure с помощью Azure Monitor и анализировать их с помощью Azure Log Analytics, необходимо сначала создать параметр диагностики, указывающий типы запросов и службы хранения, для которых требуется регистрировать данные. Чтобы создать параметр диагностики на портале Azure, выполните следующие действия.

Создайте новую рабочую область Log Analytics в подписке, которая содержит вашу учетную запись хранения Azure, или используйте существующую рабочую область Log Analytics. После настройки ведения журнала для вашей учетной записи хранения журналы станут доступны в рабочей области Log Analytics. Дополнительные сведения см. в статье Create a Log Analytics workspace in the Azure portal (Создание рабочей области Log Analytics на портале Azure).

Войдите в свою учетную запись хранения на портале Azure.

В разделе Мониторинг выберите Параметры диагностики.

Выберите службу хранилища Microsoft Azure, для которой требуется регистрировать запросы. Например, выберите большой двоичный объект для регистрации запросов к служба хранилища BLOB-объектов.

Выберите Добавить параметр диагностики.

Укажите имя для параметра диагностики.

В разделе "Категории" в разделе "Журналы" выберите служба хранилища Read, служба хранилища Write и служба хранилища Delete, чтобы записать все запросы данных в выбранную службу.

В области Сведения о месте назначения выберите Send to Log Analytics workspace (Отправить в рабочую область Log Analytics). Выберите подписку и рабочую область Log Analytics, созданную ранее, как показано на следующем рисунке, а затем нажмите кнопку "Сохранить".

После создания параметра диагностики запросы к учетной записи хранения последовательно регистрируются в соответствии с этим параметром. Дополнительные сведения см. в разделе Создание параметров диагностики для сбора журналов ресурсов и метрик в Azure.

Журналы запросов на копирование

служба хранилища Azure журналы включают все запросы на копирование данных в учетную запись хранения из другого источника. Записи журнала включают имя целевой учетной записи хранения и универсальный код ресурса (URI) исходного объекта, а также сведения для идентификации клиента, запрашивающего копию. Полный справочник по полям, доступным в журналах служба хранилища Azure в Azure Monitor, см. в журналах ресурсов.

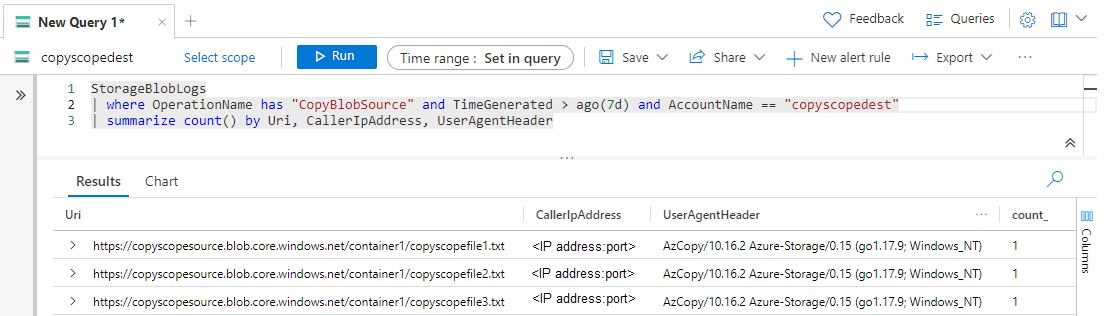

Чтобы получить журналы для запросов на копирование больших двоичных объектов, сделанных за последние семь дней, выполните следующие действия:

Войдите в свою учетную запись хранения на портале Azure.

В разделе Мониторинг выберите Журналы.

Вставьте следующий запрос в новый запрос журнала и запустите его. Этот запрос отображает исходные объекты, которые чаще всего ссылаются в запросах на копирование данных в указанную учетную запись хранения. В следующем примере замените текст

<account-name>заполнителя собственным именем учетной записи хранения.StorageBlobLogs | where OperationName has "CopyBlobSource" and TimeGenerated > ago(7d) and AccountName == "<account-name>" | summarize count() by Uri, CallerIpAddress, UserAgentHeader

Результаты запроса должны выглядеть следующим образом:

Универсальный код ресурса (URI) — это полный путь к исходному объекту, который включает имя учетной записи хранения, имя контейнера и имя файла. В списке URI определите, будут ли операции копирования заблокированы, если был применен определенный параметр AllowedCopyScope .

Вы также можете настроить правило генерации оповещений на основе этого запроса, чтобы уведомить вас о запросах копирования BLOB-объектов для учетной записи. Дополнительные сведения см. в статье Создание и просмотр оповещений журналов, а также управление ими с помощью Azure Monitor.

Ограничение разрешенных область для операций копирования (предварительная версия)

Если вы уверены, что вы можете безопасно ограничить источники запросов копирования определенным область, можно задать свойство AllowedCopyScope для учетной записи хранения для этой область.

Разрешения для изменения разрешенного область для операций копирования (предварительная версия)

Чтобы задать свойство AllowedCopyScope для учетной записи хранения, пользователь должен иметь разрешения на создание учетных записей хранения и управление ими. Роли управления доступом на основе ролей Azure (Azure RBAC), предоставляющие эти разрешения, включают в себя действия Microsoft.Storage/storageAccounts/write или Microsoft.Storage/storageAccounts/*. Встроенные роли с этим действием:

Эти роли не предоставляют доступ к данным в учетной записи хранения с помощью идентификатора Microsoft Entra. Однако они включают в себя разрешение Microsoft. Storage/storageAccounts/listkeys/Action, которое предоставляет доступ к ключам доступа учетной записи. Пользователь с этим разрешением может использовать ключи доступа учетной записи для доступа ко всем данным в учетной записи хранения.

Назначения ролей должны быть область уровня учетной записи хранения или выше, чтобы разрешить пользователю ограничить область операций копирования для учетной записи. Дополнительные сведения об области роли см. в разделе Общие сведения об области для Azure RBAC.

Рекомендуется назначать эти роли только тем пользователям, которым необходима возможность создавать учетные записи хранения или обновлять их свойства. Используйте принцип наименьших привилегий, чтобы предоставлять пользователям минимальный набор разрешений, необходимый для выполнения их задач. Дополнительные сведения об управлении доступом с помощью Azure RBAC см. в разделе Рекомендации по использованию Azure RBAC.

Примечание.

Роли администратора классической подписки "администратор службы" и "соадминистратор" включают в себя эквивалент роли владельца Azure Resource Manager. Роль владельца включает в себя все действия, поэтому пользователь, которому назначена одна из этих административных ролей, также может создавать учетные записи хранения и управлять ими. Дополнительные сведения см. в статье о ролях Azure, ролях Microsoft Entra и классических ролях администратора подписки.

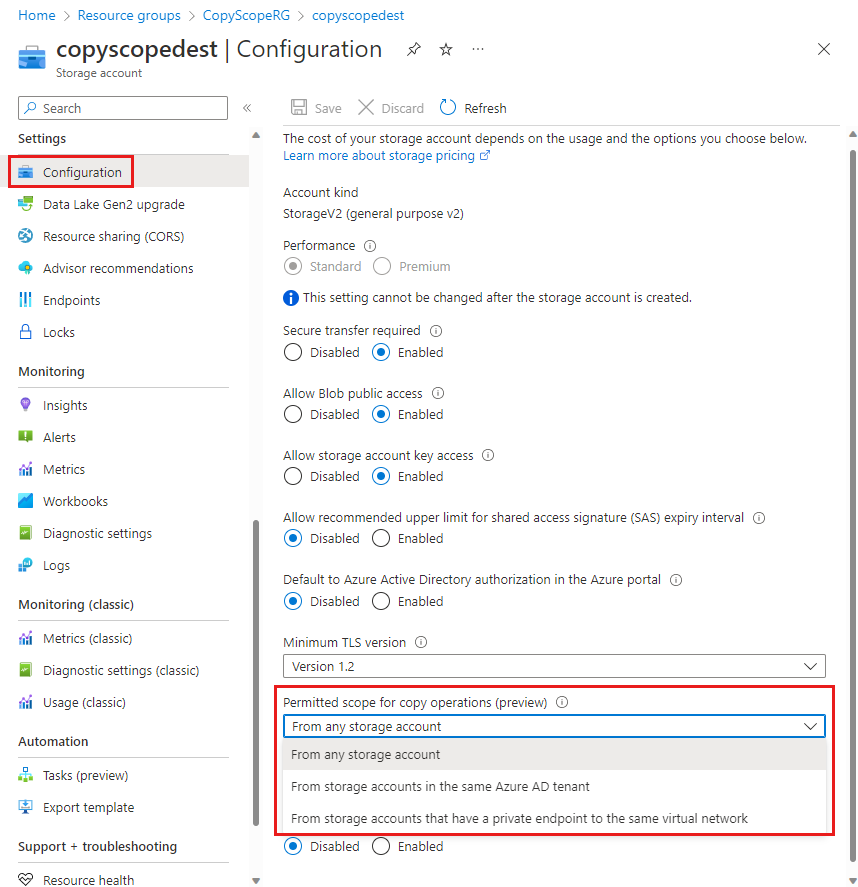

Настройка разрешенного область для операций копирования (предварительная версия)

Используя учетную запись с необходимыми разрешениями, настройте разрешенные область для операций копирования в портал Azure с помощью PowerShell или с помощью Azure CLI.

Чтобы настроить разрешенные область для операций копирования для существующей учетной записи хранения в портал Azure, выполните следующие действия.

Войдите в свою учетную запись хранения на портале Azure.

В разделе Параметры выберите пункт Конфигурация.

Задайте разрешенные область для операций копирования (предварительная версия) одним из следующих вариантов:

- Из любой учетной записи хранения

- Из учетных записей хранения в том же клиенте Microsoft Entra

- Из учетных записей хранения, имеющих частную конечную точку, в ту же виртуальную сеть

Выберите Сохранить.