Включение проверки подлинности Microsoft Entra Kerberos для гибридных удостоверений в файлах Azure

Эта статья посвящена включению и настройке идентификатора Microsoft Entra ID (ранее Azure AD) для проверки подлинности гибридных удостоверений пользователей, которые являются локальными удостоверениями AD DS, синхронизированными с идентификатором Microsoft Entra Connect, с помощью Microsoft Entra Connect или облачной синхронизации Microsoft Entra Connect. В настоящее время не поддерживаются только облачные удостоверения.

Эта конфигурация позволяет гибридным пользователям получать доступ к общим папкам Azure с помощью проверки подлинности Kerberos, используя идентификатор Microsoft Entra для выдачи необходимых билетов Kerberos для доступа к общей папке с протоколом SMB. Это означает, что конечные пользователи могут получить доступ к общим папкам Azure через Интернет, не требуя неограниченного сетевого подключения к контроллерам домена из гибридных присоединений к Microsoft Entra и присоединенных клиентов Microsoft Entra. Однако настройка списков управления доступом Windows (ACL)/каталогов и разрешений на уровне файлов для пользователя или группы требует неуклюжих сетевых подключений к локальному контроллеру домена.

Дополнительные сведения о поддерживаемых параметрах и рекомендациях см. в разделе "Общие сведения о Файлы Azure параметрах проверки подлинности на основе удостоверений" для доступа SMB. Дополнительные сведения см . в этом глубоком погружении.

Внимание

Для проверки подлинности на основе удостоверений можно использовать только один метод AD с Файлы Azure. Если проверка подлинности Microsoft Entra Kerberos для гибридных удостоверений не соответствует вашим требованиям, вы можете использовать вместо этого локальная служба Active Directory доменную службу (AD DS) или доменные службы Microsoft Entra. Шаги конфигурации и поддерживаемые сценарии отличаются для каждого метода.

Применяется к

| Тип общей папки | SMB | NFS |

|---|---|---|

| Стандартные общие папки (GPv2), LRS/ZRS | ||

| Стандартные общие папки (GPv2), GRS/GZRS | ||

| Общие папки уровня "Премиум" (FileStorage), LRS/ZRS |

Необходимые компоненты

Прежде чем включить проверку подлинности Microsoft Entra Kerberos по протоколу SMB для общих папок Azure, убедитесь, что выполнены следующие предварительные требования.

Минимальные предварительные требования

Ниже приведены обязательные условия. Без них невозможно пройти проверку подлинности с помощью идентификатора Microsoft Entra.

Ваша учетная запись хранения Azure не может пройти проверку подлинности с помощью идентификатора Microsoft Entra и второго метода, например AD DS или доменных служб Microsoft Entra. Если вы уже выбрали другой метод AD для учетной записи хранения, перед включением Microsoft Entra Kerberos его необходимо отключить.

Эта функция в настоящее время не поддерживает учетные записи пользователей, которые вы создаете и управляете исключительно в идентификаторе Microsoft Entra. Учетные записи пользователей должны быть гибридными удостоверениями пользователей, что означает, что вам также потребуется AD DS и Microsoft Entra Connect или облачная синхронизация Microsoft Entra Connect. Эти учетные записи необходимо создать в Active Directory и синхронизировать их с идентификатором Microsoft Entra. Чтобы назначить разрешения на основе ролей Azure контроль доступа (RBAC) для общей папки Azure группе пользователей, необходимо создать группу в Active Directory и синхронизировать ее с идентификатором Microsoft Entra.

Требуется служба

WinHttpAutoProxySvcавтоматического обнаружения веб-прокси WinHTTP и вспомогательной службы IP-адресов.iphlpsvcИх состояние должно быть установлено на выполнение.Необходимо отключить многофакторную проверку подлинности (MFA) в приложении Microsoft Entra, представляющего учетную запись хранения. Инструкции см. в разделе "Отключить многофакторную проверку подлинности" в учетной записи хранения.

Эта функция в настоящее время не поддерживает межтенантный доступ для пользователей B2B или гостевых пользователей. Пользователи из клиента Microsoft Entra, отличного от настроенного, не смогут получить доступ к общей папке.

При использовании Microsoft Entra Kerberos шифрование билетов Kerberos всегда является AES-256. Но вы можете задать шифрование каналов SMB, которое лучше всего соответствует вашим потребностям.

Предварительные требования к операционной системе и домену

Следующие предварительные требования необходимы для стандартного потока проверки подлинности Microsoft Kerberos, как описано в этой статье. Если некоторые или все клиентские компьютеры не соответствуют этим требованиям, вы по-прежнему можете включить проверку подлинности Microsoft Kerberos, но вам также потребуется настроить облачное доверие , чтобы разрешить этим клиентам доступ к общим папкам.

Требования к операционной системе:

- Windows 11 Корпоративная/Pro один или несколько сеансов.

- Windows 10 Корпоративная/Pro с одним или несколькими сеансами версии 2004 или более поздней с установленными последними накопительными обновлениями, особенно KB5007253 — предварительная версия накопительного обновления 2021-11 для Windows 10.

- Windows Server версии 2022 с последними установленными накопительными пакетами обновления, особенно предварительной версией накопительного пакета обновления KB5007254-2021-11 для серверной операционной системы Microsoft версии 21H2.

Сведения о создании и настройке виртуальной машины Windows и входе с помощью проверки подлинности на основе идентификатора Microsoft Entra см. в статье "Вход в виртуальную машину Windows в Azure" с помощью идентификатора Microsoft Entra.

Клиенты должны быть присоединены к Microsoft Entra или гибридное присоединение к Microsoft Entra. Они не могут быть присоединены к доменным службам Microsoft Entra или присоединены только к AD.

Доступность в регионах

Эта функция поддерживается в общедоступных облаках Azure, Azure US Gov и Azure China 21Vianet.

Включение проверки подлинности Microsoft Entra Kerberos для гибридных учетных записей пользователей

Проверку подлинности Microsoft Entra Kerberos можно включить в Файлы Azure для гибридных учетных записей пользователей с помощью портал Azure, PowerShell или Azure CLI.

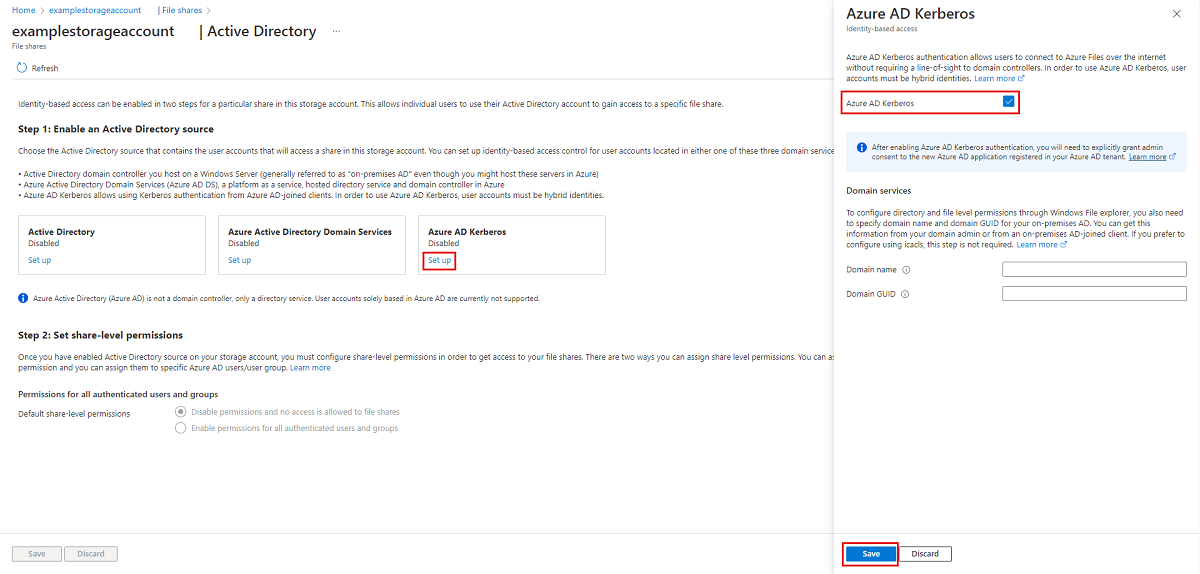

Чтобы включить проверку подлинности Microsoft Entra Kerberos с помощью портал Azure, выполните следующие действия.

Войдите в портал Azure и выберите учетную запись хранения, для которой требуется включить проверку подлинности Microsoft Entra Kerberos.

В разделе Хранилище данных выберите Общие папки.

Рядом с Active Directory выберите статус конфигурации (например, Не настроено).

В разделе Microsoft Entra Kerberos выберите "Настройка".

Установите флажок Microsoft Entra Kerberos.

Необязательно. Если требуется настроить разрешения на уровне каталога и файлов через Windows проводник, необходимо указать доменное имя и GUID домена для локальной ad. Эти сведения можно получить от администратора домена или выполнив следующий командлет PowerShell Active Directory из локального клиента, присоединенного к AD:

Get-ADDomainДоменное имя должно быть указано в выходных данныхDNSRoot, а идентификатор GUID домена должен быть указан в разделеObjectGUID. Если вы предпочитаете настраивать разрешения на уровне каталога и файлов с помощью icacls, этот шаг можно пропустить. Однако если вы хотите использовать icacls, клиенту потребуется неуклюжие сетевые подключения к локальной службе AD.Выберите Сохранить.

Предупреждение

Если вы ранее включили проверку подлинности Microsoft Entra Kerberos с помощью инструкций по ограниченной предварительной версии вручную для хранения профилей FSLogix на Файлы Azure для виртуальных машин, присоединенных к Microsoft Entra, пароль субъекта-службы учетной записи хранения истекает каждые шесть месяцев. После истечения срока действия пароля пользователи не смогут получить билеты Kerberos для доступа к общей папки. Чтобы устранить эту проблему, см. раздел "Ошибка — срок действия пароля субъекта-службы истек в идентификаторе Microsoft Entra ID" в разделе "Потенциальные ошибки при включении проверки подлинности Microsoft Entra Kerberos для гибридных пользователей".

Предоставление согласия администратора новому субъекту-службе

После включения проверки подлинности Microsoft Entra Kerberos необходимо явно предоставить согласие администратора новому приложению Microsoft Entra, зарегистрированном в клиенте Microsoft Entra. Этот субъект-служба создается автоматически и не используется для авторизации в общей папке, поэтому не вносит никаких изменений в субъект-службу, отличный от указанных здесь. При этом может возникнуть ошибка.

Разрешения API можно настроить на портале Azure, выполнив следующие действия:

- Откройте Microsoft Entra ID.

- В меню службы в разделе "Управление" выберите Регистрация приложений.

- Выберите Все приложения.

- Выберите приложение с именем, соответствующим [учетной записи хранения]

<your-storage-account-name>.file.core.windows.net. - В меню службы в разделе "Управление" выберите разрешения API.

- Выберите "Предоставить согласие администратора" для [имени каталога] , чтобы предоставить согласие для трех запрошенных разрешений API (openid, profile и User.Read) для всех учетных записей в каталоге.

- Выберите Да для подтверждения.

Внимание

Если вы подключаетесь к учетной записи хранения через частную конечную точку или приватную ссылку с помощью проверки подлинности Microsoft Entra Kerberos, вам также потребуется добавить полное доменное имя приватного канала в приложение Microsoft Entra учетной записи хранения. Инструкции см. в руководстве по устранению неполадок.

Отключение многофакторной проверки подлинности в учетной записи хранения

Microsoft Entra Kerberos не поддерживает использование MFA для доступа к общим папкам Azure, настроенным с помощью Microsoft Entra Kerberos. Необходимо исключить приложение Microsoft Entra, представляющее учетную запись хранения из политик условного доступа MFA, если они применяются ко всем приложениям.

Приложение учетной записи хранения должно иметь то же имя, что и учетная запись хранения в списке исключений условного доступа. При поиске приложения учетной записи хранения в списке исключений условного доступа выполните поиск: [Учетная запись хранения] <your-storage-account-name>.file.core.windows.net

Не забудьте заменить <your-storage-account-name> правильным значением.

Внимание

Если вы не исключите политики MFA из приложения учетной записи хранения, вы не сможете получить доступ к общей папке. Попытка сопоставить общую папку с помощью net use приведет к ошибке с сообщением "Системная ошибка 1327: ограничения учетной записи препятствуют входу этого пользователя. Например: пустые пароли не допускаются, время входа ограничено или применяется ограничение политики".

Инструкции по отключению MFA см. в следующих статьях:

Назначение разрешений на уровне общего ресурса

При включении доступа на основе удостоверений для каждого общего ресурса необходимо назначить пользователям и группам доступ к определенной общей папке. После того как пользователь или группа разрешен доступ к общей папке, списки управления доступом Windows (также называемые разрешенияМИ NTFS) на отдельные файлы и каталоги переберут на себя. Это позволяет четко контролировать разрешения, аналогичные общей папке SMB на сервере Windows.

Чтобы задать разрешения на уровне общего ресурса, следуйте инструкциям в статье Назначение разрешений на уровне общего ресурса для удостоверения.

Настройка разрешений на уровне каталога и файлов

После того как разрешения на уровне общего доступа будут установлены, вы можете назначить разрешения на уровне каталога или файла пользователю или группе. Для этого требуется использование устройства с неуклюжим сетевым подключением к локальному AD.

Чтобы настроить разрешения на уровне каталога и файлов, следуйте инструкциям в статье Настройка разрешений на уровне каталога и файлов по протоколу SMB.

Настройка клиентов для получения билетов Kerberos

Включите функциональные возможности Microsoft Entra Kerberos на клиентских компьютерах, из которого требуется подключить и использовать общие папки Azure. Это необходимо сделать на каждом клиенте, на котором будут использоваться Файлы Azure.

Используйте один из трех методов:

Настройте этот CSP политики Intune и примените его к клиентам: Kerberos/CloudKerberosTicketRetrievalEnabled, установите значение 1

Изменения не являются мгновенными и требуют обновления политики или перезагрузки для принятия в силу.

Внимание

После применения этого изменения клиенты не смогут подключаться к учетным записям хранения, настроенным для локальной интеграции AD DS без настройки сопоставлений областей Kerberos. Если вы хотите, чтобы клиенты могли подключаться к учетным записям хранения, настроенным для AD DS, а также учетным записям хранения, настроенным для Microsoft Entra Kerberos, выполните действия, описанные в разделе "Настройка сосуществования с учетными записями хранения с помощью локальных доменных служб AD DS".

Настройка сосуществования с учетными записями хранения с помощью локальных доменных служб Active Directory

Если вы хотите включить подключение клиентских компьютеров к учетным записям хранения, настроенным для AD DS, а также учетным записям хранения, настроенным для Microsoft Entra Kerberos, выполните следующие действия. Если вы используете только Microsoft Entra Kerberos, пропустите этот раздел.

Добавьте запись для каждой учетной записи хранения, которая использует локальную интеграцию AD DS. Используйте один из следующих трех методов для настройки сопоставлений областей Kerberos. Изменения не являются мгновенными и требуют обновления политики или перезагрузки, чтобы вступили в силу.

Настройте этот CSP политики Intune и примените его к клиентам: Kerberos/HostToRealm

Внимание

В Kerberos имена областей чувствительны к регистру и верхний регистр. Имя области Kerberos обычно совпадает с именем домена в буквах верхнего регистра.

Отмена настройки клиента для получения билетов Kerberos

Если вы больше не хотите использовать клиентский компьютер для проверки подлинности Microsoft Entra Kerberos, вы можете отключить функцию Microsoft Entra Kerberos на этом компьютере. Используйте один из следующих трех методов в зависимости от того, как вы включили функциональность:

Настройте этот CSP политики Intune и примените его к клиентам: Kerberos/CloudKerberosTicketRetrievalEnabled, установите значение 0

Изменения не являются мгновенными и требуют обновления политики или перезагрузки для принятия в силу.

Если вы выполнили действия, описанные в разделе "Настройка сосуществования с учетными записями хранения с помощью локальных доменных служб Active Directory", то при необходимости можно удалить все имена узлов в сопоставления областей Kerberos с клиентского компьютера. Используйте один из трех методов:

Настройте этот CSP политики Intune и примените его к клиентам: Kerberos/HostToRealm

Изменения не являются мгновенными и требуют обновления политики или перезагрузки, чтобы вступили в силу.

Внимание

После применения этого изменения клиенты не смогут подключаться к учетным записям хранения, настроенным для проверки подлинности Microsoft Entra Kerberos. Однако они смогут подключаться к учетным записям хранения, настроенным в AD DS, без дополнительной настройки.

Отключение проверки подлинности Microsoft Entra в учетной записи хранения

Если вы хотите использовать другой метод проверки подлинности, вы можете отключить проверку подлинности Microsoft Entra в учетной записи хранения с помощью портал Azure, Azure PowerShell или Azure CLI.

Примечание.

Отключение этой функции означает, что в вашей учетной записи хранения не будет конфигурации Active Directory для общих папок, пока вы не включите другой источник Active Directory для возобновления использования вашей конфигурации Active Directory.

Чтобы отключить проверку подлинности Microsoft Entra Kerberos в учетной записи хранения с помощью портал Azure, выполните следующие действия.

- Войдите в портал Azure и выберите учетную запись хранения, для которой требуется отключить проверку подлинности Microsoft Entra Kerberos.

- В разделе Хранилище данных выберите Общие папки.

- Рядом с Active Directory выберите состояние конфигурации.

- В разделе Microsoft Entra Kerberos выберите "Настроить".

- Снимите флажок Microsoft Entra Kerberos.

- Выберите Сохранить.