Управляемая виртуальная сеть Azure Synapse Analytics

В этой статье объясняется принцип работы с управляемой виртуальной сетью в Azure Synapse Analytics.

Управляемая виртуальная сеть рабочей области

При создании рабочей области Azure Synapse ее можно связать с виртуальной сетью Microsoft Azure. Управление виртуальной сетью, связанной с рабочей областью, происходит с помощью Azure Synapse. Эта виртуальная сеть называется управляемой виртуальной сетью рабочей области.

Управляемая виртуальная сеть рабочей области предоставляет четыре преимущества:

- С помощью управляемой виртуальной сети рабочей области можно перенести нагрузку управления виртуальной сетью в Azure Synapse.

- Вам не нужно настраивать входящие правила группы безопасности сети (NSG) для собственных виртуальных сетей, чтобы обеспечить возможность входа в виртуальную сеть для трафика управления Azure Synapse. Неправильная настройка этих правил NSG приводит к прерыванию работы службы для клиентов.

- Вам не нужно создавать подсеть для кластеров Spark на основе пиковой нагрузки.

- Управляемая виртуальная сеть рабочей области вместе с управляемыми частными конечными точками обеспечивают защиту от кражи данных. Вы можете создавать управляемые частные конечные точки только в той рабочей области, у которой есть связанная управляемая виртуальная сеть.

Создание рабочей области со связанной с ней управляемой виртуальной сетью гарантирует, что ваша рабочая область будет изолирована от других рабочих областей. Azure Synapse предоставляет различные аналитические возможности в рабочей области: Интеграция данных, бессерверный пул Apache Spark, выделенный пул SQL и бессерверный пул SQL.

Если у рабочей области есть управляемая виртуальная сеть, в ней развертываются ресурсы Spark и интеграции данных. Управляемая виртуальная сеть рабочей области также обеспечивает изоляцию на уровне пользователя для действий Spark, так как каждый кластер Spark располагается в собственной подсети.

Выделенный и бессерверный пулы SQL — это мультитенантные компоненты, которые остаются за пределами управляемой виртуальной сети рабочей области. В пределах рабочей области для взаимодействия с выделенным и бессерверным пулами SQL используются приватные каналы Azure. Эти приватные каналы создаются автоматически при создании рабочей области со связанной с ней управляемой виртуальной сетью.

Важно!

Эту конфигурацию рабочей области нельзя изменить после ее создания. Например, нельзя перенастроить рабочую область без связанной с ней управляемой виртуальной сети, чтобы связать эту область с виртуальной сетью. Аналогичным образом нельзя перенастроить рабочую область без связанной с ней управляемой виртуальной сети, чтобы связать эту область с виртуальной сетью.

Создание рабочей области Azure Synapse с управляемой виртуальной сетью

Зарегистрируйте поставщик сетевых ресурсов, если вы еще этого не сделали. Регистрация поставщика ресурсов настраивает подписку для работы с поставщиком ресурсов. В процессе регистрации выберите значение Microsoft.Network из списка поставщиков ресурсов.

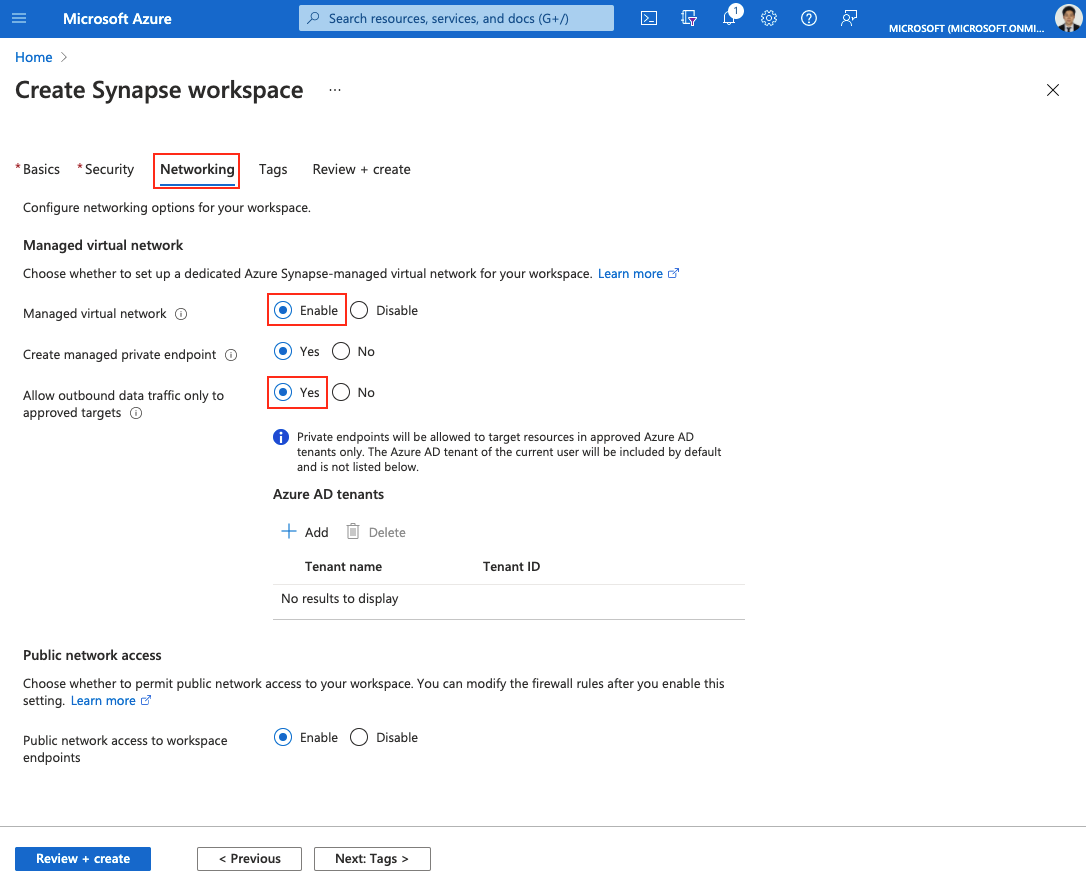

Чтобы создать рабочую область Azure Synapse, у которой есть связанная управляемая виртуальная сеть, выберите вкладку Сеть на портале Azure и установите флажок Включить управляемую виртуальную сеть.

Если флажок не установлен, виртуальная сеть не будет связана с рабочей областью.

Важно!

В рабочей области с управляемой виртуальной сетью можно использовать только приватные каналы.

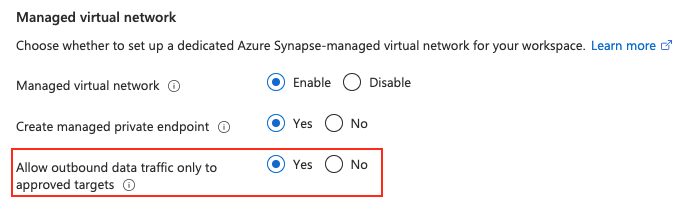

Когда вы настроите связь виртуальной сети управляемой рабочей области с конкретной рабочей областью, можно будет защитить данные от кражи, ограничив исходящие подключения из виртуальной сети управляемой рабочей области только утвержденными целевыми объектами с помощью управляемых частных конечных точек. Выберите ответ Да, чтобы весь исходящий трафик из виртуальной сети управляемой рабочей области направлялся к целевым объектам только через управляемые частные конечные точки.

Выберите ответ Нет, чтобы разрешить исходящий трафик из рабочей области к любому целевому объекту.

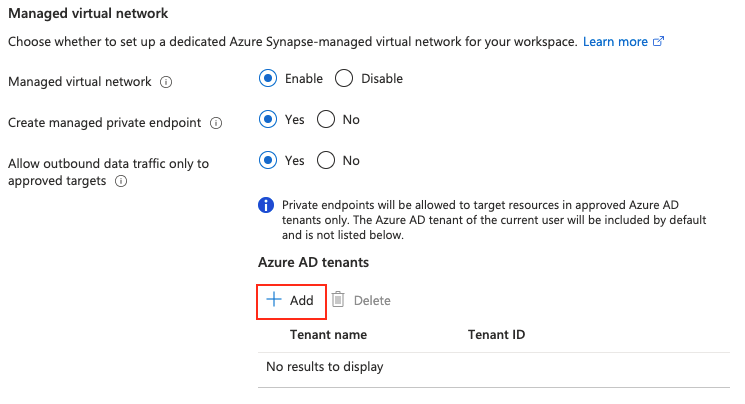

Вы также можете управлять тем, для каких целевых объектов будут создаваться управляемые частные конечные точки в рабочей области Azure Synapse. По умолчанию разрешены управляемые частные конечные точки для ресурсов, которые расположены в том же клиенте AAD, что и подписка. Если вы хотите создать управляемую закрытую конечную точку для ресурса в другом клиенте AAD, здесь можно добавить этот клиент AAD с помощью действия + Добавить. Вы можете выбрать клиент AAD d раскрывающемся списке или ввести его идентификатор вручную.

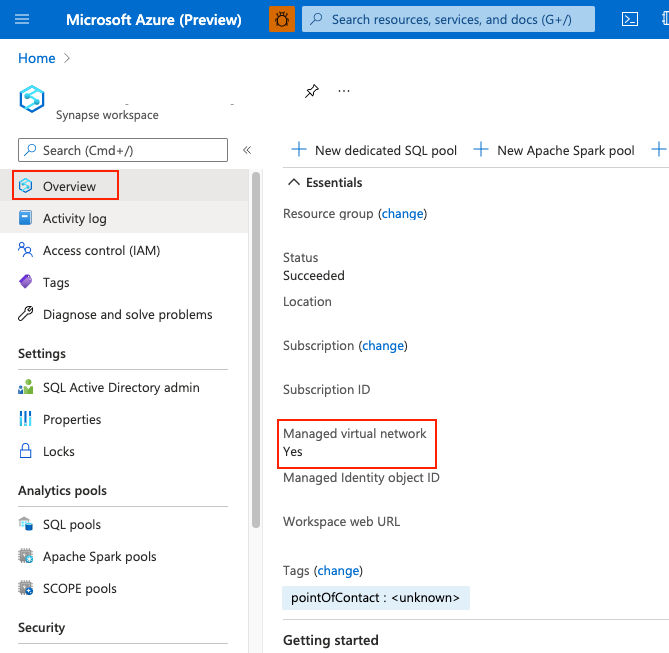

После создания рабочей области Azure Synapse вы можете проверить, связана ли она с виртуальной сетью управляемой рабочей области. Для этого выберите элемент Обзор на портале Azure.

Дальнейшие действия

Дополнительные сведения о создании рабочей области Azure Synapse см. здесь.

См. дополнительные сведения об управляемых частных конечных точках и статью

Создание управляемой частной конечной точки для источника данных.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по