Ограничение диапазона портов при использовании RDP Shortpath для общедоступных сетей

По умолчанию RDP Shortpath для общедоступных сетей использует временный диапазон портов (49152–65535) для установления прямого соединения между сервером и клиентом. Однако может потребоваться настроить меньший, лучше прогнозируемый диапазон портов на узлах сеансов.

Можно задать меньший диапазон портов по умолчанию 38300 до 39299 или указать собственный диапазон портов для использования. При включении клиента удаленного рабочего стола на узлах сеансов он случайным образом выбирает порт из диапазона, указанного для каждого подключения. Если этот диапазон исчерпан, клиенты будут возвращаться к использованию диапазона портов по умолчанию (49152-65535).

При выборе базового порта и размера пула учитывайте число выбранных портов. Диапазон портов должен находиться в промежутке от 1024 до 49151. За ним следует диапазон временных портов.

Необходимые компоненты

Клиентское устройство, на котором запущен Клиент удаленного рабочего стола для Windows версии 1.2.3488 или более поздней версии. В настоящее время поддерживаются только клиенты Windows.

Доступ к Интернету для клиентов и узлов сеансов. Для узлов сеансов требуется исходящее подключение UDP от узлов сеансов к Интернету. Дополнительные сведения о настройке брандмауэров и группы безопасности сети см. в разделе Конфигурации сети для RDP Shortpath.

Включение ограниченного диапазона портов

Чтобы включить ограниченный диапазон портов при использовании RDP Shortpath для общедоступных сетей, можно использовать групповую политику в центре домена для узлов сеансов, присоединенных к домену Active Directory (AD), или локально для узлов сеансов, присоединенных к идентификатору Microsoft Entra.

Скачайте административный шаблон Виртуального рабочего стола Azure и извлеките содержимое CAB-файла и ZIP-архива.

В зависимости от того, нужно ли настроить групповую политику централизованно из домена или локально для каждого узла сеансов, выполните указанные действия:

Домен AD:

Скопируйте и вставьте файл terminalserver-avd.admx в центральное хранилище для вашего домена, например,

\\contoso.com\SYSVOL\contoso.com\policies\PolicyDefinitions, где contoso.com — доменное имя. Затем скопируйте файл en-us\terminalserver-avd.adml во вложенную папкуen-us.Откройте Консоль управления групповой политикой (GPMC) и создайте или измените политику, предназначенную для узлов сеансов.

Локально:

Скопируйте и вставьте файл terminalserver-avd.admx в

%windir%\PolicyDefinitions. Затем скопируйте файл en-us\terminalserver-avd.adml во вложенную папкуen-us.Откройте Редактор локальных групповых политик на узле сеансов.

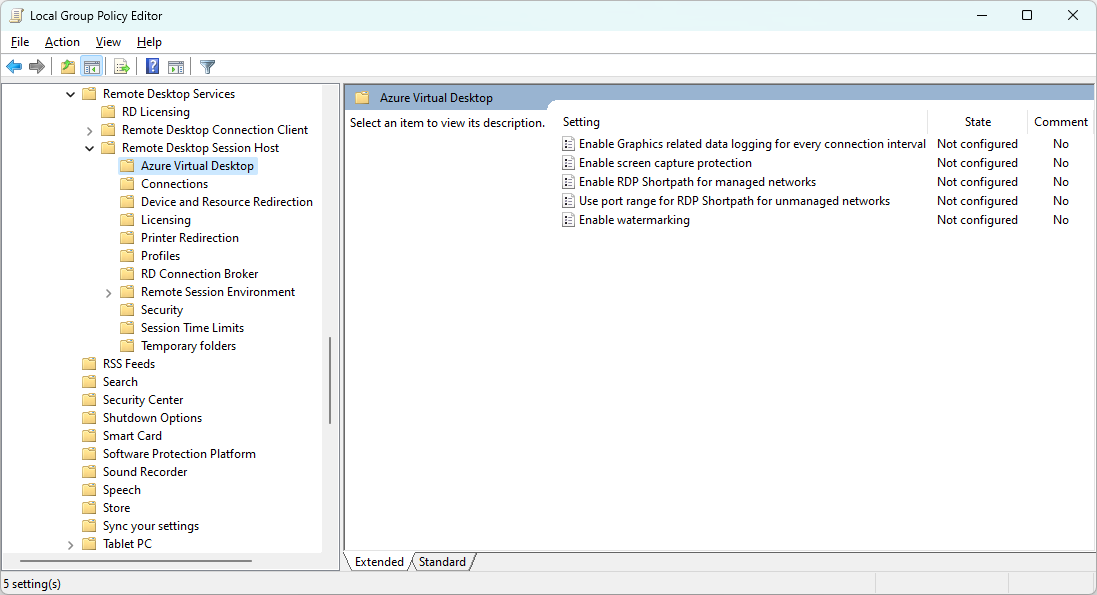

Перейдите в раздел Конфигурация компьютера>Административные шаблоны>Компоненты Windows>Службы удаленных рабочих столов>Узел сеансов удаленных рабочих столов>Виртуальный рабочий стол Azure. Вы должны увидеть параметры политики для Виртуального рабочего стола Azure, как показано на следующем снимке экрана:

Откройте параметр политики Использовать диапазон портов для RDP Shortpath для неуправляемых сетей и задайте для него значение "Включено". Для базового порта UDP укажите номер порта для начала диапазона. Для размера пула портов укажите число последовательных портов, которые будут находиться в диапазоне. Например, если указать 38300 в качестве базового порта UDP и 1000 в качестве размера пула портов, верхний номер порта будет 39299.