Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Эта статья содержит справочную архитектуру для развертывания приложения Oracle в Azure IaaS, где база данных Oracle также находится или размещается совместно.

Рабочие нагрузки Oracle включают не только базы данных Oracle, но и сторонние приложения Oracle, такие как Siebel, PeopleSoft, JD Edwards, E-Business Suite или настраиваемые серверные приложения WebLogic. Развертывание приложений Oracle в инфраструктуре Azure как услуга (IaaS) — это распространенный сценарий для организаций, желающих использовать облако для рабочих нагрузок Oracle вместе с базой данных Oracle. Корпорация Майкрософт предлагает эталонные архитектуры и рекомендации по упрощению этого процесса.

Общие рекомендации по миграции приложений

Так как приложения Oracle перемещаются в Azure IaaS, существуют распространенные рекомендации по проектированию, которые должны следовать независимо от типа приложений. Некоторые аспекты специфичны для приложений. В этом разделе мы перечисляем общие рекомендации по проектированию всех приложений, а все аспекты, связанные с конкретными приложениями, рассматриваются в каждом приложении.

Сеть и безопасность

Предоставленные сетевые настройки для Приложений Oracle в Azure охватывают различные аспекты сетевых и вопросов безопасности. Ниже приведена разбивка рекомендуемых параметров сети:

Единый вход (SSO) с идентификатором Microsoft Entra ID и SAML: используйте идентификатор Microsoft Entra для единого входа (SSO) с помощью протокола ЯЗЫКА разметки утверждений безопасности (SAML). Этот единый вход позволяет пользователям проходить проверку подлинности один раз и легко получать доступ к нескольким службам.

Прокси приложения Microsoft Entra: рекомендуется использовать прокси приложения Microsoft Entra, особенно для удаленных пользователей. Этот прокси-сервер позволяет безопасно получать доступ к локальным приложениям за пределами сети.

Маршрутизация внутренних пользователей через ExpressRoute. Для внутренних пользователей маршрутизирует трафик через Azure ExpressRoute для выделенного, частного подключения к службам Azure, обеспечивая низкую задержку и безопасную связь.

Брандмауэр Azure: при необходимости можно настроить брандмауэр Azure перед приложением для дополнительной безопасности. Брандмауэр Azure помогает защитить ресурсы от несанкционированного доступа и угроз.

Шлюз приложений для внешних пользователей. Если внешним пользователям необходимо получить доступ к приложению, рассмотрите возможность использования шлюза приложений Azure. Он предоставляет возможности брандмауэра веб-приложений (WAF) для защиты веб-приложений и балансировки нагрузки уровня 7 для распределения трафика.

Группы безопасности сети (NSG): защита подсетей с помощью групп безопасности сети (NSG). Группы безопасности позволяют, определяя правила безопасности, контролировать входящий и исходящий трафик к сетевым интерфейсам, виртуальным машинам и подсетям.

Управление доступом на основе ролей (RBAC): чтобы предоставить доступ определенным лицам или ролям, используйте Azure RBAC. RBAC обеспечивает точное управление доступом к ресурсам Azure на основе ролей и разрешений.

Узел бастиона для SSH-доступа: используйте узел бастиона в качестве посредника для повышения безопасности доступа к SSH. Узел Бастиона выступает в качестве безопасного шлюза, позволяющего администраторам получить доступ к виртуальным машинам в виртуальной сети. Этот хост обеспечивает дополнительный уровень защиты.

Дополнительные рекомендации:

- Шифрование данных. Убедитесь, что данные, находящиеся в состоянии покоя, и данные, находящиеся в процессе передачи, шифруются. Azure предоставляет такие средства, как шифрование дисков Azure и SSL/TLS для этой цели.

- Управление исправлениями. Регулярно обновляйте и исправляйте среду EBS для защиты от известных уязвимостей.

- Мониторинг и ведение журнала. Реализуйте Azure Monitor и Azure Defender для обеспечения безопасности для непрерывной проверки среды на наличие угроз безопасности и аномалий. Настройте ведение журнала для аудита и криминалистического анализа.

В итоге эти параметры сети и безопасности предназначены для обеспечения надежной и безопасной среды для размещения приложений Oracle в Azure IaaS. Они включают рекомендации по проверке подлинности, управлению доступом и сетевой безопасности как для внутренних, так и для внешних пользователей. Они также рассматривают необходимость доступа SSH к серверам приложений. Эти рекомендации помогут вам настроить зрелый уровень безопасности для развертывания приложений Oracle в Azure IaaS.

Веб-уровень: веб-уровень балансировки нагрузки распределяет запросы и отправляет запросы соответствующим образом на уровень приложения, уровень базы данных и /или резервную копию.

Уровень приложений: Уровень приложений обычно включает серверы приложений и общие файловые системы.

Для автомасштабирования масштабируемые наборы виртуальных машин могут быть отличным выбором для горизонтального масштабирования нескольких виртуальных машин по требованию с настраиваемыми правилами масштабирования для адаптации к рабочей нагрузке.

Совместная работа с экспертами по темам Azure (SMEs) для тщательной оценки архитектуры. Они помогут вам определить наиболее подходящие службы Azure на основе конкретных требований, включая производительность, доступность и масштабируемость. Не забудьте учитывать такие факторы, как затраты, безопасность данных, соответствие требованиям и аварийное восстановление при разработке архитектуры.

Кроме того, необходимо постоянно проверять и оптимизировать ресурсы Azure, чтобы обеспечить эффективность и экономичность.

Балансировка нагрузки и пропускная способность. Важно оценить характеристики рабочей нагрузки серверов приложений. Некоторые серверы обрабатывают больше задач и создают более высокую пропускную способность, чем другие. Эта информация важна при проектировании масштабируемых наборов виртуальных машин Azure и конфигурации балансировки нагрузки, чтобы обеспечить эффективное выделение ресурсов

Слой базы данных: для Oracle на платформе Azure IaaS рекомендуется использовать архитектуры высокой доступности с Oracle Data Guard. Приложения требуют определенного типа установки высокого уровня доступности и перечислены в каждом приложении.

Резервное копирование — резервные копии отправляются с уровня приложения и уровня базы данных. Это лишь одна из многих причин, почему эти два уровня не должны быть разделены на двух разных поставщиков. Резервные копии базы данных выполняются Azure Backup Volume Snapshot в файлах уровня "Премиум" во вторичный регион.

Аварийное восстановление. Вы можете выбрать различные решения. Это очень зависит от ваших требований. Архитектура создается для повышенной доступности. Для репликации уровня приложений можно использовать Azure Site Recovery. Другое решение, которое можно выбрать, — это варианты избыточности для управляемых дисков. Оба решения реплицируют данные. Варианты избыточности для управляемых дисков — это решение, которое может упростить архитектуру, но также имеет несколько ограничений.

Siebel в Azure

Oracle Siebel CRM по-прежнему является предпочтительным решением CRM корпоративного класса многими предприятиями. Это одно из самых сложных приложений в портфеле Oracle, обеспечивая сочетание функций транзакций, аналитических и задействований для управления операциями с клиентами.

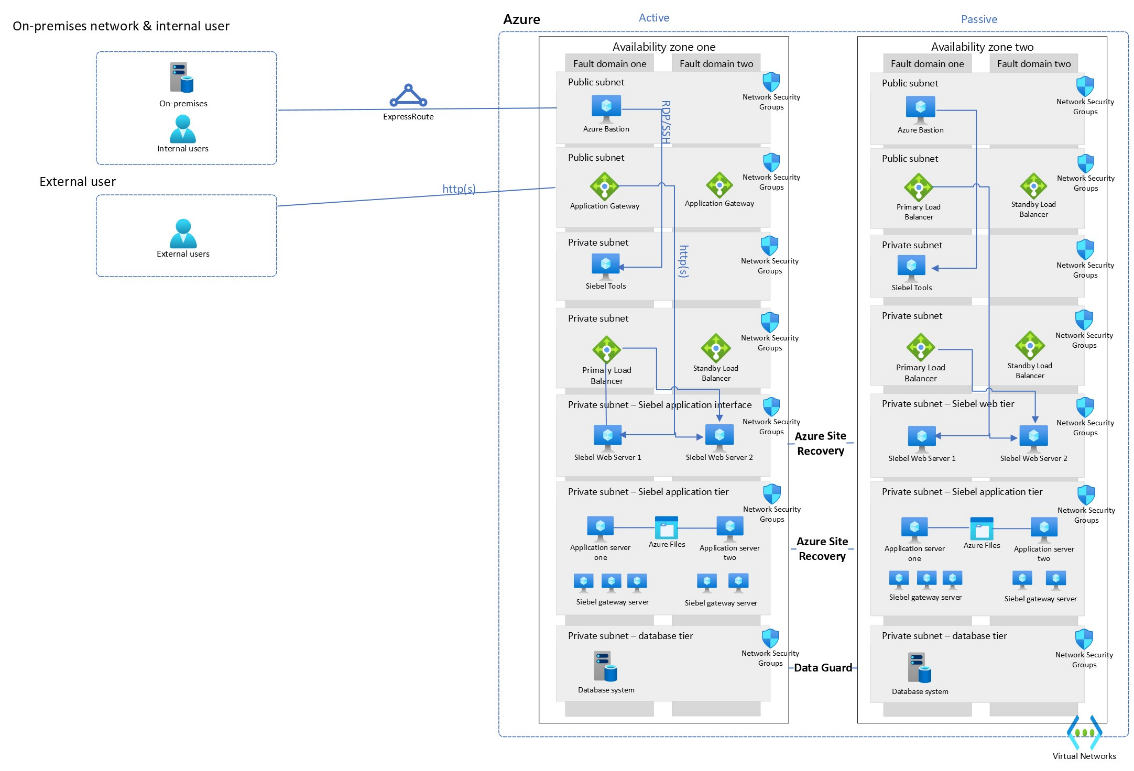

Ниже представлена рекомендуемая архитектура развертывания приложения Siebel на виртуальных машинах Azure для Innovation Pack 16 и более ранних версий:

На следующей схеме представлена архитектура развертывания приложения Siebel на виртуальных машинах Azure для Инновационного пакета 17 и более ранних версий.

Рекомендации по проектированию Oracle Siebel

Сеть и безопасность: Параметры сети для Oracle Siebel в Azure должны соответствовать общим соображениям по сети и безопасности, дополнительно.

Миграция должна выполняться с помощью подсети средства Siebel.

Уровень приложений

- Версия 17 или более поздняя— необходимы конфигурации определенных серверов и служебных программ в приложении и базе данных.

Уровень базы данных

- Убедитесь, что версии Базы данных и Siebel соответствуют.

- Убедитесь, что первичные и реплицированные базы данных синхронизированы с вторичной базой данных с использованием Oracle Data Guard в соответствии с эталонной архитектурой Oracle.

E-Business Suite в Azure

Oracle E-Business Suite (EBS) — это набор приложений, включающий решения для управления логистическими цепочками Supply Chain Management (SCM) и отношениями с клиентами Customer Relationship Management (CRM). Так как EBS — это система SCM и CRM, она обычно имеет множество интерфейсов к сторонним системам. Следующая архитектура предназначена для обеспечения высокой доступности в одном регионе.

Предполагается, что внешние пользователи не пересекают корпоративную сеть на следующей схеме.

Рекомендации по проектированию Oracle EBS

Уровень базы данных — база данных-источник и база данных-получатель должна находиться в одном центре обработки данных. Необходимо использовать синхронную конфигурацию. При установке приложения в центрах обработки данных необходимо настроить Data Guard в асинхронном режиме.

JD Эдвардс в Azure

JD Эдвардс Oracle — это интегрированный набор приложений комплексного программного обеспечения планирования корпоративных ресурсов. В настоящее время JD Эдвардс используется в цепочке поставок, управления складом, логистики, планирования производственных ресурсов и многое другое. Из-за использования приложения мы видим, что интерфейсы с другими системами также важны.

Следующая архитектура построена с учётом высокой доступности. Предполагается, что внешние пользователи не обращаются через корпоративную сеть. Если внешний пользователь обращается к приложению с помощью корпоративной сети, архитектура может быть упрощена в сети следующим образом.

Рекомендации по проектированию JD Edwards

Веб-уровень: веб-уровень приложения обычно состоит из нескольких серверов приложений. В JD Edwards правила часто сохраняются на этих веб-серверах приложений.

Уровень представления: каждый экземпляр на уровне представления имеет связь с хранилищем. Сокращение зависимостей между экземплярами может привести к высокой задержке, поэтому важно тщательно оценить их.

Вариант производительности сервера: некоторые серверы могут обрабатывать больше задач и создавать более высокую пропускную способность, чем другие. На этапе разработки важно оценить этот вариант пропускной способности, чтобы убедиться, что инфраструктура может эффективно обрабатывать пиковые рабочие нагрузки.

Rearchitecture. Использование масштабируемых наборов виртуальных машин Azure для автомасштабирования не требует перезагрузки установки JD Edwards. Это масштабируемое решение, которое можно реализовать без существенных изменений в архитектуре приложения.

Уровень базы данных — основной и вторичный остаются в одном центре обработки данных, следует использовать синхронную конфигурацию. При установке приложения в центрах обработки данных необходимо настроить Data Guard в асинхронном режиме. Данные из уровня базы данных отправляются непосредственно в службу хранилища Azure. Хранилище зависит от текущей настройки архитектуры.

PeopleSoft в Azure

Набор приложений Oracle PeopleSoft содержит программное обеспечение для управления персоналом и финансовыми ресурсами. Набор приложений многоуровневый, и приложения включают: системы управления человеческими ресурсами (HRMS), управление отношениями клиентов (CRM), финансовые средства и управление цепочками поставок (FSCM) и управление производительностью предприятия (EPM).

Рекомендации по проектированию PeopleSoft

Уровень приложений: уровень приложения содержит несколько задач и серверов. Он выполняет бизнес-логику и процессы, но также поддерживает подключение к базе данных. Как только эта зависимость будет сокращена, это приводит к задержкам.

Зависимость между уровнями приложений и баз данных. Важно свести к минимуму задержку между уровнями приложений и баз данных. Поместив приложение и уровень базы данных в один и тот же поставщик облачных служб (Azure, в данном случае), вы уменьшите задержку в сети. Azure предоставляет различные сетевые параметры и службы, такие как пиринг между виртуальными сетями или ExpressRoute, чтобы обеспечить низкие задержки подключений между уровнями.

Рекомендации по операционной системе. Если планировщик процессов специально требует операционных систем Windows, его можно запустить на виртуальных машинах Azure. Azure поддерживает различные версии Windows Server, позволяя выбрать версию, которая соответствует требованиям приложения.

Оценка архитектуры. Тщательно оцените требования к архитектуре, включая масштабируемость, доступность и производительность. Чтобы обеспечить высокий уровень доступности и масштабируемости, рекомендуется настроить несколько экземпляров сервера приложений в конфигурации с балансировкой нагрузки.

Уровень базы данных — основной и реплицированный в дополнительный центр обработки данных должен оставаться в одном центре обработки данных. Необходимо использовать синхронную конфигурацию. При установке приложения в центрах обработки данных необходимо настроить Data Guard в асинхронном режиме.

Дальнейшие действия