Политики конечных точек службы виртуальной сети для службы хранилища Azure

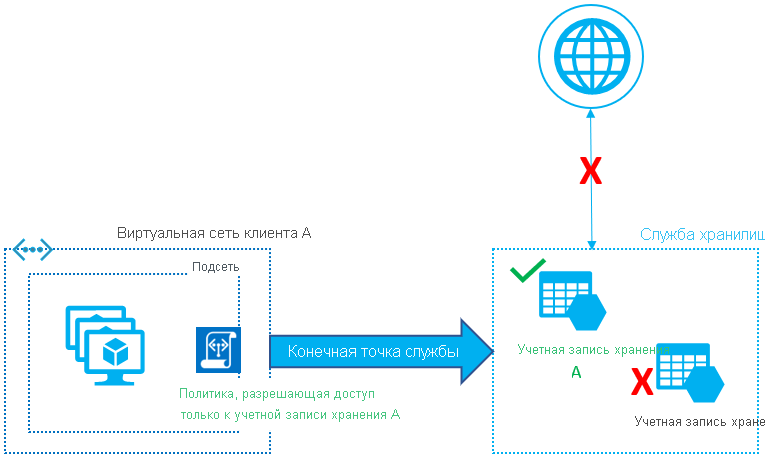

политики конечных точек службы виртуальная сеть позволяют фильтровать исходящий трафик виртуальной сети для служба хранилища Azure учетных записей через конечную точку службы и разрешать кражу данных только определенным служба хранилища Azure учетным записям. Политики конечных точек служб разрешают осуществлять детальный контроль доступа для трафика из виртуальной сети к службе хранилища Azure при подключении через конечную точку службы.

Эта функция является общедоступной для службы хранилища Azure во всех глобальных регионах Azure.

Ключевые преимущества

Политики конечных точек служб для виртуальной сети предоставляют следующие преимущества:

Повышение уровня безопасности трафика из виртуальной сети к службе хранилища Azure

Теги служб Azure для групп безопасности сети позволяют ограничить исходящий трафик из виртуальной сети в определенных регионах службы хранилища Azure. Однако этот процесс разрешает трафик к любой учетной записи в выбранном регионе служба хранилища Azure.

Политики конечных точек позволяют указать учетные записи службы хранилища Azure, которым нужно предоставить доступ к исходящему трафику виртуальной сети, и ограничивают доступ для всех остальных учетных записей хранения. Этот процесс обеспечивает гораздо более детальный контроль безопасности для защиты от кражи данных из виртуальной сети.

Фильтрация трафика служб Azure с помощью масштабируемых высокодоступных политик

Политики конечных точек — это горизонтально масштабируемое высокодоступное решение, позволяющее фильтровать трафик служб Azure из виртуальных сетей через конечные точки служб. Для поддержания центрального сетевого (модуль) для этого трафика в виртуальных сетях не требуется дополнительных затрат.

Объект JSON для политик конечных точек службы

Давайте кратко рассмотрим объект политики конечных точек службы.

"serviceEndpointPolicyDefinitions": [

{

"description": null,

"name": "MySEP-Definition",

"resourceGroup": "MySEPDeployment",

"service": "Microsoft.Storage",

"serviceResources": [

"/subscriptions/subscriptionID/resourceGroups/MySEPDeployment/providers/Microsoft.Storage/storageAccounts/mystgacc"

],

"type": "Microsoft.Network/serviceEndpointPolicies/serviceEndpointPolicyDefinitions"

}

]

Настройка

С помощью политик конечных точек вы можете ограничивать трафик из виртуальной сети к определенным учетным записям службы хранилища Azure.

Политика конечной точки настраивается в подсети виртуальной сети. Чтобы применить политику, в подсети необходимо включить конечные точки службы для службы хранилища Azure.

Политика конечных точек позволяет добавлять определенные учетные записи служба хранилища Azure в список разрешений с помощью формата resourceID. Доступ можно ограничить следующими способами:

Все учетные записи хранения в подписке

E.g. /subscriptions/subscriptionIdВсе учетные записи хранения в группе ресурсов

E.g. subscriptions/subscriptionId/resourceGroups/resourceGroupNameОтдельная учетная запись хранения, перечисляя соответствующий идентификатор ресурса Azure Resource Manager. Это позволит блокировать трафик к большим двоичным объектам, таблицам, очередям, файлам и Azure Data Lake Storage 2-го поколения.

E.g. /subscriptions/subscriptionId/resourceGroups/resourceGroupName/providers/Microsoft.Storage/storageAccounts/storageAccountName

По умолчанию, если в подсети с конечными точками не применена политика, доступ можно получать ко всем учетным записям хранения в службе. Если настроить политику, доступ из вычислительных экземпляров в подсети можно получать только к ресурсам, указанным в этой подсети. Доступ ко всем другим учетным записям хранения запрещен.

Когда политики конечной точки службы применяются к подсети, конечная точка службы служба хранилища Azure область обновляется с регионального до глобального. Этот процесс означает, что после этого весь трафик к служба хранилища Azure защищается через конечную точку службы. Политики конечных точек службы также применимы глобально. Любые учетные записи хранения, которые явно не разрешены, запрещены.

К подсети можно применять несколько политик. Если несколько политик связаны с подсетью, трафик виртуальной сети к ресурсам, указанным в любой из этих политик, разрешен. Доступ ко всем другим ресурсам службы, не указанным в каких-либо политиках, запрещен.

Примечание.

Политики конечных точек службы — это политики предоставления разрешения, поэтому доступ для всех ресурсов, помимо указанных, будет ограничен. Убедитесь, что все зависимости ресурсов службы для приложений определены и указаны в политике.

В политике конечных точек можно указывать только учетные записи хранения, использующие модель ресурсов Azure. Классические учетные записи служба хранилища Azure не поддерживают политики конечных точек службы Azure.

Вторичный доступ RA-GRS разрешен автоматически, если указана основная учетная запись.

служба хранилища учетные записи могут находиться в той же или другой подписке или клиенте Microsoft Entra, что и виртуальная сеть.

Сценарии

Одноранговая, подключенная виртуальная сеть или несколько виртуальных сетей. Чтобы фильтровать трафик в одноранговых виртуальных сетях, политики конечных точек следует применять отдельно к каждой из них.

Фильтрация интернет-трафика с помощью сетевых модулей или Брандмауэра Azure. Часть трафика служб Azure можно фильтровать с помощью политик через конечные точки службы, а остальную часть интернет-трафика или трафика Azure — через модули или Брандмауэр Azure.

Фильтрация трафика в службах Azure, развернутых в виртуальная сеть. В настоящее время политики конечных точек службы Azure не поддерживаются для управляемых служб Azure, развернутых в виртуальной сети.

Фильтрация трафика к службам Azure из локальной среды. Политики конечных точек служб применяются только к связанными с ними подсетям. Чтобы разрешить доступ к определенным ресурсам служб Azure из локальной среды, трафик следует фильтровать с помощью виртуальных сетевых модулей или брандмауэров.

Ведение журнала и устранение неполадок

Политики конечных точек служб не поддерживают централизованное ведение журнала. Сведения о журналах ресурсов служб см. в разделе Ведение журнала конечных точек службы.

Сценарии устранения неисправностей

Доступ к учетным записям хранения, которые работали в предварительной версии (не в регионе на основе региональных пар) запрещен

После обновления службы хранилища Azure для использования глобальных тегов службы, область действия конечной точки службы и, следовательно, политик конечной точки службы теперь является глобальной. Таким образом, любой трафик, поступающий в службу хранилища Azure, шифруется через конечные точки службы и доступ к нему будет разрешен только учетным записям хранилища, явным образом указанным в политике.

Явным образом разрешен список всех необходимых служба хранилища учетных записей для восстановления доступа.

Обратитесь в службу поддержки Azure.

Доступ запрещен к учетным записям, указанным в политиках конечных точек

Группы безопасности сети или брандмауэр могут блокировать доступ.

Если после удаления и повторного применения политики исчезает подключение, сделайте следующее:

Проверьте, разрешен ли в службе Azure доступ из виртуальной сети через конечные точки, и имеет ли политика по умолчанию ресурса значение Разрешить все.

Проверьте, имеются ли в журнале диагностики службы данные о трафике через конечные точки.

Проверьте, имеются ли в журналах потоков групп безопасности сети данные о доступе, а также имеются ли в журналах хранилища сведения о доступе через конечные точки служб (как и предполагается).

Обратитесь в службу поддержки Azure.

Доступ запрещен к учетным записям, не указанным в политиках конечных точек служб

Проверьте, разрешен ли в службе хранилища Azure доступ из виртуальной сети через конечные точки, и имеет ли политика по умолчанию ресурса значение Разрешить все.

Убедитесь, что учетные записи не являются классическими учетными записями хранения с политиками конечных точек службы в подсети.

Управляемая служба Azure перестала работать после применения политики конечной точки службы к подсети

- Управляемые службы, отличные от Управляемый экземпляр SQL Azure, в настоящее время не поддерживаются конечными точками службы.

Доступ к управляемым учетным записям хранения перестал работать после применения политики конечных точек службы к подсети

- Управляемые служба хранилища учетные записи не поддерживаются политиками конечных точек службы. Если настроено, политики по умолчанию запрещают доступ ко всем управляемым служба хранилища учетным записям. Если приложению требуется доступ к управляемым учетным записям служба хранилища, политики конечных точек не должны использоваться для этого трафика.

Подготовка

Пользователь с доступом на запись в виртуальную сеть настраивает политики конечных точек службы в подсетях. Узнайте больше о встроенных ролях Azure и назначении разрешений, определенных для настраиваемых ролей.

Виртуальные сети и служба хранилища Azure учетные записи могут находиться в одной или разных подписках или клиентах Microsoft Entra.

Ограничения

Политики конечных точек служб можно применять только в виртуальных сетях, развернутых на основе модели развертывания с помощью Azure Resource Manager.

Виртуальные сети должны относиться к тому же региону, что и политика конечных точек служб.

Политику конечных точек служб можно применять в подсети, только если в указанных в этой политике службах Azure настроены конечные точки служб.

Политики конечных точек служб нельзя применять к трафику из локальной сети к службам Azure.

Управляемые службы Azure, отличные от Управляемый экземпляр SQL Azure, в настоящее время не поддерживают политики конечных точек. Это ограничение включает управляемые службы, развернутые в общих подсетях (например, пакетная служба Azure, доменные службы Microsoft Entra, Шлюз приложений Azure, Azure VPN-шлюз, Брандмауэр Azure) или в выделенные подсети (например, приложение Azure Среда службы, кэш Redis Azure, Azure Управление API, классические управляемые службы).

Предупреждение

В соответствии с требованиями к инфраструктуре службы Azure, развернутые в виртуальной сети, например Azure HDInsight, получают доступ к другим службам Azure, например служба хранилища Azure. Ограничение доступа к определенным ресурсам с помощью политики конечных точек может заблокировать доступ к этим ресурсам инфраструктуры для служб Azure, развернутых в виртуальной сети.

- Классические учетные записи хранения не поддерживаются в политиках конечных точек. Политики запрещают доступ ко всем классическим учетным записям хранения по умолчанию. Если приложению требуется доступ к Azure Resource Manager и классическим учетным записям хранения, политики конечных точек не следует использовать для этого трафика.

Цены и ограничения

Дополнительная плата за использование политик конечной точки службы не взимается. Текущие цены на службы Azure, например службу хранилища Azure, применяются без изменений (через конечные точки служб).

К политикам конечных точек служб применяются следующие ограничения:

| Ресурс | Ограничение по умолчанию |

|---|---|

| Количество политик конечных точек служб на подписку | 500 |

| ServiceEndpointPoliciesPerSubnet | 100 |

| ServiceEndpointPoliciesPerVirtualNetwork | 100 |

| Ресурсы служб на определение политики конечных точек служб | 200 |

Дальнейшие действия

Узнайте, как настроить политики конечных точек служб для виртуальной сети.

Дополнительные сведения о конечных точках служб для виртуальной сети см. здесь.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по